- 利用frp实现内网穿透(需要云主机)

heiyumiao

网络工具githubwindowslinux

详细实现教程:https://www.iplaysoft.com/frp.htmlhttps://blog.csdn.net/u013144287/article/details/78589643/项目官网地址:https://github.com/fatedier/frp/releases按照系统下载相应的程序包什么是frp内网穿透工具有很多,其中Frp(FastReverseProxy)是比较

- docker改容器IP的两种方法

redmond88

linuxdockertcp/ip容器

最简单实用的方法:docker默认的内网网段为172.17.0.0/16,如果公司内网网段也是172.17.x.x的话,就会发生路由冲突。解决办法改路由比较办法,可以一开始就将docker配置的bip改成169.254.0.1/24,可以避免冲突。在daemon配置文件里加个"bip":“169.254.0.1/24”,重启docker就可以了1234[root@st-dev6~]#vim/etc

- 微信小程序常用开发框架有哪些?

+码农快讯+

分享微信小程序小程序开发

想要开发出一套高质量的小程序,运用框架,组件库是省时省力省心必不可少一部分,随着小程序日渐火爆,各种不同类型的小程序也渐渐更新,其中不乏一些优秀好用的框架/组件库。1:WeUI小程序–使用教程https://weui.io/官方介绍:WeUI是一套同微信原生视觉体验一致的基础样式库,由微信官方设计团队为微信内网页和微信小程序量身设计,令用户的使用感知更加统一。小程序开发中最常用到的一款框架,受广大

- 内网穿透之EW使用、判断服务器是否出网

板栗妖怪

学习内网渗透

环境搭建使用的是下面文章的环境记一次学习--内网穿透-CSDN博客ew代理然后同样通过thinkphp漏洞写入文件,然后通过蚁剑连接然后上传ew的Linux版本,然后加权执行一层代理正向代理设置正向代理(在ubuntu上),然后kali在proxychain配置文件中连接ubuntu的192.168.244.154的代理端口反向代理在ubuntu上设置反向代理,将连接反弹到kali上的某个端口。然

- 【Python】离线/无网/内网安装第三方库的一种方法

qilei2010

Pythonpython开发语言后端

有时候,我们使用的电脑没有接入互联网,或者是内部网络电脑,又或者是单机无网络,这时候使用Python,就不能自由的使用pipinstall命令了。下面是一种比较简单的无互联网安装第三方Python库的方法。此方法利用pipfreeze命令从已安装第三方库的电脑上移植库到内网电脑上。注意:以下命令中的D:\pkg文件夹需要自己提前创建。1.准备互联网电脑,优盘,无互联网电脑(下称无网电脑)无网电脑要

- 【JAVA】数据脱敏技术(对称加密算法、非对称加密算法、哈希算法、消息认证码(MAC)算法、密钥交换算法)使用方法

来一杯龙舌兰

Javajava开发语言数据脱敏技术加密算法AES

文章目录数据脱敏的定义和目的数据脱敏的技术分类对称加密算法非对称加密算法哈希算法消息认证码(MAC)算法密钥交换算法数据脱敏的技术方案实现字符替换哈希算法(例如:SHA-3算法)消息认证码(MAC)算法(CMAC)消息认证码(MAC)算法(HMAC)对称/非对称加密实现方式(例如:AES加密算法)数据分段数据伪装更多相关内容可查看数据脱敏的定义和目的数据脱敏(DataMasking)是指对数据进行

- Android平台轻量级RTSP服务模块技术接入说明

音视频牛哥

大牛直播SDK轻量级RTSP服务android音视频轻量级RTSP服务AndroidRTSP服务AndroidRTSP服务器安卓RTSP服务器大牛直播SDK

技术背景为满足内网无纸化/电子教室等内网超低延迟需求,避免让用户配置单独的服务器,大牛直播SDK在推送端发布了轻量级RTSP服务SDK。轻量级RTSP服务解决的核心痛点是避免用户或者开发者单独部署RTSP或者RTMP服务,实现本地的音视频数据(如摄像头、麦克风),编码后,汇聚到内置RTSP服务,对外提供可供拉流的RTSPURL,轻量级RTSP服务,适用于内网环境下,对并发要求不高的场景,支持H.2

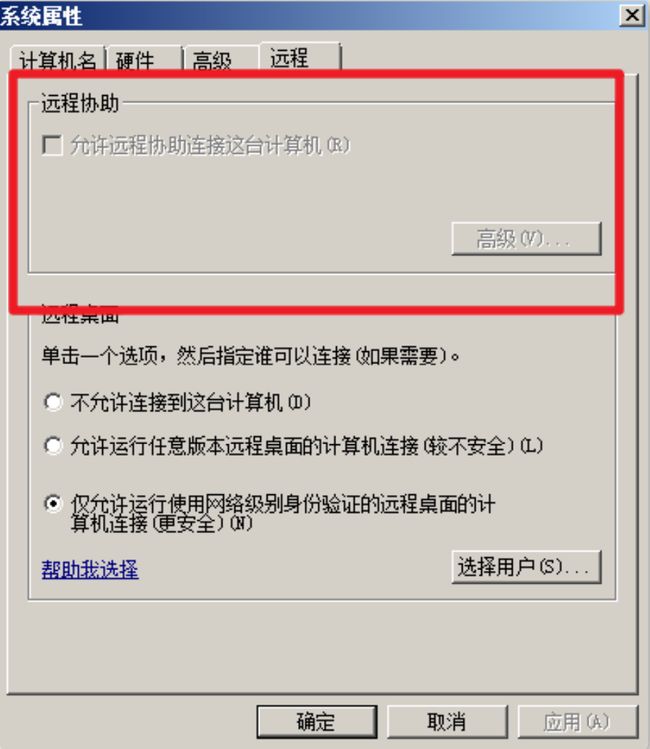

- 远程桌面内网穿透是什么?有什么作用?

Splashtop高性能远程控制软件

远程控制软件远程控制远程桌面内网穿透内网

远程桌面内网穿透指的是通过特定技术手段,将处于内网中的电脑或服务器,通过外部网络(互联网)进行访问。内网穿透的主要作用是解决在内网环境下,远程设备与外部互联网之间的连接问题,允许用户从外部访问内网中的计算机或服务。内网穿透适合什么人?1、远程办公人员:当公司内部的办公网络无法直接访问时,远程办公人员需要通过内网穿透技术从外部访问公司内部的电脑和服务器。2、技术支持人员:技术支持人员往往需要从外部访

- 趣分期CEO 罗敏:所谓成长,就是要不断与自己的过去为敌

非线性思考

天堂有路不去走,地狱无门偏创业。也许时至今日还是很多人不理解,为什么有那么多人去创业。为了解答这个问题,投投为大家带来了罗敏的故事。他痛并快乐着,只是其程度鲜有人知。找到自己真正擅长的事情,在正确的时间点切入2005年Facebook在国外刚刚兴起,我开始第一次创业,那时还在学校,做的也是校园SNS。坦白讲,那时很多人都在尝试做社交产品,但是最后只有王兴的校内网做起来了。为什么我们失败了?主要因为

- gitlab的下载和安装教程&我的踩坑经验

o762

gitlab

#######这里就记录一下内网的安装包形式的安装过程############1、下载过程和安装过程1)进入gitlab官网,platform>Install.--gitlab有极狐版,CE(社区版)和EE(企业版)。下面以CE版进行研究和学习。2)也可以进入官网镜像网站或者其它各大镜像网站下载gitlab-ce的rpm包--官网镜像网站:https://packages.gitlab.com/g

- 【npm】解决npm安装慢问题

逆旅行天涯

npm前端node.js

在Node.js开发过程中,npminstall是安装和管理项目依赖的关键命令。然而,有时我们会遇到npminstall运行卡住不动的情况,这通常与网络连接、NPM源的可用性和速度、资源下载超时等因素有关。本文将为你提供七种解决方案,帮助你顺利进行依赖安装。1.检查网络状况首要任务是确保您的计算机具有稳定的网络连接,并能无障碍访问外部资源。如果是在公司或校园内网环境下,检查是否存在防火墙限制或代理

- Nacos微服务注册地址为内网IP的解决办法

Morgan7

问题描述当Docker中的服务A,向Nacos注册时候,Nacos获取到的是Docker的内部IP,导致另外一个服务B,想通过注册中心调用服务A,由于服务B从nacos注册中心获取到的是服务A内部IP,这样导致两个公网微服务无法互相访问或者部署在阿里云上,微服务获取的是内网ip,注册到Nacos的也是内网ip解决方法spring.cloud.nacos.discovery.ip=本机公网IPspr

- GPU版pytorch安装

普通攻击往后拉

pythontips神经网络基础模型关键点

由于经常重装系统,导致电脑的环境需要经常重新配置,其中尤其是cudatorch比较难以安装,因此记录一下安装GPU版本torch的过程。1)安装CUDAtoolkit这个可以看做是N卡所有cuda计算的基础,一般都会随驱动的更新自动安装,但是不全,仍然需要安装toolkit,并不需要先看已有版本是哪个,反正下载完后会自动覆盖原有的cuda。下载网站两个:国内网站:只能下载最新的toolkit,但是

- 创业失败,老老实实上班,新工作纯内网开发

龙中舞王

职场工作记录程序人生

文章目录前言家贫走四方认清自己结论前言经过近半年的折磨,我回家开网店基本已经可以宣告结束了。我又重新开始上班了。我今年年底也会回过头把这个过程整个经过做一个详细的总结。现在先简单说一下我失败的原因。家贫走四方家里没钱,就不要折腾,老老实实打工。大部分人都是普通人,普通人其实没有什么试错成本。开个奶茶店都要20万起步。简单来说,与其搞副业折腾,不如老老实实精进自己的职业技能,提高自己工作时期的收入。

- vue中office预览文件

lixu_boke

vue.js前端javascript

前提不能是内网环境,这是office微软提供的我写了一个公共方法:exportfunctionpreview(url,publicNew){if(url.indexof('doc')>-1||url.indexof('docx')>-1||url.indexof('dotx')>-1||url.indexof('xlsx')>-1||url.indexof('xlsb')>-1||url.inde

- 华为 NAT配置注意事项

qq_25467441

网络

配置NATServer时,如果内网服务器的私网端口和其对外发布的公网端口同时使用了非知名端口,则需要配置端口映射功能,使设备可以将这些访问非知名端口的报文识别为知名服务的报文。直接将设备接口的地址配置为NATServer的公网地址后,无法通过该接口的地址对设备进行管理,也无法对设备进行Ping探测。如果在实际应用中确实需要将设备接口的地址配置为NATServer的公网地址,又需要通过该接口的地址对

- Docker快速入门教程之使用docker部署Nginx详细流程

老秦包你会

dockernginxeureka

文章目录前言1.安装Docker2.使用Docker拉取Nginx镜像3.创建并启动Nginx容器4.本地连接测试5.公网远程访问本地Nginx5.1内网穿透工具安装5.2创建远程连接公网地址5.3使用固定公网地址远程访问前言在开发人员的工作中,公网远程访问内网是其必备的技术需求之一。对于运维人员和开发者来说,能够通过公网远程访问内部的服务和应用,能够极大地提升工作效率和便利性。本文将介绍如何利用

- CentOS内网环境安装wkhtmltopdf

绥遇而安

1、下载wkhtmltopdfrpm安装包访问wkhtmltopdfgit仓库链接:https://github.com/wkhtmltopdf/wkhtmltopdf/releases/,下载rpm安装包,如下图所示:2、在外网环境CentOS下载依赖rpm安装包执行命令:yuminstall--downloadonly--downloaddir=/home/rpmfontconfiglibX1

- 网络学习-eNSP配置NAT

丢爸

Linux网络网络学习linux

NAT实现内网和外网互通#给路由器接口设置IP地址模拟实验环境system-viewEntersystemview,returnuserviewwithCtrl+Z.[Huawei]undoinfo-centerenableInfo:Informationcenterisdisabled.[Huawei]interfacegigabitethernet0/0/0[Huawei-GigabitEth

- 【Redis】Redis 集群搭建与管理: 原理、实现与操作

Hsu琛君珩

Redisredisbootstrap数据库

目录集群(Cluster)基本概念数据分片算法哈希求余⼀致性哈希算法哈希槽分区算法(Redis使⽤)集群搭建(基于docker)第⼀步:创建⽬录和配置第⼆步:编写docker-compose.yml第三步:启动容器第四步:构建集群主节点宕机演⽰效果处理流程1)故障判定2)故障迁移集群扩容第⼀步:把新的主节点加⼊到集群第⼆步:重新分配slots第三步:给新的主节点添加从节点集群缩容(选学)第⼀步:删

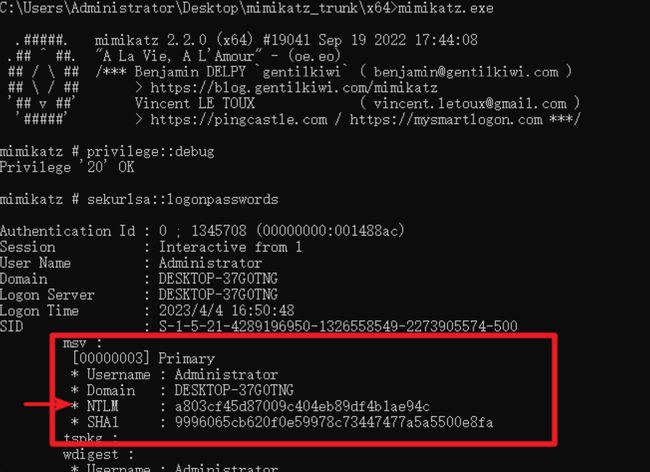

- linux提权:从入门,Linux提权:从入门到放弃

Kalu丁

linux提权:从入门

日站就要日个彻底。往往我们能拿下服务器的web服务,却被更新地比西方记者还快的管理员把内网渗透的种子扼杀在提权的萌芽里面。Linux系统的提权过程不止涉及到了漏洞,也涉及了很多系统配置。一下是我总结的一些提权方法。几点前提已经拿到低权shell被入侵的机器上面有nc,python,perl等linux非常常见的工具有权限上传文件和下载文件内核漏洞提权提到脏牛,运维流下两行眼泪,我们留下两行鼻血。内

- 各种编程语言的优缺点

无聊的一个人啊

golang开发语言后端vue.jspython

当谈论编程语言时,我们进入了一个充满激情和争议的领域。每种编程语言都有其独特的优点和局限性,适用于不同的场景。让我们简要评价一些主流编程语言,探讨它们的优缺点和应用领域。来来来,老铁们,男人女人都需要的技术活拿去不谢:远程调试,发布网站到公网演示,远程内网服务,游戏联机推荐链接Python优点:简单易学:Python的语法简单明了,易于理解和掌握。开源:免费使用,自由修改和分发源代码,促进了Pyt

- Centos使用阿里云镜像安装docker

愤怒的代码

centosdockerlinux

配置阿里云的Yum镜像源配置阿里云的Yum镜像源可以提高下载速度,尤其是在国内网络环境下。以下是配置阿里云Yum镜像源的步骤:1.备份原有的Yum源配置文件首先,备份系统现有的Yum源配置文件,以防出现问题时可以还原:sudomv/etc/yum.repos.d/CentOS-Base.repo/etc/yum.repos.d/CentOS-Base.repo.bak2.下载阿里云的Yum源配置文

- 【保姆级】阿里云服务器frp内网穿透教程

第四维度4

关于我买了台阿里云服务器Linux学习笔记其他随笔服务器阿里云linux

背景1:去年买了一台阿里云服务器,轻量应用服务器,2核4G.个人比较喜欢嵌入式,开发板也不少,但是开发板连接路由器后内次都要看一下IP然后去连接(虽然可以在路由器上控设置固定IP),然后最近突发奇想,使用阿里云服务器的公网IP作为跳板实现frp内网穿透,实现公网IP+端口随时随地就能控制你的开发板[nice.jpg],也能通过公网IP+端口访问你的电脑等等,感觉特别好玩,联想起huashengke

- Android平台轻量级RTSP服务之GStreamer还是SmartRtspServer

音视频牛哥

大牛直播SDKAndroidRTSP服务器安卓rtsp服务器androidrtsp服务安卓启动rtsp服务android网络摄像头android内网采集摄像头大牛直播SDK

技术背景Android上启动一个轻量级RTSP服务,让Android终端像网络摄像头一样提供个外部可供RTSP拉流的服务,在内网小并发又不希望部署单独流媒体服务的场景下非常适用,在Android终端实现这样的流媒体服务,决定了,只能是轻量级的服务。可以通过集成第三方库或编写自定义的RTSP服务器代码来实现这一功能。今天我们介绍两种方案,一种是GStreamer,另外一种,大牛直播SDK的Smart

- 本地创建一个简单的node.js服务并实现远程访问无需公网IP与设置路由器

花影随风_

【内网穿透】cpolarnode.jstcp/ip网络协议

文章目录前言1.安装Node.js环境2.创建node.js服务3.访问node.js服务4.内网穿透4.1安装配置cpolar内网穿透4.2创建隧道映射本地端口5.固定公网地址前言本文主要介绍如何简单几步实现Windows系统安装node.js环境,创建一个简单的本地服务后使用cpolar内网穿透工具发布至公网,实现异地远程访问本地搭建的node.js服务,无需公网IP与设置路由器那么麻烦。No

- x86的Docker环境下载ARM版容器镜像

Q行天下

运维Dockerdockerarm开发容器

文章目录应用场景下载方法应用场景内网是信创ARM环境,需要从外网下载镜像,但外网的docker环境是X86环境,此时需要在外网docker环境下载ARM版容器镜像。下载方法#如何找sha256参见下面的截图。#hub.docker网站找到镜像后,点击tag,找到自己想要的镜像,点击对应的arm版本digest值进入新网页,新网页"Manifestdigest"下面的值即为sha265值。docke

- 前端安全-加密

姜慧慧

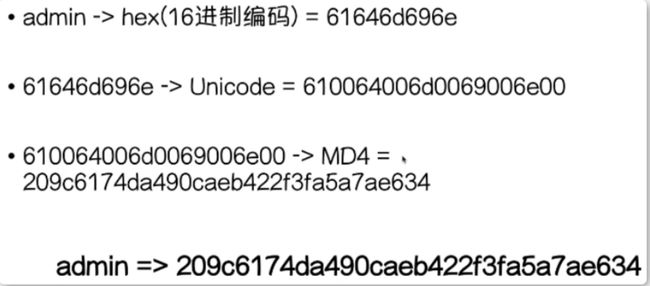

前端工程安全前端https

1密码安全1.1泄露渠道数据库被盗服务器被入侵通讯被窃听内部人员泄露其他网站(撞库)1.2防御严禁明文存储单向变换变换复杂度要求密码复杂度要求加盐(防止拆解)1.3哈希算法明文-密文一一对应彩虹表记录明文密文一一对应表,容易破解两次md5加密也容易破解所以密码必须复杂加盐加盐可以使密码更加难破解加盐+字符串+密码雪崩效应-明文:明文小幅度变化,密文加剧变化密文:明文无法反推密文固定长度:md5sh

- Web 应用开源项目大全

时空潮汐

巴比达内网穿透web应用巴比达巴比达内网穿透web公共访问web远程访问

Web应用开源项目大全结合巴比达内网穿透实现WEB公开访问。下面是一个Web应用的开源列表。没什么可说的,太疯狂了。尤其是Web2.0那一堆。我不知道你怎么想,有些开源项目的源码写得挺不好的,尤其是性能方面。或许你会以为改一改他们就可以成为为自己所用,不过,改这些开源的项目还真不容易。玩玩还可以。数字媒体相册(Flickr,Picasa)Gallery,基于PHP+MySQL的Web相册。非常易于

- 利用frp将内网MySQL发布至外网、编写python脚本连接MySQL查询表信息

宁藏在云烟里

mysql数据库

一、利用frp将内网MySQL发布至外网获得frp服务端信息创建frp客户端vimfrpc.ini[common]server_addr=123.249.27.70#frp服务端ip地址server_port=7000#服务器端口token=15773141955#代理标识[kk]#被代理的主机名称type=tcp#代理服务类型local_ip=127.0.0.1#本地iplocal_port=3

- scala的option和some

矮蛋蛋

编程scala

原文地址:

http://blog.sina.com.cn/s/blog_68af3f090100qkt8.html

对于学习 Scala 的 Java™ 开发人员来说,对象是一个比较自然、简单的入口点。在 本系列 前几期文章中,我介绍了 Scala 中一些面向对象的编程方法,这些方法实际上与 Java 编程的区别不是很大。我还向您展示了 Scala 如何重新应用传统的面向对象概念,找到其缺点

- NullPointerException

Cb123456

androidBaseAdapter

java.lang.NullPointerException: Attempt to invoke virtual method 'int android.view.View.getImportantForAccessibility()' on a null object reference

出现以上异常.然后就在baidu上

- PHP使用文件和目录

天子之骄

php文件和目录读取和写入php验证文件php锁定文件

PHP使用文件和目录

1.使用include()包含文件

(1):使用include()从一个被包含文档返回一个值

(2):在控制结构中使用include()

include_once()函数需要一个包含文件的路径,此外,第一次调用它的情况和include()一样,如果在脚本执行中再次对同一个文件调用,那么这个文件不会再次包含。

在php.ini文件中设置

- SQL SELECT DISTINCT 语句

何必如此

sql

SELECT DISTINCT 语句用于返回唯一不同的值。

SQL SELECT DISTINCT 语句

在表中,一个列可能会包含多个重复值,有时您也许希望仅仅列出不同(distinct)的值。

DISTINCT 关键词用于返回唯一不同的值。

SQL SELECT DISTINCT 语法

SELECT DISTINCT column_name,column_name

F

- java冒泡排序

3213213333332132

java冒泡排序

package com.algorithm;

/**

* @Description 冒泡

* @author FuJianyong

* 2015-1-22上午09:58:39

*/

public class MaoPao {

public static void main(String[] args) {

int[] mao = {17,50,26,18,9,10

- struts2.18 +json,struts2-json-plugin-2.1.8.1.jar配置及问题!

7454103

DAOspringAjaxjsonqq

struts2.18 出来有段时间了! (貌似是 稳定版)

闲时研究下下! 貌似 sruts2 搭配 json 做 ajax 很吃香!

实践了下下! 不当之处请绕过! 呵呵

网上一大堆 struts2+json 不过大多的json 插件 都是 jsonplugin.34.jar

strut

- struts2 数据标签说明

darkranger

jspbeanstrutsservletScheme

数据标签主要用于提供各种数据访问相关的功能,包括显示一个Action里的属性,以及生成国际化输出等功能

数据标签主要包括:

action :该标签用于在JSP页面中直接调用一个Action,通过指定executeResult参数,还可将该Action的处理结果包含到本页面来。

bean :该标签用于创建一个javabean实例。如果指定了id属性,则可以将创建的javabean实例放入Sta

- 链表.简单的链表节点构建

aijuans

编程技巧

/*编程环境WIN-TC*/ #include "stdio.h" #include "conio.h"

#define NODE(name, key_word, help) \ Node name[1]={{NULL, NULL, NULL, key_word, help}}

typedef struct node { &nbs

- tomcat下jndi的三种配置方式

avords

tomcat

jndi(Java Naming and Directory Interface,Java命名和目录接口)是一组在Java应用中访问命名和目录服务的API。命名服务将名称和对象联系起来,使得我们可以用名称

访问对象。目录服务是一种命名服务,在这种服务里,对象不但有名称,还有属性。

tomcat配置

- 关于敏捷的一些想法

houxinyou

敏捷

从网上看到这样一句话:“敏捷开发的最重要目标就是:满足用户多变的需求,说白了就是最大程度的让客户满意。”

感觉表达的不太清楚。

感觉容易被人误解的地方主要在“用户多变的需求”上。

第一种多变,实际上就是没有从根本上了解了用户的需求。用户的需求实际是稳定的,只是比较多,也比较混乱,用户一般只能了解自己的那一小部分,所以没有用户能清楚的表达出整体需求。而由于各种条件的,用户表达自己那一部分时也有

- 富养还是穷养,决定孩子的一生

bijian1013

教育人生

是什么决定孩子未来物质能否丰盛?为什么说寒门很难出贵子,三代才能出贵族?真的是父母必须有钱,才能大概率保证孩子未来富有吗?-----作者:@李雪爱与自由

事实并非由物质决定,而是由心灵决定。一朋友富有而且修养气质很好,兄弟姐妹也都如此。她的童年时代,物质上大家都很贫乏,但妈妈总是保持生活中的美感,时不时给孩子们带回一些美好小玩意,从来不对孩子传递生活艰辛、金钱来之不易、要懂得珍惜

- oracle 日期时间格式转化

征客丶

oracle

oracle 系统时间有 SYSDATE 与 SYSTIMESTAMP;

SYSDATE:不支持毫秒,取的是系统时间;

SYSTIMESTAMP:支持毫秒,日期,时间是给时区转换的,秒和毫秒是取的系统的。

日期转字符窜:

一、不取毫秒:

TO_CHAR(SYSDATE, 'YYYY-MM-DD HH24:MI:SS')

简要说明,

YYYY 年

MM 月

- 【Scala六】分析Spark源代码总结的Scala语法四

bit1129

scala

1. apply语法

FileShuffleBlockManager中定义的类ShuffleFileGroup,定义:

private class ShuffleFileGroup(val shuffleId: Int, val fileId: Int, val files: Array[File]) {

...

def apply(bucketId

- Erlang中有意思的bug

bookjovi

erlang

代码中常有一些很搞笑的bug,如下面的一行代码被调用两次(Erlang beam)

commit f667e4a47b07b07ed035073b94d699ff5fe0ba9b

Author: Jovi Zhang <

[email protected]>

Date: Fri Dec 2 16:19:22 2011 +0100

erts:

- 移位打印10进制数转16进制-2008-08-18

ljy325

java基础

/**

* Description 移位打印10进制的16进制形式

* Creation Date 15-08-2008 9:00

* @author 卢俊宇

* @version 1.0

*

*/

public class PrintHex {

// 备选字符

static final char di

- 读《研磨设计模式》-代码笔记-组合模式

bylijinnan

java设计模式

声明: 本文只为方便我个人查阅和理解,详细的分析以及源代码请移步 原作者的博客http://chjavach.iteye.com/

import java.util.ArrayList;

import java.util.List;

abstract class Component {

public abstract void printStruct(Str

- 利用cmd命令将.class文件打包成jar

chenyu19891124

cmdjar

cmd命令打jar是如下实现:

在运行里输入cmd,利用cmd命令进入到本地的工作盘符。(如我的是D盘下的文件有此路径 D:\workspace\prpall\WEB-INF\classes)

现在是想把D:\workspace\prpall\WEB-INF\classes路径下所有的文件打包成prpall.jar。然后继续如下操作:

cd D: 回车

cd workspace/prpal

- [原创]JWFD v0.96 工作流系统二次开发包 for Eclipse 简要说明

comsci

eclipse设计模式算法工作swing

JWFD v0.96 工作流系统二次开发包 for Eclipse 简要说明

&nb

- SecureCRT右键粘贴的设置

daizj

secureCRT右键粘贴

一般都习惯鼠标右键自动粘贴的功能,对于SecureCRT6.7.5 ,这个功能也已经是默认配置了。

老版本的SecureCRT其实也有这个功能,只是不是默认设置,很多人不知道罢了。

菜单:

Options->Global Options ...->Terminal

右边有个Mouse的选项块。

Copy on Select

Paste on Right/Middle

- Linux 软链接和硬链接

dongwei_6688

linux

1.Linux链接概念Linux链接分两种,一种被称为硬链接(Hard Link),另一种被称为符号链接(Symbolic Link)。默认情况下,ln命令产生硬链接。

【硬连接】硬连接指通过索引节点来进行连接。在Linux的文件系统中,保存在磁盘分区中的文件不管是什么类型都给它分配一个编号,称为索引节点号(Inode Index)。在Linux中,多个文件名指向同一索引节点是存在的。一般这种连

- DIV底部自适应

dcj3sjt126com

JavaScript

<!DOCTYPE html PUBLIC "-//W3C//DTD XHTML 1.0 Transitional//EN" "http://www.w3.org/TR/xhtml1/DTD/xhtml1-transitional.dtd">

<html xmlns="http://www.w3.org/1999/xhtml&q

- Centos6.5使用yum安装mysql——快速上手必备

dcj3sjt126com

mysql

第1步、yum安装mysql

[root@stonex ~]# yum -y install mysql-server

安装结果:

Installed:

mysql-server.x86_64 0:5.1.73-3.el6_5 &nb

- 如何调试JDK源码

frank1234

jdk

相信各位小伙伴们跟我一样,想通过JDK源码来学习Java,比如collections包,java.util.concurrent包。

可惜的是sun提供的jdk并不能查看运行中的局部变量,需要重新编译一下rt.jar。

下面是编译jdk的具体步骤:

1.把C:\java\jdk1.6.0_26\sr

- Maximal Rectangle

hcx2013

max

Given a 2D binary matrix filled with 0's and 1's, find the largest rectangle containing all ones and return its area.

public class Solution {

public int maximalRectangle(char[][] matrix)

- Spring MVC测试框架详解——服务端测试

jinnianshilongnian

spring mvc test

随着RESTful Web Service的流行,测试对外的Service是否满足期望也变的必要的。从Spring 3.2开始Spring了Spring Web测试框架,如果版本低于3.2,请使用spring-test-mvc项目(合并到spring3.2中了)。

Spring MVC测试框架提供了对服务器端和客户端(基于RestTemplate的客户端)提供了支持。

&nbs

- Linux64位操作系统(CentOS6.6)上如何编译hadoop2.4.0

liyong0802

hadoop

一、准备编译软件

1.在官网下载jdk1.7、maven3.2.1、ant1.9.4,解压设置好环境变量就可以用。

环境变量设置如下:

(1)执行vim /etc/profile

(2)在文件尾部加入:

export JAVA_HOME=/home/spark/jdk1.7

export MAVEN_HOME=/ho

- StatusBar 字体白色

pangyulei

status

[[UIApplication sharedApplication] setStatusBarStyle:UIStatusBarStyleLightContent];

/*you'll also need to set UIViewControllerBasedStatusBarAppearance to NO in the plist file if you use this method

- 如何分析Java虚拟机死锁

sesame

javathreadoracle虚拟机jdbc

英文资料:

Thread Dump and Concurrency Locks

Thread dumps are very useful for diagnosing synchronization related problems such as deadlocks on object monitors. Ctrl-\ on Solaris/Linux or Ctrl-B

- 位运算简介及实用技巧(一):基础篇

tw_wangzhengquan

位运算

http://www.matrix67.com/blog/archives/263

去年年底写的关于位运算的日志是这个Blog里少数大受欢迎的文章之一,很多人都希望我能不断完善那篇文章。后来我看到了不少其它的资料,学习到了更多关于位运算的知识,有了重新整理位运算技巧的想法。从今天起我就开始写这一系列位运算讲解文章,与其说是原来那篇文章的follow-up,不如说是一个r

- jsearch的索引文件结构

yangshangchuan

搜索引擎jsearch全文检索信息检索word分词

jsearch是一个高性能的全文检索工具包,基于倒排索引,基于java8,类似于lucene,但更轻量级。

jsearch的索引文件结构定义如下:

1、一个词的索引由=分割的三部分组成: 第一部分是词 第二部分是这个词在多少