漏洞挖掘技巧分享:getshell学校后台,漏洞已提交

近期漏洞挖掘又有小发现,雨笋教育小编来给大家分享干货了

写在前面

最近挖的0day,可以getshell众多学校,这里分享下挖掘技巧,过程也是挺奇幻的~

过程

1.首先访问目标站点:http://x.x.x.x/default.aspx

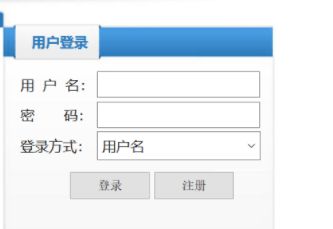

可以看到该页面有个登录框,右上角也有个登录按钮。经过后面的测试发现该页面的登录框登录完只能在前台留言;而右上角的那个登录按钮点击进去是后台登录的地址。

该页面的登录框:

右上角的登录按钮点击跳转的后台:http://x.x.x.x/admin/login.aspx

那么这里我们明显不知道用户账号和相对应的密码,这里必须得开始进一步信息收集了。

2.经过了一些时间的信息收集,我发现访问http://x.x.x.x/admin,

发现该路径下存在目录遍历漏洞。