“备战”汽车网络安全

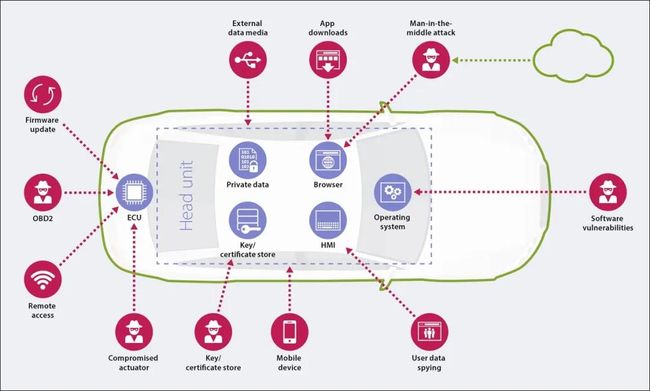

5G、V2X、深度学习、OTA等新技术在推动自动驾驶加速落地的背景下,也带来了巨大的网络安全风险的不确定性。

近日,欧盟网络安全机构(ENISA)发布报告称,目前自动驾驶车辆非常容易受到各种攻击,包括传感器攻击、误导目标检测系统、数据中心后端恶意攻击,以及在训练数据或物理世界中呈现的对抗性机器学习攻击,从而危险乘客、行人和其他车辆。

(注:关注高工智能汽车官方微信号,在底部对话窗口回复:“网络安全报告”,获取ENISA最新发布的汽车人工智能网络安全报告完整版。)

“这种攻击可能会被用来操纵图像识别组件,对行人进行错误分类,从而让人工智能系统对行人视而不见,”报告写道,“在人工智能网络安全方面,开发人员和系统设计工程师缺乏足够的网络安全专业知识,这是目前主要障碍之一。”

一、汽车数字化的核心

“安全问题不应该是事后才考虑的问题,而应该是确保车辆在公开道路上可靠部署的先决条件,”欧盟网络安全机构执行主任Juhan Lepassaar表示。

为了提高自动驾驶汽车的人工智能安全性,该报告提出了几项建议,其中之一是在其生命周期内定期对人工智能组件进行安全评估。这种对人工智能模型和数据的系统验证对于确保车辆在遇到意外情况或恶意攻击时始终做出正确行为至关重要。

为了解决这些漏洞,政策制定者和企业需要在整个汽车供应链(包括第三方供应商)建立一种安全文化。该报告敦促汽车制造商考虑将机器学习系统作为汽车行业供应链的一部分,采取措施降低安全风险。

另一项建议是,相关监管部门以及汽车制造商、方案供应商以及车队运营平台必须进行持续风险评估,从而保证最大限度识别潜在人工智能风险和新出现的威胁。

该报告特别关注,对于带有对抗性机器学习的网络安全攻击,这种攻击带有人类无法察觉的恶意攻击风险。该报告还发现,在汽车中使用机器学习将需要对系统进行持续审查,以确保它们没有被恶意篡改。

该报告写道,“人工智能系统应该由跨学科团队来设计、实现和部署,其中包括汽车领域专家、机器学习专家和网络安全专家的协作。”

而涉及到的场景包括对运动规划、决策算法和恶意欺骗的可能性,比如诱导自动驾驶系统“识别”不存在的汽车、人或其他障碍物。从过去几年的测试研究显示,物理干扰可以轻而易举地欺骗系统做出错误判断。

比如,2019年腾讯旗下科恩实验室研究人员通过使用贴纸让特斯拉的Autopilot系统错误判断行驶车道。去年,研究人员证明,他们可以通过在道路上放置错误指示,引导车辆突然加速,从35英里每小时加速到85英里每小时。

报告称,网络安全从一开始就应该成为汽车数字化设计的核心元素。

此外,随着汽车联网率快速提升,使得未来的自动驾驶汽车变得“更智能”,受到网络攻击的风险比以往任何时候都更大。尤其是在V2X模式中,汽车与一切事物相连,它们也更容易受到各种威胁。

二、网络安全等级制“出台”

按照ENISA的计划,第一步的工作重点是保证人工智能的网络安全,因为安全的人工智能是任何进一步人工智能工作的基础。

有行业人士表示,随着主动安全、辅助驾驶功能搭载新车上市的比例越来越高,自动化系统正在逐步替代人类驾驶员做出决策。“预计未来几年,车辆安全法规的标准和内容将发生重大变化。”

去年,ISO/SAE 21434标准DIS版本正式发布,UNECE WP29联合国欧洲经济委员会汽车网络安全规制也即将进入实施阶段,其中前述标准首次提出了网络安全保证级别(CAL)概念,用于确定在多大程度上保护系统免受攻击。

这一理念类似于ISO 26262中针对功能安全的汽车安全完整性等级(ASIL),其旨在应对特定汽车系统出现故障的风险。事实上,在评估安全风险时,新标准指出,影响程度必须根据ISO 26262的水平进行评估。

目前,UNECE WP29将ISO/SAE 21434作为一种符合欧洲法规(现为UN-1R55)的方法,该法规要求车辆具备网络安全管理系统,并将于2022年夏季在欧盟生效。上述标准的最终版本,原计划将于今年正式落地。

几个月前,汽车网络云安全解决方案提供商Upstream Security发布了其2021年全球汽车网络安全报告,首次对2020年所有汽车网络事件与UNECE WP.29和ISO/SAE 21434法规的要求,分析了具体事件的风险级别。

在过去十年中,三种最常见的汽车网络攻击载体是服务器、无钥匙进入系统和移动应用程序,2020年针对服务器的攻击增长了73%。三大攻击载体均为远程攻击,2020年,远程攻击占事件总数的77.8%。

迄今为止,与汽车行业相关的CVE(常见漏洞和披露)共有110个,2020年为33个,而2019年为24个。其中,36%的事件涉及数据和隐私侵犯,28%的事件涉及盗窃或入侵。

报告指出,按照即将出台的法规要求的映射分析,2020年的汽车网络安全事件中,89.9%与车辆通信通道相关,86.7%与车辆数据/代码相关,这是两大威胁类别。

三、硬件网络安全"在路上"

此外,硬件网络安全也被首次特别提出,过去网络安全更多与系统级和软件相关,越来越多的工程师接触到FMEDA流程、故障注入和分析等安全机制。半导体IP和SoC的开发者需要避免安全漏洞和评估设计的可信度。

有行业人士指出,相比于软件安全,硬件安全还处于起步阶段。但一些主要的汽车芯片供应商已经开始准备应对新的威胁,并塑造新的市场机会。

英飞凌在2018年首次推出了名为OPTIGA TPM 2.0的方案,这是业界首款针对汽车应用的基于TPM (Trusted Platform Module)硬件的安全解决方案,允许汽车制造商在车载计算机系统中加入安全密钥,用于分配访问权限、身份验证和数据加密。

TPM可以生成、存储和管理车辆内部通信的进一步安全密钥,并检测出故障或被操纵的软件和组件,并发起故障排除,同时相应的固件可以随时远程更新。

TPM的主机处理器开源软件(TSS stack)允许简单地集成到车辆系统中,特别是实现到中央网关、远程信息处理单元或信息娱乐系统中。其他特性包括SPI接口,高级加密算法(RSA-2048, ec -256和SHA-256),以及满足车规级要求。

去年,汽车网络安全公司Argus Cyber Security和恩智浦宣布了一项新的集成解决方案,允许汽车制造商保护基于恩智浦S32G汽车处理器的以太网网络通信。

类似NXP的S32G处理器是未来汽车的关键组成部分,其性能和联网能力是传统汽车网关的10倍以上,主要提供面向服务的智能中央网关计算解决方案。这套方案的原计划量产时间将最快在今年到明年之间搭载新车上市。

而在中国市场,芯驰科技已经推出的G9(中央网关芯片)系列芯片也是一款面向全新的电子电气架构EEA设计的新一代网关处理器,有针对核心网关CGW的G9X和面向区域网关Zonal的G9S,两款产品均配备SDPEv2包引擎,并且内置国密SM2/3/4/9的支持。

同时,这款SoC上集成了高性能的HSM模块来实现芯片的数据防护,和传统的外接独立加密芯片相比,HSM加密模块的性能高达200倍以上,其中还包含了一个800MHz的处理器,可支持未来多种安全服务软件。

此前,在国内的一系列实际V2X场景性能测试上,G9(中央网关芯片)报文验签实测达到3800次/s,性能数据上超过了不少主流的外资芯片企业。

去年,芯驰科技的产品已经与国内近10家主机厂和十多家Tier1企业进行了密切合作并进入了小批量测试阶段,今年将正式进入前装量产市场。

众所周知,安全漏洞可以在从架构级别开始的整个设计生命周期中引入,一个有缺陷的微架构设计决策也会导致硬件出现漏洞,比如,硬件安全模块(HSM)就扮演着关键角色。

业内人士表示,“这是智能汽车的一个新时代,在保证传统功能安全合规的同时,确保网络安全的合规,从硬件到软件以及整个系统级的安全保障。”

在这方面,目前华为公司已经进入实质性研发及测试验证阶段,包括对公司提供的智能汽车相关产品和解决方案进行漏洞挖掘与漏洞利用,引入安全攻防技术方法与工具,并在测试验证项目中落地。

此外,华为位于德国慕尼黑的研究中心(负责先进技术研究、架构演变设计和战略技术规划),正在为未来的华为车载产品开发汽车网络安全技术和前沿安全解决方案。

在高工智能汽车研究院看来,网络安全也将成为未来几年智能电动汽车的品牌差异化的重要组成部分,预计到2025年部分上市新车将全面遵循网络安全法规和标准开发,部分网络安全功能甚至可能会成为强制配置。