- AES加密解密CBC模式与ECB模式_aes cbc加解密

全栈_XzJ

python开发语言

一、概要AES(AdvancedEncryptionStandard)是一种对称加密算法,广泛应用于信息安全领域。AES支持多种密钥长度,包括128比特、192比特和256比特。在AES加密和解密中,同一个密钥用于两个过程。下面是一个简单的Python实例,演示如何使用AES加密和解密文本。这里使用的是Python标准库中的cryptography模块,确保你已经安装该模块:pipinstallc

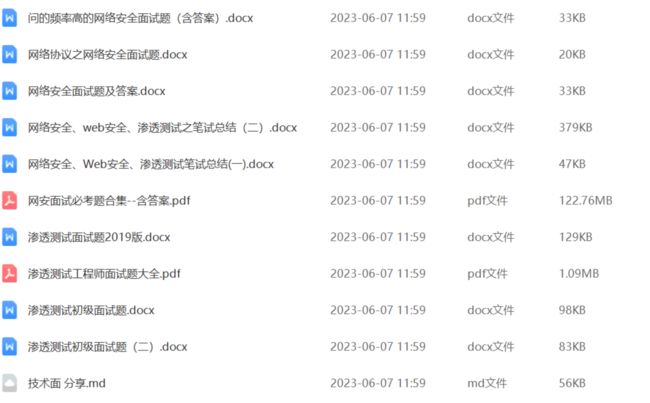

- 2024年自学网络安全(黑客技术)

网安kk

web安全网络安全网络安全学习

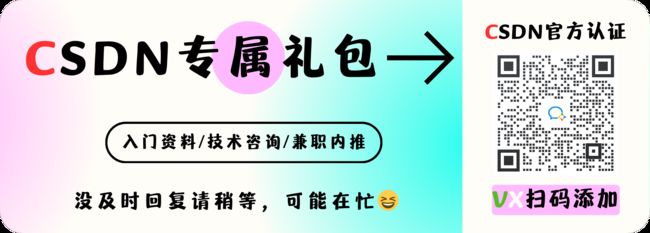

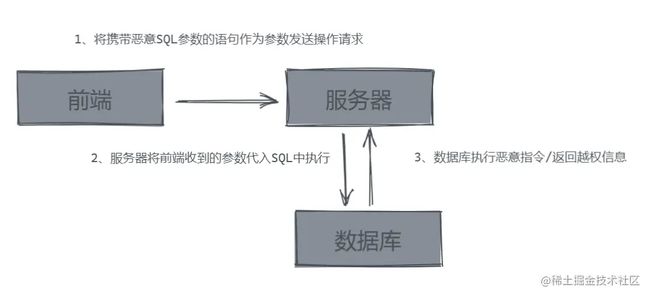

基于入门网络安全/黑客打造的:黑客&网络安全入门&进阶学习资源包前言什么是网络安全网络安全可以基于攻击和防御视角来分类,我们经常听到的“红队”、“渗透测试”等就是研究攻击技术,而“蓝队”、“安全运营”、“安全运维”则研究防御技术。如何成为一名黑客很多朋友在学习安全方面都会半路转行,因为不知如何去学,在这里,我将这个整份答案分为黑客(网络安全)入门必备、黑客(网络安全)职业指南、黑客(网络安全)学习

- Goroutine 与 Channel

九班长

Golang算法数据库网络golangGoroutineChannel

Goroutine和Channel是Go语言并发编程的核心概念。理解它们的原理和使用方法,对于编写高效、安全的并发程序至关重要。以下是对Goroutine和Channel的深入解析,包括它们的原理、使用场景、常见问题及最佳实践。1.Goroutine1.1什么是Goroutine?Goroutine是Go语言中的轻量级线程,由Go运行时(runtime)管理。与操作系统线程相比,Goroutine

- 单例模式中的饿汉和懒汉模式

筑梦小子

单例模式javac++

目录一.什么是单例模式一.饿汉模式1.饿汉模式的概念2.饿汉模式代码2.多线程是否线程安全二.懒汉模式1.懒汉模式的概念2.单线程情况下的懒汉模式2.多线程情况下的懒汉模式(1)导致懒汉模式在多线程情况下的不安全原因(2)解决方法代码示例版本1版本2版本2的解释说明一.什么是单例模式保证某个类在程序中只存在一份实例,而不会创建多个实例,这样就会提高效率。在单利模式中一般只提供一个getInstan

- 基于ssm的药房管理系统

AI天才研究院

计算AI大模型企业级应用开发实战ChatGPT计算科学神经计算深度学习神经网络大数据人工智能大型语言模型AIAGILLMJavaPython架构设计AgentRPA

基于ssm的药房管理系统作者:禅与计算机程序设计艺术1.背景介绍1.1药房管理系统的重要性在现代医疗体系中,药房管理系统扮演着至关重要的角色。高效、准确、安全的药品管理不仅关系到患者的健康,更是医院运营的重要一环。传统的人工管理模式已经难以满足日益增长的医疗需求,因此,开发一套功能完善、易于操作的药房管理系统势在必行。1.2SSM框架的优势SSM(Spring、SpringMVC、MyBatis)

- 解决后端的set-cookie无法写入浏览器的问题

yudaleng

前端jsonjavascript后端springboot

前言:最近做项目,遇到了set-cookie无法写入的问题。一开始以为是浏览器安全设置的问题导致无法写入cookie,后面发现并不是。在网上翻阅了许多文章,终于定位到了问题。写这篇文章用于记录一下,以免以后忘了。后端:1.后端需要配置好跨域2.响应头必须包含httpServletResponse.setHeader("Access-Control-Allow-Credentials","true"

- JavaScript(JS)单线程影响速度

ok060

javascript开发语言ecmascript

js单线程影响速度在JavaScript(JS)中,单线程的本质是其执行模型的核心特点,这意味着同一时间只能执行一个任务。这种设计使得JS在处理诸如DOM操作、用户交互等任务时更为直观和安全,因为它避免了复杂的多线程并发问题,如竞态条件(raceconditions)和死锁(deadlocks)。然而,单线程的特性也确实影响了其处理大量计算或I/O密集型任务时的性能。影响速度的原因阻塞性操作:在单

- 腾讯面经,有点难度~

后端go

今天分享组织内的朋友在腾讯安全的实习面经。内容涵盖了QPS测试方法、SQL聚合查询、Linux进程管理、Redis数据结构与持久化、NAT原理、Docker隔离机制、Go语言GMP调度模型、协程控制、系统调用流程、变量逃逸分析及map操作等等知识点。下面是我整理的面经详解:面经详解一个表,里面有数据列,id,name,class,查学生最喜欢的前10个课程,sql语句实现SELECTclass,C

- DunTrust IP SSL证书——支持多端口验证

https

市面上99%的证书品牌的IPSSL证书在签发过程中会涉及默认80或者443端口开放问题,但是也有少数服务商也支持其他端口验证。一、IPSSL证书概述IPSSL证书是一种用于保护IP地址安全的SSL证书,它能够对IP地址进行HTTPS加密,确保传输数据的安全性和完整性。IPSSL证书通常用于没有域名或需要直接使用IP地址进行访问的场景。二、多端口验证的支持情况市面上99%的证书品牌的IPSSL证书在

- 内网IP地址SSL证书申请指南

安全

SSL/TLS证书是保障网站和服务安全的重要工具,能够加密数据传输并验证服务器身份。然而,对于局域网/内网IP地址而言,申请SSL证书的过程具有一定的特殊性,以下是一份详细的攻略:一、了解局域网/内网IP地址的特殊性唯一性问题:局域网/内网IP地址在内部网络中可能具有唯一性,但在整个互联网中并不唯一。访问限制:局域网/内网IP地址通常只能在内部网络中访问,无法从外部网络直接访问。二、选择证书颁发机

- SM国密算法深度解析与技术实践

安全

SM国密算法深度解析与技术实践一、算法体系概述SM系列密码算法是由中国国家密码管理局发布的商用密码标准体系,涵盖非对称加密、对称加密、杂凑算法、标识密码等多个领域。其核心组件包括:SM2:基于椭圆曲线的非对称加密算法(GB/T32918)SM3:密码杂凑算法(GB/T32905)SM4:分组对称加密算法(GB/T32907)与国际算法对比类型国密算法国际标准密钥长度安全强度非对称加密SM2RSA-

- 文件的基本的基本属性

伶星37

linux服务器

为什么要有基本属性Linux系统是一种典型的多用户系统,不同的用户处于不同的地位,拥有不同的权限。为了保护系统的安全性,Linux系统对不同的用户访问同一文件(包括目录文件)的权限做了不同的规定。例子你可以把Linux比作成一个学校,里面的人学生老师校长里面的资料课本学校档案老师个人备案资料学生只能看课本,其他的都不能看,而老师,可以看老师备案资料和课本。校长上面都可以看。在Linux中我们通常使

- JVM 类加载器之间的层次关系,以及类加载的委托机制

冰糖心书房

JVM2025Java面试系列javajvm

JVM类加载器之间存在一种层次关系,通常被称为双亲委派模型(ParentDelegationModel)。这种层次关系和委托机制是Java类加载机制的核心,对于保证Java程序的安全性和避免类冲突至关重要。1.类加载器的层次关系:JVM中的类加载器(ClassLoader)主要分为以下几种,它们之间存在自顶向下的层次关系(父子关系,但不是继承关系,而是组合关系):启动类加载器(BootstrapC

- 使用 Docker 部署 Puter 云桌面系统

Jaxx.Wang

#开源项目Docker

1)Puter介绍:::infoGitHub:https://github.com/HeyPuter/puter:::Puter是一个先进的开源桌面环境,运行在浏览器中,旨在具备丰富的功能、异常快速和高度可扩展性。它可以用于构建远程桌面环境,也可以作为云存储服务、远程服务器、Web托管平台等的界面。Puter是一个隐私至上的个人云,可以将您的所有文件、应用程序和游戏保存在一个安全的地方,随时随地都

- Python密码学:cryptography库

零 度°

pythonpython密码学

在数字时代,确保数据的安全性和隐私至关重要。Python中的cryptography库是一个全面的包,为Python开发者提供了密码学原语和配方。它支持高级配方和常见密码学算法的低级接口。cryptography库概述cryptography库旨在易于使用且默认安全。它包括各种密码学操作的高级和低级API,如:对称加密非对称加密哈希函数消息认证码(MAC)数字签名密钥管理cryptography库

- 网安会有35岁中年危机吗,还有网安将来发展怎么样?网络安全工程师可以干到多大年龄

认真写程序的强哥

web安全干货分享黑客技术网络安全渗透测试编程计算机

关于35岁中年危机这个问题,我想说,在网安行业里,这根本就不是个事儿!!与传统的IT行业不同,网安行业更加注重实战经验和技能深度,而不是单一的年龄因素。随着经验的积累,网络安全工程师在面对复杂问题时,反应更快、决策更准,这种价值是无法用年龄来衡量的。所以,只要你保持学习热情,不断提升自己的技能,35岁不仅不是终点,反而可能是你职业生涯的新起点。初入计算机行业的人或者想转行大学计算机相关专业准程序员

- Python---frozenset集合

爱听雨声的北方汉

快快乐乐学PythonPython

frozenset是set的不可变版本,因此set集合中所有能改变集合本身的方法(如add、remove、discard、xxx_update等),frozenset都不支持;set集合中不改变集合本身的方法,fronzenset都支持。frozenset的作用主要有以下两点:1、当集合元素不需要改变时,使用frozenset代替set更安全。2、当某些API需要不可变对象时,必须用frozens

- (python)保障信息安全的加密库-cryptography

Marst·Zhang

基础知识实用工具python

前言cryptography是一个广泛使用的Python加密库,提供了各种加密、哈希和签名算法的实现。它支持多种加密算法,如AES、RSA、ECC等,以及哈希函数(如SHA-256、SHA-384等)和数字签名算法(如DSA、ECDSA等).目录常见用途密码学函数主要功能优点缺点总结常见用途数据加密使用对称加密算法(如AES)对数据进行加密,确保数据在传输或存储过程中的机密性。数字签名生成和验证数

- Python文件加密库之cryptography使用详解

Rocky006

python开发语言

概要在现代信息社会中,数据的安全性变得越来越重要。为了保护敏感信息,文件加密技术被广泛应用。Python的cryptography库提供了强大的加密功能,可以轻松实现文件加密和解密。本文将详细介绍如何使用cryptography库进行文件加密,包含具体的示例代码。cryptography库简介cryptography是Python中一个功能强大且易用的加密库,提供了对称加密、非对称加密、哈希算法、

- 国内外的网络安全成难题,IPLOOK 2022年用产品筑起“护城墙”

爱浦路 IPLOOK

网络安全安全架构

《爱尔兰时报》和爱尔兰国家广播电台(RTE)于12月31日对2021年爱尔兰科技行业的赢家和弱点进行了年终盘点。双方纷纷表示,2021年爱尔兰科技行业最大的弱点是爱尔兰的网络安全,这一年是一场前所未有的灾难。随着人工智能、大数据、5G等新兴技术的发展,企业面临的威胁日益增加,信息安全的重要性变得越来越突显。现在我们把视线从爱尔兰的网络安全问题拉回到国内的网络安全现状。我国对网络安全问题保持时刻警惕

- cryptography,一个神奇的 Python 库!

Sitin涛哥

Pythonpython开发语言

更多资料获取个人网站:ipengtao.com大家好,今天为大家分享一个神奇的Python库-cryptography。Github地址:https://github.com/pyca/cryptography在当今数字化时代,信息安全越来越受到重视。数据加密是保护数据安全的重要手段之一,而Python的cryptography库提供了丰富的功能来支持各种加密算法和协议。本文将深入探讨crypto

- Java多线程

反方向的空

Java多线程java开发语言

Java多线程为什么要在代码中引入多线程?可以使用多个线程来处理任务,提高效率如果阻塞点过多,一个线程会处理不过来;例如TCP服务器在等待建立连接的时候会阻塞,而整个流程不能因为这个而卡死在这里,所以引入另外的线程去处理另外的任务哪些地方是线程安全问题的风险点?线程对共享数据修改的部分,必须考虑是否线程安全!!!并发编程的优缺点为什么要使用并发编程?(优点)充分利用多核CPU的计算能力:通过并发编

- GSMA SAS 安全生产审计检查清单

SofterICer

eSIMSAS安全网络

GSMASAS安全生产审计检查清单以下是根据GSMAFS.18-SecurityAccreditationScheme-ConsolidatedSecurityRequirementsandGuidelinesv11.1文档中与安全生产相关的章节,整理的安全生产审计检查清单。该清单涵盖了生产流程安全的关键领域、控制措施和最佳实践,并按照文档结构进行组织。1.生产流程控制控制措施/要求适用性状态备注

- 探索NebulaGraph:一个开源分布式图数据库的技术解析

一休哥助手

数据库分布式系统开源分布式数据库

1.介绍NebulaGraph的定位和用途NebulaGraph是一款开源的分布式图数据库,专注于存储和处理大规模图数据。它的主要定位是为了解决图数据存储和分析的问题,能够处理节点和边数量巨大、结构复杂的图结构数据。NebulaGraph被设计用来应对各种领域的图数据挑战,包括社交网络分析、推荐系统、网络安全监测等。无论是从数据量还是计算复杂度上,NebulaGraph都能够应对各种挑战,为用户提

- 与普通日期格式化对比,FastDateFormat 为何能线程安全?

后端

FastDateFormat为什么线程安全SimpleDateFormat的线程不安全大家都知道SimpleDateFormat是线程不安全的protectedCalendarcalendar;SimpleDateFormat中的calendar是成员变量,同实例多个线程下会共享该calendar对象而在进行格式化的时候可能会由于第一个线程还没有格式化完成,而第二个线程已经将时间修改了的情况pri

- 加州CA 65测试(Proposition 65)的深度解读

南京速跃检测技术服务有限公司

学习方法创业创新

以下是关于加州CA65测试(Proposition65)的深度解读,结合法规核心、测试范围及合规影响进行结构化分析:一、法规背景与核心要求1.法规起源-名称:《1986年加州安全饮用水和有毒物质执行法》(SafeDrinkingWaterandToxicEnforcementAct),简称CA65或Prop65。-目的:保护加州居民免受致癌、致畸或生殖毒性化学物质的暴露风险,要求企业提供清晰警告标

- 深入理解 Java 内存模型(JMM):原理、可见性与并发控制

全栈探索者chen

javajava开发语言缓存程序人生数据库JMM内存

深入理解Java内存模型(JMM):原理、可见性与并发控制1.引言在多线程编程中,内存可见性、指令重排序和线程同步是开发者必须理解的核心概念。Java内存模型(JMM,JavaMemoryModel)定义了一组规则,确保Java程序在并发环境下的线程安全性和一致性。本文将深入剖析JMM的原理,并通过代码示例展示如何正确控制并发。2.什么是Java内存模型(JMM)?Java内存模型(JMM)是Ja

- OpenSSH详解:构建安全远程管理的核心技术

ScilogyHunter

常见软件库安全OpenSSH

OpenSSH详解:构建安全远程管理的核心技术引言在数字化时代,远程管理服务器和数据传输的安全性至关重要。OpenSSH(OpenSecureShell)作为SSH协议的开源实现,通过加密通信、身份验证和数据完整性保护,彻底解决了传统工具(如Telnet、FTP)的明文传输风险。本文将从核心原理、配置实践到高级功能,全面解析OpenSSH的技术细节与应用场景。一、OpenSSH的核心架构与工作原理

- 交换机救命命令手册:华为 & 思科平台最全运维指令速查表

IT程序媛-桃子

数通华为认证服务器运维

引言:这是一份救命的交换机运维秘籍在交换机配置与故障排查过程中,不论你是初入网络世界的小白,还是年资数年的资深工程师,总会遇到那些“关键时刻靠得住的命令”。这篇文章,我将整理一份覆盖华为+思科双平台的实战命令手册,从最基础的设备状态查看,到VLAN、STP、防环、LACP、QOS、抓包、限速、安全加固等操作,通通囊括。关键时刻,拿来即用,就是这篇的全部意义。01️⃣基础生存命令:先活下来再说场景华

- 数据安全新纪元——多方安全计算与MySQL结合的隐私预算管理深度解析

墨夶

数据库学习资料1安全mysqlandroid

在当今数字化时代,数据已成为企业最宝贵的资产之一。然而,随着数据泄露事件频发,如何确保数据的安全性和隐私性成为了亟待解决的问题。传统的加密技术虽然能在一定程度上保护静态数据,但在动态数据分析过程中却显得力不从心。为了解决这一难题,隐私计算作为一种新兴的技术应运而生,它允许在不解密原始数据的前提下进行有效的计算和分析。本文将深入探讨如何利用多方安全计算(MPC)与关系型数据库MySQL相结合的方式实

- 异常的核心类Throwable

无量

java源码异常处理exception

java异常的核心是Throwable,其他的如Error和Exception都是继承的这个类 里面有个核心参数是detailMessage,记录异常信息,getMessage核心方法,获取这个参数的值,我们可以自己定义自己的异常类,去继承这个Exception就可以了,方法基本上,用父类的构造方法就OK,所以这么看异常是不是很easy

package com.natsu;

- mongoDB 游标(cursor) 实现分页 迭代

开窍的石头

mongodb

上篇中我们讲了mongoDB 中的查询函数,现在我们讲mongo中如何做分页查询

如何声明一个游标

var mycursor = db.user.find({_id:{$lte:5}});

迭代显示游标数

- MySQL数据库INNODB 表损坏修复处理过程

0624chenhong

tomcatmysql

最近mysql数据库经常死掉,用命令net stop mysql命令也无法停掉,关闭Tomcat的时候,出现Waiting for N instance(s) to be deallocated 信息。查了下,大概就是程序没有对数据库连接释放,导致Connection泄露了。因为用的是开元集成的平台,内部程序也不可能一下子给改掉的,就验证一下咯。启动Tomcat,用户登录系统,用netstat -

- 剖析如何与设计人员沟通

不懂事的小屁孩

工作

最近做图烦死了,不停的改图,改图……。烦,倒不是因为改,而是反反复复的改,人都会死。很多需求人员不知该如何与设计人员沟通,不明白如何使设计人员知道他所要的效果,结果只能是沟通变成了扯淡,改图变成了应付。

那应该如何与设计人员沟通呢?

我认为设计人员与需求人员先天就存在语言障碍。对一个合格的设计人员来说,整天玩的都是点、线、面、配色,哪种构图看起来协调;哪种配色看起来合理心里跟明镜似的,

- qq空间刷评论工具

换个号韩国红果果

JavaScript

var a=document.getElementsByClassName('textinput');

var b=[];

for(var m=0;m<a.length;m++){

if(a[m].getAttribute('placeholder')!=null)

b.push(a[m])

}

var l

- S2SH整合之session

灵静志远

springAOPstrutssession

错误信息:

Caused by: org.springframework.beans.factory.BeanCreationException: Error creating bean with name 'cartService': Scope 'session' is not active for the current thread; consider defining a scoped

- xmp标签

a-john

标签

今天在处理数据的显示上遇到一个问题:

var html = '<li><div class="pl-nr"><span class="user-name">' + user

+ '</span>' + text + '</div></li>';

ulComme

- Ajax的常用技巧(2)---实现Web页面中的级联菜单

aijuans

Ajax

在网络上显示数据,往往只显示数据中的一部分信息,如文章标题,产品名称等。如果浏览器要查看所有信息,只需点击相关链接即可。在web技术中,可以采用级联菜单完成上述操作。根据用户的选择,动态展开,并显示出对应选项子菜单的内容。 在传统的web实现方式中,一般是在页面初始化时动态获取到服务端数据库中对应的所有子菜单中的信息,放置到页面中对应的位置,然后再结合CSS层叠样式表动态控制对应子菜单的显示或者隐

- 天-安-门,好高

atongyeye

情感

我是85后,北漂一族,之前房租1100,因为租房合同到期,再续,房租就要涨150。最近网上新闻,地铁也要涨价。算了一下,涨价之后,每次坐地铁由原来2块变成6块。仅坐地铁费用,一个月就要涨200。内心苦痛。

晚上躺在床上一个人想了很久,很久。

我生在农

- android 动画

百合不是茶

android透明度平移缩放旋转

android的动画有两种 tween动画和Frame动画

tween动画;,透明度,缩放,旋转,平移效果

Animation 动画

AlphaAnimation 渐变透明度

RotateAnimation 画面旋转

ScaleAnimation 渐变尺寸缩放

TranslateAnimation 位置移动

Animation

- 查看本机网络信息的cmd脚本

bijian1013

cmd

@echo 您的用户名是:%USERDOMAIN%\%username%>"%userprofile%\网络参数.txt"

@echo 您的机器名是:%COMPUTERNAME%>>"%userprofile%\网络参数.txt"

@echo ___________________>>"%userprofile%\

- plsql 清除登录过的用户

征客丶

plsql

tools---preferences----logon history---history 把你想要删除的删除

--------------------------------------------------------------------

若有其他凝问或文中有错误,请及时向我指出,

我好及时改正,同时也让我们一起进步。

email : binary_spac

- 【Pig一】Pig入门

bit1129

pig

Pig安装

1.下载pig

wget http://mirror.bit.edu.cn/apache/pig/pig-0.14.0/pig-0.14.0.tar.gz

2. 解压配置环境变量

如果Pig使用Map/Reduce模式,那么需要在环境变量中,配置HADOOP_HOME环境变量

expor

- Java 线程同步几种方式

BlueSkator

volatilesynchronizedThredLocalReenTranLockConcurrent

为何要使用同步? java允许多线程并发控制,当多个线程同时操作一个可共享的资源变量时(如数据的增删改查), 将会导致数据不准确,相互之间产生冲突,因此加入同步锁以避免在该线程没有完成操作之前,被其他线程的调用, 从而保证了该变量的唯一性和准确性。 1.同步方法&

- StringUtils判断字符串是否为空的方法(转帖)

BreakingBad

nullStringUtils“”

转帖地址:http://www.cnblogs.com/shangxiaofei/p/4313111.html

public static boolean isEmpty(String str)

判断某字符串是否为空,为空的标准是 str==

null

或 str.length()==

0

- 编程之美-分层遍历二叉树

bylijinnan

java数据结构算法编程之美

import java.util.ArrayList;

import java.util.LinkedList;

import java.util.List;

public class LevelTraverseBinaryTree {

/**

* 编程之美 分层遍历二叉树

* 之前已经用队列实现过二叉树的层次遍历,但这次要求输出换行,因此要

- jquery取值和ajax提交复习记录

chengxuyuancsdn

jquery取值ajax提交

// 取值

// alert($("input[name='username']").val());

// alert($("input[name='password']").val());

// alert($("input[name='sex']:checked").val());

// alert($("

- 推荐国产工作流引擎嵌入式公式语法解析器-IK Expression

comsci

java应用服务器工作Excel嵌入式

这个开源软件包是国内的一位高手自行研制开发的,正如他所说的一样,我觉得它可以使一个工作流引擎上一个台阶。。。。。。欢迎大家使用,并提出意见和建议。。。

----------转帖---------------------------------------------------

IK Expression是一个开源的(OpenSource),可扩展的(Extensible),基于java语言

- 关于系统中使用多个PropertyPlaceholderConfigurer的配置及PropertyOverrideConfigurer

daizj

spring

1、PropertyPlaceholderConfigurer

Spring中PropertyPlaceholderConfigurer这个类,它是用来解析Java Properties属性文件值,并提供在spring配置期间替换使用属性值。接下来让我们逐渐的深入其配置。

基本的使用方法是:(1)

<bean id="propertyConfigurerForWZ&q

- 二叉树:二叉搜索树

dieslrae

二叉树

所谓二叉树,就是一个节点最多只能有两个子节点,而二叉搜索树就是一个经典并简单的二叉树.规则是一个节点的左子节点一定比自己小,右子节点一定大于等于自己(当然也可以反过来).在树基本平衡的时候插入,搜索和删除速度都很快,时间复杂度为O(logN).但是,如果插入的是有序的数据,那效率就会变成O(N),在这个时候,树其实变成了一个链表.

tree代码:

- C语言字符串函数大全

dcj3sjt126com

cfunction

C语言字符串函数大全

函数名: stpcpy

功 能: 拷贝一个字符串到另一个

用 法: char *stpcpy(char *destin, char *source);

程序例:

#include <stdio.h>

#include <string.h>

int main

- 友盟统计页面技巧

dcj3sjt126com

技巧

在基类调用就可以了, 基类ViewController示例代码

-(void)viewWillAppear:(BOOL)animated

{

[super viewWillAppear:animated];

[MobClick beginLogPageView:[NSString stringWithFormat:@"%@",self.class]];

- window下在同一台机器上安装多个版本jdk,修改环境变量不生效问题处理办法

flyvszhb

javajdk

window下在同一台机器上安装多个版本jdk,修改环境变量不生效问题处理办法

本机已经安装了jdk1.7,而比较早期的项目需要依赖jdk1.6,于是同时在本机安装了jdk1.6和jdk1.7.

安装jdk1.6前,执行java -version得到

C:\Users\liuxiang2>java -version

java version "1.7.0_21&quo

- Java在创建子类对象的同时会不会创建父类对象

happyqing

java创建子类对象父类对象

1.在thingking in java 的第四版第六章中明确的说了,子类对象中封装了父类对象,

2."When you create an object of the derived class, it contains within it a subobject of the base class. This subobject is the sam

- 跟我学spring3 目录贴及电子书下载

jinnianshilongnian

spring

一、《跟我学spring3》电子书下载地址:

《跟我学spring3》 (1-7 和 8-13) http://jinnianshilongnian.iteye.com/blog/pdf

跟我学spring3系列 word原版 下载

二、

源代码下载

最新依

- 第12章 Ajax(上)

onestopweb

Ajax

index.html

<!DOCTYPE html PUBLIC "-//W3C//DTD XHTML 1.0 Transitional//EN" "http://www.w3.org/TR/xhtml1/DTD/xhtml1-transitional.dtd">

<html xmlns="http://www.w3.org/

- BI and EIM 4.0 at a glance

blueoxygen

BO

http://www.sap.com/corporate-en/press.epx?PressID=14787

有机会研究下EIM家族的两个新产品~~~~

New features of the 4.0 releases of BI and EIM solutions include:

Real-time in-memory computing –

- Java线程中yield与join方法的区别

tomcat_oracle

java

长期以来,多线程问题颇为受到面试官的青睐。虽然我个人认为我们当中很少有人能真正获得机会开发复杂的多线程应用(在过去的七年中,我得到了一个机会),但是理解多线程对增加你的信心很有用。之前,我讨论了一个wait()和sleep()方法区别的问题,这一次,我将会讨论join()和yield()方法的区别。坦白的说,实际上我并没有用过其中任何一个方法,所以,如果你感觉有不恰当的地方,请提出讨论。

&nb

- android Manifest.xml选项

阿尔萨斯

Manifest

结构

继承关系

public final class Manifest extends Objectjava.lang.Objectandroid.Manifest

内部类

class Manifest.permission权限

class Manifest.permission_group权限组

构造函数

public Manifest () 详细 androi

- Oracle实现类split函数的方

zhaoshijie

oracle

关键字:Oracle实现类split函数的方

项目里需要保存结构数据,批量传到后他进行保存,为了减小数据量,子集拼装的格式,使用存储过程进行保存。保存的过程中需要对数据解析。但是oracle没有Java中split类似的函数。从网上找了一个,也补全了一下。

CREATE OR REPLACE TYPE t_split_100 IS TABLE OF VARCHAR2(100);

cr

![]()

![]()