Android Hook之Frida安装使用

目录

-

-

- 安装Frida

- 安装frida-server

- frida-server配置和启动

- Frida Hook

-

- 实例1:

- 实例2:

- Frida 常用命令

-

Frida 是一个动态检测框架,允许开发人员在 Windows、macOS、Linux、iOS 和 Android 上的原生应用程序中注入 JavaScript 或 Python 脚本。该框架可用于操纵应用程序的行为、从中提取信息或与其进行通信。Frida 通常被安全研究人员和渗透测试人员用来对应用程序进行动态分析,并执行钩子函数调用、跟踪函数调用和反向代码等任务。对于移动应用开发人员来说,它也很有用,可以用来进行测试或自动化等任务。

使用Frida需要Python 3环境,python环境请大家自行下载安装。我使用的是python3.7版本。

安装Frida

pip install frida -i https://pypi.mirrors.ustc.edu.cn/simple/

pip install frida-tools -i https://pypi.mirrors.ustc.edu.cn/simple/

#查看frida版本

frida --version

安装frida-server

安装frida-server前需要先通过adb连接设备,然后进入虚拟机查看模拟器cpu类型

.\nox_adb.exe shell

getprop ro.product.cpu.abi

我的是x86,选择x86的frida-server安装包frida-server-16.0.8-android-x86_64.xz。frida-server版本要和上面安装的frida版本对应。

frida-server下载地址:https://github.com/frida/frida/releases

下载后解压文件,然后推送到模拟器上的/data/local/tmp目录

.\nox_adb.exe push frida-server-16.0.8-android-x86 /data/local/tmp/frida-server

frida-server配置和启动

进入adb shell环境

.\nox_adb.exe shell

赋予frida-server权限

chmod 777 frida-server

启动运行

./frida-server

开启端口转发

.\nox_adb.exe forward tcp:27043 tcp:27043

.\nox_adb.exe forward tcp:27042 tcp:27042

#我用的是模拟器,如果是真机且adb配的有环境变量,用下面的命令

adb.exe forward tcp:27043 tcp:27043

adb.exe forward tcp:27042 tcp:27042

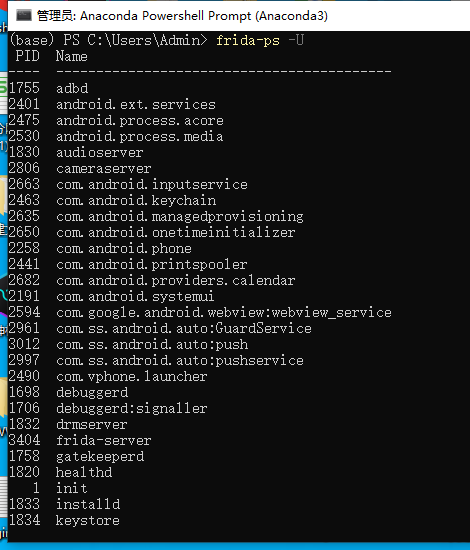

重新打开一个cmd窗口运行frida-ps -U,查看是否正常运行。注意需要在有python环境的cmd窗口运行。

#列出设备上正在运行的进程

frida-ps -U

Frida Hook

通过frida-ps -Ua 命令可以查看到所有打开app的包名

这时候就可以试下frida-trace了,比如想看下微信会打开哪些文件,那么执行命令:

frida-trace -U -f com.tencent.mm -i open

实例1:

下面是一个使用 Frida hook Android 应用程序中的方法的实际例子:

假设我们有一个名为 “com.example.app” 的应用程序,其中有一个类 “com.example.app.Secret”,其中有一个名为 “getSecret” 的方法。这个方法会返回一个字符串,我们想要hook它并在每次调用时打印它的返回值。

- 在目标设备上运行 Frida Server。

adb push frida-server /data/local/tmp/

adb shell "chmod 755 /data/local/tmp/frida-server"

adb shell "/data/local/tmp/frida-server &"

- 我们在 hook.js文件里面编写钩子的脚本

Java.perform(function () {

var Secret = Java.use("com.example.app.Secret");

var secret = Secret.getSecret.implementation = function () {

console.log("getSecret() called");

var ret_value = this.getSecret();

console.log("getSecret() returned: " + ret_value);

return ret_value;

};

});

- 在本地电脑上,我们可以使用 Frida 来附加到目标进程。

frida -U -f com.example.app -l hook.js

-U 参数表示附加到 USB 设备上的应用程序

-f 参数表示目标进程的包名

-l 参数表示包含 Frida 脚本的文件路径

接着,我们在 hook.js文件里面编写钩子的脚本

最后,在目标应用程序上进行一些操作,并在 Frida 控制台上查看结果,看看钩子是否正常工作。

如果一切顺利,你就可以看到钩子成功地输出了一些信息。

实例2:

使用python脚本来使用frida hook应用程序的例子:

import frida

import sys

def on_message(message, data):

if message['type'] == 'send':

print("[*] {0}".format(message['payload']))

else:

print(message)

jscode = """

Interceptor.attach(Module.findExportByName("libc.so", "puts"), {

onEnter: function(args) {

send(Memory.readCString(args[0]));

}

});

"""

process = frida.get_usb_device().attach('com.example.app')

script = process.create_script(jscode)

script.on('message', on_message)

script.load()

sys.stdin.read()

其中"com.example.app" 为应用程序的包名, 上述代码将在应用程序的 “libc.so” 中钩住 “puts” 函数,并在回调中打印出信息。

这里,我们使用 frida python API hook应用程序。

frida.get_usb_device().attach('com.example.app')连接到指定包名的应用程序进程。 然后使用script.load()加载 JavaScript 代码并开始监听事件。

这只是一个简单的示例,实际使用中需要根据具体场景来修改代码。

Frida 常用命令

frida --version- 显示当前 Frida 的版本。frida-ps -U- 显示当前正在运行的 USB 设备上的进程列表。frida-ps -Uai- 列出安装的程序frida-ps -Ua- 列出运行中的程序(查看包名很方便)frida-ps- 显示当前正在运行的进程列表。frida -U -l script.js -f package.name- 通过 USB 连接到设备并在 package.name 应用程序上运行 script.js 脚本。frida-trace -i function_name -U package.name- 在 package.name 应用程序上跟踪函数 function_name 的调用。frida-discover -U- 在 USB 连接的设备上扫描可钩住的函数。frida -U -f package.name --no-pause- 运行 package.name 应用程序并在启动时附加到它,不暂停它。frida-ls-devices- 显示可用的 Frida 设备。frida-kill -U- 结束与 USB 设备上的 Frida 相关进程。frida-trace -U -i "*libc.so*" package.name- 在 package.name 应用程序上跟踪所有 libc.so 中的函数调用。frida -U -l script.js -f package.name -n libexample.so- 在 package.name 应用程序上的 libexample.so 中运行 script.js 脚本。frida-trace -U -I "*sqlite3*" package.name- 在 package.name 应用程序上跟踪所有包含“sqlite3”的函数调用.

- 博客主页:https://blog.csdn.net/qq233325332

- 欢迎点赞 收藏 ⭐留言 如有错误敬请指正!

- 本文由 陌北V1 原创,首发于 CSDN博客

- 停下休息的时候不要忘了别人还在奔跑,希望大家抓紧时间学习,全力奔赴更美好的生活✨