V10 桌面版、服务器版系统加固

V10 桌面版、服务器版系统加固

一、 文档说明

本文档中涉及的加固方法主要包括:密码策略配置、防火墙规 则配置、禁用高风险服务等。

二、 V10 桌面版系统加固

2.1 密码策略配置

密码策略包括密码老化控制策略和密码复杂度策略。密码老化 控制策略需要配置/etc/login.defs 文件;密码复杂度策略需要配 置/etc/pam.d/common-password 文件,在 V10 系统中还可以通过修 改/etc/security/pwquality.conf 文件对密码复杂度进行限制。

/etc/login.defs 是设置用户帐号限制的文件,文件中的配置 对 root 用户无效,该文件用于设定在用户新创建的时候对应的目 录、日志等创建的位置、权限等。如果/etc/shadow 文件里有相同 的选项,则以/etc/shadow 里的设置为准,/etc/shadow 的配置优先 级高于/etc/login.defs。

/etc/pam.d/common-password 的优先级高于 pwquality.conf

文件,在/etc/pam.d/common-password 中没有限制的参数才会再到

pwquality.conf 文件中进行匹配。

/etc/pam.d/common-password 文件可用于所有已经存在的及未 来创建的帐号的密码复杂度限制,在该文件中用到 pam_pwquality

模块,在 V4-SP4 和 V10 版本中开始使用 pam_pwquality 模块取代

pam_cracklib 模块,V4-SP1、V4-SP2、V4-SP3 系统中支持使用

pam_cracklib 模块,但是需要安装相关软件包。

密码老化控制策略配置:

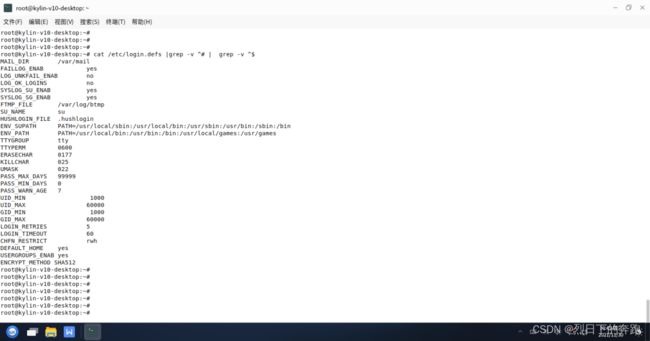

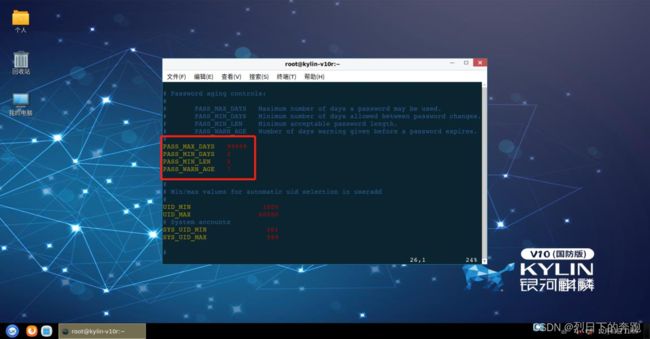

过滤掉注释和空行后/etc/login.defs 内容如下图:

/etc/login.defs 文件可以对新创建的用户的邮件目录、日志 启停、终端权限、系统掩码、密码老化控制、UID 和 GID 的最值等 模块进行限制,本文中只关注密码老化控制部分,在密码老化控制 部分有 3 个常用参数可以进行配置,分别是:

PASS_MAX_DAYS #密码最长使用天数

PASS_MIN_DAYS #密码最小使用天数

PASS_WARN_AGE #密码过期时提前告警天数

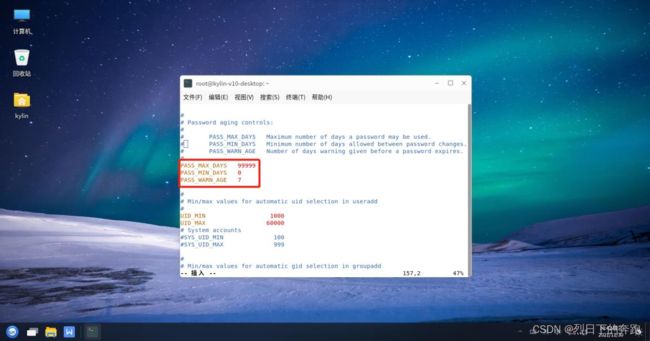

这些参数在 V10 桌面系统版中是默认参数值如下:

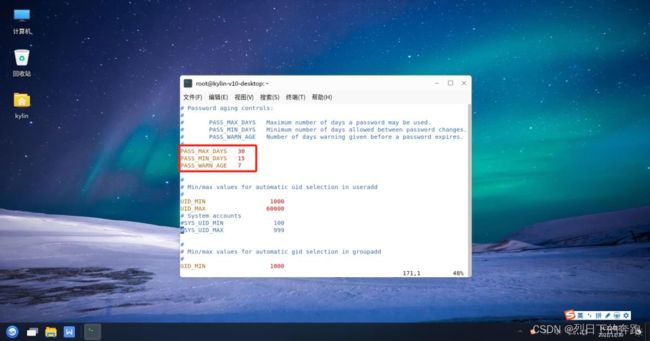

加固现场如果需要修改相关参数直接将参数值进行修改即可, 参数值是 0 时表示不限制。例如要求“最长使用天数 30 天,最小使 用天数 15 天,过期前 7 天进行提示”可以将参数修改为:

密码复杂度策略配置:

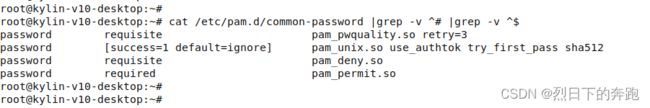

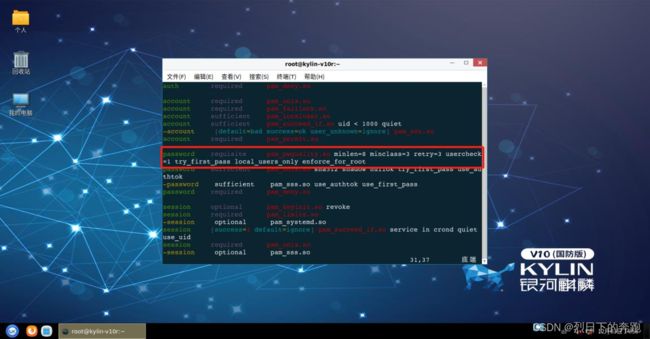

过滤掉注释和空行后/etc/pam.d/common-password 文件内容默 认如下:

/etc/pam.d/common-password 文件中只设置了 retry=3 这个参 数,意思是输入密码时可以尝试 3 次,超过 3 次将中止此次密码输 入,其他参数将全部从 pwquality.conf 文件中读取。

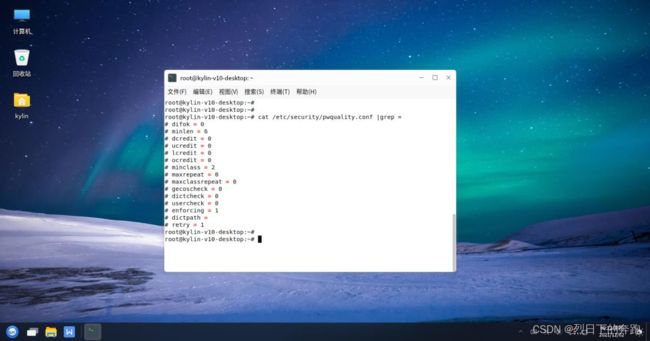

pwquality.conf 文件中所有内容默认注释,注释的参数值是默 认值;在/etc/pam.d/common-password 文件中未进行相关参数的设 置时,pwquality.conf 文件中以键值对方式存在的参数默认生效。 下面看一下 pwquality.conf 文件中都有哪些参数:

对上图中的参数进行说明:

# difok = 0 #新密码与旧密码至少多少个字符数不同,此参 数生效需要安装 libpam-cracklib 软件包,并且对使用 root 权限修 改密码时无效。

# minlen = 6 #密码最小长度,默认值最少 6 位,参数值小于 6 时使用默认值

# dcredit = 0 #数字字符个数,默认不校验,至少 1 个数字字 符参数用“-1”表示

# ucredit = 0 #大写字母个数,默认不校验,至少一个大写字 符参数用“-1”表示

# lcredit = 0 #小写字母个数,默认不校验,至少一个小写字 符参数用“-1”表示

# ocredit = 0 #特殊字符个数,默认不校验,至少一个特殊字 符参数用“-1”表示

# minclass = 2 #在数字、大写字母、小写字母、特殊字符中至 少 2 种进行组合

# maxrepeat = 0 #最多重复字符个数

# maxclassrepeat = 0 #新密码中同一类允许的最大连续字符数 个数

# gecoscheck = 0 #是否检查用户的 passwd 条目 GECOS 字符串 中的单词

# dictcheck = 0 #密码校验,开启后新密码不能在 cracklib 字 典中出现

# usercheck = 0 #是否校验密码中以某种形式包含用户名

# enforcing = 1 #由 PAM 模块和其他模块强制执行校验

# dictpath = #cracklib 字典存储路径,默认没有指定

# retry = 1 #密码输入时尝试次数 除了上述以键值对方式存在的参数还要一些其他参数: # enforce_for_root #对 root 用户密码强制检查

# local_users_only #跳过校验/etc/passwd 中不存在的用户的 密码

# palindrome #检查新密码是否为回文

# no_similar_check #是否检查新密码与旧密码相同,对使用

root 权限修改密码无效 上面的 4 个参数在安全加固时一般不用,而以键值对方式存在的参 数不仅可以在 pwquality.conf 文件中直接更改参数值还可以将对应 参数写到/etc/pam.d/common-password 文件中 pam_pwquality.so

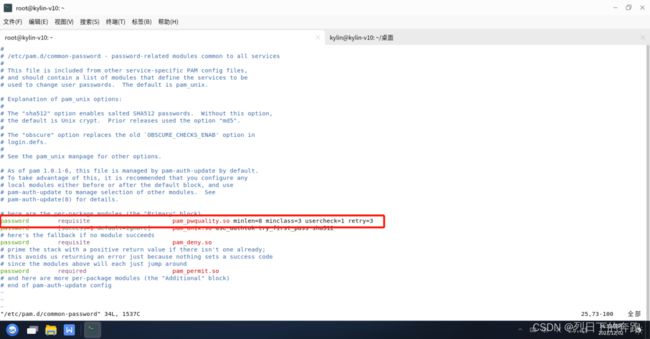

模块的后面,多个参数使用空格分开即可。pwquality.conf 文件中 参数值是 0 时代表不开启或不限制。 以加固现场要求密码长度最少 8 位、最少 3 种字符自由组合、 不允许密码中包含用户名、最多尝试输入 3 次密码为例子修改

/etc/pam.d/common-password 文件:

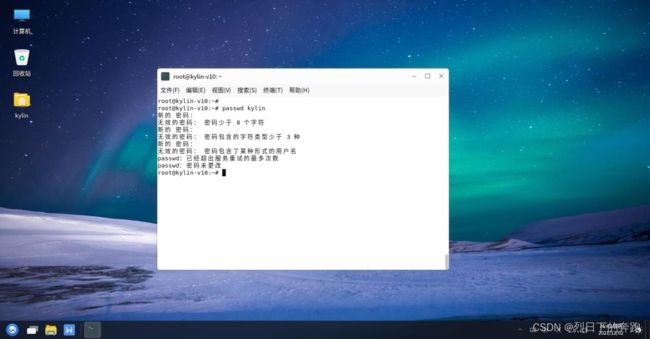

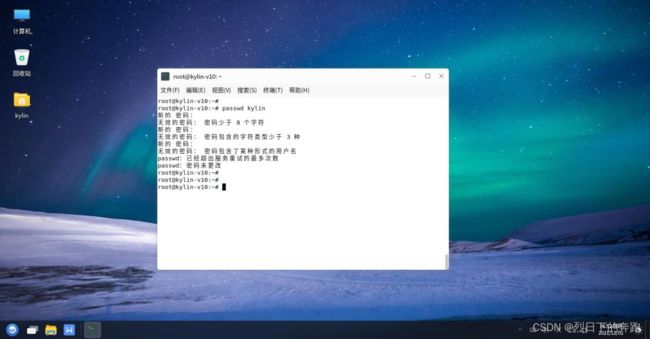

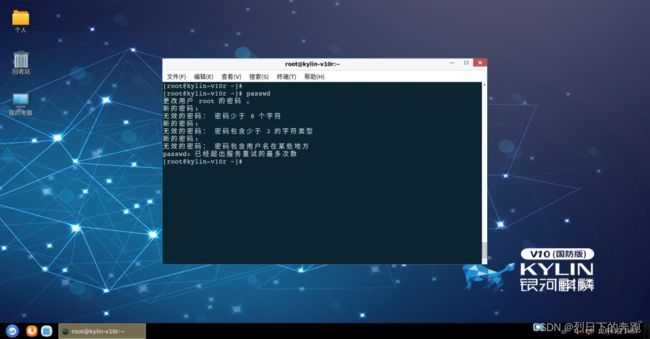

修改完参数后修改密码验证参数是否生效:

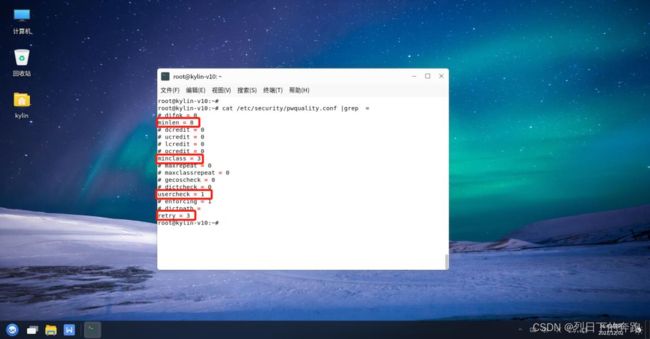

在修改密码时对不满足复杂度要求的密码成功进行限制。 也可以将“minlen=8 minclass=3 usercheck=1 retry=3”四个 参数在 pwquality.conf 文件中进行修改以满足例子中的需求:

修改完参数后修改密码验证参数是否生效:

在修改密码时对不满足复杂度要求的密码成功进行限制。

提示: 在现场对密码复杂度加固后,在允许的情况下建议修改一次root 密码,以防止后续密码不满足复杂度导致无法正常使用的情 况。

2.2 防火墙规则配置

防火墙配置主要是根据现场要求配置防火墙规则对源 IP、源端 口、目的 IP、目的端口、协议五元组中的信息进行限制,在 V10 桌 面系统中默认开启 ufw 防火墙服务,并且可以使用 ufw 命令进行防 火墙规则配置。具体的 ufw 命令配置防火墙的方法可以参考文档

《Kylin_UFW 防火墙操作文档-M20210823.pdf》。

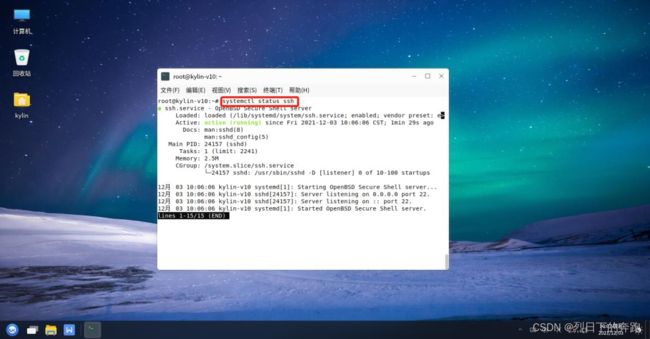

2.3 禁用高风险服务

禁用高风险服务是指停止系统中存在风险的服务并且关闭相关 服务开机自启达到禁止高风险服务对外提供服务的目的。例如禁用

SSH 服务、禁用 SAMBA 服务、禁用 DNS 服务等,具体要禁用什么服 务可以根据用户要求决定。以禁用 SSH 服务为例:

查看 SSH 服务状态:systemctl status ssh

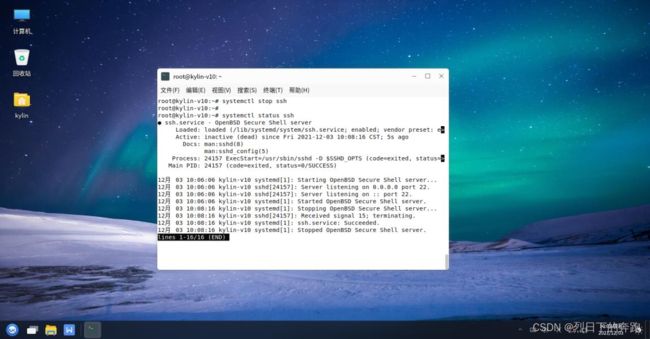

停止 SSH 服务:systemctl stop ssh

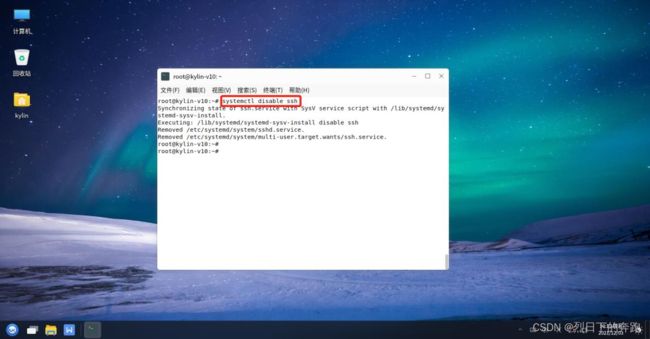

关闭 SSH 服务开机自启:systemctl disable ssh

禁用服务的方法是通用的,只需要确定好禁用服务的名称按照 上边的三个步骤进行禁用即可。

三、 V10 服务器版系统加固

3.1 密码策略配置

V10 服务器版密码策略配置也分为密码老化控制策略和密码复 杂度策略,密码老化控制策略修改/etc/login.defs,密码复杂度策 略修改/etc/pam.d/system-auth 或者 pwquality.conf 文件,文件 所在路径是/etc/security/下。

V10 桌面版与 V10 服务器版修改密码策略的方法区别不大,主 要就是文件名称和文件默认内容存在差异,但是修改方法基本一 致,所以 V10 服务器版中具体修改方法不再赘述,只将 V10 服务器 版系统有差异的地方进行说明。

V10 服务器版的/etc/login.defs 文件中与密码老化相关的参数 默认设置了四个:

默认参数比 V10 桌面系统多了一个 PASS_MIN_LEN, 代表密码最小长 度(V10 桌面系统中也可以加限制密码长度的参数)而在 V10 服务 器版的 pwquality.conf 中也限制了密码的最小长度,在login.defs 和 pwquality.conf 文件同时限制了密码最小长度时是 以 pwquality.conf 文件中的为准,也就是 pwquality.conf 的优先 级高于 login.defs 的优先级。在 V10 桌面和 V10 服务器系统中密码 复杂度的优先级顺序是:/etc/pam.d/目录下的配置文件 >

pwquality.conf 文件 > login.defs 文件。 综上可知 login.defs 文件中的 PASS_MIN_LEN 参数并不会生 效,有些漏扫软件会根据配置文件中某些参数值是否存在来判断是 否符合安全标准,所以如果遇到漏扫软件误报没有 PASS_MIN_LEN 等 参数时可以手动将参数添加到配置文件中。

V10 服务器中 pwquality.conf 文件中的参数与 V10 桌面系统中 的参数含义同,/etc/pam.d/system-auth 文件与 V10 桌面系统/etc/pam.d/common-password 文件配置参数的方法相同,可以参考上文在 V10 桌面系统中的配置方法,此处不再赘述。还是以要求 “密码最少 8 位、可重试 3 次、最少 3 种字符组合、不允许包含用 户名”为例修改配置文件。先看一下 pam_pwquality.so 默认配置的 参数:

按照例子中的要求进行修改:

验证配置是否生效:

可以成功拦截不满足密码复杂度的密码说明配置生效。

提示: 在现场对密码复杂度加固后,在允许的情况下建议修改一次root 密码,以防止后续密码不满足复杂度导致无法正常使用的情 况。

3.2 防火墙规则配置

在 V10 服务器版系统中系统默认启动 firewalld 防火墙服务, 如果没有特殊要求可以直接iptables 命令进行防火墙规则的配 置,iptables 命令的使用方法可以参考文档《Kylin_Iptables 防火 墙配置方法-M20210820.pdf》。

3.3 禁用高风险服务

禁用服务方法参考 V10 桌面版或参考附录 1 中的服务启停命 令。

四、 其他

安全加固时除了上文说的密码策略加固、防火墙加固、禁用高 风险服务加固还有一些普通的配置加固,可以参考下面的命令进行 加固:

SSH 服务不允许 root 用户远程登陆:(桌面、服务器通用)

sed -i.bak 's/^PermitRootLogin yes$/PermitRootLogin no/' /etc/ssh/sshd_config

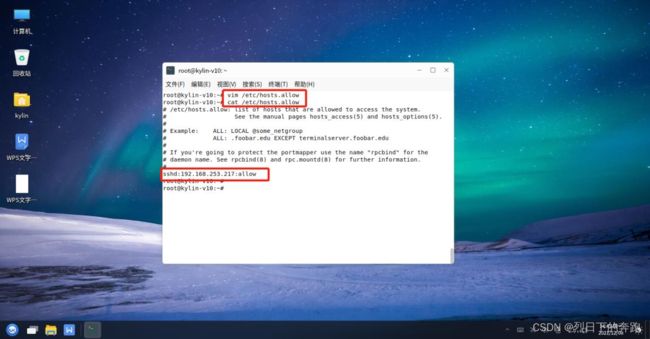

SSH 服务黑、白名单:(V10 桌面版):

SSH 服务黑、白名单:(V10 服务器版)

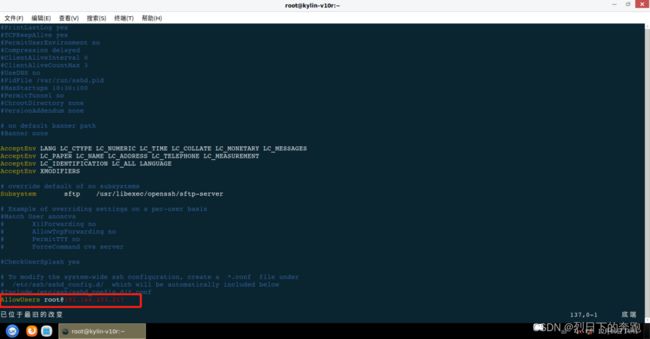

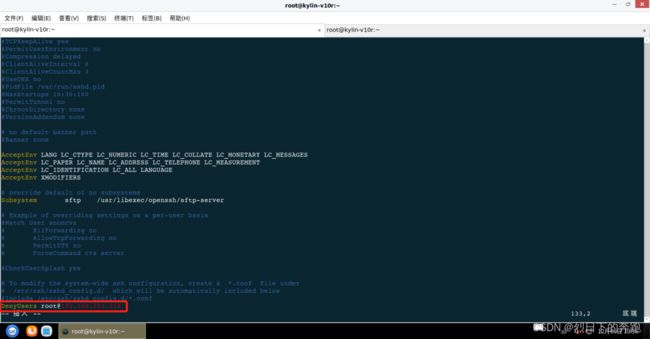

在/etc/ssh/sshd_config 文件中加入下图红框中的信息,代表 禁止来自 192.168.253.218 地址 root 用户登陆,修改配置后需要重 启 SSH 服务。用户名和 IP 地址可以用*代表所有,但是格式一定要 符合:用户名@IP 地址,限制多个使用空格分隔。

白名单使用 AllowUsers 参数,黑名单使用 DenyUsers 参数。AllowUsers 优先级高于 DenyUsers。

关键目录权限需要设置到最小可用:(桌面、服务器通用)

上面的命令只是示例,具体权限要求根据现场要求设定。

系统默认掩码值配置:

echo "umask 077" >> /etc/bash.bashrc (仅桌面系统可用)

echo "umask 077" >> /etc/profile (桌面、服务器系统通用)

具体掩码值根据现场要求设定即可。

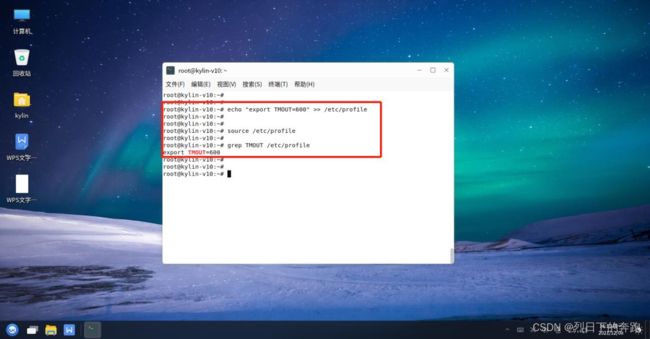

系统默认掩码值配置:(桌面、服务器通用)

echo "export TMOUT=600" >> /etc/profile

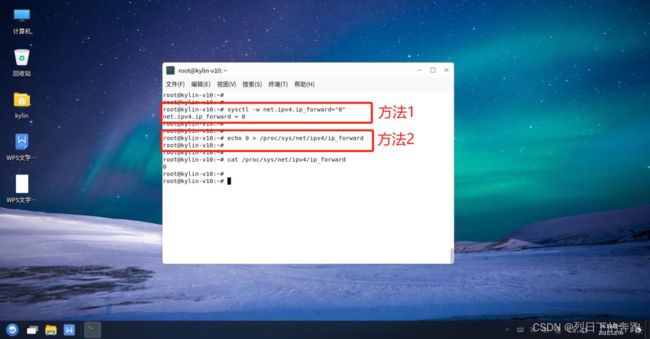

禁用 ipv4 转发功能:

方法 1: sysctl -w net.ipv4.ip_forward="0"

方法 2: echo 0 > /proc/sys/net/ipv4/ip_forward

如果需要开机默认设置该参数可以将命令写到/etc/rc.local文件中。

由于每个加固点位的要求不尽相同,本文档不再一一例举,可 以参考附录 2 中的 V10 加固脚本进行加固验证。

附录 1: 服务启停相关命令

1.服务状态查看:systemctl status 服务名

2.停止服务:systemctl stop 服务名

3.启动服务:systemctl start 服务名

4.重启服务:systemctl restart 服务名

5.查看服务是否开机启动:systemctl is-enabled 服务名

6.关闭服务开机启动:systemctl disable 服务名

7.启用服务开机启动:systemctl enable 服务名