Git 进阶使用

一. Git图形化操作

1.1.什么是图形化管理工具

图形化管理工具是一种通过可视化界面来操作计算机系统或应用程序的软件工具。在软件开发中,它通常用于管理和操作版本控制系统(如Git、SVN等)以及代码开发环境(如IDE)。与命令行相比,图形化管理工具更加直观和易于使用,能够帮助软件开发人员更快速地理解和使用系统或应用程序。

在版本控制系统中,图形化管理工具提供了更为友好的界面和功能,可以帮助开发人员管理和操作代码库,例如提交、拉取、推送代码等。在开发环境中,图形化管理工具可以帮助开发人员更轻松地创建、编辑和测试代码,提高开发效率。

一些常见的图形化管理工具包括Sourcetree、TortoiseGit、GitKraken、GitHub Desktop等,它们都提供了直观的界面和丰富的功能,使得软件开发人员能够更加方便地管理、操作和维护代码。同时,这些工具也能够帮助开发人员更好地协作和沟通,促进团队协作和项目的进展。

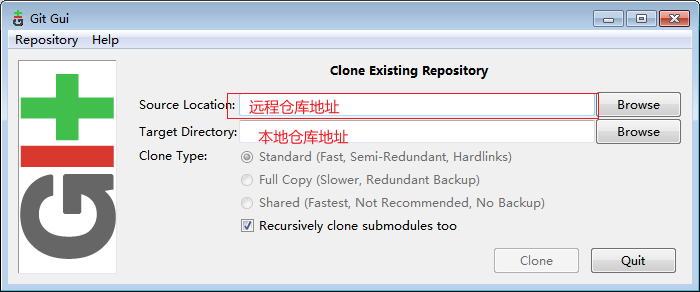

右击点击Git GUI Here进入图形化管理工具

创建一个good.java文件进入图形化工具点击Rescan刷新,重新扫描该项目

此时我们commit/Push一下,就会将我们的文件推送到码云了

码云上也有了我们的文件

二. Git使用ssh

2.1 什么是SSH?

SSH(Secure Shell,安全外壳)是一种网络安全协议,通过加密和认证机制实现安全的访问和文件传输等业务。传统远程登录和文件传输方式,例如Telnet、FTP,使用明文传输数据,存在很多的安全隐患。随着人们对网络安全的重视,这些方式已经慢慢不被接受。SSH协议通过对网络数据进行加密和验证,在不安全的网络环境中提供了安全的网络服务。作为Telnet和其他不安全远程shell协议的安全替代方案,目前SSH协议已经被全世界广泛使用,大多数设备都支持SSH功能。

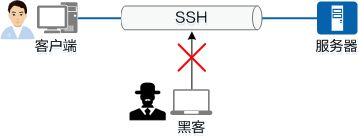

2.2 为什么需要SSH?

传统的互联网通信使用明文传输数据,内容一旦被截获就会完全暴露,存在很多安全隐患。SSH协议通过对网络数据进行加密和验证,建立SSH客户端和SSH服务器之间的安全隧道,在不安全的网络环境中为网络服务提供了安全的传输通道。

SSH最常用的场景是远程登录和文件传输。在SSH协议出现之前,Telnet广泛应用于远程登录场景,为远程管理网络设备提供了极大便利,而FTP作为常用的文件传输协议,兼具操作简单和传输效率高的优点,但它们都存在相同的问题,即明文传输数据带来的安全隐患。SSH采用加密传输数据、提升认证强度等手段,克服了Telnet和FTP应用中的安全性问题,实现了安全的远程登录和文件传输业务。

SSH常用场景

2.3 SSH是如何工作的?

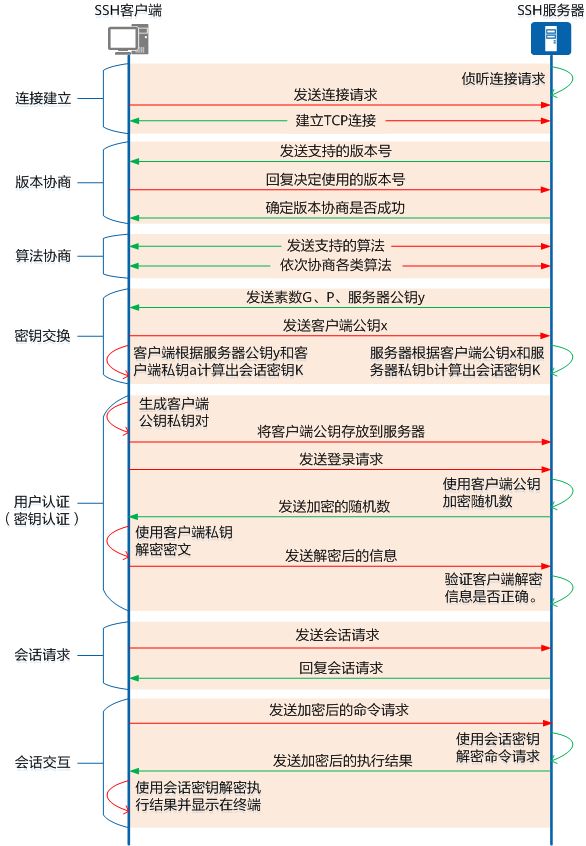

SSH由服务器和客户端组成,为建立安全的SSH通道,双方需要先建立TCP连接,然后协商使用的版本号和各类算法,并生成相同的会话密钥用于后续的对称加密。在完成用户认证后,双方即可建立会话进行数据交互。SSH的工作流程包括如下几个阶段。

连接建立

SSH依赖端口进行通信。在未建立SSH连接时,SSH服务器会在指定端口侦听连接请求,SSH客户端向SSH服务器该指定端口发起连接请求后,双方建立一个TCP连接,后续会通过该端口通信。

默认情况下,SSH服务器使用端口号22。当SSH应用于NETCONF时,可以指定默认端口号是22或者830。SSH使用的端口号可以被更改为设备其他可用端口,更改后当前所有的连接都会断开,SSH服务器开始侦听新的端口。由于SSH默认端口号22为知名端口,在进行关键安全传输时,建议修改SSH端口号。

版本协商

SSH协议目前存在SSH1.X(SSH2.0之前的版本)和SSH2.0版本。SSH2.0协议相比SSH1.X协议来说,在结构上做了扩展,可以支持更多的认证方法和密钥交换方法,同时提高了服务能力。SSH服务器和客户端通过协商确定最终使用的SSH版本号,过程如下:

1. SSH服务器通过建立好的连接向SSH客户端发送支持的SSH版本信息。

2. SSH客户端收到版本信息后,根据自身支持的SSH版本决定使用的版本号,并将决定使用的版本号发送给SSH服务器。

3. SSH服务器判断自己是否支持客户端决定使用的版本号,从而确定版本协商是否成功。

算法协商

SSH工作过程中需要使用多种类型的算法,包括用于产生会话密钥的密钥交换算法、用于数据信息加密的对称加密算法、用于进行数字签名和认证的公钥算法和用于数据完整性保护的HMAC算法。SSH服务器和客户端对每种类型中具体算法的支持情况不同,因此双方需要协商确定每种类型中最终使用的算法,过程如下:

1. SSH服务器和客户端分别向对方发送自己支持的算法。

2. SSH服务器和客户端依次协商每种类型中具体使用的算法。在每类算法的协商过程中,SSH服务器和客户端都会匹配出双方均支持的算法作为最终使用的算法。每类算法均匹配成功后,算法协商完成。如果某类算法全部匹配失败,则该类型的算法协商失败,这会导致SSH服务器和客户端之间算法协商失败并断开连接。

密钥交换

SSH服务器和客户端通过密钥交换算法,动态生成共享的会话密钥和会话ID,建立加密通道。会话密钥主要用于后续数据传输的加密,会话ID用于在认证过程中标识该SSH连接。

由于SSH服务器和客户端需要持有相同的会话密钥用于后续的对称加密,为保证密钥交换的安全性,SSH使用一种安全的方式生成会话密钥,由SSH服务器和客户端共同生成会话密钥,利用数学理论巧妙地实现不直接传递密钥的密钥交换,无需通过不安全通道传送该密钥,具体过程如下图所示。

1. SSH服务器生成素数G、P、服务器私钥b,并计算得到服务器公钥y=(G^b)%P。

2. SSH服务器将素数G、P、服务器公钥y发送给SSH客户端。

3. SSH客户端生成客户端私钥a,计算得到客户端公钥x=(G^a)%P。

4. SSH客户端将客户端公钥x发送给SSH服务器。

5. SSH服务器计算得到对称密钥K=(x^b)%P,SSH客户端计算得到对称密钥K=(y^a)%P,数学定律可以保证SSH服务器和SSH客户端生成的对称密钥相同。

用户认证

SSH客户端向SSH服务器发起认证请求,SSH服务器对SSH客户端进行认证。SSH支持以下几种认证方式:

- 密码(password)认证:客户端通过用户名和密码的方式进行认证,将加密后的用户名和密码发送给服务器,服务器解密后与本地保存的用户名和密码进行对比,并向客户端返回认证成功或失败的消息。

- 密钥(publickey)认证:客户端通过用户名,公钥以及公钥算法等信息来与服务器进行认证。

- password-publickey认证:指用户需要同时满足密码认证和密钥认证才能登录。

- all认证:只要满足密码认证和密钥认证其中一种即可。

SSH用户认证最基本的两种方式是密码认证和密钥认证。密码认证方式比较简单,且每次登录都需要输入用户名和密码。而密钥认证可以实现安全性更高的免密登录,是一种广泛使用且推荐的登录方式。

密码认证

密码认证的基本原理是SSH客户端使用服务器公钥对密码进行加密,SSH服务器使用服务器私钥解密后验证密码的合法性,具体过程如下图所示。

1. SSH客户端向SSH服务器发送登录请求。

2. SSH服务器将服务器公钥发送给SSH客户端。

3. SSH客户端输入密码,使用服务器公钥加密密码后发送给SSH服务器。

4. SSH服务器收到密文,使用服务器私钥解密得到密码。验证密码是否正确,如果正确则认证通过。

但是,这种认证方式存在中间人攻击的风险,如果有人截获了SSH客户端的登录请求后,冒充SSH服务器将伪造的公钥发送给SSH客户端,就可以获取到用户的登录密码。所以,在首次登录SSH服务器时,SSH客户端上会提示公钥指纹,并询问用户是否确认登录。用户确认后公钥将被保存并信任,下次访问时,SSH客户端将会核对SSH服务器发来的公钥和本地保存的是否相同。这种方式适用于公布了公钥指纹的SSH服务器以及已登录过正确SSH服务器的SSH客户端。

密钥认证

为避免中间人攻击,可以使用安全性更高的密钥认证。密钥认证的基本原理是SSH服务器使用客户端的公钥对随机内容加密,SSH客户端使用自己的私钥解密并发送给服务器以证实自己的身份,具体的过程如下图所示。

1. 在进行SSH连接之前,SSH客户端需要先生成自己的公钥私钥对,并将自己的公钥存放在SSH服务器上。

2. SSH客户端向SSH服务器发送登录请求。

3. SSH服务器根据请求中的用户名等信息在本地搜索客户端的公钥,并用这个公钥加密一个随机数发送给客户端。

4. SSH客户端使用自己的私钥对返回信息进行解密,并发送给SSH服务器。

5. SSH服务器验证SSH客户端解密的信息是否正确,如果正确则认证通过。

会话请求

认证通过后,SSH客户端向服务器发送会话请求,请求服务器提供某种类型的服务,即请求与服务器建立相应的会话。服务器根据客户端请求进行回应。

会话交互

会话建立后,SSH服务器端和客户端在该会话上进行数据信息的交互,双方发送的数据均使用会话密钥进行加解密。

2.4. 生成密钥

打开git的工作区间目录,并且打开命令窗口,查看自己的邮箱绑定来生成密钥

命令 : git config --list

找到 user.name 下的 user.email 将邮件复制下来。

将其中的email复制到 ssh-keygen -t rsa -C "" 命令中。

执行中有按三次回车键,表示确认生成密钥。

完成后,在本地用户中会有一个.ssh的文件夹,其中有两个文件

3. 远程仓库绑定公钥

打开 .ssh 文件中的id_rsa.pub文件,将里面的公钥进行复制,如何在gitee网址中打开个人设置 --> 在点击安全设置中的SSH公钥,之后增加公钥,填入标题和公钥点击确认后,再输入Gitee账号的密码,完成远程仓库绑定公钥。

三. IDEA集成Gitee

1. IDEA配置git

在本地路径中找到git的下载目录,进入bin目录中找到git.exe文件

![]()

![]()

②在IDEA中安装gitee插件

![]()

③在IDEA中使用token登录gitee

先去gitee生成一个token令牌注意记得保存(因为只会出现一次)

在IDEA中打开设置,找到gitee,再其中点击Add account,点击切换使用令牌登入

将复制的令牌粘贴到其中两个输入框,再点击输入即可。

登录成功会显示你的gitee注册名

4. 项目分享

将项目在idea中环境搭建后之后,准备分享项目到远程仓库的私有仓库中。

在idea中找到VCS,再选中import后点击Share Project on Gitee,将项目分享到仓库

在第三个输入框中,给分享备注,之后点击Share