- Java安全之JNI

java软件安全

介绍JNI(JavaNativeInterface)是一种允许Java程序与本地代码(如C或C++)互操作的接口技术。通过JNI,Java程序能够调用本地代码,实现性能和功能上的优化,克服Java在某些场景下的内存管理和执行效率瓶颈。它使得开发者可以在Java应用中集成底层操作系统功能或使用已存在的高效本地库,从而提升应用的执行速度或访问硬件资源的能力。JNI基本知识本地库生命周期阶段触发条件关键

- 关于 JNI 函数逆向(从 Java 到 native)

shenyan~

java开发语言

一、JNI基础概念JNI(JavaNativeInterface)是Java调用native层C/C++函数的桥梁。在Android中,Java使用System.loadLibrary("xxx")加载so文件,然后通过native方法声明调用底层函数。publicclassTest{static{System.loadLibrary("native-lib");//加载native-lib.so

- Android 音频降噪 webrtc 去回声

Android音频降噪webrtc去回声集成AECM模块集成NS模块需要源码请留言集成AECM模块1.通过webrtc官网下载需要模块\modules\audio_processing\aecm2.新建eclipse工程,新建jni文件夹将webrtcaecm模块拷贝到jni文件夹下3.编写本地接口packagecom.wrtcmy.webrtc.aecm;/***Thisclasssupport

- Android音视频通话

Android音视频通话前言一、准备工作1、编写Jni接口2、通过javah工具生成头文件3、集成speex、webrtc二、初始化工作三、开启socketudp服务四、判断socket是否可读五、发送数据到远端1、视频数据1.1、初始化MediaCodec1.2、通过MediaCodec进行H264编码2、音频数据2.1、webrtc消回声2.2、speex编码压缩六、断开连接前言Android

- 进程 ⇢ JVM ⇢ 线程 + 内存关系

MYGAG

jvm

.从零到跑起一个Java程序OS创建进程execvejava…→新进程的地址空间、handle、时间片就位。JavaLauncher进场可执行文件里的C/C++的main()解析参数,dlopenlibjvm.so/jvm.dll。JNI_CreateJavaVM诞生JVM实例△分配堆、元空间、代码缓存等△拉起GC/JIT/信号处理等守护线程把Launcher的原生线程变成Javamain线程开始

- 【Flutter原理】FlutterView相关源码分析(2)

privatevoiddisconnectSurfaceFromRenderer(){flutterRenderer.stopRenderingToSurface();}}上面的代码逻辑相当简介易懂,可以看到,FlutterSurfaceView实际上是一个SurfaceView,用法也是跟SurfaceView一样,只是渲染数据是最终是通过flutterJNI作为桥梁实现FlutterEngin

- 【安卓Sensor框架-2】应用注册Sensor 流程

蜘蛛侠不会飞

安卓源码解析android安卓源码frameworksensorsensorservice

注册传感器的核心流程为如下:应用层调用SensorManager注册传感器,framework层创建SensorEventQueue对象(事件队列),通过JNI调用Native方法nativeEnableSensor();SensorService服务端createEventQueue()创建SensorEventConnection对象,然后enable使能sensor。这里以监听光传感器的流程

- CppCon 2018 学习:A Semi Compile/Run-time Map with (Nearly) Zero Overhead Looup

虾球xz

CppCon学习开发语言c++

介绍一个C++和Java之间桥接(Bridge)系统的示例代码,它说明了如何在C++中调用Java类(如java.io.InputStream)的方法。下面是详细解读:一、内容来源说明《C++↔JavaBridge》目的:演示如何通过桥接层让C++直接调用Java方法(JNI背后封装)二、代码结构解读classInputStream//java.io.InputStream{public:inli

- android 11.0 打开ALOGV ALOGI ALOGD日志输出的方法

安卓兼职framework应用工程师

android11.0Rom开发疑难问题分析androidromALOGDLOG_NDEBUGALOGI

1.前言在11.0的系统rom定制化开发中,在某些时候,需要打印ALOGV,ALOGI等TAG日志,在系统中,默认是关闭这些日志的,防止日志打印过多,系统过于卡顿,但是有时候会为了调试,需要打开日志开关,所以就需要在系统源码中查看哪里需要打开日志的开关,来实现日志的打印解决问题2.打开ALOGVALOGIALOGD日志输出的方法的核心类frameworks/ex/framesequence/jni

- Android10 音频系统之HAL分析

@OuYang

音视频

一、AudioHAL架构分析Android音频架构定义了如何实现音频功能,并指出实现过程中涉及的相关源码Applicationframeworkapplicationframework包括应用程序代码,该代码使用android.media包中的API接口去与音频硬件交互。在内部,这些代码通过jni去访问与硬件交互的native层的代码。JNI与android.media相关的jni代码会调用nat

- Kotlin 拥抱 JNI

sinat_42356311

开发语言androidkotlin

Kotlin拥抱JNI:数据类高效互通的奥秘引言:跨越语言的鸿沟——JNI的魅力与挑战在现代Android开发中,Kotlin凭借其简洁的语法和强大的功能,已成为主流选择。然而,在某些场景下,我们仍然需要借助JNI(JavaNativeInterface)来调用C/C++层的原生代码,例如利用高性能的算法库、访问系统底层功能或复用已有的C/C++遗产。当Kotlin层与JNI层需要进行复杂的数据交

- cmakelist 定义变量

AI算法网奇

c++入门宝典cmakelist定义变量

自定义变量:SET(opencv_dir"/mnt/d/android/OpenCV-3.4.8-android-sdk")调用:INCLUDE_DIRECTORIES(${opencv_dir}/sdk/native/jni/include)SET(OpenCV_LIB${opencv_dir}/sdk/native/libs/arm64-v8a/libopencv_java3.so)打印出自定

- 探索 JNI - Rust 与 Java 互调实战

金汐脉动 | PulseTide

禅与Java禅与Rustrustjava开发语言

真正的救赎,并非厮杀后的胜利,而是能在苦难之中,找到生的力量和内心的安宁。一、Rust+Java=?Java和Rust是两种现代编程语言,各自具有独特的优势,适用于不同的应用场景。1、Java的优势跨平台性:Java的“写一次,运行到处”的理念使得它能够在各种操作系统上运行,只要有JVM(JavaVirtualMachine)支持即可。丰富的生态系统:Java拥有庞大的标准库和第三方库生态系统,涵

- android调用ffmpeg解析rtsp协议的视频流

偶是老李头

c++androidndkandroidjniandroid集成ffmpeg

文章目录一、背景二、解析rtsp数据1、C层功能代码2、jni层的定义3、app层的调用三、源码下载一、背景本demo主要介绍android调用ffmpeg中的接口解析rtsp协议的视频流(不解析音频),得到yuv数据,把yuv转bitmap在android设备上显示,涉及到打开视频、解封装、解码、回调yuv数据。学习记录帖,C语言小白,不足的地方请指正,多谢!二、解析rtsp数据1、C层功能代码

- 【JS服务器】JETBRAINS IDEs JS服务器使用什么编译JNI

漫步企鹅

JS网站服务器JNI

JetBrainsIDE(如IntelliJIDEA、WebStorm等)本身并不直接提供用于编译JNI(JavaNativeInterface)的JS服务器功能。JNI是Java提供的一种机制,允许Java代码与本地代码(如C/C++)交互。如果你提到的是在JetBrainsIDE中开发涉及JNI的项目,通常会涉及到以下工具链:C/C++编译器:在Windows上通常使用MicrosoftVis

- Android JNI开发

青山渺渺

AndroidFrameworkandroidpythonopencv

1、AndroidJNI动态库加载方式1.1、静态加载静态加载指的是在java类加载时自动加载本地库,在同一个进程中对同一个库名只会加载一次。有以下特点:使用System.loadLibrary(),库必须位于APK的jniLibs目录或系统库路径中在类的静态初始化块中加载,加载时机是在类初始化时只需指定库名称(不含前缀lib和后缀.so)publicclassNativeHelper{//静态加

- Android高级开发第四篇 - JNI性能优化技巧和高级调试方法

我的青春不太冷

android性能优化

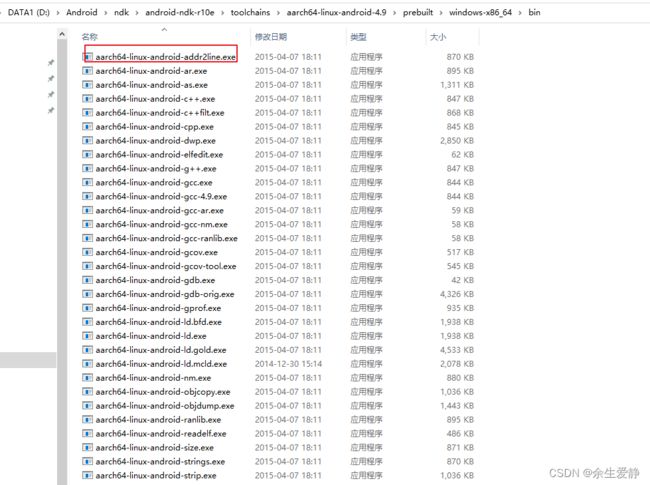

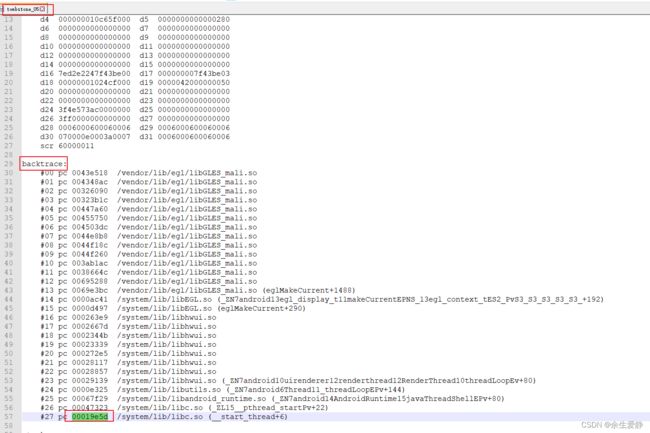

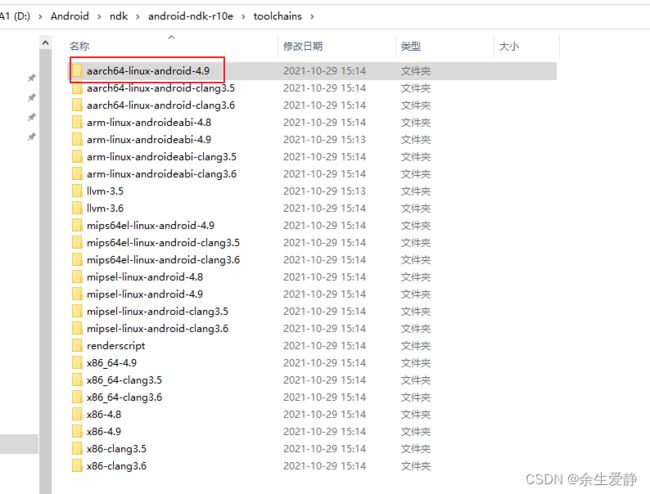

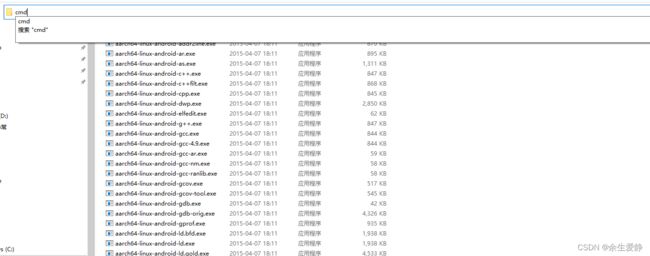

文章目录Android高级开发第四篇-JNI性能优化技巧和高级调试方法引言为什么JNI性能优化如此重要?第一部分:JNI性能基础知识JNI调用的性能开销何时使用JNI才有意义?第二部分:核心性能优化技巧1.减少JNI调用频率2.高效的数组操作3.缓存Java对象引用4.内存管理优化5.SIMD指令优化第三部分:高级调试方法1.性能分析工具2.内存泄漏检测3.崩溃调试技巧4.性能基准测试框架第四部分

- ART(Android Runtime)下 JNI 静态注册流程解析

烬柒小云

安卓逆向androidruntimepython开发语言

在Android的ART(AndroidRuntime)环境中,JNI(JavaNativeInterface)提供了两种注册方式:静态注册(StaticRegistration)动态注册(DynamicRegistration)静态注册是JNI方法的默认注册方式,它通过方法名匹配机制来自动完成Java方法与本地(Native)方法的关联,不需要额外的JNI_OnLoad进行手动绑定。1.JNI静

- Android高级开发第二篇 - JNI 参数传递与 Java → C → Java 双向调用

我的青春不太冷

androidjavac语言

文章目录Android高级开发第二篇-JNI参数传递与Java→C→Java双向调用引言JNI基础回顾JNI中的参数传递基本数据类型传递字符串传递数组传递对象传递Java→C→Java双向调用从C/C++调用Java方法实现一个完整的回调机制内存管理与注意事项性能优化提示结论参考资源Android高级开发第二篇-JNI参数传递与Java→C→Java双向调用引言在Android开发中,JNI(Ja

- JVM——JNI 的运行机制

黄雪超

JVMjvm开发语言java

引入在Java开发中,我们常常会遇到一些Java语言难以直接处理的场景,例如需要调用特定体系架构或操作系统的功能,或者利用汇编语言的SIMD指令来优化关键代码性能。这时,JavaNativeInterface(JNI)就成为了我们实现跨语言调用的强大工具。JNI允许我们在Java代码中调用C/C++代码,以实现所需功能。JNI的基本概念JNI是Java虚拟机提供的一种机制,用于在Java代码中调用

- Android进行NDK开发和SO文件生成以及JIN调用

shengyin714959

最高笔记笔记androidjava开发语言

就是生产个so文件,并且可以调用C里面的方法。但为什么要写一篇满论坛多的是的文章呢,就是因为我踩了N多个坑,希望可以帮助大家,让大家少走弯路。要加上这句代码:android.useDeprecatedNdk=true很重要!很重要!【2java类编写的代码】publicclassJniTest{static{System.loadLibrary("jary");}publicnativeStrin

- 在tensorflow源码环境里,编译出独立的jni.so,避免依赖libtensorflowlite.so,从而实现apk体积最小化

Ritter_Liu

tensorflow人工智能python

需要在APP里使用tensorflowlite来运行PC端训练的model.tlite,又想apk的体积最小,尝试了如下方法:1.在gradle里配置implementation("org.tensorflow:tensorflow-lite:2.16.1")这样会引入tensorflow.jar,最终apk的size增加大约2.2M2.根据tensorflow官方的优化编译教程https://w

- Android多媒体——媒体start流程分析(十三)

c小旭

Android多媒体android多媒体

当多媒体的数据源准备好,并且完成调用准备结束流程后,接下来就开始是调用start()方法开始播放媒体了。这里我们就来分析一下媒体开始播放的整个流程。一、媒体播放流程对于媒体播放流程的Java层和JNI层与前面的示例基本相同,这里不再重复展示了,我们直接从mediaplayer.cpp中的start()方法开始分析。1、mediaplayer.cpp源码位置:/frameworks/av/media

- Java GC机制

java

GC基本原理可达性分析算法Java通过根可达性分析判断对象存活状态。从GCRoots(如虚拟机栈引用的对象、静态变量、JNI引用等)出发,遍历对象引用链,未被引用的对象标记为可回收。优势:解决循环引用问题,避免内存泄漏。垃圾回收算法标记-清除(Mark-Sweep):标记存活对象后清除未标记对象,但会产生内存碎片。复制算法:将内存分为Eden和Survivor区,存活对象复制到另一区域,适合新生代

- Android Camera模块解析之拍照

flybirding10011

最近学习Android的camera模块,本文先介绍一下camera2的api,然后给出androidcamera拍照的例子,讲解一下camera拍照的原因知识,与大家共勉。camera2介绍androidcamera拍照功能介绍一、camera2介绍Cameraapi部分:frameworks/base/core/java/android/hardware/camera2CameraJNI部分:

- android逆向分析so,Android逆向 之 IDA静态分析so(一)

扔东西瓜皮

android逆向分析so

概述本文使用IDA对android调用so进行静态分析,以此实验掌握so层的一些分析技巧。前置条件ARM汇编(虚拟机为armebi-v7a)IDA的基本使用JNI开发基础Android中调用so#directmethods#加载so库.methodstaticconstructor()V.locals1.prologue.line26const-stringv0,"verify"invoke-st

- 安卓开发:as编译报错 D:\android\ndk\21.2.6472646\ndk-build.cmd with arguments {NDK_PROJECT_PATH=null NDK路径找不到

澈云心

前端开发androidandroid-studio开发工具app

as编译报错日志:Buildcommandfailed.ErrorwhileexecutingprocessD:\android\ndk\21.0.6113669\ndk-build.cmdwitharguments{NDK_PROJECT_PATH=nullAPP_BUILD_SCRIPT=G:\AndPro\frameworks\runtime-src\AndPro\app\jni\Andro

- 架构与通信机制:深入解析JMediaDataSource的JNI实现

zhangjiaofa

Android源码分析之JNI技术详解架构

架构与通信机制:深入解析JMediaDataSource的JNI实现引言在Android多媒体框架中,JMediaDataSource是一个关键的类,它通过JavaNativeInterface(JNI)实现了Java层与C++层之间的数据交互。本文将深入探讨JMediaDataSource的架构设计、通信机制以及其在实际应用中的实现细节。我们将从代码分析入手,逐步解析其工作原理,并探讨其在And

- android adbi,adbi 编译报错 hijack.c:764:11: error: use of undeclared identifier 'PTRACE_GETREGS' 解决!...

来了先森

androidadbi

C:\Users\piao\Downloads\adbi\hijack\jniλndk-build.cmdAndroidNDK:APP_PLATFORMnotset.Defaultingtominimumsupportedversionandroid-14.[arm64-v8a]Compile:hijack<=hijack.cC:/Users/piao/Downloads/adbi/hijack/

- Android 音频架构

VNanyesheshou

Android音频Android音频音频架构

Android音频架构定义了音频功能的实现方式,并指出实现中所涉及的相关源代码。应用框架应用框架包含应用代码,该代码可使用android.mediaAPI与音频硬件进行交互。在内部,此代码会调用相应的JNI粘合类,以访问与音频硬件交互的原生代码。源代码目录:frameworks/base/media/java/android/media/AudioManager:音频管理器,包括音量管理、Audi

- 如何用ruby来写hadoop的mapreduce并生成jar包

wudixiaotie

mapreduce

ruby来写hadoop的mapreduce,我用的方法是rubydoop。怎么配置环境呢:

1.安装rvm:

不说了 网上有

2.安装ruby:

由于我以前是做ruby的,所以习惯性的先安装了ruby,起码调试起来比jruby快多了。

3.安装jruby:

rvm install jruby然后等待安

- java编程思想 -- 访问控制权限

百合不是茶

java访问控制权限单例模式

访问权限是java中一个比较中要的知识点,它规定者什么方法可以访问,什么不可以访问

一:包访问权限;

自定义包:

package com.wj.control;

//包

public class Demo {

//定义一个无参的方法

public void DemoPackage(){

System.out.println("调用

- [生物与医学]请审慎食用小龙虾

comsci

生物

现在的餐馆里面出售的小龙虾,有一些是在野外捕捉的,这些小龙虾身体里面可能带有某些病毒和细菌,人食用以后可能会导致一些疾病,严重的甚至会死亡.....

所以,参加聚餐的时候,最好不要点小龙虾...就吃养殖的猪肉,牛肉,羊肉和鱼,等动物蛋白质

- org.apache.jasper.JasperException: Unable to compile class for JSP:

商人shang

maven2.2jdk1.8

环境: jdk1.8 maven tomcat7-maven-plugin 2.0

原因: tomcat7-maven-plugin 2.0 不知吃 jdk 1.8,换成 tomcat7-maven-plugin 2.2就行,即

<plugin>

- 你的垃圾你处理掉了吗?GC

oloz

GC

前序:本人菜鸟,此文研究学习来自网络,各位牛牛多指教

1.垃圾收集算法的核心思想

Java语言建立了垃圾收集机制,用以跟踪正在使用的对象和发现并回收不再使用(引用)的对象。该机制可以有效防范动态内存分配中可能发生的两个危险:因内存垃圾过多而引发的内存耗尽,以及不恰当的内存释放所造成的内存非法引用。

垃圾收集算法的核心思想是:对虚拟机可用内存空间,即堆空间中的对象进行识别

- shiro 和 SESSSION

杨白白

shiro

shiro 在web项目里默认使用的是web容器提供的session,也就是说shiro使用的session是web容器产生的,并不是自己产生的,在用于非web环境时可用其他来源代替。在web工程启动的时候它就和容器绑定在了一起,这是通过web.xml里面的shiroFilter实现的。通过session.getSession()方法会在浏览器cokkice产生JESSIONID,当关闭浏览器,此

- 移动互联网终端 淘宝客如何实现盈利

小桔子

移動客戶端淘客淘寶App

2012年淘宝联盟平台为站长和淘宝客带来的分成收入突破30亿元,同比增长100%。而来自移动端的分成达1亿元,其中美丽说、蘑菇街、果库、口袋购物等App运营商分成近5000万元。 可以看出,虽然目前阶段PC端对于淘客而言仍旧是盈利的大头,但移动端已经呈现出爆发之势。而且这个势头将随着智能终端(手机,平板)的加速普及而更加迅猛

- wordpress小工具制作

aichenglong

wordpress小工具

wordpress 使用侧边栏的小工具,很方便调整页面结构

小工具的制作过程

1 在自己的主题文件中新建一个文件夹(如widget),在文件夹中创建一个php(AWP_posts-category.php)

小工具是一个类,想侧边栏一样,还得使用代码注册,他才可以再后台使用,基本的代码一层不变

<?php

class AWP_Post_Category extends WP_Wi

- JS微信分享

AILIKES

js

// 所有功能必须包含在 WeixinApi.ready 中进行

WeixinApi.ready(function(Api) {

// 微信分享的数据

var wxData = {

&nb

- 封装探讨

百合不是茶

JAVA面向对象 封装

//封装 属性 方法 将某些东西包装在一起,通过创建对象或使用静态的方法来调用,称为封装;封装其实就是有选择性地公开或隐藏某些信息,它解决了数据的安全性问题,增加代码的可读性和可维护性

在 Aname类中申明三个属性,将其封装在一个类中:通过对象来调用

例如 1:

//属性 将其设为私有

姓名 name 可以公开

- jquery radio/checkbox change事件不能触发的问题

bijian1013

JavaScriptjquery

我想让radio来控制当前我选择的是机动车还是特种车,如下所示:

<html>

<head>

<script src="http://ajax.googleapis.com/ajax/libs/jquery/1.7.1/jquery.min.js" type="text/javascript"><

- AngularJS中安全性措施

bijian1013

JavaScriptAngularJS安全性XSRFJSON漏洞

在使用web应用中,安全性是应该首要考虑的一个问题。AngularJS提供了一些辅助机制,用来防护来自两个常见攻击方向的网络攻击。

一.JSON漏洞

当使用一个GET请求获取JSON数组信息的时候(尤其是当这一信息非常敏感,

- [Maven学习笔记九]Maven发布web项目

bit1129

maven

基于Maven的web项目的标准项目结构

user-project

user-core

user-service

user-web

src

- 【Hive七】Hive用户自定义聚合函数(UDAF)

bit1129

hive

用户自定义聚合函数,用户提供的多个入参通过聚合计算(求和、求最大值、求最小值)得到一个聚合计算结果的函数。

问题:UDF也可以提供输入多个参数然后输出一个结果的运算,比如加法运算add(3,5),add这个UDF需要实现UDF的evaluate方法,那么UDF和UDAF的实质分别究竟是什么?

Double evaluate(Double a, Double b)

- 通过 nginx-lua 给 Nginx 增加 OAuth 支持

ronin47

前言:我们使用Nginx的Lua中间件建立了OAuth2认证和授权层。如果你也有此打算,阅读下面的文档,实现自动化并获得收益。SeatGeek 在过去几年中取得了发展,我们已经积累了不少针对各种任务的不同管理接口。我们通常为新的展示需求创建新模块,比如我们自己的博客、图表等。我们还定期开发内部工具来处理诸如部署、可视化操作及事件处理等事务。在处理这些事务中,我们使用了几个不同的接口来认证:

&n

- 利用tomcat-redis-session-manager做session同步时自定义类对象属性保存不上的解决方法

bsr1983

session

在利用tomcat-redis-session-manager做session同步时,遇到了在session保存一个自定义对象时,修改该对象中的某个属性,session未进行序列化,属性没有被存储到redis中。 在 tomcat-redis-session-manager的github上有如下说明: Session Change Tracking

As noted in the &qu

- 《代码大全》表驱动法-Table Driven Approach-1

bylijinnan

java算法

关于Table Driven Approach的一篇非常好的文章:

http://www.codeproject.com/Articles/42732/Table-driven-Approach

package com.ljn.base;

import java.util.Random;

public class TableDriven {

public

- Sybase封锁原理

chicony

Sybase

昨天在操作Sybase IQ12.7时意外操作造成了数据库表锁定,不能删除被锁定表数据也不能往其中写入数据。由于着急往该表抽入数据,因此立马着手解决该表的解锁问题。 无奈此前没有接触过Sybase IQ12.7这套数据库产品,加之当时已属于下班时间无法求助于支持人员支持,因此只有借助搜索引擎强大的

- java异常处理机制

CrazyMizzz

java

java异常关键字有以下几个,分别为 try catch final throw throws

他们的定义分别为

try: Opening exception-handling statement.

catch: Captures the exception.

finally: Runs its code before terminating

- hive 数据插入DML语法汇总

daizj

hiveDML数据插入

Hive的数据插入DML语法汇总1、Loading files into tables语法:1) LOAD DATA [LOCAL] INPATH 'filepath' [OVERWRITE] INTO TABLE tablename [PARTITION (partcol1=val1, partcol2=val2 ...)]解释:1)、上面命令执行环境为hive客户端环境下: hive>l

- 工厂设计模式

dcj3sjt126com

设计模式

使用设计模式是促进最佳实践和良好设计的好办法。设计模式可以提供针对常见的编程问题的灵活的解决方案。 工厂模式

工厂模式(Factory)允许你在代码执行时实例化对象。它之所以被称为工厂模式是因为它负责“生产”对象。工厂方法的参数是你要生成的对象对应的类名称。

Example #1 调用工厂方法(带参数)

<?phpclass Example{

- mysql字符串查找函数

dcj3sjt126com

mysql

FIND_IN_SET(str,strlist)

假如字符串str 在由N 子链组成的字符串列表strlist 中,则返回值的范围在1到 N 之间。一个字符串列表就是一个由一些被‘,’符号分开的自链组成的字符串。如果第一个参数是一个常数字符串,而第二个是type SET列,则 FIND_IN_SET() 函数被优化,使用比特计算。如果str不在strlist 或st

- jvm内存管理

easterfly

jvm

一、JVM堆内存的划分

分为年轻代和年老代。年轻代又分为三部分:一个eden,两个survivor。

工作过程是这样的:e区空间满了后,执行minor gc,存活下来的对象放入s0, 对s0仍会进行minor gc,存活下来的的对象放入s1中,对s1同样执行minor gc,依旧存活的对象就放入年老代中;

年老代满了之后会执行major gc,这个是stop the word模式,执行

- CentOS-6.3安装配置JDK-8

gengzg

centos

JAVA_HOME=/usr/java/jdk1.8.0_45

JRE_HOME=/usr/java/jdk1.8.0_45/jre

PATH=$PATH:$JAVA_HOME/bin:$JRE_HOME/bin

CLASSPATH=.:$JAVA_HOME/lib/dt.jar:$JAVA_HOME/lib/tools.jar:$JRE_HOME/lib

export JAVA_HOME

- 【转】关于web路径的获取方法

huangyc1210

Web路径

假定你的web application 名称为news,你在浏览器中输入请求路径: http://localhost:8080/news/main/list.jsp 则执行下面向行代码后打印出如下结果: 1、 System.out.println(request.getContextPath()); //可返回站点的根路径。也就是项

- php里获取第一个中文首字母并排序

远去的渡口

数据结构PHP

很久没来更新博客了,还是觉得工作需要多总结的好。今天来更新一个自己认为比较有成就的问题吧。 最近在做储值结算,需求里结算首页需要按门店的首字母A-Z排序。我的数据结构原本是这样的:

Array

(

[0] => Array

(

[sid] => 2885842

[recetcstoredpay] =&g

- java内部类

hm4123660

java内部类匿名内部类成员内部类方法内部类

在Java中,可以将一个类定义在另一个类里面或者一个方法里面,这样的类称为内部类。内部类仍然是一个独立的类,在编译之后内部类会被编译成独立的.class文件,但是前面冠以外部类的类名和$符号。内部类可以间接解决多继承问题,可以使用内部类继承一个类,外部类继承一个类,实现多继承。

&nb

- Caused by: java.lang.IncompatibleClassChangeError: class org.hibernate.cfg.Exten

zhb8015

maven pom.xml关于hibernate的配置和异常信息如下,查了好多资料,问题还是没有解决。只知道是包冲突,就是不知道是哪个包....遇到这个问题的分享下是怎么解决的。。

maven pom:

<dependency>

<groupId>org.hibernate</groupId>

<ar

- Spark 性能相关参数配置详解-任务调度篇

Stark_Summer

sparkcachecpu任务调度yarn

随着Spark的逐渐成熟完善, 越来越多的可配置参数被添加到Spark中来, 本文试图通过阐述这其中部分参数的工作原理和配置思路, 和大家一起探讨一下如何根据实际场合对Spark进行配置优化。

由于篇幅较长,所以在这里分篇组织,如果要看最新完整的网页版内容,可以戳这里:http://spark-config.readthedocs.org/,主要是便

- css3滤镜

wangkeheng

htmlcss

经常看到一些网站的底部有一些灰色的图标,鼠标移入的时候会变亮,开始以为是js操作src或者bg呢,搜索了一下,发现了一个更好的方法:通过css3的滤镜方法。

html代码:

<a href='' class='icon'><img src='utv.jpg' /></a>

css代码:

.icon{-webkit-filter: graysc