Nginx快速入门:实现企业安全防护|nginx部署https,ssl证书(七)

0. 引言

之前我们讲到nginx的一大核心作用就是实现企业安全防护,而实现安全防护的原理就是通过部署https证书,以此实现参数加密访问,从而加强企业网站的安全能力。

nginx作为各类服务的统一入口,只需要在入口处部署一个证书,就能够实现各类后台服务的统一https加密

1. https协议简介

1.1 为什么要用https?

首先我们要知道http有什么问题,为什么要用https请求,http协议使用明文传输参数,这就导致参数传递过程中有被第三方截取到数据信息的风险(https用参数加密来解决),同时传输过程数据被截取,还可能被篡改(https用签名来保证数据完整性),下游也不知道收到的数据是不是原始数据,也就是不知道数据到底是谁发送的,有没有被改过(https用密钥对、非对称验签解决)。

基于以上的情况,在企业生产系统中,我们都建议使用https协议进行接口请求、数据传输

1.2 什么是ssl证书?

SSL证书是一种数字证书,它用于在互联网上提供安全的通信方式。它类似于现实生活中的各种证件,如驾驶证、护照和营业执照的电子副本。SSL证书的主要作用是在客户端浏览器和Web服务器之间建立一条加密的安全通道,以保护数据传输的安全。

SSL证书的申请和颁发过程由受信任的数字证书颁发机构(CA)负责,比如国内的阿里云。在颁发证书之前,CA会验证申请者的身份以及其对所申请域名的控制权。验证通过后,CA会签发SSL证书,证书包含内容:

- 密钥对

- 颁发者和使用者的信息

- 证书的相关信息

1.3 https协议和ssl证书是什么关系

SSL(Secure Sockets Layer)和HTTPS(HTTP Secure)之间的关系是紧密相连的。HTTPS是一种安全的网络通信协议,它是在HTTP(Hypertext Transfer Protocol)协议的基础上,通过SSL协议提供了数据加密、数据完整性验证和服务器身份验证的功能。因此,可以说HTTPS是HTTP协议的安全版本,而SSL是实现HTTPS安全性的关键技术。

具体来说,HTTPS协议在传输数据时会使用SSL加密技术,确保数据在传输过程中不被窃听和篡改。此外,SSL证书用于验证服务器的身份,这有助于防止中间人攻击和欺骗性网站。用户可以通过查看浏览器地址栏中的绿色锁图标或HTTPS字样来确认当前连接是安全的。

所以我们是通过部署ssl证书,来实现https协议的。

2. 证书的颁布

2.1 第三方颁布

比如使用的阿里云的域名,就可以在阿里云申请证书,免费的是一年有效期,一年后要进行重新申请和部署,不然证书过期,就会影响接口调用,原本支持的https协议就会失效了。也有付费的,一般付费的可以使用好几年。

2.2 自签证书

这里我为了给大家演示,就使用自签证书,所谓自签证书就是自己利用第三方工具生成的证书,一样具备加密的功能,只是没有第三方的认证

签发证书步骤:

1、安装openssl工具,使用该工具签发证书

# 安装

yum install openssl -y

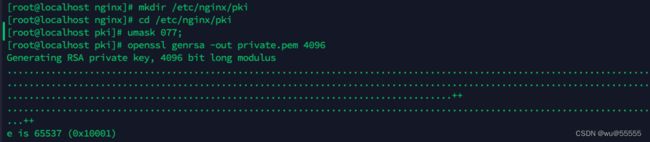

2、生成密钥对

# 创建并进入密钥目录,后续证书就生成在该目录下

mkdir /etc/nginx/pki

cd /etc/nginx/pki

# 指定权限

umask 077;

# 生成RSA私钥并指定长度

openssl genrsa -out private.pem 4096

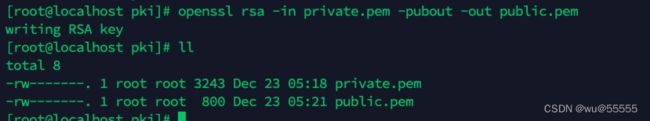

# 根据私钥生成公钥

openssl rsa -in private.pem -pubout -out public.pem

3、生成自签证书

# openssl req -new -x509 -key 私钥 -out 证书名 -days 证书有效期

openssl req -new -x509 -key private.pem -out ca.crt -days 36500

# 依次输入国家、省份、城市、公司、部门、域名、邮箱地址

3. nginx部署ssl证书

官网文档:https://nginx.org/en/docs/http/configuring_https_servers.html

1、修改配置,指定证书路径

server {

listen 443 ssl;

server_name www.wu.com;

root /html/wu;

index index.html;

# 指定证书和私钥

ssl_certificate /etc/nginx/pki/ca.crt; # 指定证书路径,如果是第三方颁发的也会有这个文件,复制到指定目录下就行

ssl_certificate_key /etc/nginx/pki/private.pem; # 私钥文件

location / {

proxy_pass: http://192.168.244.41:8083;

proxy_set_header HOST $host;

proxy_http_version 1.1;

}

}

2、同时配置http请求跳转https

server {

listen 80;

server_name www.wu.com;

root /html/wu;

index index.html;

location / {

rewrite (.*) https://192.168.244.41:8083/$uri redirect; # 这里ip端口可以替换为你的域名

}

}

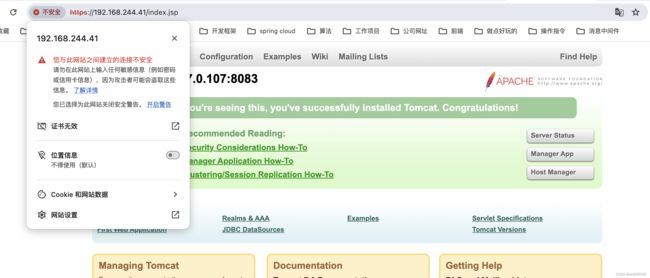

3、访问测试:

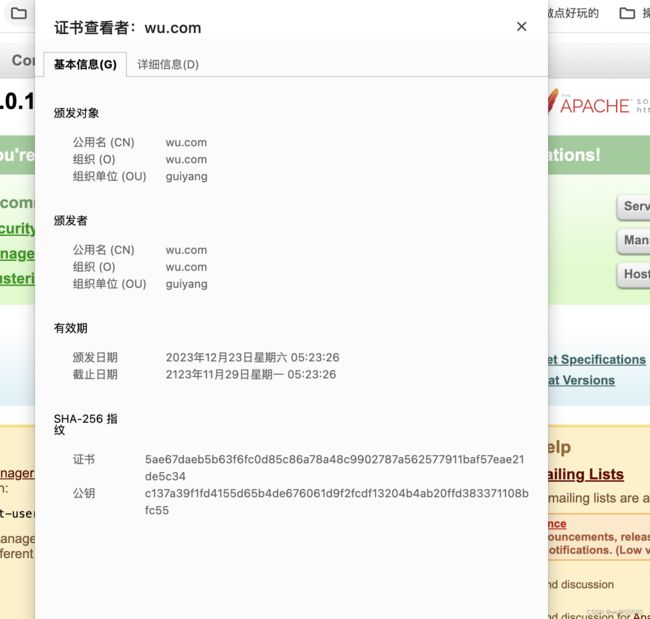

首先我们直接通过https访问ip, 可以看到可以正常访问到,但是证书显示是无效的

这是因为证书是我们自己颁发的,并不是认证的第三方的,所以无效,但是可以看到证书本身的内容已经正常显示,我们在本地做一些测试时可以采用自颁发证书的形式,生产上还是要用正规的第三方颁发。

4. 总结

如上我们就完成了nginx ssl证书的部署,可以看到单纯看证书的部署并不难,关键大家要体会到证书的含义和作用