- uWSGI, Gunicorn负载服务器怎么选

weixin_43986924

djangopython

因为nginx等优秀的开源项目,有不少本来不是做服务器的同学也可以写很多服务器端的程序了。但是在聊天中会发现,大家虽然写了不少代码,但是对wsgi是什么,gunicorn是什么,反向代理又是什么并不了解,也就是说对基本概念并没有一个全局的了解。服务器到了服务器组你会发现原来有各种各样的服务器,那些叫法很多是有历史沉淀的,不需要太深究能对上号就行,因为本来也是乱七八糟的。HTTP服务器如果网站是HT

- 边缘计算物联网关如何优化数据处理流程-天拓四方

职业影评人

边缘计算物联网人工智能

在物联网技术日新月异的今天,数据的产生、传输与处理已成为推动行业智能化转型的关键。边缘计算物联网关,作为这一生态系统中的核心组件,正以其独特的优势,在数据处理效率、实时性、安全性及成本效益等方面展现出非凡的潜力。本文将聚焦于边缘计算物联网关如何优化数据处理流程,深入探讨其技术原理、应用优势及未来发展趋势。一、边缘计算物联网关概述边缘计算物联网关,简而言之,是位于物联网设备边缘,负责数据收集、初步处

- 物联网安装调试-继电器

速易达网络

物联网技术实训课程物联网

以下为物联网继电器安装调试的全流程技术指南,涵盖选型、接线、控制逻辑及安全防护,结合工业自动化、智能家居和农业物联三大场景实操方案:一、继电器选型核心参数表参数工业控制智能家居农业物联选型建议负载类型电机/加热管(10-30A)灯具/插座(5-10A)水泵/风机(8-15A)工业选固态继电器(SSR),家居选电磁继电器触点材质银氧化镉(耐电弧)银镍合金(万次寿命)镀金触点(防腐蚀)频繁开关场景用磁

- linux proc/pid/信息说明

shenhuxi_yu

LINUX

版权声明:本文为EnweiTech原创文章,未经博主允许不得转载。https://blog.csdn.net/English0523/article/details/53391567Proc是一个虚拟文件系统,在Linux系统中它被挂载于/proc目录之上。Proc有多个功能,这其中包括用户可以通过它访问内核信息或用于排错,这其中一个非常有用的功能,也是Linux变得更加特别的功能就是以文本流的形

- 前后端分离小程序(django)- 聚合推客(微信小程序分享)

Y大壮

djangopython

https://juejin.cn/post/7124615000785682462/#heading-0

- 官网迁移-宝塔面板使用

豆豆_初学者

阿里云腾讯云服务器

1、华为云购买一塔Ubuntu系统的ECS2、设置NAT网关+安全组,ECS的8888、22和3306端口映射到外网,可访问3、安装宝塔远程工具,连接ECS(密码是在购买ECS是自己设置的密码)4、安装宝塔Linux面板,命令:wget-Oinstall.shhttp://download.bt.cn/install/install-ubuntu_6.0.sh&&sudobashinstall.s

- SSH 密钥

Honeysea_70

基础知识ssh运维

什么是SSH密钥SSH密钥就像是你电脑的“身份证”和“钥匙”,用来安全登录另一台电脑(服务器),而不需要每次输入密码。SSH密钥是一种安全登录远程服务器的方式,由一对加密的“钥匙”组成:一个公钥+一个私钥。公钥(可以公开)私钥(必须保密,只保存在你电脑上)原理想象你是远程服务器门口的保安你说:“我每天都要进这栋楼(服务器),但我不想每次都输密码。”于是你用了SSH密钥登录:你把公钥(门锁)装在服务

- 杏雨海棠 第五章 外婆与杏

书筱筱

原城的人们,尤其是老人,观念还是趋于传统,他们相信入土为安,新坟起,葬礼毕,留下子孙空怀念。最后的一顿饭,大家讨论最多的就是外婆,而我也是在这顿饭上知道了外婆与杏的故事。外婆叫陈秀芸,1932年出生在原城西北部的一个小村庄,叫南口村。南口村的村民世代务农,守着家门口几亩薄田艰难度日,抗日战争期间,为了女孩子们的安全,父母把她们送到安乐寺里当和尚,也就是因为这个缘故,才有了外婆与杏的故事。外婆当和尚

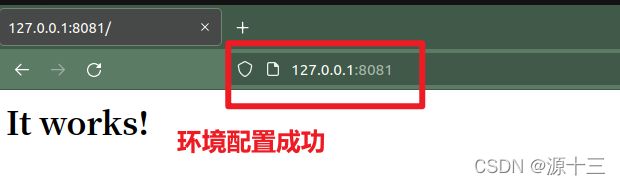

- linux + 宝塔面板 部署 django网站 启动方式:uwsgi 和gunicorn如何选择 ?

启动方式:uwsgi和gunicorn如何选择?项目uWSGIGunicorn协议uWSGI协议(可用HTTP/socket)HTTP协议启动方式命令或.ini配置文件命令参数或systemd配置兼容框架支持WSGI、uWSGI、FastCGI等仅支持WSGI性能高性能、极可调高性能、默认参数也够用配置复杂度❌比较复杂✅配置简单社区活跃⭐停滞不前,主作者不活跃⭐⭐活跃,现代化持续维护热部署支持✅支

- 二供设备运维不再困难,云边一体物联网系统助力水务行业数字化转型

随着城市边际越来越模糊,城市规模变得越来越大,承载着越来越多人口的生活与工作活动,对于用水、用电、网络、交通等基础民生工程的要求越来越高。二次供水泵站是对高层小区及大型建筑提供用水加压的重要场所。随着二次供水泵站站点越来越多,越来越分散,监控管理设备也愈发困难,对于大量设备的运维工作也十分艰巨,往往只有在出了问题后才能安排人员抢修,严重影响居民用水体验甚至存在安全隐患。针对以上现状,物通博联提供由

- md5 collision(NUPT_CTF)

胖佳儿Clara

md5collision(NUPT_CTF)100http://120.24.86.145:9009/md5.php访问题目链接,得到提示inputa,而题目是md5collision,md5碰撞。根据==用法,0==字符串是成立的,从而可以绕过MD5检查。所以找一个md5是oe开头的值,get方式传参过去,PAYLOAD:120.24.86.145:9009/md5.php?a=s8789261

- API安全:企业数字化转型的隐形炸弹

漠月瑾

代码之外安全API安全网络安全

API安全:企业数字化转型的隐形炸弹最近看到一份关于企业API安全现状的报告,让我这个IT从业者不禁后背发凉。报告显示,超过80%的企业在使用API处理敏感数据时,安全措施薄弱得令人震惊。这让我意识到,在我们每天依赖的移动应用、云服务和各种数字化工具背后,可能正潜伏着巨大的安全隐患。API:数字化时代的"隐形支柱"作为开发者,我们都知道API(应用程序接口)已经成为现代软件架构的基石。它连接着移动

- Prometheus监控系列 | blackbox_exporter配置实战

降世神童

高级IT运维技术专栏prometheus云原生

Prometheus监控系列|blackbox_exporter配置实战1.blackbox简介2.blackbox_exporter部署2.1.下载安装包2.2.配置启动文件3.blackbox_exporter配置文件详解3.1.HTTP监控3.2.TCP监控3.3.ICMP监控4.监控域名SSL证书的到期时间5.配置Prometheus配置文件6.Grafana监控展示图1.blackbox

- 八一

一俢

今天是八一,中国人民解放军92岁生日。他们在战场上抛头颅洒热血冲锋陷阵,他们不惜牺牲自己的生命来捍卫祖国的神圣领土和尊严,我们为他们的刚强、无私、坚韧而感动。我很喜欢看战争题材的电影,在战场上,军人体现出来的那种军魂,有时候的确让人热血沸腾,战争充满了恐慌和牺牲,但是作为一位军人,他会挺起胸膛站在前线,他们虽然表现刚强无谓,但还是会体现出特有的血有肉、有情有义。有军人的地方,会让人感到安全可靠,有

- Prometheus(六)黑盒监控

疯狂的大饼

性能linux运维centos

黑盒监控(blackbox_exporter)之前介绍的对exporter的使用可以称为“白盒监控”,既需要把对应的exporter程序安装到被监控的目标主机上,从而实现对主机资源及其状态的数据采集工作。黑盒监控,blackbox_exporter无须安装在被监控的目标环境中,用户只需要将其安装在于promethenus和被监控目标互通的环境中,通过HTTP、HTTPS、DNS、TCP、ICMP等

- MJExtension

AlanGe

MJExtension:https://github.com/CoderMJLee/MJExtensionExamples【示例】AddMJKeyValueprotocoltoyourmodelifneeded【如果有需要,请在模型中加入MJKeyValue协议】ThemostsimpleJSON->Model【最简单的字典转模型】typedefenum{SexMale,SexFemale}Sex

- 在幼儿三岁以前,母亲亲自带孩子重要吗?

5239林中漫步

首先,父母亲无条件的爱和陪伴,是幼小孩子安全感的来源。祖父母能给孩子的爱和从父母那边获得的爱是完全不同的。父母的陪伴对孩子来说非常重要。特别是幼小的孩子,刚出生时,这个世界对他们来说完全是陌生的,得不到父母陪伴,特别是母亲陪伴,孩子将十分失落,感觉不被爱,会缺乏安全感。长此以往,有可能会形成许多性格上的问题。其次在传统的中国家庭,如果不是父母亲自带,孩子就是交给祖父母,祖父母一方面可能会溺爱孩子。

- pip路径设置

更改pip默认下载路径Windows系统:直接在user目录中创建一个pip目录,如:C:\Users\xx\pip,并新建文件pip.ini文件,pip文件内容如下:[global]index-url=https://pypi.tuna.tsinghua.edu.cn/simple[install]trusted-host=mirrors.aliyun.com引用:https://www.cnb

- Prometheus监控-第1天

我为你走过-YOYO

prometheus

7.1基于Prometheus的全方位监控平台一、打造基于Prometheus的全方位监控平台1.1、前言官网地址:https://prometheus.io/docs/prometheus/latest/getting_started/灵活的时间序列数据库;定制各式各样的监控规则;Prometheus的开发人员和用户社区非常活跃;独立的开源项目,不依赖于任何公司;继Kurberntes之后第二个

- 【开源项目】实测 Google 开源的 AI MCP 数据库网关:10行代码隔离风险,连接池自动复用

1.引言这两天试了谷歌新开的MCPToolboxforDatabases,它用不到10行代码就能让AI助手(比如LangChain智能体)安全地操作数据库。作为一个常年和数据库连接池、凭证泄露搏斗的开发者,这东西确实解决了我的痛点——把数据库访问抽象成“工具”,通过集中管控的MCPServer隔离风险,还自带性能优化。下面分享实测体验和避坑指南。2.正文2.1核心逻辑:为什么需要MCP?传统AI代

- 2025年最新可用!Docker/DockerHub 国内镜像源/加速列表

珍藏教育

dockerjava容器

Docker镜像库Docker镜像库是一个用于存储和分发Docker镜像的服务。Docker镜像是一个包含应用程序及其依赖项的只读模板,可以用来创建Docker容器。Docker镜像库可以帮助开发者和团队共享和管理这些镜像。可用的docker镜像地址DockerHub镜像仓库镜像加速器地址https://docker.xuanyuan.mehttps://docker.1ms.run镜像使用说明h

- F5推出后量子密码学解决方案,助力企业应对新一代安全威胁

CSDN资讯

密码学安全量子计算

近日,全球领先的应用交付和API安全解决方案提供商F5(NASDAQ:FFIV)宣布推出全新综合性后量子密码学(PQC)就绪解决方案,助力客户应对量子计算带来的网络安全范式变革。该解决方案现已无缝集成至F5应用交付与安全平台(F5ApplicationDeliveryandSecurityPlatform),为企业提供保障应用和API安全所需工具的同时,保持卓越的性能与可扩展性。随着量子时代的到来

- 智慧水厂怎么建?物联网数据采集+SCADA升级,水务工业智能转型

在智慧工业与“双碳”目标的双重驱动下,智慧水厂已成为水务行业数字化转型的必选项。通过物联网(IoT)技术实现水厂数据采集的实时化、自动化,不仅能提升供水效率与水质安全,还能降低能耗与运维成本。一、智慧水厂的核心痛点:数据孤岛与效率瓶颈传统水厂依赖人工巡检和分散式监控系统,普遍存在以下问题:1.数据滞后:人工抄表与离线分析导致决策延迟;2.设备盲区:水泵、阀门等关键设备状态无法实时感知;3.能耗浪费

- 2018-03-05

殷丹

今天的坏事是:求婚姻真的是好难;最近碰到一个讲话很虚的男生,每天心情很忐忑,导致工作也出现动荡不稳定;四个力量对治一、思维笔的空性第一步,就想一想笔的道理。这一定是我过去邪淫堕胎,不孝父母的罪业犯的太多;借人钱不还,还恶意删掉别人的qq,电话,给别人不安全感;过去邪淫堕胎,不孝父母的罪业犯的太多三、合理承诺1此生不再邪淫堕胎2再也不会借人钱一年不还;3不会恶意删掉别人的微信等联系信息四、正面对治1

- Java高并发编程核心:并发集合与原子类详解

msbQQ

java开发语言后端并发编程

在当今高并发、高吞吐的分布式系统中,Java并发编程已成为开发者必备的核心能力。当线程如潮水般涌来,如何确保数据安全?如何避免死锁陷阱?如何实现无阻塞的高效运算?答案就隐藏在并发集合与原子类这两大基石之中。1.并发集合:线程安全的容器1.1ConcurrentHashMap我在最开始学习这个容器的时候当时会记住它的特点是:线程安全,允许多个线程进行读和写。null值和键:ConcurrentHas

- 网络安全三剑客:入侵检测、威胁情报和深度检测,到底有啥区别?

漠月瑾

网络安全学习点滴入侵检测威胁情报深度检测网络安全

网络安全三剑客:入侵检测、威胁情报和深度检测,到底有啥区别?在网络安全领域,我们经常听到入侵检测(IDS)、威胁情报、深度检测这些术语,它们听起来很相似,但实际工作方式却大不相同。它们都是用来发现和阻止网络攻击的,但各自有不同的“特长”。今天,我们就用最通俗的语言,聊聊这三者的区别,以及它们是如何协同工作的。1.入侵检测(IDS)——按“规则”抓坏人**入侵检测系统(IDS)**就像是一个“规则警

- Docker Compose

坚定的小辣鸡在努力

docker容器运维

DockerCompose阅读原文https://www.xiaozaoshu.top/articles/docker/compose一、什么是DockerCompose?DockerCompose是一个用于定义和运行多个Docker容器的工具。你只需用一个docker-compose.yml文件,描述好服务的配置,然后一条命令就可以启动整个系统。适用场景:需要运行多个服务(如Web服务+数据库+

- Java 中的并发集合(Concurrent Collections)详解与使用指南

超级小忍

Javajava开发语言

前言在多线程编程中,共享数据结构的线程安全是一个关键问题。传统的集合类(如HashMap、ArrayList)并不是线程安全的,如果在并发环境下直接使用,可能会导致数据不一致、死锁等问题。为了解决这个问题,Java提供了一套线程安全的并发集合类,它们都位于java.util.concurrent包中。本文将详细介绍Java中常见的并发集合类,包括它们的实现原理、使用场景以及性能对比,帮助你更好地选

- 深度理解安全Threat Modeling威胁建模

一直想写点关于威胁建模的东西,可试了好几次都卡壳了。之前总忍不住往技术里钻,写出来的东西干巴巴的,满是专业词儿,自己回头看都觉得头大——这可不就跟我刚入门那会儿一样嘛?捧着专业书啃得云里雾里,刷B站教程也总在“好像懂了”和“完全没懂”之间反复横跳,最后草稿删了又删,愣是没写出个像样的开头。今天换了个思路,决定抛开那些绕人的术语,就从咱们能看懂的事儿说起。毕竟我太清楚了,初学者最需要的不是“高大上”

- 《网络安全法》在工控领域的实操指南:从责任到应对的全场景解析

黑客思维者

法规解读工业控制系统网络安全法网络空间安全系统安全

目录摘要一、工控系统中《网络安全法》的责任划分:谁来担责?1.法律框架下的责任划分原则2.典型场景的责任判定示例3.关键信息基础设施(CII)的特殊责任二、内部人员操作风险防控:《网络安全法》的人员管理要求1.制度性约束:责任到人与流程标准化2.技术化管控:权限最小化与操作可追溯3.常态化教育:培训考核与意识提升4.实操技术方案三、企业CEO的工控安全责任:《网络安全法》的顶层要求1.法律框架下的

- Java序列化进阶篇

g21121

java序列化

1.transient

类一旦实现了Serializable 接口即被声明为可序列化,然而某些情况下并不是所有的属性都需要序列化,想要人为的去阻止这些属性被序列化,就需要用到transient 关键字。

- escape()、encodeURI()、encodeURIComponent()区别详解

aigo

JavaScriptWeb

原文:http://blog.sina.com.cn/s/blog_4586764e0101khi0.html

JavaScript中有三个可以对字符串编码的函数,分别是: escape,encodeURI,encodeURIComponent,相应3个解码函数:,decodeURI,decodeURIComponent 。

下面简单介绍一下它们的区别

1 escape()函

- ArcgisEngine实现对地图的放大、缩小和平移

Cb123456

添加矢量数据对地图的放大、缩小和平移Engine

ArcgisEngine实现对地图的放大、缩小和平移:

个人觉得是平移,不过网上的都是漫游,通俗的说就是把一个地图对象从一边拉到另一边而已。就看人说话吧.

具体实现:

一、引入命名空间

using ESRI.ArcGIS.Geometry;

using ESRI.ArcGIS.Controls;

二、代码实现.

- Java集合框架概述

天子之骄

Java集合框架概述

集合框架

集合框架可以理解为一个容器,该容器主要指映射(map)、集合(set)、数组(array)和列表(list)等抽象数据结构。

从本质上来说,Java集合框架的主要组成是用来操作对象的接口。不同接口描述不同的数据类型。

简单介绍:

Collection接口是最基本的接口,它定义了List和Set,List又定义了LinkLi

- 旗正4.0页面跳转传值问题

何必如此

javajsp

跳转和成功提示

a) 成功字段非空forward

成功字段非空forward,不会弹出成功字段,为jsp转发,页面能超链接传值,传输变量时需要拼接。接拼接方式list.jsp?test="+strweightUnit+"或list.jsp?test="+weightUnit+&qu

- 全网唯一:移动互联网服务器端开发课程

cocos2d-x小菜

web开发移动开发移动端开发移动互联程序员

移动互联网时代来了! App市场爆发式增长为Web开发程序员带来新一轮机遇,近两年新增创业者,几乎全部选择了移动互联网项目!传统互联网企业中超过98%的门户网站已经或者正在从单一的网站入口转向PC、手机、Pad、智能电视等多端全平台兼容体系。据统计,AppStore中超过85%的App项目都选择了PHP作为后端程

- Log4J通用配置|注意问题 笔记

7454103

DAOapachetomcatlog4jWeb

关于日志的等级 那些去 百度就知道了!

这几天 要搭个新框架 配置了 日志 记下来 !做个备忘!

#这里定义能显示到的最低级别,若定义到INFO级别,则看不到DEBUG级别的信息了~!

log4j.rootLogger=INFO,allLog

# DAO层 log记录到dao.log 控制台 和 总日志文件

log4j.logger.DAO=INFO,dao,C

- SQLServer TCP/IP 连接失败问题 ---SQL Server Configuration Manager

darkranger

sqlcwindowsSQL ServerXP

当你安装完之后,连接数据库的时候可能会发现你的TCP/IP 没有启动..

发现需要启动客户端协议 : TCP/IP

需要打开 SQL Server Configuration Manager...

却发现无法打开 SQL Server Configuration Manager..??

解决方法: C:\WINDOWS\system32目录搜索framedyn.

- [置顶] 做有中国特色的程序员

aijuans

程序员

从出版业说起 网络作品排到靠前的,都不会太难看,一般人不爱看某部作品也是因为不喜欢这个类型,而此人也不会全不喜欢这些网络作品。究其原因,是因为网络作品都是让人先白看的,看的好了才出了头。而纸质作品就不一定了,排行榜靠前的,有好作品,也有垃圾。 许多大牛都是写了博客,后来出了书。这些书也都不次,可能有人让为不好,是因为技术书不像小说,小说在读故事,技术书是在学知识或温习知识,有些技术书读得可

- document.domain 跨域问题

avords

document

document.domain用来得到当前网页的域名。比如在地址栏里输入:javascript:alert(document.domain); //www.315ta.com我们也可以给document.domain属性赋值,不过是有限制的,你只能赋成当前的域名或者基础域名。比如:javascript:alert(document.domain = "315ta.com");

- 关于管理软件的一些思考

houxinyou

管理

工作好多看年了,一直在做管理软件,不知道是我最开始做的时候产生了一些惯性的思维,还是现在接触的管理软件水平有所下降.换过好多年公司,越来越感觉现在的管理软件做的越来越乱.

在我看来,管理软件不论是以前的结构化编程,还是现在的面向对象编程,不管是CS模式,还是BS模式.模块的划分是很重要的.当然,模块的划分有很多种方式.我只是以我自己的划分方式来说一下.

做为管理软件,就像现在讲究MVC这

- NoSQL数据库之Redis数据库管理(String类型和hash类型)

bijian1013

redis数据库NoSQL

一.Redis的数据类型

1.String类型及操作

String是最简单的类型,一个key对应一个value,string类型是二进制安全的。Redis的string可以包含任何数据,比如jpg图片或者序列化的对象。

Set方法:设置key对应的值为string类型的value

- Tomcat 一些技巧

征客丶

javatomcatdos

以下操作都是在windows 环境下

一、Tomcat 启动时配置 JAVA_HOME

在 tomcat 安装目录,bin 文件夹下的 catalina.bat 或 setclasspath.bat 中添加

set JAVA_HOME=JAVA 安装目录

set JRE_HOME=JAVA 安装目录/jre

即可;

二、查看Tomcat 版本

在 tomcat 安装目

- 【Spark七十二】Spark的日志配置

bit1129

spark

在测试Spark Streaming时,大量的日志显示到控制台,影响了Spark Streaming程序代码的输出结果的查看(代码中通过println将输出打印到控制台上),可以通过修改Spark的日志配置的方式,不让Spark Streaming把它的日志显示在console

在Spark的conf目录下,把log4j.properties.template修改为log4j.p

- Haskell版冒泡排序

bookjovi

冒泡排序haskell

面试的时候问的比较多的算法题要么是binary search,要么是冒泡排序,真的不想用写C写冒泡排序了,贴上个Haskell版的,思维简单,代码简单,下次谁要是再要我用C写冒泡排序,直接上个haskell版的,让他自己去理解吧。

sort [] = []

sort [x] = [x]

sort (x:x1:xs)

| x>x1 = x1:so

- java 路径 配置文件读取

bro_feng

java

这几天做一个项目,关于路径做如下笔记,有需要供参考。

取工程内的文件,一般都要用相对路径,这个自然不用多说。

在src统计目录建配置文件目录res,在res中放入配置文件。

读取文件使用方式:

1. MyTest.class.getResourceAsStream("/res/xx.properties")

2. properties.load(MyTest.

- 读《研磨设计模式》-代码笔记-简单工厂模式

bylijinnan

java设计模式

声明: 本文只为方便我个人查阅和理解,详细的分析以及源代码请移步 原作者的博客http://chjavach.iteye.com/

package design.pattern;

/*

* 个人理解:简单工厂模式就是IOC;

* 客户端要用到某一对象,本来是由客户创建的,现在改成由工厂创建,客户直接取就好了

*/

interface IProduct {

- SVN与JIRA的关联

chenyu19891124

SVN

SVN与JIRA的关联一直都没能装成功,今天凝聚心思花了一天时间整合好了。下面是自己整理的步骤:

一、搭建好SVN环境,尤其是要把SVN的服务注册成系统服务

二、装好JIRA,自己用是jira-4.3.4破解版

三、下载SVN与JIRA的插件并解压,然后拷贝插件包下lib包里的三个jar,放到Atlassian\JIRA 4.3.4\atlassian-jira\WEB-INF\lib下,再

- JWFDv0.96 最新设计思路

comsci

数据结构算法工作企业应用公告

随着工作流技术的发展,工作流产品的应用范围也不断的在扩展,开始进入了像金融行业(我已经看到国有四大商业银行的工作流产品招标公告了),实时生产控制和其它比较重要的工程领域,而

- vi 保存复制内容格式粘贴

daizj

vi粘贴复制保存原格式不变形

vi是linux中非常好用的文本编辑工具,功能强大无比,但对于复制带有缩进格式的内容时,粘贴的时候内容错位很严重,不会按照复制时的格式排版,vi能不能在粘贴时,按复制进的格式进行粘贴呢? 答案是肯定的,vi有一个很强大的命令可以实现此功能 。

在命令模式输入:set paste,则进入paste模式,这样再进行粘贴时

- shell脚本运行时报错误:/bin/bash^M: bad interpreter 的解决办法

dongwei_6688

shell脚本

出现原因:windows上写的脚本,直接拷贝到linux系统上运行由于格式不兼容导致

解决办法:

1. 比如文件名为myshell.sh,vim myshell.sh

2. 执行vim中的命令 : set ff?查看文件格式,如果显示fileformat=dos,证明文件格式有问题

3. 执行vim中的命令 :set fileformat=unix 将文件格式改过来就可以了,然后:w

- 高一上学期难记忆单词

dcj3sjt126com

wordenglish

honest 诚实的;正直的

argue 争论

classical 古典的

hammer 锤子

share 分享;共有

sorrow 悲哀;悲痛

adventure 冒险

error 错误;差错

closet 壁橱;储藏室

pronounce 发音;宣告

repeat 重做;重复

majority 大多数;大半

native 本国的,本地的,本国

- hibernate查询返回DTO对象,DTO封装了多个pojo对象的属性

frankco

POJOhibernate查询DTO

DTO-数据传输对象;pojo-最纯粹的java对象与数据库中的表一一对应。

简单讲:DTO起到业务数据的传递作用,pojo则与持久层数据库打交道。

有时候我们需要查询返回DTO对象,因为DTO

- Partition List

hcx2013

partition

Given a linked list and a value x, partition it such that all nodes less than x come before nodes greater than or equal to x.

You should preserve the original relative order of th

- Spring MVC测试框架详解——客户端测试

jinnianshilongnian

上一篇《Spring MVC测试框架详解——服务端测试》已经介绍了服务端测试,接下来再看看如果测试Rest客户端,对于客户端测试以前经常使用的方法是启动一个内嵌的jetty/tomcat容器,然后发送真实的请求到相应的控制器;这种方式的缺点就是速度慢;自Spring 3.2开始提供了对RestTemplate的模拟服务器测试方式,也就是说使用RestTemplate测试时无须启动服务器,而是模拟一

- 关于推荐个人观点

liyonghui160com

推荐系统关于推荐个人观点

回想起来,我也做推荐了3年多了,最近公司做了调整招聘了很多算法工程师,以为需要多么高大上的算法才能搭建起来的,从实践中走过来,我只想说【不是这样的】

第一次接触推荐系统是在四年前入职的时候,那时候,机器学习和大数据都是没有的概念,什么大数据处理开源软件根本不存在,我们用多台计算机web程序记录用户行为,用.net的w

- 不间断旋转的动画

pangyulei

动画

CABasicAnimation* rotationAnimation;

rotationAnimation = [CABasicAnimation animationWithKeyPath:@"transform.rotation.z"];

rotationAnimation.toValue = [NSNumber numberWithFloat: M

- 自定义annotation

sha1064616837

javaenumannotationreflect

对象有的属性在页面上可编辑,有的属性在页面只可读,以前都是我们在页面上写死的,时间一久有时候会混乱,此处通过自定义annotation在类属性中定义。越来越发现Java的Annotation真心很强大,可以帮我们省去很多代码,让代码看上去简洁。

下面这个例子 主要用到了

1.自定义annotation:@interface,以及几个配合着自定义注解使用的几个注解

2.简单的反射

3.枚举

- Spring 源码

up2pu

spring

1.Spring源代码

https://github.com/SpringSource/spring-framework/branches/3.2.x

注:兼容svn检出

2.运行脚本

import-into-eclipse.bat

注:需要设置JAVA_HOME为jdk 1.7

build.gradle

compileJava {

sourceCompatibilit

- 利用word分词来计算文本相似度

yangshangchuan

wordword分词文本相似度余弦相似度简单共有词

word分词提供了多种文本相似度计算方式:

方式一:余弦相似度,通过计算两个向量的夹角余弦值来评估他们的相似度

实现类:org.apdplat.word.analysis.CosineTextSimilarity

用法如下:

String text1 = "我爱购物";

String text2 = "我爱读书";

String text3 =