Windows+Linux应急响应(详细基础)

目录

前言

1.异常特征

2.安全事件分类

3.Windows应急响应

1.日志信息

2.进程信息

3.系统信息

4.恶意文件

4.Linux应急响应

1.日志信息

2.进程信息

3.系统信息

4.恶意文件

前言

“应急响应”对应的英文是“Incident Response”或“Emergency Response”等,通常是指一个组织为了应对各种意外事件的发生所做的准备以及在事件发生后所采取的措施。

1.异常特征

常见的异常特征 :

文件异常:文件丢失,文件无法打开等

数据异常:数据泄露,数据丢失等

流量异常:网络堵塞,网络异常等

主机异常:CPU满负载,服务器莫名重启等

2.安全事件分类

WEB入侵:后门,网站挂马,网页篡改,植入Webshell

系统入侵:SSH爆破,主机漏洞,勒索软件,挖矿攻击

流量攻击:频繁发包,批量请求,ARP攻击,DDOS攻击

信息泄露:脱库,钓鱼软件,数据库登录,服务器信息泄露

3.Windows应急响应

1.日志信息

事件级别:

信息(Information)

信息事件指应用程序、驱动程序或服务的成功操作的事件。

警告(Warning)

警告事件指不是直接的、主要的,但是会导致将来问题发生的问题。例如,当磁盘空间不足或未找到打印机时,都会记录一个“警告”事件。

错误(Error)

错误事件指用户应该知道的重要的问题。错误事件通常指功能和数据的丢失。例如, 如果一个服务不能作为系统引导被加载,那么它会产生一个错误事件。

成功审核(Success audit)

成功的审核安全访问尝试,主要是指安全性日志,这里记录着用户登录/注销、对象访问、特权使用、账户管理、策略更改、详细跟踪、目录服务访问、账户登录等事件,例如所有的成功登录系统都会被记录为“成功审核”事件

失败审核(Failure audit)

失败的审核安全登录尝试,例如用户试图访问网络驱动器失败,则该尝试会被作为失败审核事件记录下来。

登录类型:

2.交互式登录(Interactive)

用户在本地进行登录。

3.网络(Network)

最常见的情况就是连接到共享文件夹或共享打印机时。

4.批处理(Batch)

通常表明某计划任务启动。

5.服务(Service)

每种服务都被配置在某个特定的用户账号下运行。

7.解锁(Unlock)

屏保解锁。

8.网络明文(NetworkCleartext)

登录的密码在网络上是通过明文传输的,如FTP。

9.新凭证(NewCredentials)

使用带/Netonly参数的RUNAS命令运行一个程序。

10.远程交互,(RemoteInteractive)

通过终端服务、远程桌面或远程协助访问计算机。

11.缓存交互(CachedInteractive)

以一个域用户登录而又没有域控制器可用

常见的日志分析:

4624 登录成功

4625 登录失败

4634 注销成功

4647 用户启动的注销

4648 试图使用显式凭据登录。

4672 使用超级用户(如管理员)进行登录

4720 创建用户

4774 帐户已登录映射。

4775 无法映射的登录帐户。

4776 计算机试图验证的帐户凭据。

4777 域控制器无法验证帐户的凭据

4778 到窗口站重新连接会话。

4779 从窗口站,会话已断开连接。

6005 表示计算机日志服务已启动,

6006 表示事件日志服务已停止,如果没有在事件查

系统日志 C:\Windows\System32\winevt\Logs\System.evtx

应用程序日志 C:\Windows\System32\winevt\Logs\Application.evtx

安全日志 C:\Windows\System32\winevt\Logs\Security.evtx

2.进程信息

netstat查看网络连接:

查看可疑进程时候应该特别关注如:

没有签名验证信息的

没有描述信息的

进程的属主

进程的路径是否合法

CPU或内存资源长时间占用高的进程

netstat 命令参数:

-a:显示所有连接和侦听端口。

-e:显示以太网统计信息。可以与-s结合使用。

-o:显示拥有的与每个连接关联的进程 ID。

-r:显示路由表。

-s:显示每个协议的统计信息。

-n:直接使用ip地址,而不通过域名服务器

vnetstat – ano查看端口状态:

端口状态:

LISTENING:表示监听 ,表示这个端口处于开放状态, 可以提供服务

ESTABLISHED:表示是对方与你已经连接 正在通信交换数据

CLOSING:表示关闭的 表示端口人为或者防火墙使其关闭(也许服务被卸载)

TIME WAIT :表示正在等待连接 就是你正在向该端口发送请求连接状态

使用任务管理器查看进程详细信息:

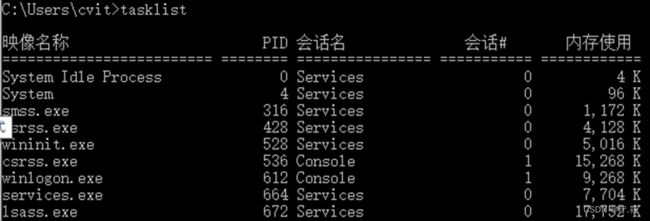

vtasklist 显示运行进程 查看可疑进程:

tasklist常用参数:

tasklist/SVC 查询每个进程和服务

tasklist/m 查询加载DLL的恶意进程

tasklist/m ntdll.dll 查询调用ntdll.dll模块进程

tasklist | findstr "5840" 可疑的TCP连接

taskkill -pid xxx -f 关闭pid进程

3.系统信息

lusrmgr.msc 打开计算机管理:

查看administator 组里是否存在新增账号

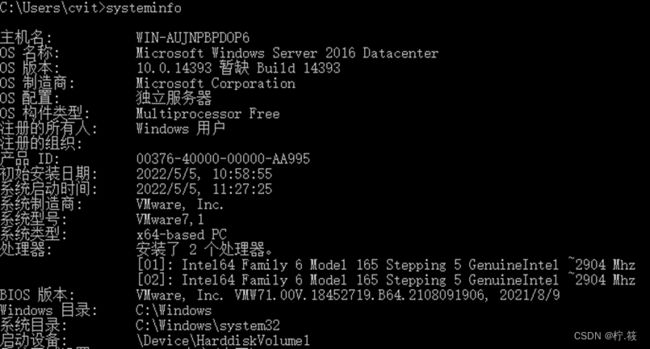

命令行输入systeminfo,查看系统信息:

查看系统计划:

4.恶意文件

查看文件md5/sha1:

certutil -hashfile filename MD5

certutil -hashfile filename SHA1查询常用的恶意文件类型:

.XLS, .PDF, .JS, .VBS, .DOCX, .DOC, .WSF, .XLSX, .EXE,.HTML

4.Linux应急响应

1.日志信息

查看存放日志:ls /var/log

查看日志详细信息:more /etc/rsyslog.conf

查看当前用户操作命令历史:history

查看是否有可疑的账户:cat /etc/passwd

last命令查看用户的登录信息

保存xxx用户的历史记录到当前目录的history.txt文件中:cat /home/xxx/.bash_history >>history.txt

2.进程信息

查看进程信息:ps -aux |more

查看cpu占有率前十的进程:ps -aux --sort=pcpu | head -10

结束进程:kill -9 PID

ps命令参数:

-a 显示所有进程

-u 显示用户名

-x 显示完整信息

查看端口信息:netstat –a

检查可疑的网络连接:netstat –antp

netstat -n | grep tcp | grep 监听端口 | wc –l监控网络客户连接数

nestat命令参数:

-a: 显示所有选项

-t: 仅显示tcp相关选项 -u:仅显示udp相关选项

-n: 直接使用ip地址,而不通过域名服务器

-l: 仅列出有在 Listen (监听) 的服務状态

-p: 显示建立相关链接的程序名

-r: 显示路由信息,路由表

-e: 显示扩展信息,例如uid等

-s: 显示网络工作信息统计表(按各个协议进行统计)

-c: 每隔一个固定时间,执行该netstat命令

3.系统信息

根目录范围下,搜索1天内修改过的文件:find / -mtime -1

find命令参数:

/ 查找的范围(路径)

-ctime 按照文件创建时间搜索(-n指n天内,+n指n天前)

-mtime 根据文件更改时间搜索(-n指n天内,+n指n天前)

-atime 根据文件访问时间搜索(-n指n天内,+n指n天前)

-perm 根据权限查找 find / -perm 777

查看任务计划:crontab -l

查看用户信息:

Lastb 查看登陆失败的用户

uptime 查看用户上线了多久,以及负载

stat /etc/passwd 查看用户上一次密码修改时间

passwd -d username 删除用户密码

cat /etc/passwd | grep x:0 查看具有root的用户

userdel -r xp 删除用户

4.恶意文件

查看文件的md5值:md5sum -b xxx

有些挖矿的会修改hosts文件:cat /etc/hosts

查找大于100k的文件:find / -size +100k -print

查看文件:ls -a

查看详细的信息:ls -l

解除文件锁定:chattr -i XXX