网安学习(二十二)搭建公司和分公司虚拟专线

虚拟专用网络

虚拟专用网络

虚拟专用网络可以实现在不安全的网络上,安全的传输数据

虚拟专用网络只是一个技术,使用PKI技术,来保证数据的安全三要素

虚拟:不需要拥有实际的长途线路,使用公共网络资源建立自己的私有网络

专用:可以定制最符合自身需求的网络

核心技术:隧道技术

安全三要素

1)机密性

2)完整性

3)身份验证

4.加密技术:

1)对称加密:加密与解密使用相同的密钥

密钥是通信双方协商生成的,生成过程是明文通信!

密钥容易泄露!

速度快

对称加密算法:DES、3DES、AES

2)非对称加密算法:使用公私钥加密数据

公私钥成对生成,互为加解密关系

双方交换公钥

公私钥之间不能互相推算

使用对方的公钥加密实现机密性

使用自己的私钥进行签名,实现身份验证

常见算法:RSA、DH

速度慢

5完整性算法/hash值算法

MD5

SHA

6虚拟专用网络的类型

1)远程访问VPN(Remote Access VPN)

客户端到局域网

一般用在个人到安全连接企业内部

一般出差员工/在家办公,安全连接内网时使用

一般公司部署VPN服务器,员工在外拨号连接VPN即可

常见RA-VPN协议:PPTP VPN、L2TP VPN、SSTP VPN、EZ/easy、SSL VPN

2)点到点虚拟专用网络

局域网到局域网IPsec

一般用在企业对企业安全连接

一般需要在两个企业总出口设备之间建立VPN通道

常见的点到点VPN:IPsecVPN

PPTP和L2TP是属于网络接口层的协议

IPsec VPN是属于网络层

SSL VPN是属于应用层

虚拟专用网络常用技术

隧道技术

通过隧道两端进行封装和解封装来建立一条数据通道(新的报文头)

GRE 不支持身份验证,只支持简单的关键字验证和校验(IPv4往IPv6过渡)

L2TP 支持基于PPP的身份验证,加密和验证不支持

IPSec 预共享密钥或证书认证,支持IKEv2的认证,支持加密和验证

SSL VPN 支持多种身份认证,支持加密和验证

加解密技术

对称加密(DES、3DES、AES)

非对称加密(RSA、DH)

完整性校验算法(MD5、SHA)

身份认证技术

IPsec虚拟专用网络

概述

是一组基于网络层的应用密码学的安全通信协议簇,是一个开放的协议簇,也考虑了长远 性的要求(支持IPv4和IPv6)

保护的是网络层及上层流量,主要保护TCP、UDP、ICMP等的隧道的IP数据包

可以提供的安全服务:

机密性、完整性、数据源鉴别、不可否认、访问控制、重传机制保护

属于点到点虚拟专用网络,可以在2家企业之间建立VPN隧道!

虚拟专用网络隧道优点:安全性!

用于合并两家企业内网

IPSec 架构

两个工作模式:传输模式、隧道模式

两个通信保护协议

AH:只支持鉴别算法(完整性校验)

ESP:支持加密和鉴别算法

密钥交换管理协议(IKE):SA(安全联盟)

阶段一:主模式,野蛮模式(快速模式)

阶段二:配置感兴趣流

3.传输模式

封装方式:只加密上层数据,不加密私有IP包头,速度快,在原始包头后插入IPSec包头

应用场景:用于主机和主机之间端到端通信的数据保护

4.隧道模式

封装方式:加密整个私有IP包,包括IP包头,更安全,速度慢

应用场景:

5.AH协议

完整性校验(通过哈希函数(MD5、SHA)产生的校验来保证)

不管是传输模式还是隧道模式都会验证整个数据报

6.ESP协议

加解密(使用对称加密算法DES、3DES、AES)

完整性校验(通过哈希函数(MD5、SHA)产生的校验来保证)

ESP在传输模式下,只对数据进行加密和完整性校验

ESP在隧道模式下,是对整个原始报文进行加密和校验

7.AH和ESP对比

4)虚拟专用网络隧道技术:重新封装技术+加密认证技术

5)密钥交换管理协议分为两大阶段:

第一阶段:管理连接

目的:通信双方设备通过非对称加密算法加密对称加密算法所使用的对称密钥

命令:

conf t

crypto isakmp policy 1(进入传输集配置模式)

encryption des/3des/aes 指定对称加密算法

hash md5/sha 指定hash算法

group 1/2/5 指定非对称加密算法DH的版本

authentication pre-share 配置预共享密钥

lifetime 秒 配置连接时间(不配置默认86400秒)

exit

cryto isakmp key 预共享密钥 address 对方的公网IP地址

sh crypto isakmp policy 查看传输集(策略集)配置

第二阶段:数据连接

目的:通过对称加密算法加密实际所要传输的私网数据

定义虚拟专用网络触发流量:

conf t

access-list 100 permit ip 192.168.0.0 0.0.255.255 172.16.0.0 0.0.255.255

定义加密方式:

crypto ipset transform-set 传输模式名 esp/ah-des/3des/aes esp/ah-md5/sha-hmac

查看传输模式:

sh crypto ipsec transform-set

例如:

crypto ipsec transform-set wentran esp-aes esp-sha-hmac

ESP:支持加密及认证(身份验证+完整性)

AH:只支持认证(身份验证+完整性)

映射:

创建MAP映射表:

conf t

crypto map map名 1 ipsec-isakmp (进入map表配置模式)

match address acl表名

set transform-set 传输模式名

set peer 对方的公网IP

exit

例

crypto map wenmap 1 ipsec-isakmp

match address 100

set transform-set wentran

set peer 200.1.1.2

exit

将map表应用到外网端口

int f0/1

crypto map wenmap

exitddd

注意:一个接口只能应用一个map表!!!!!

sh crypto isakmp sa 查看与对方的状态(阶段1)

sh crypto ipsec sa 查看与对方的状态(阶段2)

路由器的工作原理:

内网--to--外网:路由--NAT--虚拟专用网络--出去

所以在公司同时有nat和虚拟专用网络的时候nat要配置一天

拒绝 源192(公司) 目标172(分公司)

赦免虚拟专业网络流量

给·三个公司配置虚拟专用网络隧道,若加密算法一致,则

第一阶段:

不用配传输集,但要配预共享密钥和对方的ip地址

第二阶段:

不用配加密方式,但要配触发流量

映射:

配置第二张映射表,传输模式可使用之前配置的传输模式(因为加密方式相同),若出接口只有一个,则不在需要在出接口上配置映射(因为在与第二个公司配置时就已经配置好了)

但要注意,nat还需要再次配置!

分公司与分公司间不建立隧道安全通信

利用总部的隧道

写两条acl即可,分公司1到总部写一条:

分公司1的IP到分公司2的IP的acl

总部到分公司2的隧道写一条

分公司1的IP到分公司2的IP的acl

同理方向相反也要写两条

10.远程访问虚拟专用网络

在公司需要搭建服务器,

服务器需要对客户端进行身份验证

服务器需要给客户端下发权限及ip地址

实验:

让处于100.1.1.0网段的pc通过虚拟专用网络连接能访问200.1.1.0网段的网站

配置ip地址,pc1:100.1.1.2

虚拟专用网络(需要两张网卡):100.1.1.1 200.1.1.1

web服务器:200.1.1.2

1.web服务器搭建:

计算机管理安装相关服务

禁用默认网站,配置网站,网站不要放桌面!

2.虚拟专用网络服务搭建

添加角色——远程访问

选择第一项和第三项

安装完成

3.启用服务

打开该服务——右键——配置并启用路由和远程访问

之后选择自定义配置——虚拟专用网络访问,拨号访问,nat

4.创建远程访问用户

创建一个用户,创建后右键属性——拨入

选择允许访问

5.配置下发地址

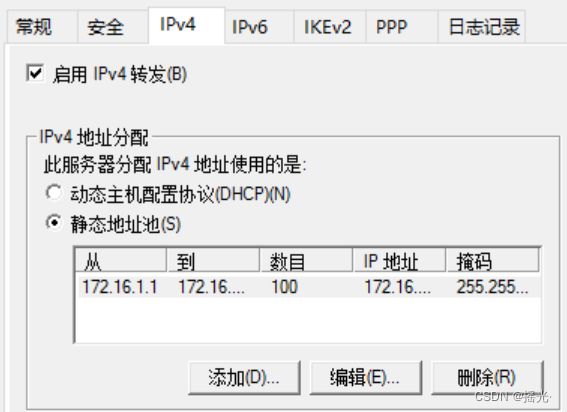

右键服务器——ipv4地址——静态地址池——配置一个地址池供客户端使用

6.配置nat

在虚拟专用网络选择ipv4——nat

右键nat——新建接口——选择网卡——确定

选择公用网络启用

7.配置客户端

网络和共享中心

选择工作区

使用internet

稍后设置

输入服务器地址

8.连接服务器

打开适配器设置,双击建好的连接,输入对应的账户密码

即可实现访问