从0到1的CTF之旅————Misc(3)

————————————————————————————————————————————

第二十一题:隐藏的钥匙(题目如下)

习惯性的右键记事本,发现里面还藏着一张图片,果断foremost分解。

分解出来又得到一张图片,右键记事本看不到啥东西。

考虑到可能是图片叠加,采用stegsolve工具试一下,好像也没找到什么东西。

打开010看看,发现原图里居然直接藏着这段flag

![]()

搞了半天,我以为他在第五层,实际上他在第二层。。。。

直接base64解密,得到flag提交即可。

————————————————————————————————————————————

第二十二题:另外一个世界(题目如下)

直接右键记事本,发现最下面有一串二进制代码,二进制转化字符串,提交即可。

————————————————————————————————————————————

第二十三题:FLAG(题目如下)

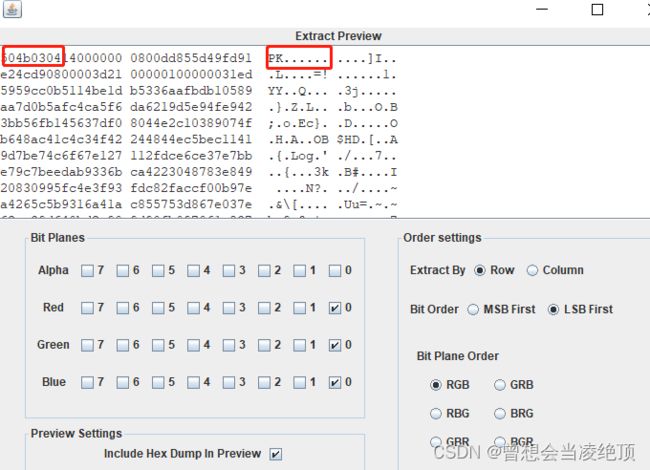

老套路,右键记事本,010,foremost,stegsolve都看一下。

发现stegsolve下的用LSB查看后是一个压缩包文件。

save bin 保存一下,右键记事本打开,发现是一个ELF文件,仔细看看成功找到flag.

————————————————————————————————————————————

第二十四题:假如给我三天光明(题目如下)

根据密码学的经验,下面的图像肯定是盲文,百度上去找一下。

得到字符串:kmdonowg。

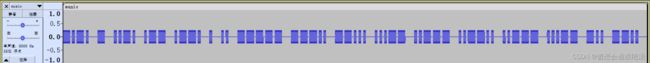

成功打开压缩包,得到一段音频,这是需要使用到audacity音频分析工具。

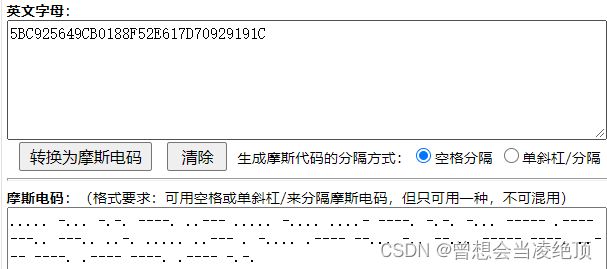

可以推测出这就是摩斯密码的音频形式,

根据摩斯密码规则,短为. 长为- 中间用/分隔开

翻译翻译得到:-.-. - …-. .-- .–. . … ----- —… --… …-- …— …–… …— …-- -… --…

再摩斯电码转换,得到flag。

提交发现不对,转化成小写提交,发现成功!flag{wpei08732?23dz}

————————————————————————————————————————————

爆破出来得到一个稀奇古怪的文本,从来没见到过,没办法了,百度查一下这是啥。。。。

好像没查到,直接看看别人的write up,得知这是一个Brain fuck敲击码。

突然找到一篇神文,直接收藏了https://blog.csdn.net/m0_62619559/article/details/121195586,里面基本囊括了所有在线解码的网站和基本密码类型,牛批!

找到一个在线网站https://www.splitbrain.org/services/ook,丢进去试一下,选择将brainfuck转化成文本,可以得到flag。

————————————————————————————————————————————

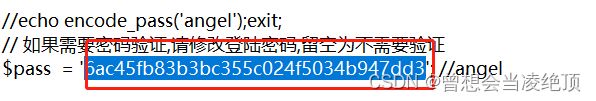

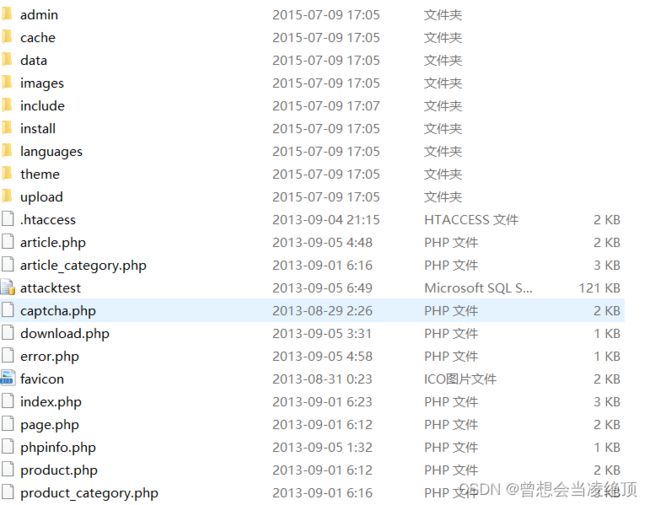

第二十六题:后门查杀(题目如下)

一大堆文件,告知有后门了,采用D盾(国内知名且免费的后门扫描软件,百度上直接下载即可)去扫描,发现已有后门。

得知后门存在于include.php这个文件下,所以找到这个文件,然后右键记事本打开看看。

————————————————————————————————————————————

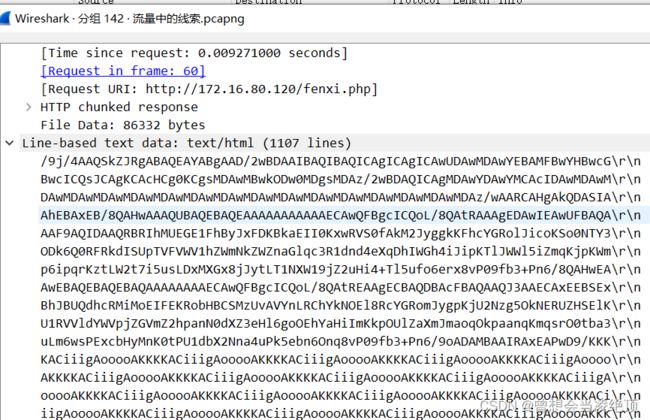

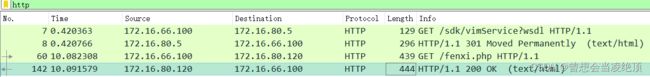

第二十七题:数据包中的线索(题目如下)

一段流量包,还是使用wireshark打开。提示是在线交流,先把其他的给过滤掉,只保留http协议的。

一个一个点开看,发现最后一个里面有一段base64加密的,估计是图片了,丢到之前的base64转图片的网址去。

————————————————————————————————————————————

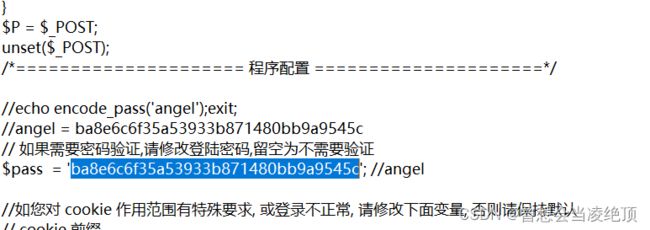

第二十八题:webshell后门(题目如下)

中间有两道题懒得研究,先跳过一下,直接做这题后门吧。

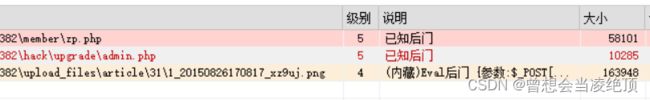

先用D盾扫一下,发现好几个后门。

都找着看一下吧,先看一下第一个,试一下是不是这个,发现是的

都找着看一下吧,先看一下第一个,试一下是不是这个,发现是的

————————————————————————————————————————————

第二十九题:面具下的flag(题目如下)

君之名,这动漫不错,没看过的建议看看。

右键记事本看一看,拉到最下面,发现里面藏着别的文件。

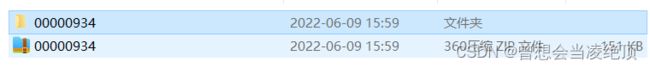

先采用foremost分解一下,分解出来一个压缩包。

![]()

里面是一个flag文件,但是好像解压不了,右键记事本打开发现是一个vmdk文件,这也是我第一次碰到这个类型的文件。

VMDK(VMWareVirtual Machine Disk Format)是虚拟机VMware创建的虚拟硬盘格式,文件存在于VMware文件系统中,被称为VMFS(虚拟机文件系统)。一个VMDK文件代表VMFS在虚拟机上的一个物理硬盘驱动。所有用户数据和有关虚拟服务器的配置信息都存储在VMDK文件中。

所以说找到这个flag肯定要用到虚拟机,还好这边我自己有着一台虚拟机,建议先单独创建一个文件夹来存放这些题目,再把这个文件拖进去。

mkdir /ceshi 创建一个名为测试的文件夹

把flag文件拖进去,顺带一提,这边使用的是finalshell工具。

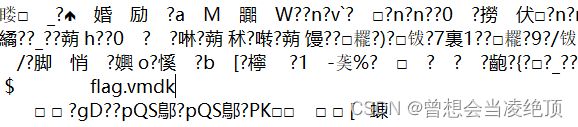

先用cat命令打开看看。

cat flag.vmdk

估摸着里面应该也是藏有几个文件的,得找个办法把它分离出来。

万能解压工具的话可以用7z,但是我这边只是centos7,7z需要额外安装工具。

万能解压工具的话可以用7z,但是我这边只是centos7,7z需要额外安装工具。

安装好后可以分解成四个文件,很巧,一个key one ,一个key two。

打开后发现key one中正是早上碰到的那个brainfuck编码,而key two里面正好是ook编码,刚好那个在线网站都可以直接解出。。。。https://www.splitbrain.org/services/ook

拼在一起得到flag!flag{N7F5_AD5_i5_funny!}

————————————————————————————————————————————

第三十题:来首歌吧(题目如下)

放到Audacity中,看到如下图所示的样子

放大一下,清楚的看到是摩斯密码。

放大一下,清楚的看到是摩斯密码。

..... -... -.-. ----. ..--- ..... -.... ....- ----. -.-. -... ----- .---- ---.. ---.. ..-. ..... ..--- . -.... .---- --... -.. --... ----- ----. ..--- ----. .---- ----. .---- -.-.

丢到在线翻译,得到flag。