国科大网络协议安全大作业——分析流量并使用Snort规则进行检测

一、实验准备

1.1 实验要求

SHA256(Secure Hash Algorithm 256-bit)是一种密码学哈希函数,用于计算数据的哈希值。每个文件使用一个哈希算法只会有一个确定的哈希值。

1.2 虚拟机配置

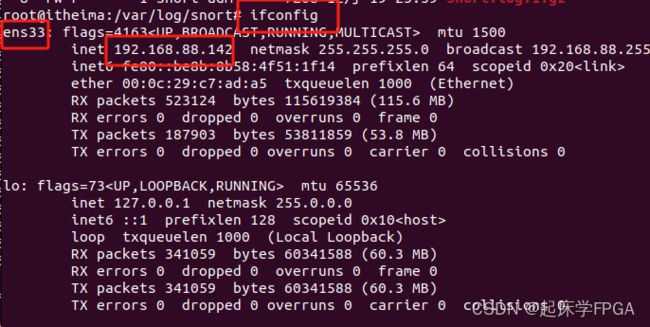

被感染主机设置为ubuntu22.04,虚拟机IP地址为192.168.88.142

二、打开.pcap文件的流程

2.1 用root账号登录虚拟机

原因:避免wireshark奇怪报错

2.2 查看文件类型和使用命令行计算SHA256哈希值

2.2.1在终端执行 file命令查看文件类型

file malware.pcap

2.2.2计算该文件的SHA256

shasum -a 256 malware.pcap

得到哈希值为68bdbde81313644728076c1f1dd4c3106d08a3bb428269d3866ee29520f2fb62

额外知识:在windows里使用SHA256计算哈希值

CertUtil -hashfile "I:\virtual_machine_linux\virtual_machine\ubuntu_polyos\Ubantu_polyos-disk1.vmdk" SHA256把文件拖到"" 内会自动出现路径

2.3 用wireshark打开.pcap文件

2.3.1 什么是.pcap文件

全称叫做packet capture,即抓到的包,被导出来,形成文件,文件就是.pcap格式,哈哈哈不是那种导出来。

2.3.2 在linux中打开.pcap文件

直接进入文件夹,找到目标文件,然后选择用wireshark打开

2.2

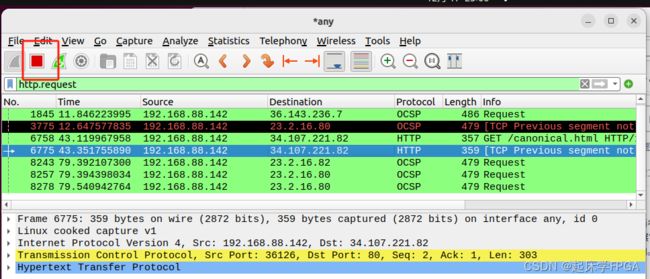

在导出http报文之前,先停止抓包

三、 安装snort

使用以下代码安装snort

sudo apt-get update

sudo apt-get install -y snort出现这个界面,是选择监听的网络块,保持默认,使用方向键,然后点击OK

使用以下代码查看snort是否安装成功

snort -V可以看到snort安装成功

四、 重点关注malware.pcap中的HTTP流量

参考以下链接学习如何导出可疑流量,然后放入检查网站检测是否是病毒

Wireshark Tutorial: Exporting Objects from a Pcap

4.1 筛选出http的请求流量

4.2 导出http的请求流量

4.3 选择全部导出

4.4 选择保存位置

4.5 通过VirusTotal鉴别文件是否是病毒

网站:VirusTotal

可以看到众多病毒检测网站都认为这个文件是一个病毒文件

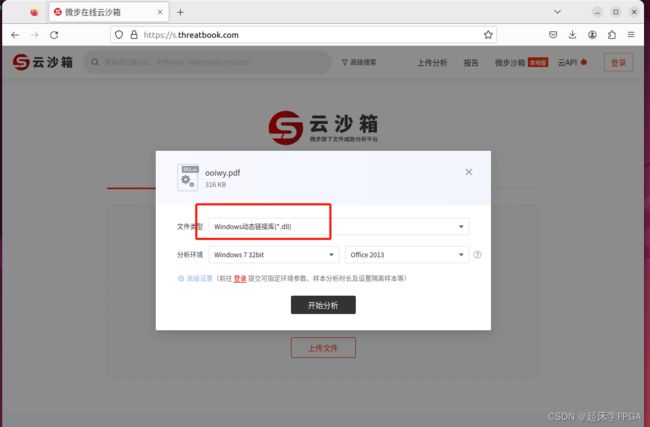

4.6 回过头来再分析

这个时候我们看到,看似他是一个.pdf,实则是一个可执行文件

它的SHA256值:f25a780095730701efac67e9d5b84bc289afea56d96d8aff8a44af69ae606404

五、使用Snort来筛选病毒

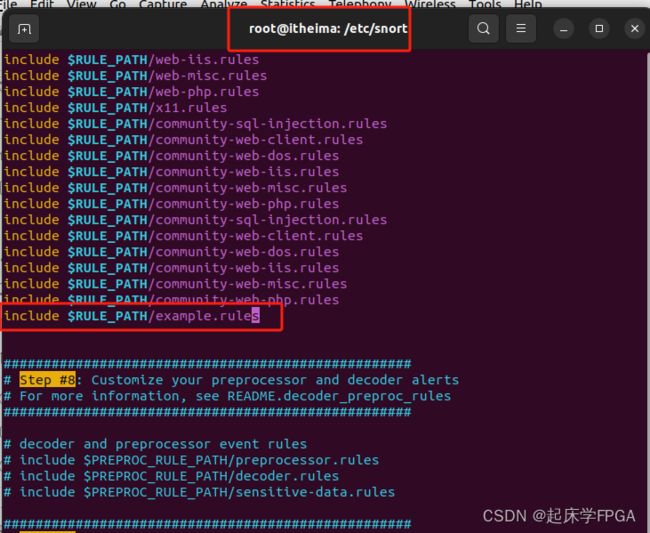

5.1 将规则保存为一个文本文件,例如example.rules,并放在snort的规则目录中,例如/etc/snort/rules/

5.2 在snort的配置文件中,例如/etc/snort/snort.conf,添加一行来引用规则文件,例如include $RULE_PATH/example.rules

5.3 重启snort服务或重新加载snort配置,以使规则生效。

sudo systemctl restart snort

sudo snort -c /etc/snort/snort.conf -A console # 重新加载snort配置并在控制台显示警报5.4 设置配置文件和监听网卡

sudo /usr/sbin/snort -d -l /var/log/snort/ -c /etc/snort/snort.conf -i ens33

上面的代码多了一个 -d 参数。这个参数的作用是让 Snort 以 数据包转储 模式运行

使用ens33是因为我的默认网卡是ens33

运行后监听网卡ens33

可以通过ctrl+c来停止监听

5.5 读取malware.pcap

参考视频https://www.youtube.com/watch?v=RUmYojxy3Xw

在执行第二条指令之前,先打开一个终端,用以下命令跟踪alert文件日志的最后几行,然后再打开一个终端,执行第二条指令,这样就可以很清晰的看到变化。

tail -f -n 5 /var/log/snort/snort.alert.fastsudo /usr/sbin/snort -d -l /var/log/snort/ -c /etc/snort/snort.conf -r /home/itheima/snort/malware.pcap

操作界面如图所示

输出的结果如图所示,snort会帮忙扫描.pcap包中的协议类型,然后根据rules,给出相应的alert

可以见到上图中的virus detected ,是咱们在5.1 部分设置的规则,检测到由HOME_NET之外的网络发入HOME_NET之内的TCP请求,其content包含"pdf"即在日志中生成alert msg "virus detected"。