网络协议与攻击模拟_11DHCP欺骗防护

开启DHCP 监听

ip dhcp snooping指定监听vlan

ip dhcp snooping vlan 1由于开启监听后,交换机上的接口就全部变成非信任端口,

非信任端口会拒绝DHCP报文,会造成正常的DHCP请求和响应都无法完成。

现在是请求不到IP地址的,现在就请求到一个169.254.X.X

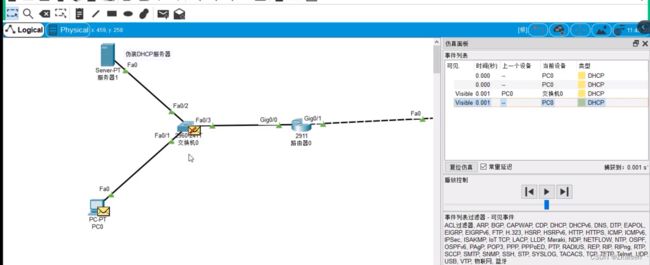

仿真模式

交换机的非信任端口会拒绝DHCP报文,不单单是客户机的请求报文,还有服务器的响应报文。

配置信任端口

将正常的接口配置为信任端口,在Fa0/1和Fa0/3接口配置信任端口。

int f0/1

ip dhcp snooping trust仿真模式

只有Fa0/2非线性端口的DHCP报文会被拒绝

最终PC0会获得从正常的DHCP服务器传回来的报文

选项“82”

目的是请求的时候属于哪个vlan,启用,请求的时候你会有一些字段就是DHCP报文中option字段的信息,这个需要抓包才能看出来,需要用华为模拟器做实验,因为GNS3是用路由器模拟的,抓不了包,只能用仿真模式简单看一下。可以在华为上面做下,抓下包,看看启用选项“82”和未启用选项“82”抓到的数据包有何区别。

ip dhcp snooping information option限制DHCP的报文速率,减缓DHCP耗尽攻击(在非信任端口配置)

ip dhcp snnoping limit rate 100 //速率单位pps启用核实MAC地址功能

检测非信任端端口请求中的源MAC和DHCP;

Fa0/2没有配DHCP trust,但是它还是能去发DHCP的;

ip dhcp snooping verfiy mac-address删掉DHCP trust

int f0/1

no ip dhcp snooping trust重新用客户机PC0去请求DHCP,报文来到交换机被拒绝了

只是为Fa0/1接口设置DHCP trust之后PC0也未能获取IP

int f0/1

ip dhcp snooping trust现在再把Fa0/3接口设置为DHCPtrust

好像Fa0/3接口配置为trust后,Fa0/2接口也被信任了。

服务器1DHCP 也可以请求到,这是怎么回事?

Fa0/2是非信任端口,Fa0/1和Fa0/3是信任端口

从开启DHCP snooping之后,交换机上面端口都会变成非信任端口

Fa0/1和Fa0/2没有配置信任端口,Fa0/3配置为信任端口,Server1也可以从正常的DHCP Server请求到IP。

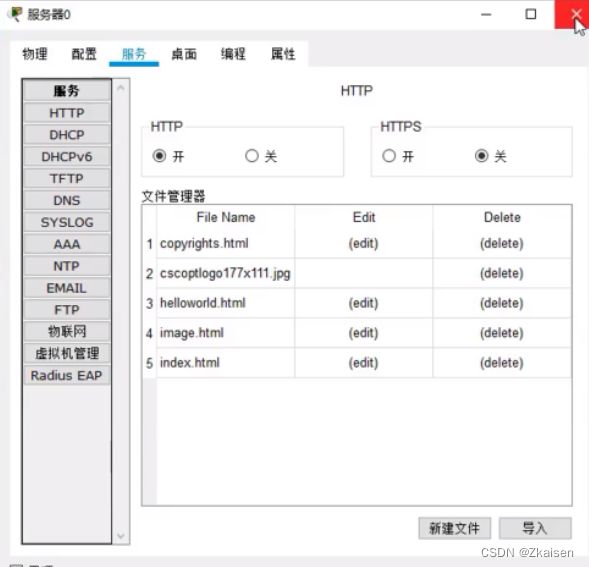

然后把正常服务器的DHCP关掉

仿真模式打开

启用核实MAC地址功能,避免DHCP耗尽攻击

检测非信任端口的请求中源MAC地址和DHCP请求报文中的客户端MAC地址是否相同

ip dhcp snooping verfiy mac-address总结

当交换机开启dhcp snooping之后,所有接口变成非信任接口,会拒绝DHCP报文;

当把交换机上的某一个接口设置为信任端口后,其他所有接口变为可信任端口,会拒绝DHCP Offer报文,但是不会拒绝DHCP Discover和DHCP Relese报文;

最好是用华为模拟器做实验,因为GNS3是用路由器模拟的,抓不了包,只能用仿真模式简单看一下。可以在华为上面做下,抓下包