一文了解 SmartX 超融合勒索攻击应对方案

勒索病毒攻击不再是危言耸听。前段时间,全球著名的网络犯罪组织 Lockbit 表示,他们成功利用勒索病毒入侵了中国工商银行美国子公司,在导致多种业务系统瘫痪后(包括交易清算和电子邮件)成功获得了赎金。我们在《如何通过微分段与备份产品加强防护勒索病毒?》中详细介绍了勒索病毒这种“挟持数据以令各企业”的新型网络安全威胁,这则新闻更让我们直观感受到勒索病毒给企业造成的损失——不仅是经济上的损失,还有因数据泄漏和业务停滞带来的一系列影响。

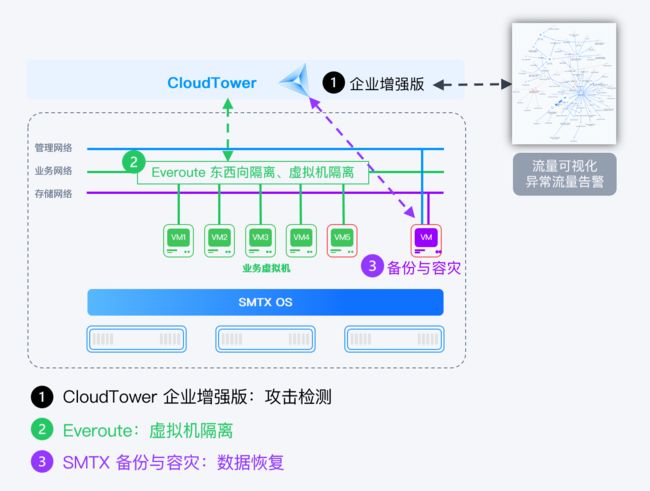

为了帮助企业更好地守护数据安全,SmartX 超融合 5.1 版本产品组合升级了勒索攻击应对能力——结合可观测平台(基于 SmartX 管理平台 CloudTower)、软件定义的网络与安全组件 Everoute 和 SMTX 备份与容灾,用户可基于 SmartX 超融合架构实现勒索攻击主动发现、病毒扩散一键阻断、丢失数据安全恢复,为病毒感染的不同阶段提供针对性的应对策略。

IT 基础架构层面的应对方法论:识别、隔离、恢复

与传统病毒不同,勒索病毒利用加密算法劫持企业关键数据,即使是专业的网络安全技术人员也很难完全破解。这就意味着,若想有效应对勒索攻击,企业需要在黑客发动攻击(实施加密)前阻止病毒入侵和传播,或在病毒攻击后减少或避免数据加密带来的损失。而在虚拟化/超融合环境中,虚拟机数量庞大,移动性强,仅依靠传统“南-北向”防火墙和具有病毒查杀功能的网络安全产品,难以做到对整个环境的严密防护。因此,正如 Gartner 在《如何为勒索病毒攻击做好准备》中强调的,应对勒索攻击是一项系统性工程,需要企业针对勒索攻击的不同阶段,在应用和 IT 基础架构层面都部署相应的方案。

面对勒索攻击,IT 基础架构层面需要具备哪些应对能力?结合多篇权威机构报告和指南*,我们梳理了勒索攻击各阶段的特点及其应对方案(见下表)。总体而言,对于勒索病毒“入侵、扩散、攻击”三大阶段,IT 基础架构需要做到“快速识别、横向隔离、安全恢复”,并帮助用户在事后进行进一步的安全加固。这也是 SmartX 超融合勒索攻击应对方案的核心方法论。

IT 基础架构层面的应对方案

结合 SmartX 可观测平台的流量可视化功能、Everoute 分布式防火墙和 SMTX 备份与容灾,用户可基于 SmartX 超融合开展勒索病毒的识别、隔离与数据恢复,在 IT 基础架构层面提供全面的勒索病毒应对能力。

CloudTower 网络流量可视化:主动告警异常流量,快速识别勒索攻击

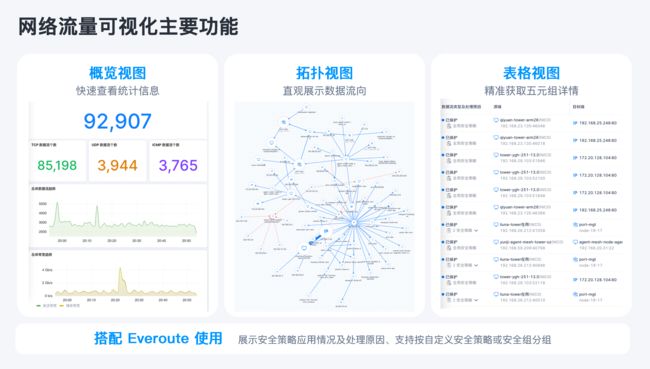

CloudTower 企业版提供了网络流量可视化功能,可通过图形和图表的形式,直观展现集群中主机和虚拟机的数据流信息。图形化的拓扑图能够清晰展示哪些终端曾经尝试连接被保护的对象,帮助管理员快速识别网络中存在的攻击或异常。欲深入了解该功能特性,请阅读:照亮虚拟网络流量“盲区”:超融合网络流量可视化功能解读。

例如,如果黑客通过暴力破解的方式尝试入侵,会导致短时间内的连接数量出现暴增。CloudTower 企业版支持用户设置虚拟机相关连接数量的阈值,一旦连接数量超过阈值,将自动触发告警。这时,用户可以通过网络流量可视化界面看到哪台虚拟机发生了异常连接,搭配 Everoute,可进一步隔离可疑虚拟机,禁止业务流量,同时允许管理员对其进行查杀和恢复。同时,这些观测数据可以被导出,成为安全运维中心(SOC)能够使用的数据来源,从而与 NDR/SMDR 等安全机制相结合,实现对虚拟云网络的全面安全检测和响应。

Everoute 分布式防火墙:一键隔离可疑虚机,防止病毒横向扩散

基于白名单模式和自动跟随虚拟机的安全策略,Everoute 可为虚拟机提供符合“零信任”原则的微分段安全保护,阻止勒索病毒在虚拟化环境的横向扩散。欲进一步了解产品能力,请阅读:SmartX Everoute 如何通过微分段技术实现 “零信任” | 社区成长营分享回顾、SmartX HCI 5.1 发布:是超融合,更是虚拟化与容器生产级统一架构 – Everoute 2.0。

- 基于白名单模式:基于白名单的安全策略,确保虚拟机之间的东西向访问符合“最小权限”原则。

- 可疑虚拟机“一键式”隔离:可疑、被感染的虚拟机可以被“一键隔离”,并为“隔离”状态的虚拟机设置专用访问策略,以便进行查杀、恢复等运维操作。

- “标签”与“安全组”简化访问控制策略:以“标签”“安全组”对虚拟机进行业务标识,安全策略一目了然。虚拟机可以基于标签/标签组合被动态划分到“安全组”,实现对不连续 IP 地址的安全策略简化。

- 智能策略粘性:安全策略能够跟随虚拟机自动在不同主机、不同集群之间迁移,无需重新设置。

- 可视化观测,策略执行一目了然:结合网络流量可视化,用户可在可视化界面进行安全策略的观测与审计,以监控安全策略的执行效果是否符合预期、满足安全审计的要求。

此外,通过 Everoute Container Plugin,用户还可将分布式防火墙能力扩展到 SMTX Kubernetes Service(SKS)所管理的容器,实现扁平化的容器网络连接和网络策略(Kubernetes Network Policy),进一步增强容器环境的虚拟网络安全。

SMTX 备份与容灾:备份数据安全恢复,维持生产降低损失

SMTX 备份与容灾产品整合原有的 SMTX 备份与恢复与内置于 SMTX OS 的异步复制功能,可为运行在 SMTX OS(ELF)集群的虚拟机提供全面的数据保护和灾难恢复能力。欲进一步了解产品能力,请阅读:SmartX 发布数据保护产品 SMTX 备份与恢复、SmartX HCI 5.1 发布:是超融合,更是虚拟化与容器生产级统一架构 – SMTX 备份与容灾。

针对勒索病毒场景,用户可通过备份与恢复模块运行在 ELF 平台上的虚拟机备份到集群外部的 NAS 存储(支持自定义执行周期、时间窗口和保留策略)。在病毒攻击后,用户可基于本地(定时)快照恢复/重建虚拟机,并采用 Everoute 的“一键隔离”方法将恢复的虚拟机置于隔离状态下;进行清理和验证后,将确认干净、安全的虚拟机从隔离状态恢复出来,投入生产环境。同时,也可选择使用复制与恢复模块在异地环境中进行虚拟机重建,且同样可以在虚拟机隔离的状态下进行清理和验证,而后投入异地生产环境或迁回原环境。

整体方案优势

- 无代理:不需要对 Guest VM 进行任何侵入操作,不影响客户业务。

- 易管理:在统一的 CloudTower 界面上配置和使用三种组件。

- 无依赖:三种功能可单独启用,而联合使用可达到更好的防勒索攻击效果。

除了对勒索病毒的防护能力,SmartX 超融合 5.1 版本还全面提升了虚拟化、分布式存储、系统运维、灾备、迁移、Kubernetes 管理等产品组件能力。欲了解更多产品特性与技术升级,请阅读《SmartX 超融合技术原理与特性解析合集(5.1 更新版)》。

*参考报告:

1. 勒索病毒安全防护手册,中国信通院,2021

http://www.caict.ac.cn/kxyj/qwfb/ztbg/202109/P020210908503958931090.pdf

2. How to Prepare for Ransomware Attacks,Gartner,2022

How to Prevent Ransomware Attacks

3. 勒索软件防范指南,国家计算机网络应急技术处理协调中心,2021

https://www.cert.org.cn/publish/main/upload/File/Precaution%20Guide%20to%20Ransomware(1).pdf

4. 2023年中国企业勒索病毒攻击态势分析报告,奇安信,2023

2023勒索病毒攻击态势分析报告:超7成政企机构缺乏攻击溯源能力