蓝队-应急响应01-挖矿事件应急处置

挖矿事件处置-思维导图:

我们将从下述几个方面对挖矿事件进行应急响应

1:挖矿事件的“现象”

Windows:

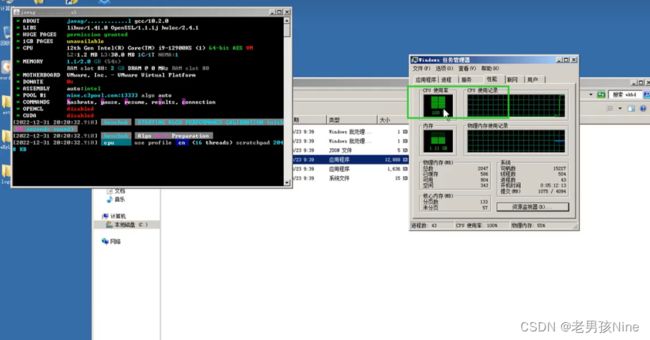

挖矿程序主要是利用GPU等资源进行挖矿操作,最直接的现象就是CPU拉满,消耗电力等。下述可以清楚看到,运行挖矿程序之后,查看CPU状态是拉满的,即100%。

挖矿程序通常会有相应的配置文件,如下config.json所示,可以看到钱包地址,挖矿域名等。

查看网络连接:

依据挖矿域名以及远程地址信息查询威胁情报,通常都是恶意的,情报平台会显示矿池等信息:

Linux: top命令

运行挖矿程序之前:

运行挖矿样本:

2:如何排查挖矿程序?从攻击者的视角?如何上传的挖矿程序?

案例来自(xiaodisec)

上机top命令查看cpu占有率,可看出目前服务器CPU占用率高达200%。

路径1:查看文件,确认时间节点:最早上传的时间:2022年3月19日 21:10

路径2:查看文件,确认时间节点:2022年6月26日 18:01

进一步查看文件miner.sh,确认是挖矿程序,具体如下:

查看配置文件config.json。

继续查看威胁情报:确认为挖矿域名。

核心分析:

经过上述分析,基本确认是挖矿,确认挖矿之后,需要进一步探究挖矿程序是如何被上传?按照惯用套路,攻击者一般会拿下服务器权限,然后将其挖矿脚本上传至服务器。

那么如何拿下服务器的权限?又会涉及到作为攻击者会利用哪些方式?

通常情况下会通过未授权访问漏洞,弱口令(口令爆破)等方式,具体是什么方式,还需要看被入侵的服务器具体开放了哪些端口或者服务?这些端口,服务有无可利用的点?

查看自己服务器的端口开放情况:如下图所示:MYSQL是没有弱口令的,相比较而言,80web端口的攻击难度较低。

(值得注意的是一般挖矿类事件一般都是自动化程序批量去操作的,一般情况下不可能一个机器一个机器去入侵。)

(1) 直接河马一把梭,扫描全盘,看看是否有恶意程序和后门?经过扫描,发现了猫腻所在?

下面为河马导出的结果,需要根据上面挖矿程序上传的时间节点,进一步确认哪些木马是和本次攻击者相关的。

依据上述的路径查看可疑文件:

查看隐藏文件 .ini.php分析为冰蝎马。

(2)分析web日志,具体分析这个挖矿程序是什么时间。怎么样传上去的?查看访问日志 那个IP访问过.ini.php

ip:112.8.x.xx 112.x.x.x

info.php以及ini.php是一个攻击者。

通过上述分析可以知道,攻击IP是哪些,攻击手段就是通过攻击web网站,上传冰蝎马。

‘3:如何删除挖矿程序?即:后门清除?如何清除权限维持的木马/挖矿程序?

首先尝试kill相关进程,发现无果

过段时间又起来了分析通常挖矿病毒是带有权限维持的。

再次查看发现,挖矿病毒再一次运行。

对于linux系统而言,权限维持最常用的手段就是两个,第一启动项添加,第二就是定时任务。依据上述的思路,进一步进行排查。

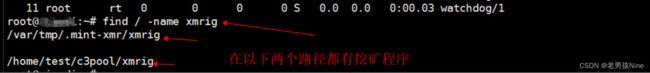

find / -name xmrig 根目录下查找相关文件

发现两个路径:

/var/tmp/.mint-xmr/xmrig

/home/test/c3pool/xmrig

将上述文件全部删除,重启服务器即可。

一般情况下脚本如下:

update.sh

脚本自带远程下载挖矿病毒,定时写入定时任务,权限维持等。

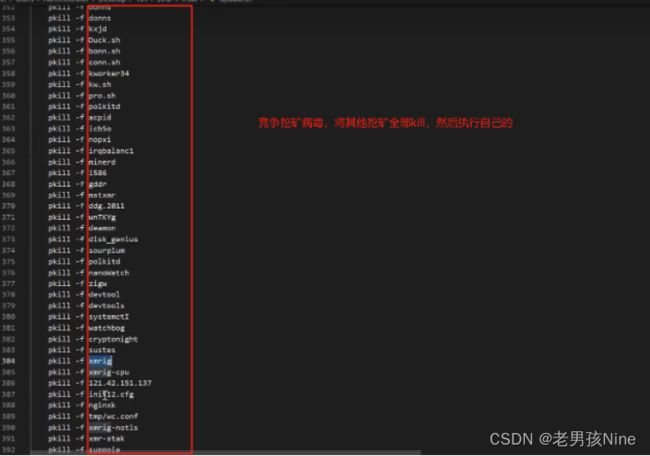

pkill -f 全部都是挖矿的名称。

4:靶场实际案例分析:

#Linux-Web安全漏洞导致挖矿事件

某公司运维人员小李近期发现,通过搜索引擎访问该公司网站会自动跳转到恶意网站(博彩网站),但是直接输入域名访问该公司网站,则不会出现跳转问题,而且服务器CPU的使用率异常高,运维人员认为该公司服务器可能被黑客入侵了,现小李向XX安全公司求助,解决网站跳转问题。

排查:挖矿程序-植入定时任务

排查:Web程序-JAVA_Struts2漏洞

#Windows-系统口令爆破导致挖矿事件

某天客户反馈:服务器疑似被入侵,风扇噪声很大,实验室因耗电量太大经常跳闸,服务器疑似被挖矿。

排查:挖矿程序-植入计划任务

排查:登录爆破-服务器口令安全

#Linux-个人真实服务器被植入挖矿分析

挖矿程序定位定性,时间分析,排查安全漏洞,攻击IP找到等

附录:

威胁情报平台汇总:

#威胁情报相关平台:

Virustotal

深信服威胁情报中⼼

微步在线

venuseye

安恒威胁情报中⼼

360威胁情报中⼼

绿盟威胁情报中⼼

AlienVault

RedQueen安全智能服务平台

IBM X-Force Exchange

ThreatMiner