53-WEB攻防之SQL注入基础

在网络安全的江湖中,SQL注入堪称一把双刃剑,既是攻击者手中的利刃,又是防守者需要严密防范的漏洞。今天,就让我们一同深入探索SQL注入的奥秘,从原理到实战,从数据库知识到防御策略,全面剖析这一网络安全领域的经典问题。

一、SQL注入的基础知识

(一)什么是SQL注入

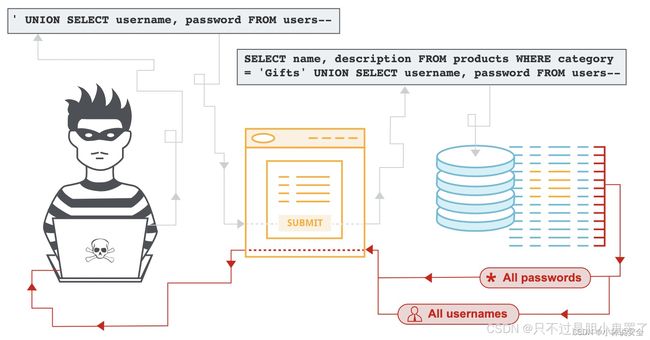

SQL注入,简单来说,就是攻击者通过在输入字段中插入恶意的SQL代码,从而操纵后台数据库,获取、修改甚至删除敏感数据。这种攻击手段利用了应用程序对用户输入缺乏严格校验的漏洞,让攻击者有机可乘。

(二)SQL注入的产生原理

代码中执行的SQL语句存在可控变量是SQL注入产生的根源。当应用程序直接将用户输入拼接到SQL语句中,而不进行任何过滤或转义时,攻击者就可以通过精心构造的输入,改变SQL语句的逻辑,达到注入的目的。

(三)影响SQL注入的主要因素

-

数据库类型 :不同的数据库(如MySQL、Oracle、SQL Server等)有不同的特性和函数,这会影响注入的方式和可执行的操作。

-

数据操作方法 :增删改查等不同的操作方法,决定了攻击者能够对数据库进行的操作范围。

-

参数数据类型 :参数是数字型、字符型还是其他类型,会影响注入时使用的符号和方法。

-

参数数据格式 :包括是否经过加密、编码等处理,这会增加注入的难度和复杂性。

-

提交数据方式 :如GET、POST等不同的提交方式,决定了数据在请求中的位置和传输方式。

-

有无数据处理 :如果应用程序对数据进行了处理(如转义、过滤等),则可以有效防止SQL注入。

二、SQL注入的利用过程

(一)判断数据库类型

这是SQL注入的第一步,了解目标数据库的类型可以帮助我们选择合适的注入方法和函数。常见的判断方法包括使用特定数据库的函数或关键字,观察返回的错误信息等。

(二)判断参数类型及格式

不同的参数类型(数字型、字符型等)和格式(如是否经过编码)会影响注入的方式。例如,字符型参数通常需要使用单引号或双引号闭合,而数字型参数则不需要。

(三)判断数据格式及提交

了解数据是以何种格式(如XML、JSON等)提交的,以及是否经过编码或加密处理,对于成功注入至关重要。如果数据经过编码,可能需要先对payload进行解码。

(四)判断数据回显及防护

观察应用程序是否对注入的SQL语句有回显(即返回错误信息或查询结果),以及是否有防护措施(如WAF、输入验证等),这将决定我们是否能够成功获取数据。

(五)获取数据库名、表名、列名及数据

这是SQL注入的核心目标,通过逐步构造payload,从数据库中获取敏感信息,如管理员账号、密码等。

三、数据库知识

(一)数据库的基本构成

数据库由数据库名、表名、列名和数据组成。表是数据库的基本存储单元,列定义了数据的类型和结构,而数据则是存储在表中的具体内容。

(二)自带数据库、用户及权限

许多数据库系统都自带一些默认的数据库和用户,这些用户可能具有不同的权限。了解这些信息可以帮助我们更好地理解数据库的结构和安全设置。

(三)数据库敏感函数

不同的数据库有不同的敏感函数,这些函数可能被用于获取敏感信息、执行系统命令等。例如,MySQL中的load_file()函数可以读取文件,into outfile可以将查询结果写入文件。

(四)数据库查询方法

包括增加(insert)、删除(delete)、修改(update)和查询(select)等操作,这些操作构成了对数据库的基本管理。

四、SQL注入的案例分析

(一)数字、字符、搜索类型的SQL注入

-

数字型参数注入 :

-

示例:

select * from news where id=$id; -

注入方法:通过构造特殊的数字值或表达式,如

1 or 1=1,来改变查询逻辑。

-

-

字符型参数注入 :

-

示例:

select * from news where name='$name'; -

注入方法:使用单引号闭合原有语句,然后添加自己的SQL代码,如

' or '1'='1。

-

-

搜索功能注入 :

-

示例:

select * from news where name like '%name%'; -

注入方法:利用通配符

%和特殊字符,如%,来匹配更多的内容,或者构造复杂的逻辑表达式。

-

(二)XML、JSON、编码等复杂数据格式的SQL注入

-

XML格式数据注入 :

-

特点:XML数据结构清晰,但可能包含复杂的嵌套和特殊字符。

-

注入方法:需要对XML数据进行解析和处理,构造符合XML格式的payload。

-

-

JSON格式数据注入 :

-

特点:JSON数据轻量级且易于阅读,但同样需要正确的格式。

-

注入方法:构造合法的JSON数据,并在其中嵌入SQL注入代码。

-

-

编码数据注入 :

-

特点:数据经过编码(如Base64)处理,增加了注入的难度。

-

注入方法:需要先对payload进行编码,使其能够通过应用程序的验证,然后再进行注入。

-

五、SQL注入的防御策略

(一)输入验证与过滤

对用户输入进行严格的验证和过滤,确保其符合预期的格式和类型。可以使用正则表达式等工具来实现。

(二)使用参数化查询

参数化查询将用户输入作为参数传递给SQL语句,而不是直接拼接,从而避免了SQL注入的风险。

(三)限制数据库用户权限

为不同的应用程序创建具有有限权限的数据库用户,即使发生SQL注入,也能减少攻击者能够执行的操作。

(四)加密与编码处理

对敏感数据进行加密存储,对传输的数据进行编码处理,增加数据的安全性。

(五)定期更新与漏洞修复

及时更新数据库系统和应用程序,修复已知的安全漏洞。

六、总结

SQL注入是一种常见且危险的网络安全威胁,但通过深入理解其原理、利用过程和防御策略,我们可以更好地防范这种攻击。在实际的网络安全工作中,我们需要不断学习和实践,提高自己的安全意识和技术水平,共同维护网络空间的安全。

记住,网络安全就像是一场永无止境的博弈,只有不断进步,才能在这场博弈中立于不败之地。正如那句话所说:“没有绝对的安全,只有不断进步的安全防护。”