企业边界防火墙策略

【实验目的】

1 构建安全的企业网络环境

【实验人数】

每组6人()

【实验环境】

Windows,Linux

【网络环境】

企业网络结构

【实验类型】

设计型

【实验原理】

一.实验网络拓扑结构

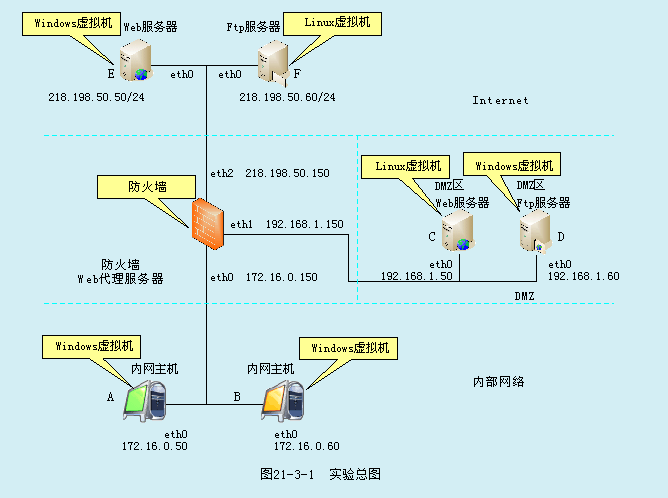

如图21-3-1所示,实验网络结构由6台主机和一台防火墙组成。其中,防火墙有3块网卡,分别与Internet、DMZ和内部网络相连接。

图21-3-1 实验网络拓扑结构

对上图中的各主机模拟的角色定义如下:

主机A、主机B——内部网络客户主机,它们是企业网络要积极保护的对象,它们有权访问DMZ区各服务器,也可以访问外网(Internet)。

主机C——DMZ区Web服务器,向内网主机和Internet提供Web服务。

主机D——DMZ区FTP服务器,向内网主机和Internet提供FTP服务。

主机E——Internet中的一台Web服务器兼客户机,提供Http服务。

主机F——Internet中的一台FTP服务器兼客户机,提供FTP服务。

防火墙——外网(Internet)、内网和DMZ区主机连接的唯一通道,防火墙规则几乎决定了企业网络的一切访问权;另外,它又是一个Web缓存代理服务器,代理内网主机对外部http的访问。

二.访问控制策略

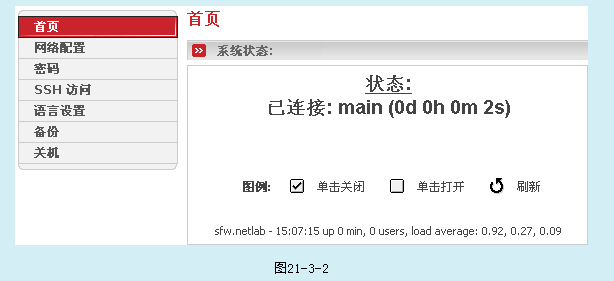

防火墙只有一个网络接口与外网进行通信,即防火墙仅有一个网络接口对于外网来说是可见的。图21-3-2描述了防火墙设置的网络访问策略。

图21-3-2 访问控制策略

上图中的虚线箭头表示允许被动连接,虽然DMZ中的主机不允许访问内部网络,但其对内部网络的应答是允许通过的。

由图21-3-2可以得到防火墙设置的企业网络访问策略如下:

(1)内网可以访问外网。

主机A、主机B可以访问Internet,上述网络结构中主机A、主机B可以访问主机E与主机F。

(2)内网可以访问DMZ。

主机A、主机B可以访问主机C、D,便于对主机C、D的访问与管理。

(3)外网不能访问内网。

由于内网主机正是企业所要保护的对象,所以不允许主机E、F访问内网主机A、主机B。

(4)外网可以访问DMZ。

企业通过DMZ中的服务器(主机C、D)向外网用户(主机E、F)提供服务。

(5)DMZ不能访问内网。

为了防止DMZ中的服务器被攻陷后,入侵者以其做为跳板(主机C、D没有重要的资料与信息)攻击内部网络,所以通常情况下不允许DMZ区中的主机(主机C、D)访问内网主机(主机A、主机B)。

(6)DMZ允许访问外网。

主机C、D能够访问Internet(主机E、F)。

【实验步骤】

本练习由6台主分别使用Window、Linux及防火墙。

参照图21-3-1构建实验环境。

防火墙的内部IP地址(eth0的IP地址)按照其组别依次为:172.16.0.201、172.16.0.202…172.16.0.206……。此IP地址为防火墙默认设置,实验过程中不能更改。

为了清除先前实验操作遗留下的痕迹,需要恢复防火墙为安装后的缺省状态,首先要确定主机A与防火墙的eth0网络接口在同一网段。

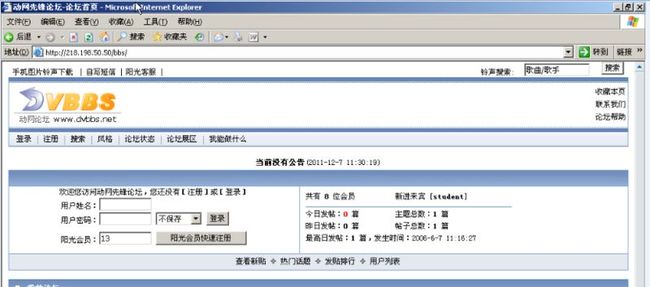

主机A打开IE浏览器,在地址栏中输入“http://防火墙的内部IP”,在稍候弹出的“安全警报”对话框中单击“是”按钮继续操作。在接下来弹出的用户登录对话框中输入用户名“admin”,密码“jlcssadmin”。登入后防火墙的Web操作页面如图21-3-2示。

图21-3-2

在左侧的项目列表中选择“备份”项,进入“备份/恢复&重启”页面。

单击“出厂设置”按钮即可将系统恢复至缺省状态,待防火墙重新启动后即可进行实验操作。在防火墙重启过程中主机A可通过在控制台中输入命令“ping 防火墙的IP -t”判断防火墙是否已经启动完毕。

一.主机角色配置

(1)设置主机E为Internet中的一台Web服务器。

主机E的IP地址218.198.50.50,子网掩码255.255.255.0。为了使主机A、主机B能够访问主机E提供的Web服务,配置主机E成为一台Web服务器,缺省状态下Windows系统已启动Web服务,可在本机IE地址栏中输入http://localhost确定Web服务是否工作正常。

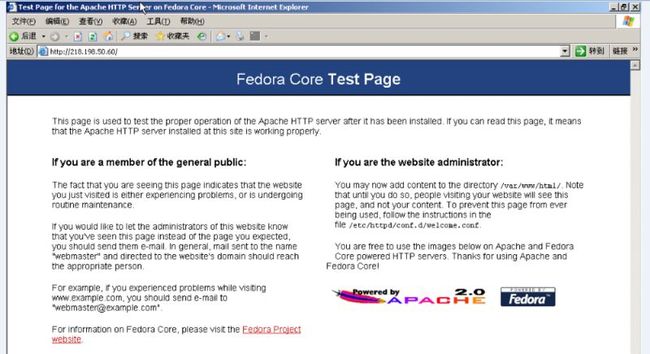

(2)主机F(Linux)—Internet中的一台FTP服务器。

主机F的IP地址218.198.50.60,子网掩码255.255.255.0。为了使主机A、主机B能够访问主机F提供的FTP服务,配置主机F成为一台FTP服务器,具体设置如下:以root身份登录Fecora core5,在控制台中输入命令:service vsftpd start打开FTP服务,为使下次开机自启动FTP服务输入命令:chkconfig vsftpd on。如图21-3-3所示。

图21-3-3 FC5启动FTP服务

(3)主机C(Linux)—DMZ区Web服务器。

主机C的IP地址192.168.1.50,子网掩码255.255.255.0,它属于私有IP地址,默认网关192.168.1.150(防火墙)。以root身份登录Fecora core5,在控制台中输入命令“service httpd start”打开http服务,为使下次开机自启动http服务输入命令“chkconfig httpd on”。

(4)主机D(Windows)—DMZ区FTP服务器。

主机D的IP地址192.168.1.60,子网掩码255.255.255.0,它属于私有IP地址,默认网关192.168.1.150(防火墙),缺省状态下Windows系统已启动FTP服务,可在本机IE地址栏中输入ftp://localhost确定FTP服务是否工作正常。

(5)主机A、主机B(Windows)—内网主机。

内网主机A、主机B的IP地址分别为172.16.0.50和172.16.0.60,子网掩码均为255.255.255.0,默认网关172.16.0.150(防火墙)。

二.防火墙设置

1.企业网络区域划分

主机A进入防火墙主页面,在“系统”标签页左侧选择“网络配置”项,进入网络设置页面,如图21-3-4示。

“红色”代表了非受信区域Internet,实验中防火墙是通过eth2网络接口与非受信区域相连的,所以“红色”接口应被指定为“静态以太网”,单击“下一步”按钮。

进入“选择网络区域”页面,该页面提供的功能是通知防火墙欲组建的网络中存在DMZ区域,选择“橙色”(网络中存在DMZ区),单击“下一步”按钮。

进入“网络参数设置”页面,该页面提供的功能是为信任网络接口eth0与DMZ网络接口eth1设置IP地址及重定义主机名及域名。为橙色网络接口填写IP地址192.168.1.150及子网掩码255.255.255.0,其它保持不变,单击“下一步”按钮。

进入“互联网参数设置”页面,该页面提供的功能是为红色网络接口eth2设置IP地址,(注意eth2接口对应的网卡序号为3),单击“下一步”按钮。

进入“配置DNS服务器”页面,该页面提供的功能是为防火墙指定DNS服务器,此处添加的是一个DNS服务器IP地址,自定义填写,单击“下一步”按钮。

进入“启用配置”页面,该页面提供的功能是使前面的设置生效。单击“OK,启用配置”按钮。

配置成功生效后,会弹出“结束”页面。

2.防火墙规则设置

单击“防火墙”标签页,进入防火墙规则配置页面,如图21-3-5所示。

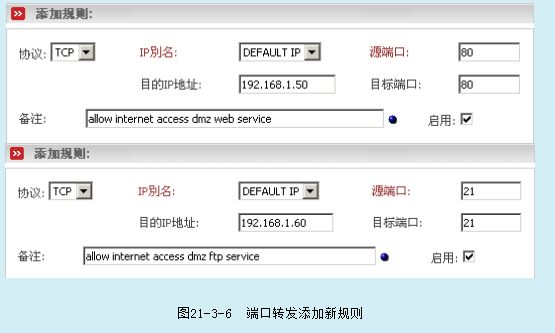

(1)允许Internet(RED区)访问DMZ(ORANGE区)。

外网访问DMZ中的服务器是由端口转发服务来实现的。在“端口转发规则配置”页面中,单击按钮,添加两条新规则,如图21-3-6所示。

下面就图21-3-6中每个填充域进行说明:

协议:

目标服务所使用的传输层协议,Web和FTP服务均使用的是TCP(传输控制协议)服务。

IP别名:

此填充域允许选择下拉列表中的红区IP(与Internet相连的网络接口),此条端口转发规则将在此网络接口上生效。当只有一个红区IP时(仅有一个网络接口与Internet相连),DEFAULT IP是默认选项。

源端口:

外网主机欲访问的服务端口,通常为标准服务如(21,23,25,80等)。这里的80也正是DMZ中Web服务器提供服务的端口。

目的IP地址:

DMZ中Web服务器的IP地址192.168.1.50。

目标端口:

DMZ中Web服务器提供服务的端口80。

源IP或网络:

外网主机的IP地址,空格表示接受全部。

单击“添加”按钮,添加上述防火墙规则,并使之生效。

(2)允许内部网络(绿区)访问Internet(红区)和DMZ(橙区)。

内网主机对Internet(外网)和DMZ区的访问是由外出连接完成的。单击左侧菜单选项中的“外出连接”,进入“外出连接”页面,如图21-3-7所示。

由图21-3-7可知,内网主机(GREEN)被允许访问外网或DMZ中提供80、21等服务的主机(系统默认设置)。可以根据自己的需求添加新规则。

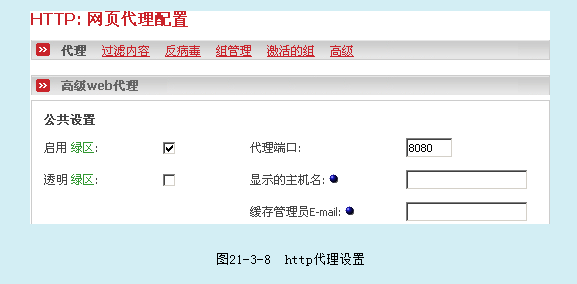

(3)http代理设置。

单击“代理”标签页,默认进入“HTTP:网页代理配置”页面,选择“启用绿区”,指定“代理端口”为8080,如图21-3-8所示,单击“保存”按钮保存设置。

三.企业网络测试

(1)内网—DMZ。

在主机A的IE地址栏中输入“http://192.168.1.50”,测试内网主机与DMZ区主机C的连通状况,以及主机C的工作状况。

反向测试:在主机C中通过ping指令“ping 172.16.0.50”探测内网主机A。在防火墙规则设置正确的情况下,ping探测失败。

在主机A的IE地址栏中输入“ftp://192.168.1.60”,测试内网主机与DMZ区主机D的连通状况,以及主机D的工作状况。

反向测试:在主机D中通过ping指令“ping 172.16.0.50”探测内网主机A。在防火墙规则设置正确的情况下,ping探测失败。

同样,主机B也要按上述步骤进行“内网—DMZ”测试。

(2)内网—外网。

在主机A的IE地址栏中输入“http://218.198.50.50”,测试内网主机A与Internet 主机E连通状况,以及主机E的Web服务的工作状况。

反向测试:在主机E中通过ping指令“ping 172.16.0.50”探测主机A。在防火墙规则设置正确的情况下,ping探测失败。

在主机A的IE地址栏中输入“ftp://218.198.50.60”,测试内网主机A与Internet主机F网络连通状况,以及主机F的FTP服务工作状况。

反向测试:在主机F中通过ping指令“ping 172.16.0.50”探测主机A。在防火墙规则设置正确的情况下,ping探测失败。

同样,主机B也要按上述步骤进行“内网—外网”测试。

(3)外网—DMZ。

在主机E的IE地址栏中输入“http://218.198.50.150/dmz.htm”,测试主机C与外网的连接状况。

反向测试:在主机C中通过ping指令“ping 218.198.50.50”探测主机E。在防火墙规则设置正确的情况下,ping探测成功。

在主机E的IE地址栏中输入“ftp://218.198.50.150”,测试主机D与外网的连接状况。

反向测试:在主机D中通过ping指令“ping 218.198.50.50”探测主机E。在防火墙规则设置正确的情况下,ping探测成功。

确定网络连通性计划性测试通过之后,我们自己所搭建的网络已完成,我们可以在DMZ中的Web服务器中发布我们自己的网页。

同样,主机F也要按上述步骤进行“外网—DMZ”测试。

【实验总结】

通过这次实验,使我加深了对企业边界防火墙策略的了解,也遇到了许多实际的“麻烦”,但是,比如我们六人扮演不同角色时,我们(外网)ping 218.198.50.150时,总是出现错误,经过分析,最后,原来是A主机没有讲防火墙的eth1接口打开以及等等问题,但是也加深了我们对企业边界防火墙策略的全局性的把握。