Zenmap gui介绍(WINDOWS下的nmap)

一、Nmap端口扫描器简介

Nmap是一款免费的开源工具,英文名称是Network Mapper,是端口扫描器中的一个佼佼者,在电影《黑客帝国》中曾出现过它的身影。

图1、Nmap端口扫描图形界面Zenmap

Nmap使用IP数据包来分析在网络中有哪些主机是可用的,以及这些主机正在提供什么服务,以及运行的操作系统是什么,使用了哪些类型的过滤器或防火墙等等。

它最初是在Unix平台上的一个工具,后来被引入到其他操作系统中。目前的稳定版本是4.53版,支持Windows NT/ME/2K/XP/Vista操作台系统,官方下载地址:http://nmap.org/download.html

值得一提的是,虽然Nmap现在也支持Windows操作系统,但是相比Linux和Unix版本,其功能要减弱了很多,已知的几个缺陷有:

1、无法扫描本机。这是一个至今还没有解决的缺陷。你可以选择将该工具装在别的机器上,然后对你的计算机进行扫描。或者你可以通过设定一些参数来实现高级别的扫描(下面将介绍)。

2、Nmap支持以太网络连接和一些802.11无线网络连接,而对于一些PPP拨号网络则不支持。因为微软在Windows XP SP2中移除了对raw TCP/IP socket的支持。

二、安装运行Nmap

每一个主要的“稳定版”Nmap一般都提供两种格式的下载,一种是.exe格式的Windows安装包,该安装格式简单易懂,只需运行安装包文件,然后按照安装向导要求选择安装路径、选择安装模块和安装WinPcap就可以。

另一种是.zip格式的压缩包方式,它不包含图形界面,因此你需要从一个DOS/命令行窗口中运行nmap.exe。或者你也可以下载和安装一个免费的Cygwin模拟Unix环境软件。

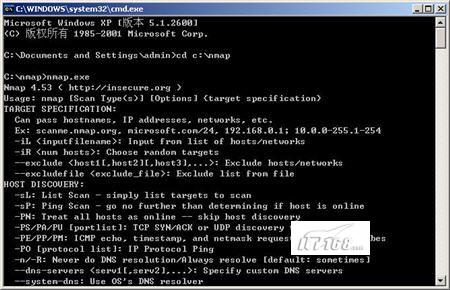

图(本图为amxking公司2000系统下运行抓图):

对于多数普通用户来说,可能更喜欢图形界面Zenmap,那么在安装的时候一定要记得勾选安装Zenmap(如图2),安全完成后会在桌面和开始菜单上会产生新的Zenmap快捷方式,点击运行它就可以了。

图2、选择安装图形界面Zenmap

当然对于一些高手们来说,可能会更衷情于使用命令行界面来运行Nmap。下面我们为那些不熟悉命令行界面的朋友简单介绍一下安装过程。

1、首选确保你的登录帐号具有管理员权限(即你的登录帐号是administrators组的成员)。

2、打开一个命令行/DOS窗口。在Windows XP中,从开始菜单的【运行】中输入“cmd”然后回车。

3、改变当前目录为Nmap的目录,例如“cd c:\nmap”。

4、执行nmap.exe,会出现如下图所示窗口。

图3、从Windows命令行中执行Nmap

如果你经常运行Nmap的话,你可以增加Nmap目录(在本文中是C:\nmap)到你的命令执行路径中。

右键我的电脑,选择【属性】,在系统属性窗口中选择【高级】标签,点击【环境变量】按钮,从系统变量中选择Path,然后点击【编辑】按钮,然后加入一个分号和“C:\nmap”路径,点击确定后你就可以直接从DOS窗口的任意位置执行nmap命令。

三、实例讲解使用Nmap提高安全性

安装完Nmap后,我们已经为扫描我们的网络做好了准备,下面我们通过实际的操作来看一下如何操作,为了照顾多数用户,本文使用图形界面作为介绍。

1、设定扫描对象、扫描类型

从桌面上点击Zenmap快捷方式后,会启动Nmap的图形界面,在Target窗口中输入你要扫描的主机的主机名或IP地址。

举个例子来说,如果需要扫描192.168.1.1到192.168.1.8范围内的所有主机,需要输入如下:192.168.1.1-8。

你还可以使用通配符“*”来实现一个地址范围内的扫描,例如192.168.1.*(等同于192.168.1.1-255)。

值得注意的是,由于很多企业网络中会针对扫描行为进行捕捉并禁止,因此笔者不建议对别人的计算机进行扫描。

从Profile后的下拉列表中你可以选择不同的配置文件,其中包括操作系统探测、快速扫描、服务扫描、加强扫描等选项。

由于Windows版的Nmap默认不支持对本机进行扫描,因此如果你要对本机扫描的话,需要通过使用不包含ping命令的TCP连接扫描,因为它不是 使用发送raw数据包的方式,而是使用了高级socket API,实现方式是在扫描命令中增加参数“-sT -P0”。

设置完这两项后,单击扫描按钮就可以开始扫描了。

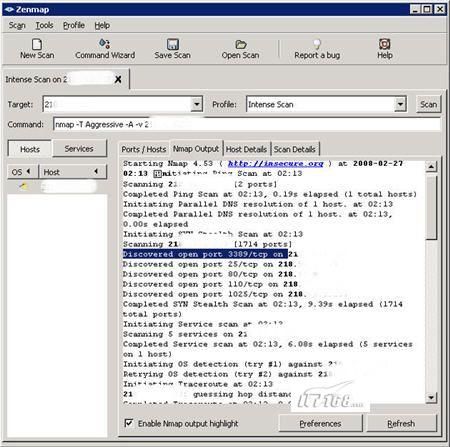

2、借助搜索引擎分析扫描结果

点击扫描按钮后,在下面的扫描结果显示窗口中我们能看到详细的扫描结果。其中在Nmap Output标签中的信息最为详细。

由于笔者的计算机开放了远程桌面服务,在日志中我们可以看到这样的信息“Discovered open port 3389/tcp on ...”的信息,以及因为web服务器而开放的80端口和因为邮件服务器开放的25和110端口,如下图。

图4、扫描结果

通过扫描结果,我们可以看到在我们的计算机上开放了哪些端口,启用了哪些服务。如果你看到一些显示为“未知(Unknown)”或其它看上去可疑的服 务,那么可以记下它的端口号,然后通过Google或百度等搜索引擎进行搜索,看看这个端口具体是干什么,例如在搜索引擎中输入“端口 27374”或“port 27374”等。

对于已经开放的端口和服务,我们还可以使用搜索引擎来搜索它的安全漏洞,从而进行相应的修补。

3、停止服务关闭开放端口

在你的计算机上有些开放的端口可能是你的应用程序所需要的,例如笔者刚才提到的80端口,因为笔者的计算机需要对外提供web服务器功能。但是如果有开 放端口是不必要的,例如有的服务是以前有用而现在已经不用的,那么停止这些服务,从而关闭相应的开放端口,减少安全隐患。

从控制面板的管理工具中,打开【服务】管理窗口,找到你希望关闭的服务,将其启动类型改为“禁用”,然后停止这个服务。

值得注意的是,在停止一个服务前,要确信停止这个服务对你的系统没有不良影响,不会影响系统的正常运行。

四、总结:定期扫描 堵死黑客入侵之路

Nmap是一个非常强大的工具,很多黑客和入侵者使用它来进行对入侵对象的扫描,不过从知己知彼的角度来讲,它也可以为我们所用,定期的用它来分析自己的计算机的安装状况,从而未雨绸缪,在攻击者发现并利用漏洞之前,就把他们的入侵途径堵死。

除了Nmap之外,还有很多优秀的端口扫描工具,如果你不想安装任何程序的话,现在也有一些免费的基于Web的扫描器。其他的基于Windows的相关工具还有Angry IP Scanner,该工具也非常简单、快速和高效。

Amxking:希望通过对该软件的介绍,本篇文章能给你一个基本的认识,网友们通过对安全软件的了解,达到保护自己爱机的目的。希望“艳照门”类事件不要再发生。

原文: http://amxking.bokee.com/viewdiary.181757557.html