入侵某淘宝刷信誉网站

今天群里的小U发来一个站,说是淘宝刷信誉的网站,害人的网站,吾必搞之。费话不多说,叫上群里的兄弟,把网站更新到群公告里面,群起而攻之。

1、基本信息探测

首先看了一下网站,界面倒是挺漂亮的,这里我就不截图了,免得兄弟们看到了去爆菊花。 全站使用asp架设,已经做伪静态处理,看了一下新闻,后缀为news.asp?/1469.html(暴露一点信息),测试了一下把网站URL改为 news.asp?id=1469 可以正常打开,于是测试注入,发现做了Sql防注入,不想去中转,放弃注入。看群里兄弟战况发现,如果用扫描器扫描目录的话,网站就打不开了,要过一段时间才能打开,看来工具我这里也不敢用了。

2、社工真强大呀

既然工具不能使用,那么我手工总可以吧?于是社工FTP,后台地址,Google搜索一起使用结果还是不行,测试wwwroot,rar, wwwroot,zip不行,于是测试网站域名XXXXX.zip不行,XXXXX.rar奇迹出现了,结果弹出下载提示框,天助我也,今天必灭之。打开迅雷,输入下载地址,下载源码。

3、终于发现漏洞

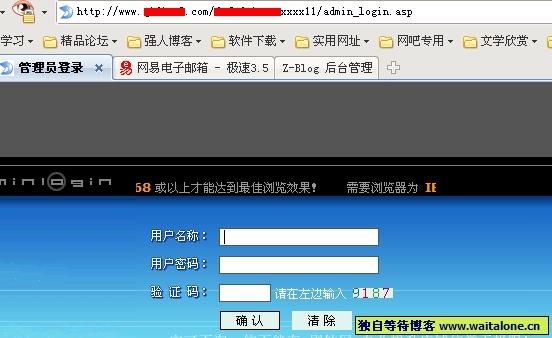

下载回来源码一看,果然是网站源码粗略一看网站后台目录果然异常强大XXXadminxxxxxxx11(已做处理)看了一下,似乎是动力的文章系统,如下图:

如此强大的目录,难怪群里面的兄弟们说扫不到目录呢,测试常见的用户名及密码进不去,看来站长知道做此类站,迟早会被吾等暴之,所以网站做的比较安全,继续测试。

找数据库,看一下conn.asp发现网站居然是MSSQL数据库的,shit 这样就必须服务器开启数据库外连才能连接上去查后台的用户名和密码了,telnet www.xxx.com 1433发现可以连接,oh yeah ! 马上打开MSSQL查询分析器连接,发现居然出错,用SQLtools连接也提示失败,郁闷死我了。看来这招不行了。

找上传页面,发现上传页面名称也被改成非常见的了,随便测试一下,马上返回前一面,说明做了session验证,放弃。

再找,发现dvbbs8,找到管理员密码解密,都解不出来,看来管理员还是很强大的,也都不是弱密码,放弃。

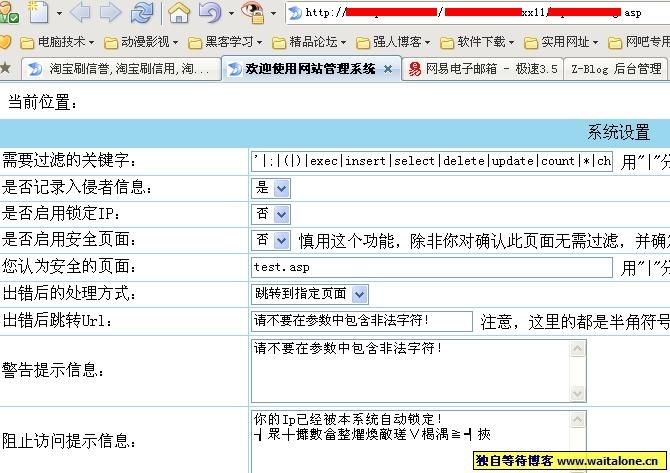

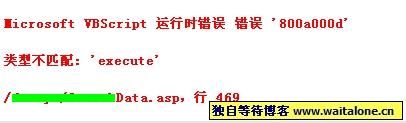

再翻,发现一个datayu目录里面有一个#xxxData.asp的数据库,访问了一下,居然没有做防下载处理,天助我也。打开辅臣数据库浏览器,发现里面记录的都是网站防注入的信息,于是想到直接向数据库里面写入一句话木马不就搞定了? 于是对网站进行注入使用了 ' and 1=2 and ┧眾┼攠數畣整爠煥敵瑳∨楬湡≧┩挾 ,测试过N多个页面,都被记录了,但是返回刷新页面发现似乎没有写入,正准备放弃使用此方法的时候,发现网站还有另外一个防注入的程序,是直接写入到另外一个mdb的数据库,看来我对页面做的注入测试是写入到了那个mdb数据库里面了,继续翻网站的管理目录,发现有一个页面定义了注入参数,是写入到这个asp数据库里面,而且此页面未做Session验证,直接打开,写入参数,保存成功。

点提交后,提示保存成功,然后返回去刷新发现了可爱的 execute

4、成功拿下目标站

使用一句话连接,测试,可爱的hello world ! 出现了,然后直接上传木马,留名闪人。

本文来源于独自等待博客: http://www.waitalone.cn/ 原文地址: http://www.waitalone.cn/post/617.html