谈谈Lync Server 2010中的简单URL和web服务

当我们的lync要提供外部用户访问时,就需要搭建Lync边缘服务器。并让内部的lync服务器web服务和简单URL可以让Internet上的用户可以访问到。那么Lync 服务器的web服务和简单URL起到什么作用又怎么能让Internet上的用户访问到呢?

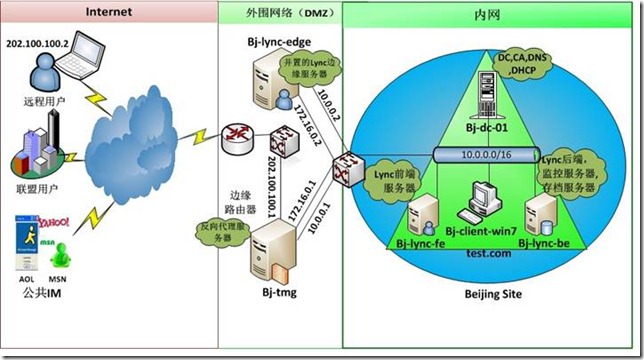

首先,让我们来打开一个Lync的拓扑文件来分析一下,该拓扑文件是从已经实现了lync的内部和外部访问的架构中下载的。

简单URL:

在打开的拓扑中,右击“Lync Server 2010”并单击“编辑属性”

打开如下的对话框并定位到“简单URL”,从图中我们可以看到这里需要3个URL.分别是“电话访问URL”,“会议URL”和“管理URL”

其中,“电话拨入式会议”:是指用户在没有登录Lync客户端或者外出时,此时需要参加到lync的联机会议时,PSTN上的用户可以用电话或者手机拨入到会议中心的号码来参加联机会议的一种服务。

其中,电话访问URL,是用户要在访问电话会议的配置页面的URL,该URL可以用以下几种方式打开:

第一, 用Lync客户端打开

在lync客户端如下位置单击

将会进入到如下的设置页面:在此页面可以登录更改PIN码或者查看会议拨入号码和会议控制使用指南。

第二, 可以在OutLook新建的或者收到的电子邮件的Lync Online Meeting页面的链接中打开,如下图:单击“查找本机号码”,“忘记了您的拨入PIN?”的链接也可以进入到该URL的web页面

第三, 通过在浏览器中直接输入电话拨入会议的简单URL:

如下:

“会议URL”是提内外用户加入Lync online Meeting时的访问入口,在outlook上新建online meeting时会在邮件内容插入会议的URL链接,如下:

单击“联机会议”将会调用默认浏览器打开会议的URL:

“管理访问URL”是提供打开Lync控制面板进行管理用的,在lync服务器中打开Lync Server控制面板其实是打开基于web框架的管理界面,而进入该管理界面连接的URL就是“管理访问URL”

所以,如果需要在Internet上提供管理访问的URL,也必须让该URL利用NAT或者反向代理发布的方式让Internet上的用户可以访问到,不过该RUL和前两个不一样,如果想提供Internet访问时,该URL是可选的配置。

上面的3个URL都是基于HTTPS的,也就是采用加密的方式连接到Lync服务器的IIS的而默认的监听端口是443,所以要确保该端口不会被其他服务占用。

另外,要实现这3个URL可以让Internet上的用户可以访问,必须在Internet上注册相应的DNS记录,以让Internet可以解析到相应的IP地址。3个URL可以用3条DNS记录也可以用一条DNS记录加虚拟目录的形式实现。

用3条DNS记录的例子:

电话访问URL:https://dialin.domainName

会议URL: https://meet.domainName

管理访问URL: https://admin.domainName

用一条DNS记录的例子:

电话访问URL:https://join.domainName/dialin

会议URL: https://join.domainName/meet

管理访问URL: https://join.domainName/admin

实现上面的URL让Internet上的用户可以访问到,可以利用NAT或者可以利用反向代理服务器(ISA/TMG)把内部的LYNC SERVER的IIS虚拟目录发布出去。下面就是利用TMG反向代理服务器发布的方式:

上面所做的操作其实就是把Lync Server的虚拟目录发布到Internet上,我们可以在Lync Server的IIS上找到相应的虚拟目录:

上面的dianlin和meet虚拟目录就是我们在拓扑中定义的简单URL并在Lync 服务器安装组建时,Lync服务器根据拓扑属性安装并配置的虚拟目录,如果我们一旦更改了简单URL并发布了拓扑,我们必须在lync服务器上重新安装组建才能让配置的简单URL生效。

Lync web服务:

在打开的拓扑文件中定位到“standard edition前端服务器” (部署的是标准版lync服务器)

或者“enterprises edition前端池”(部署的是企业版lync服务器)。

这里以标准版为例,展开“standard edition前端服务器”

选择服务器的FQDN并右击“编辑属性”

打开如下对话框,并定位到“web服务”

从上图中我们可以看到有“内部web服务”和“外部web服务”对应Lync服务器IIS下的两个网站:

内部web服务的http和https用到的的监听端口分别为80和443;外部web服务用到的http和https端口分别为8080和4443。这里注意的是外部web服务在TMG上发布时需要修改发布规则的“桥接”以让TMG把端口重定向到内部lync服务器IIS的8080和4443,如下:

这样,Internet上的用户连接到TMG反向代理时,TMG用到的是标准的80和443端口,而TMG连接到内容发布的LYNC 外部web服务时用到的时8080和4443。

上面介绍了lync的web服务,那么lync web服务提供了什么作用呢?

Web服务提供了以下几个作用:

· 对通讯簿信息的外部访问

· 扩展通讯组中成员身份的能力

· 对 Web 会议的会议内容的访问(白板,PPT文件上传)

· 向远程用户提供设备更新服务

其实以上几种服务我们可以在Lync服务器的IIS里找到相对应的虚拟目录:

· “ABS”虚拟目录对应通讯簿信息的外部访问;“GroupExpansion”虚拟目录对应扩展通许组中成员身份的能力;“MeetingContent”和“MeetingFiles”会议的内容和会议时上传的文件,支持对 Web 会议的会议内容的访问(白板,PPT文件上传等);“RgsClients”虚拟目录提供了用户查看自己所属哪个反应组的能力。

要实现上面提到的web服务,同样需要提供相应的DNS记录,如lsweb.DomainName,并进行NAT或者利用反向代理服务把相应的虚拟目录发布出去。

好了,说了这么多,简单的做个总结吧!其实,简单URL和Lync web服务都是Lync服务器IIS上的组建,我们要让internet上的用户可以访问到就必须提供相应的DNS记录并利用NAT或者方向代理的方式把虚拟目录发布出去。千万不要把方向代理和防火墙混淆!反向代理在这里只是起到把lync前端服务器的IIS目录发布到internet的作用。如果组织中没有硬件防火墙,有的只是ISA/TMG,如果需要加强Lync的安全性我们可以让ISA/TMG同时充当反向代理和防火墙的作用。反向代理的设置和我们上面所说的一样;而防火墙的设置,只需要打开lync各种服务用到的端口让Internet的流量可以通过防火墙到达Lync内部进行通讯即可。而硬件防火墙的设置也和反向代理充当防火墙角色的设置差不多,同样是打开lync服务通讯的端口即可。大家可以根据组织需求完全DIY。以下可以提供几种方案供大家参考:

方案1:用边界路由器的硬件防火墙模块+TMG/ISA反向代理+内部路由器的防火墙模块。(安全性最高)

方案2:用边界路由器的硬件防火墙模块+TMG/ISA反向代理的方式来加强lync和Internet的安全通讯。(安全性较高)

和上面的方案差不多,只不过少了内部防火墙。

方案3:ISA/TMG同时充当反向代理和边界防火墙的角色+内部路由器防火墙模块的安全通讯。(安全性较高)

方案4:ISA/TMG同时充当反向代理和边界防火墙的角色(安全性中)

方案5:没有内部和外部硬件防火墙,ISA/TMG充当反向代理(安全性最低)

本文出自 “E网情深” 博客,谢绝转载!