CCNA 认证学习(一)

一、CCNA 学习大纲

1、OSI七层模型,每一层所涉及到的网络设备(比如:路由器、交换机等)

2、网络设备的工作原理以及基础的IOS系统基本命令

3、路由技术(RIP, IGRP, EIGRP, OSPF)

4、交换技术(VLAN, STP)

5、网络安全技术(ACL)

1、网络的定义是什么?

一组使用介质(线缆)互连的中间系统(网络设备)以及终端系统(PC和服务器)。

2、网络实现了什么,网络的意义是什么?

通过让应用程序之间彼此传递信息,从而实现资源共享。

3、如何组件网络?

网络拓扑。总线型、星型、环型。

评估网络可用性:

带宽

延迟

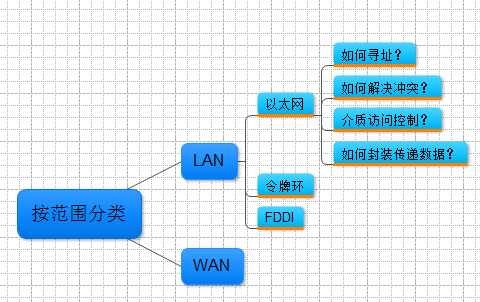

网络按照范围分类:

常见的LAN 组网技术:

以太网(覆盖率: 99.99%)

令牌环(只有获取令牌的设备才能发包,令牌只能单向流动。带宽低、容错率差)

FDDI

以太网是基于共享介质的, 局域网介质访问控制方法主要有三种:载波侦听多路访问/冲突检测法(CSMA/CD)、令牌环访问控制方式、令牌总线访问控制方式。

【所有的中间系统: 都会对信号进行放大或重建】

集线器(工作在OSI物理层的设备): 共享带宽、 最大10M, 仅支持半双工模式

集线器可以理解为最早期的交换机,是 Layer1 层的设备,无法识别任何控制信息,转发机制为信号放大或重建 + 泛洪处理,并不会拆帧。 所有连接到集线器的设备同处一个冲突域。由于其半双工以及泛洪的工作模式,造成的结果就是冲突。解决冲突方法: CSMA/CD 机制。

CSMA/CD帮助设备均衡共享带宽,可避免两台设备同时在网络介质上传输数据时发生冲突。所有连接在集线器上的设备,只能工作在半双工模式,不可以工作于全双工模式。

我觉得是集线器或者总线型网络的物理结构决定了它只能采用半双工的通信方式,同时要使用CSMA/CD来避免冲突!CSMA/CD和通信方式之间没有太必然的联系!

交换机(多端口网桥)

Layer 2 层的设备,所有接口都支持全双工,工作在全双工模式, 每一个端口都是一个独立的冲突域,实现全双工通信。交换机比集线器更智能, 它能够识别数据包中的控制信息。

1、接收到帧,首先运行CRC校验

2、放大信号

3、MAC地址学习

交换机工作原理:(广播未知帧, 转发已知帧)

转发

根据MAC地址表智能转发帧

学习

如果MAC地址表中无法找到,则学习接收帧的源MAC地址(交换机只知道从哪个端口进来的),以及物理port

广播

如果目标MAC地址在MAC地址表中不存在,交换机就向除该帧端口之外的其他端口广播

更新

交换机MAC地址表中的条目通常老化时间(aging time)为300s, 或者出现MAC与port对应不一致,就会更新。 如果交换机某个端口down掉,那么在该端口上学习到的所有MAC地址条目都会立即被删除。

CAM表是将这个交换机接口所连的PC的 (MAC地址、端口、所属VLAN)去做HASH形成一个确定的数字表。。这个表里边只有0或1 两种数字。

cam表条目如何生成呢? 区别是条目保存时间。

静态设定(永不会过期)

动态学习(agingtime),强烈建议

交换机如何解决冲突:(背板交换矩阵 + 背部总线)

交换机的一个端口与另一个端口通信时,都有一条独立的线路,所以不会产生冲突。多个端口向同一个端口发送数据时,由于端口有端口缓冲区,所以也不会冲突。

交换机背板交换矩阵,物理实现了各端口两两相连。

谈一谈以太网介质类型和连接类型。

介质:双绞线

屏蔽双绞线: STP

非屏蔽双绞线: UTP

常用的是UTP线缆, 按传输带宽分类: CAT 1, CAT 2 ... 前面的不介绍了, 只描述我们常用的:

CAT 5, 最大支持100Mbit/s的传输。一般用于接入网络设备。

CAT 5E, 超5类线缆,支持1000Mbit/s的传输。

CAT 6,CAT 6E , CAT 7 , 传输带宽同CAT 5E 一致, 提高的仅仅是制作工艺。

目前: 双绞线无法实现万兆带宽传输。

介质:同轴电缆

提供最大带宽只有10Mbit/s,除了广电, 在当今网络环境中无任何应用场景。

介质:光纤

什么是单模光纤, 什么是多模光纤?

根据传输点模数的不同,光纤可分为单模光纤和多模光纤。所谓"模"是指以一定角速度进入光纤的一束光。单模光纤采用固体激光器做光源,多模光纤则采用发光二极管做光源。

多模光纤允许多束光在光纤中同时传播,从而形成模分散(因为每一个“模”光进入光纤的角度不同它们到达另一端点的时间也不同,这种特征称为模分散。),模分散技术限制了多模光纤的带宽和距离,因此,多模光纤的芯线粗,传输速度低、距离短,整体的传输性能差,但其成本比较低,一般用于建筑物内或地理位置相邻的环境下。

单模光纤只能允许一束光传播,所以单模光纤没有模分散特性,因而,单模光纤的纤芯相应较细,传输频带宽、容量大,传输距离长,但因其需要激光源,成本较高。

如何区分单模和多模光纤?

一般情况下,区别单模/多模光纤的最简单的方法是看光纤的颜色,黄颜色的是单模的,橙色的是多模的。

单模光纤: 最大支持万兆传输。 传输距离最长: 100KM

多模光纤: 最大支持千兆传输。 传输距离最长: 1KM

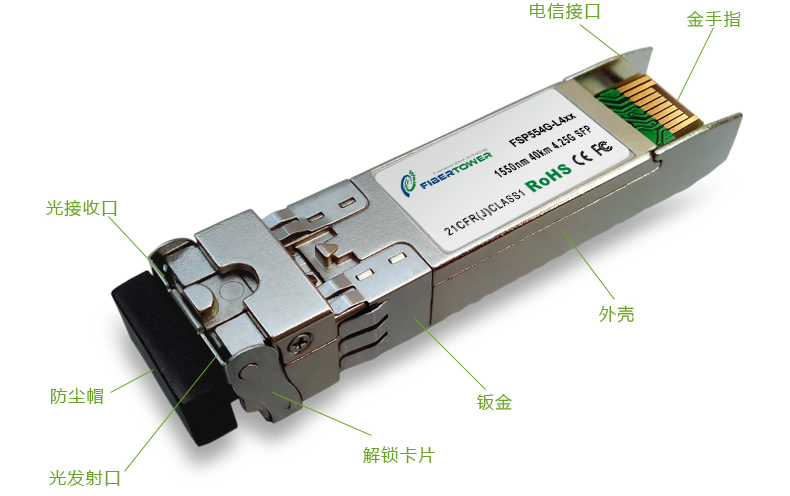

光口与电口

光口: 光信号, 可以接光纤的就是光口。交换机上的光口一般是成对出现,一个TX发送端,一个RX接收端。交换机上一般会额外插光模块。

交换机需要外接额外的光模块

光模块(optical module)由光电子器件、功能电路和光接口等组成,光电子器件包括发射和接收两部分。

单模光纤是典型的单工模式介质, 所以需要两根, 一根负责收, 一根负责发。

简单的说,光模块的作用就是光电转换,发送端把电信号转换成光信号,通过光纤传送后,接收端再把光信号转换成电信号。

光收发一体化模块主要功能是实现光电/电光变换,包括光功率控制、调制发送,信号探测、IV 转换以及限幅放大判决再生功能,此外还有防伪信息查询、TX-disable 等功能,常见的有:SFP、SFF、SFP+、GBIC、XFP 、1x9等。

GBIC: 通常只支持多模光纤。

SFP是SMALL FORM PLUGGABLE(小型可插拔)的缩写,可以简单的理解为GBIC的升级版本。SFP模块体积比GBIC模块减少一半,只有大拇指大小。可以在相同的面板上配置多出一倍以上的端口数量。SFP模块的其他功能基本和GBIC一致。有些交换机厂商称SFP模块为小型化GBIC(MINI-GBIC)。 既支持单模, 也支持多模。

电口:所谓电口也就是指的网口,千兆交换机网口有10M/100M/1000M。

10M 以太网(Ethernet)

100M 快速以太网(FastEthernet): 10/100M , FE

1000M 千兆以太网(GigabitEthernet): GBE, Gigabit , 10/100/1000M

五类线: 支持百兆以太网

超五类线: 支持千兆以太网

六类线: 支持千兆以太网

超六类线: 支持千兆以太网

10/100M只需1,2(发送); 3,6(接收)芯即可,而千兆需要8芯全部使用。

这里需要提及的是, 我们知道 10/100M 线路, 只用到了 12, 36芯,POE交换机进行供电的时候, 可通过45,78芯供电或者12,36进行供电,根据不同生产厂家实现而有所不同。

那么如果是千兆线路, 如何使用POE进行供电呢? 千兆8根芯全部利用,既可以传输数据, 又可以进行供电。

千兆网卡连接到千兆的接口,却是百兆 ?

1、网卡驱动问题; 2、水晶头氧化; 3、网线的原因(五类线, 或者只有1,2,3,6 通)

广播: 一对多

组播: 一对多

广播和组播的区别: 广播是强制性的; 组播是非强制性的。 广播和组播地址是不能成为源mac地址。

单播

由于交换机学习CAM表的时候,是根据源MAC地址进行学习,所以广播地址和组播地址是没有办法学习到的。所以对于广播和组播帧, 交换机只能进行泛洪处理。

路由器:

默认情况下, 不允许广播和组播流量传播。

网段: 就是广播域。

园区网设备选型:组千兆网络, 汇聚到核心至少万兆。

土豪型解决方案: 全部采用思科的设备

接入层设备: Cisco Catalyst 2960

汇聚层交换机(三层):1、把接入层交换机汇聚。 2、定义策略 Cisco Catalyst 3560-X , Cisco Catalyst 3750-X

核心层:光口密集度, 高速转发, 不做策略。唯一目的:快速的转发流量。 Cisco Catalyst 4500 , Cisco Catalyst 6500

�潘啃头桨福� 性价比最高的华为系列

接入层:S1724

汇聚层:S5700

路由器内部组件

路由器非常类似PC,就是一台特殊功能的PC而已。 同样具备: CPU, 内存, 硬盘

RAM : 类比PC内存, running-config

ROM :

flash : 类比PC硬盘

NVRAM : 主要存储配置文件 startup-config, 与RAM不同的是,非易失性的

Configuration Register : 类比BIOS中的一些配置

Interfaces :

CPU:

背板: 类比PC主板

Router Power-On Boot Sequence

1、Perform power-on self-test (POST) 检测硬件是否OK

2、Load and run bootstrap code

3、Find the Cisco IOS Software (flash -> -> ROM)

4、Load the Cisco IOS Software(解压缩, 并加载操作系统 到 RAM)

5、Find the configuration

6、Load the configuration

7、Run the configured Cisco IOS Sosftware

我们现介绍下cisco最为核心的 internetwork operating system:

Cisco 路由器采用的操作系统软件称为 Cisco Internetwork Operating System (IOS)。与计算机上的操作系统一样,Cisco IOS 会管理路由器的硬件和软件资源,包括存储器分配、进程、安全性和文件系统。Cisco IOS 属于多任务操作系统,集成了路由、交换、网际网络及电信等功能。

虽然许多路由器中的 Cisco IOS 看似相同,但实际却是不同类型的 IOS 映像。IOS 映像是一种包含相应路由器完整 IOS 的文件。Cisco 根据路由器型号和 IOS 内部的功能,创建了许多不同类型的 IOS 映像。通常,IOS 内部的功能越多,IOS 映像就越大,因此就需要越多的闪存和 RAM 来存储和加载 IOS。例如,某些功能包括了运行 IPv6 的能力,或者能让路由器执行 NAT(网络地址转换)。

与其它操作系统一样,Cisco IOS 也有自己的用户界面。尽管有些路由器提供图形用户界面 (GUI),但命令行界面 (CLI) 是配置 Cisco 路由器的最常用方法。路由器启动时,NVRAM 中的 startup-config 文件会复制到 RAM,并存储为 running-config 文件。IOS 接着会执行 running-config 中的配置命令。网络管理员输入的任何更改均存储于 running-config 中,并由 IOS 立即执行。

启动过程

启动过程分为四个主要阶段:

1. 执行 POST

2. 加载 bootstrap 程序

3. 查找并加载 Cisco IOS 软件

4. 查找并加载启动配置文件,或进入设置模式

1. 执行 POST

加电自检 (POST) 几乎是每台计算机启动过程中必经的一个过程。POST 过程用于检测路由器硬件。当路由器加电时,ROM 芯片上的软件便会执行 POST。在这种自检过程中,路由器会通过 ROM 执行诊断,主要针对包括 CPU、RAM 和 NVRAM 在内的几种硬件组件。POST 完成后,路由器将执行 bootstrap 程序。

2. 加载 bootstrap 程序

POST 完成后,bootstrap 程序将从 ROM 复制到 RAM。进入 RAM 后,CPU 会执行 bootstrap 程序中的指令。bootstrap 程序的主要任务是查找 Cisco IOS 并将其加载到 RAM。

注:此时,如果有连接到路由器的控制台,您会看到屏幕上开始出现输出内容。

3. 查找并加载 Cisco IOS

查找 Cisco IOS 软件。IOS 通常存储在Flash闪存中,但也可能存储在其它位置,如 TFTP(简单文件传输协议)服务器上。

如果不能找到完整的 IOS 映像,则会从 ROM 将精简版的 IOS (RAM MONITOR)复制到 RAM 中。这种版本的 IOS 一般用于帮助诊断问题,也可用于将完整版的 IOS 加载到 RAM。

注:TFTP 服务器通常用作 IOS 的备份服务器,但也可充当存储和加载 IOS 的中心点。IOS 管理和 TFTP 服务器的使用将在后续课程讨论。

加载 IOS。有些较早的 Cisco 路由器可直接从闪存运行 IOS,但现今的路由器会将 IOS 复制到 RAM 后由 CPU 执行。

注::一旦 IOS 开始加载,您就可能在映像解压缩过程中看到一串井号 (#)

4. 查找并加载配置文件

查找启动配置文件。IOS 加载后,bootstrap 程序会搜索 NVRAM 中的启动配置文件(也称为 startup-config)。此文件含有先前保存的配置命令以及参数,其中包括:

接口地址

路由信息

口令

网络管理员保存的其它配置

如果启动配置文件 startup-config 位于 NVRAM,则会将其复制到 RAM 作为运行配置文件 running-config。

注:如果 NVRAM 中不存在启动配置文件,则路由器可能会搜索 TFTP 服务器。如果路由器检测到有活动链路连接到已配置路由器,则会通过活动链路发送广播,以搜索配置文件。这种情况会导致路由器暂停,但是您最终会看到如下所示的控制台消息:

%Error opening tftp://255.255.255.255/network-confg (Timed out)

%Error opening tftp://255.255.255.255/cisconet.cfg (Timed out)

执行配置文件。如果在 NVRAM 中找到启动配置文件,则 IOS 会将其加载到 RAM 作为 running-config,并以一次一行的方式执行文件中的命令。running-config 文件包含接口地址,并可启动路由过程以及配置路由器的口令和其它特性。

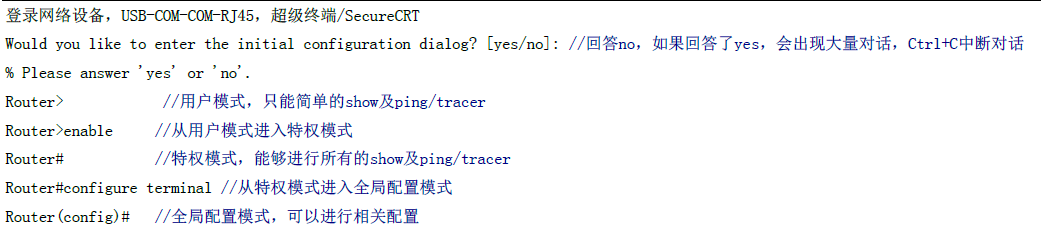

进入设置模式(可选)。如果不能找到启动配置文件,路由器会提示用户进入设置模式。设置模式包含一系列问题,提示用户一些基本的配置信息。设置模式不适于复杂的路由器配置,网络管理员一般不会使用该模式。

当启动不含启动配置文件的路由器时,您会在 IOS 加载后看到以下问题:

Would you like to enter the initial configuration dialog?[yes/no]:no

本课程不会使用设置模式配置路由器。当提示进入设置模式时,请始终回答 no。如果回答 yes 并进入设置模式,可随时按 Ctrl-C 终止设置过程。

不使用设置模式时,IOS 会创建默认的 running-config。默认 running-config 是基本配置文件,其中包括路由器接口、管理接口以及特定的默认信息。默认 running-config 不包含任何接口地址、路由信息、口令或其它特定配置信息。

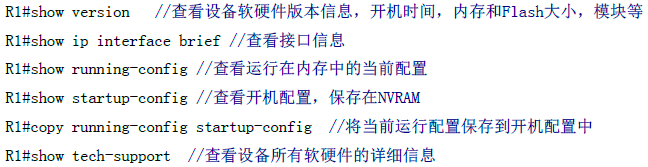

检验路由器启动过程

show version 命令有助于检验和排查某些路由器基本硬件组件和软件组件故障。show version 命令会显示路由器当前所运行的 Cisco IOS 软件的版本信息、bootstrap 程序版本信息以及硬件配置信息(包括系统存储器大小)。

show version 命令的输出包括:

IOS 版本Cisco Internetwork Operating System Software

IOS (tm) C2600 Software (C2600-I-M), Version 12.2(28), RELEASE SOFTWARE (fc5)

此处便是 RAM 中的 Cisco IOS 软件版本,也正是路由器所用的软件版本。

ROM Bootstrap 程序

ROM:System Bootstrap, Version 12.1(3r)T2, RELEASE SOFTWARE (fc1)

此处显示了存储于 ROM 存储器的系统 bootstrap 软件(最初用于启动路由器)的版本。

IOS 位置

System image file is "flash:c2600-i-mz.122-28.bin"

此处显示了 boostrap 程序在 Cisco IOS 中加载的位置,以及 IOS 映像的完整文件名。

CPU 和 RAM 大小

cisco 2621 (MPC860) processor (revision 0x200) with 60416K/5120K bytes of memory

此行的第一部分显示的是该路由器的 CPU 类型。此行的最后一部分显示的是 DRAM 的大小。某些系列的路由器(如 2600)使用 DRAM 中的一段作为数据包存储器。数据包存储器用于缓冲数据包。

要确定路由器上的总 DRAM 大小,请将两个数字相加。在本例中,Cisco 2621 路由器有 60,416 KB(千字节)的可用 DRAM用于临时存储 Cisco IOS 和其它系统进程。其余 5,120 KB 专用作数据包存储器。二者相加之和为 65,536K,即总共 64 兆字节 (MB) 的 DRAM。

注:升级 IOS 时,可能需要升级 RAM 大小。

接口

2 FastEthernet/IEEE 802.3 interface(s)

2 Low-speed serial(sync/async) network interface(s)

这一段输出显示的是路由器上的物理接口。在本例中,Cisco 2621 路由器有两个快速以太网接口和两个低速串行接口。

NVRAM 大小

32K bytes of non-volatile configuration memory.

这是路由器上 NVRAM 的大小。NVRAM 用于存储 startup-config 文件。

闪存大小

16384K bytes of processor board System flash (Read/Write)

这是路由器上闪存的大小。闪存用于永久存储 Cisco IOS。

注:升级 IOS 时,可能需要升级闪存大小。

配置寄存器

Configuration register is 0x2102

show version 命令的最后一行显示的是软件配置寄存器的当前配置值(十六进制格式)。如果有括在括号中的第二个值,则该值表示下次重新加载时会使用的配置寄存器值。

配置寄存器有多种用途,例如口令恢复。配置寄存器的出厂默认设置是 0x2102。此值表示路由器会从闪存加载 Cisco IOS 软件映像,从 NVRAM 加载启动配置文件。

配置寄存器可以影响查找IOS的顺序, 但是, 如果Flash 中存在多个IOS版本,该加载哪一个呢? 配置寄存器是没有办法做到的。

但是boot system command 可以, 启动系统命令保存在NVRAM的启动配置文件中的,有些同学就迷糊了, 根据上述的启动流程,当读取到VNRAM中的配置文件时, IOS早就已经加载完成了,那还有什么用?

其实,NVRAM中的boot system command比较特殊, 只有它才会在 Find the Cisco IOS Software 之前执行。

加载配置文件

![鸿鹄论坛-CCNA-5[00_42_11][20151203-064518-0].PNG wKioL1ZfdQaxpjL9AAOW-2jCM6U973.png](http://s1.51cto.com/wyfs02/M01/76/F1/wKioL1ZfdQaxpjL9AAOW-2jCM6U973.png)

路由器启动流程:

![鸿鹄论坛-CCNA-5[00_53_01][20151203-065608-2].PNG wKioL1Zfd53ze9h9AARQWB8iiDc993.png](http://s4.51cto.com/wyfs02/M02/76/F1/wKioL1Zfd53ze9h9AARQWB8iiDc993.png)

IOS 是基于UNIX开发而成的,所以其借鉴了很多UNIX的思想和命令。

IOS 严重依赖于硬件平台, 交换机只能安装交换机的IOS,路由器仅能安装路由器IOS,不同版本的交换机、路由器只能安装特定的IOS版本。

IOS 是分级的系统,整个权限体系分为0 - 15级。

R1>show privilege Current privilege level is 1 R1>enable R1#show privilege Current privilege level is 15

我们可以看到【用户模式:权限1】,【特权模式:权限15】。在特权模式下,能够做该IOS支持的任何操作。

用户模式

特权模式

全局配置模式: configure terminal(简写: config t)

特殊配置模式:

interface 接口配置模式

子接口模式 :子接口允许你在路由器中创建逻辑接口

line 配置模式: 配置【管理】接口

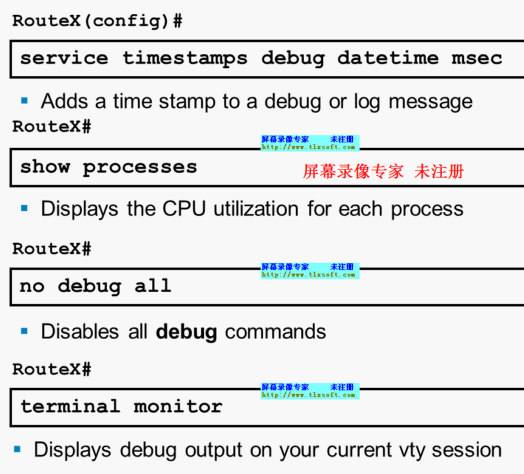

使用show 命令和debug命令验证路由器硬件和软件的运行情况。

验证路由器配置以及排除路由器和网络故障时,show interfaces 和 show ip interface brief 很有用。

必须慎用的debug 命令,最好不要用。

debug all

debug ip packet detail

no debug all

no debug ip packet detail

网络设备是没有关机命令的。

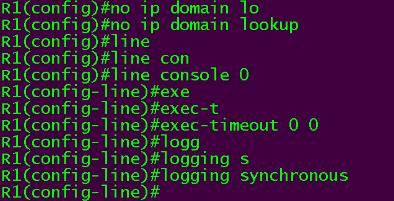

R1(config)#ip domain-name cisco.com # 加域 ## 路由器、交换机的特性,当我们敲一串不是命令的字符时,会认为要解析一个域名,速度超级慢。 R1(config)#no ip domain lookup # 关闭域名解析 R1(config)#ip name R1(config)#ip name-server 114.114.114.114 # 指定域名服务器 R1(config)#line con 0 R1(config-line)#exe R1(config-line)#exec-ti R1(config-line)#exec-timeout 0 0 # 会话永不超时 R1(config-line)#loggin R1(config-line)#logging sync R1(config-line)#logging synchronous # 开启日志同步 R1(config-line)# ## 保存配置 RAM -> NVRAM(三种方式在实际设备上都可以) R1#copy running-config startup-config # CCNA考试必须写法 Destination filename [startup-config]? Building configuration... [OK] R1#write Building configuration... [OK] R1#write memory Building configuration... [OK] ## 彻底擦除启动配置文件 R1#erase startup-config

配置管理功能:

主机名

旗标

密码

接口描述 : description

配置以上功能,都不能让路由器和交换机表现的更好或运行的更快, 但请相信我,只要花时间在每台网络设备上设置这些配置,你的工作将更轻松,因为如果这样做,排除网络故障和维护网络的工作将容易很多。

R1#config t Enter configuration commands, one per line. End with CNTL/Z. R1(config)#hostname Router Router(config)#banner motd #hello world# Router(config)#

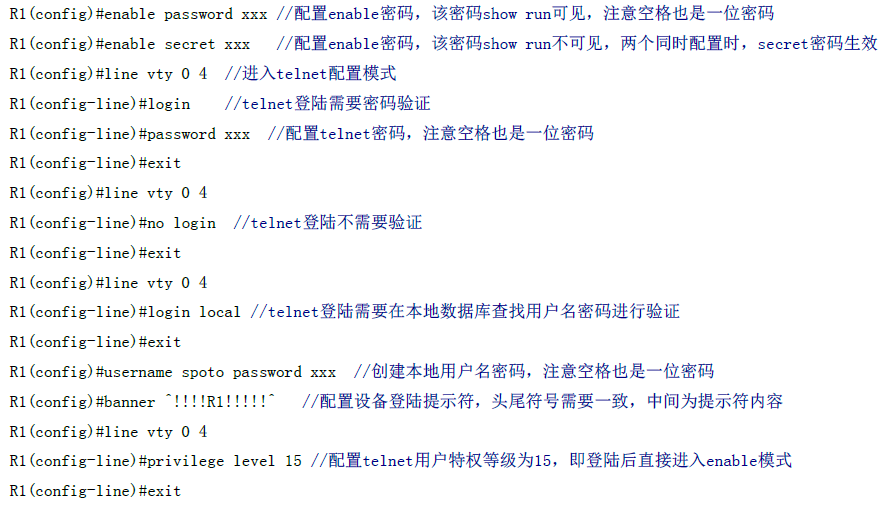

设置密码:

用于确保思科路由器安全的密码有5种: 控制台密码、辅助端口密码、远程登录(VTY)密码、启用密码(enable)和启用加密密码(enable secret)。

启用密码和启用加密密码控制用户进入特权模式,在用户执行enable命令时要求他提供密码。

其他3中密码用于控制用户通过控制台端口、辅助端口、和telnet进入用户模式。

请别忘了执行命令login, 否则将不会进行身份验证。

我们通过 telnet 或者 本地网管的方式登录网络设备,仅输入一个密码就可以。这很方便, 但是存在安全隐患, 而且 telnet 是以明文进行传输,账号密码容易被截取。如何提高设备安全性呢?

aaa 认证: 适用于中大型企业部署

local 本地数据库认证

SSH 替代 telnet 登录

Cisco路由器支持集中的AAA(验证/授权/记帐)功能,但是需要部署一台Cisco ACS(访问控制服务器),如果网络设备数量不多,就可以利用Cisco路由器的本地验证和授权的功能来实现验证和授权,而且不需要部署Cisco ACS.

以下是一个实现对路由器r1的telnet访问的【本地验证和授权】的例子:

(1)为telnet用户设置一个帐号和口令(admin 用户的级别为1最低级别): # hostname r1 # username aaa password cisco (2)设置一个级别为2的特权口令(缺省为15,具有所有权限) # enable secret level 2 CISCO (3)为级别是2的特权用户授权(只允许执行router和network命令) # privilege exec level 2 configure terminal 允许执行特权命令config t # privilege configure level 2 router 允许执行全局命令: router # privilege router level 2 network 允许执行路由进程命令: network (4)指定对Cisco路由器r1进行telnet访问的验证方法(使用本地用户数据库验证) # line vty 0 4 # login local (5)当对r1进行telnet访问时,首先会提示输入username和password,这时用户aaa是用户模式(1级用户),只能执行很少的命令集(用户模式命令集)。使用enbale 2命令并且输入正确的口令后,可以有权限执行config t,router和network命令,但是其他命令不能执行,本地验证和授权成功。 ## 创建本地用户 R1(config)# username admin password cisco R1(config)# username admin privelege 15 password cisco # 赋予权限等级 ## 启用本地认证 R1(config)# line vty 0 4 R1(config-line)# login local

SSH 登录

在Cisco IOS上启用SSH,禁止Telnet

命令 描述

username admin privilege 15 password Admin-Password 建立一个叫做admin的系统管理员

ip domain name MyDomain.com 建立一个用于认证的名字

crypto key generate rsa 建立数字证书。使用至少768位的Diffie-Hellman关键字line vty 0 4 进入vty配置

transport input ssh 仅仅允许SSH登录

1. 配置hostname和ip domain-name

Router#configure terminal

Router(config)#hostname R2 //配置ssh的时候路由器的名字不能为router

R2(config)#ip domain-name cisco.com //配置一个域名,SSH必需

2. 配置本地认证

R2(config)#username admin password 123

或

R2(config)#username admin privilege 15 password 123

注:添加一个用户:admin,口令:123

3. 在VTY逻辑接口上启用本地认证

R2(config)#line vty 0 4

//进入vty模式

R2(config-line)#transport input ssh

//设置vty的登录模式为ssh,默认情况下是all即允许所有登录。禁止telnet

R2(config-line)#login local

##R2(config)#aaa authentication login default local

##启用aaa认证,设置在本地服务器上进行认证

4. 配置SSH服务:

R2(config)#crypto key generate rsa

The name for the keys will be: R2.cisco.com

注:SSH的关键字名就是hostname + . +ip domain-name

Choose the size of the key modulus in the range of 360 to 2048 for your

General Purpose Keys. Choosing a key modulus greater than 512 may take

a few minuts

How many bits in the modulus [512]: 注:选择加密位数,cisco推荐使用1024

Generating RSA keys ...

[OK]

或者:

R2(config)#crypto key generate rsa general-keys modulus 1024

//生成一个rsa算法的密钥,密钥为1024位

(提示:在Cisoc中rsa支持360-2048位,该算法的原理是:主机将自己的公用密钥分发给相关的客户机,客户机在访问主机时则使用该主机的公开密钥来加密数据,主机则使用自己的私有的密钥来解密数据,从而实现主机密钥认证,确定客户机的可靠身份。

现在SSH服务已经启动,如果需要停止SSH服务,用以下命令:

R2(config)#crypto key zeroize rsa

5.设置SSH参数

配置好了SSH之后,通过show run命令

用命令show ip ssh也能看到:

SSH Enabled - version 1.9

Authentication timeout: 120 secs; Authentication retries: 3

我们看到SSH默认的参数:超时限定为120秒,认证重试次数为3次,可以通过下面命令进行修改:

R2(config)#ip ssh {[time-out seconds]} │ [authentication-retries interger]}

#如果要把超时限定改为120秒,则应该用:

R2(config)# ip ssh time-out 120

#如果要把重试次数改成3次,则应该用:

R2(config)# ip ssh authentication-retries 3

这样,SSH已经在路由器上配置成功了,就能够通过SSH进行安全登录了。

R2(config)#ip ssh version 2 #配置SSH V2

6. 远程ssh连接

注意:最后如果从别的设备用ssh登录这台路由器会出现以下内容:

R1#ssh -v 2 -l best 192.168.0.2

遇到的问题:

1. 为什么SSH配置需要一个域名呢?

在配置SSH登录时,要生成一1024位RSA key,那么key的名字是以路由器的名字与DNS域名相接合为名字。

2. 在配置时候,使用的7200ISO无法使用aaa authentication login default local这条命令,跳过后果然无法登陆,使用了aaa new-model--- 启用新的访问控制命令和功能。(禁用旧

命令)。

这条命令便可以的了,开启这个模式后,便有很多aaa的命令可以使用,包括实验中的命令,实验我跳过的了,依然可以SSH登录,看来是默认为本地验证的了。

另外,启用AAA后,除了console口外,所有线程都是用AAA来认证。

3. 如何改变ssh 默认端口

配置如下:

access-list 100 permit tcp any any eq 9022

ip domain name cisco.com #配置域名

crypto key generate rsa modulus 1024 #生成密钥

username ciscort privilege 15 password 0 cisco@2012 #配置用户名密码

ip ssh port 9022 rotary 1 #修改SSH端口为9022

ip ssh version 2 #配置SSH V2

line vty 0 4 #配置本地认证

login local

rotary 1

access-class 100 in

transport input telnet ssh

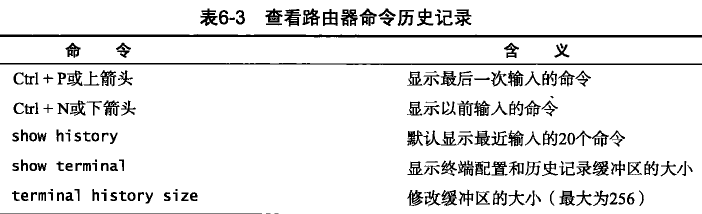

回退模式:

exit 逐级回退,一层一层的回退

end 直接回到特权模式

Ctrl + Z 直接回到特权模式

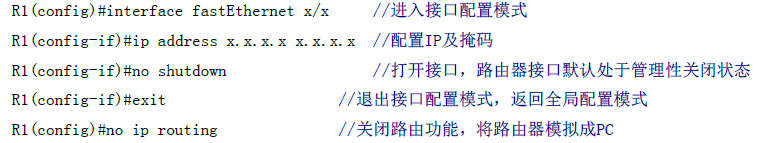

路由器接口

非模块化路由器, 使用命令选择接口: interface type number

模块化路由器,使用命令选择接口: interface type slot/port

ISR系列路由器, 需要使用3个编号。第一个编号表示路由器本身,第二个编号为插槽号,第三个为端口号。

这看起来有点麻烦, 但实际上并不难。我们建议总是先查看运行配置输出: do show run | begin inter

启用接口

要禁用接口,我们可以使用接口配置命令: shutdown

要启动接口,我们可以使用命令: no shutdown

给接口配置IP地址

Router(config)#int f0/0 Router(config-if)#ip add 172.16.10.2 255.255.255.0 Router(config-if)#no shutdown

配置接口之后,别忘了使用 no shutdown 启用接口。

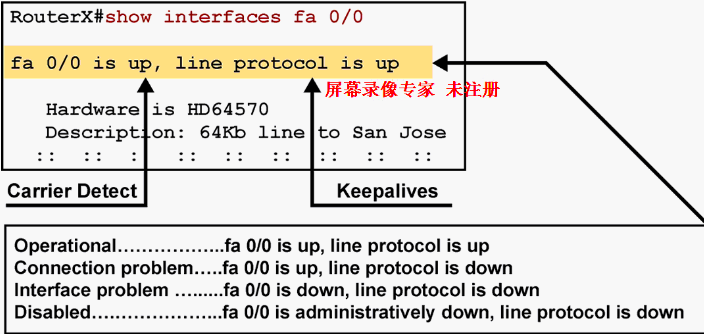

别忘了查看命令: show running-config 或者 show interface 的输出,看接口是否被管理性关闭。

up , down 逻辑错误

down , down 接口坏, 或者 线路坏

administratively down 手动 shutdown 关闭端口

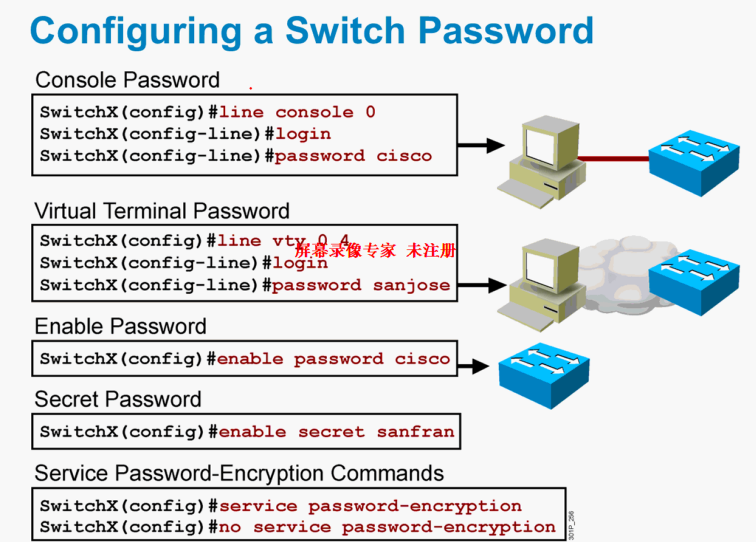

交换安全

物理安全(网络设备、线缆本身安全、分布式部署、火灾)

逻辑安全(传输流量的安全)

认证

数据加密

完整性检查

衡量园区网安全主要是 二层交换的安全。

1、认证:配置密码

可采取:

aaa 认证

本地用户认证

MD5, SHA-1 散列算法: 单向性,不可逆; 蝴蝶效应; 固定长度

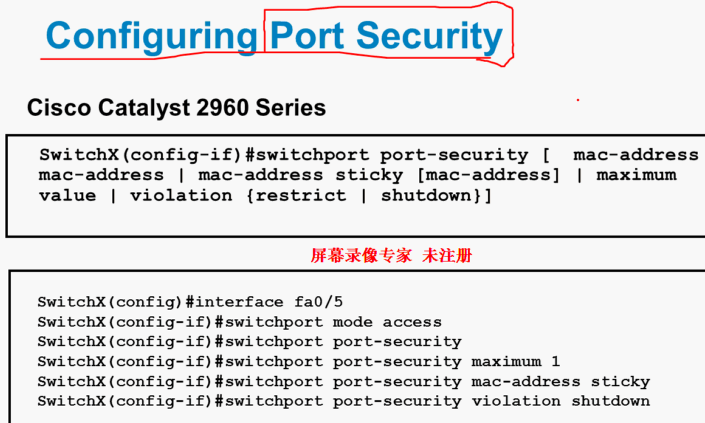

2、端口安全