【SNMP案例----简单网络管理协议】

SNMP案例----简单网络管理协议

SNMP叫做简单网络管理协议,前身叫做简单网关监控协议(SGMP)用来对通信线路进行管理,后来人们对SGMP进行了修改,加入了符合Internet定义的SMI和MIB体系结构,

所以就有了今天的SNMP。SNMP由一组网络管理的标准组成,包含一个应用层协议、

数据库模型和一组资料物件。该协议能够支持网络管理系统,用以监测连接到网络上的设备是否有任何引起管理上关注的情况。SNMP的目标是管理互联网Internet上众多

厂家生产的软硬件平台,因此SNMP受Internet标准网络管理框架的影响也很大。

现在SNMP已经出到第三个版本的协议,很大地加强和改进了其功能。今天为大家演示一个简单的网络管理系统,和管理的过程。

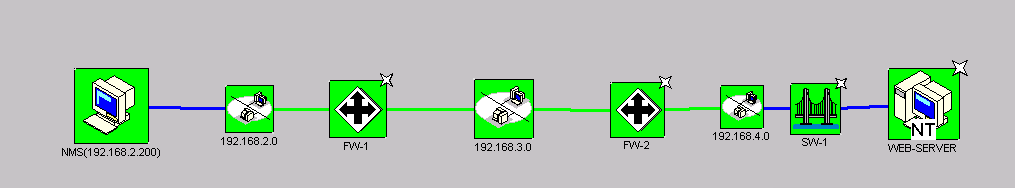

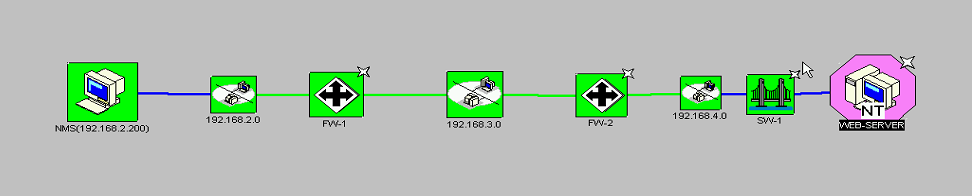

实验拓扑图:

实验环境:

(由于设备问题本实验的路由器用防火墙代替)

防火墙1(FW-1):H3C F100C

防火墙2(FW-2):H3C F100C

交换机(SW-1):Quidway S3620E

NMS主机: WindowsServer 2003

NMS监管工具: What's_up_Gold_v8.01

WEB sever主机: WindowsServer 2003

实验过程:

首先把我们实验所用到的设备配置一下,

防火墙1(FW-1) 配置:

system-view

sysname FW-1

int eth0/0

ip add 192.168.2.1 24

int eth0/4

ip add 192.168.3.1 24

ip route-static 192.168.4.0 24 192.168.3.2

firewall zone untrust

add interface eth0/4

quit

snmp-agent

dis tcp status (查看tcp端口信息)

snmp-agent community (v1和v2 c版本使用v3版本是用group) read public (自定义比较好)

snmp-agent community write private (自定义比权限较好)

snmp-agent sys-info contact xiaozhu (自定义联络员)

snmp-agent sys-info location jiaoshi-A (自定义所在地址)

snmp-agent sys-info version all (选择支持版本)

snmp-agent trap enable

snmp-agent target-host trap address udp-domin 192.168.2.200 udp-port 162 params securityname public

snmp-agent trap enable standard linkdown linkup warmstart

防火墙2(FW-2) 配置:

system-view

sysname FW-2

int eth0/0

ip add 192.168.4.1 24

int eth0/4

ip add 192.168.3.2 24

ip route-static 192.168.2.0 24 192.168.3.1

firewall zone untrust

add interface eth0/4

quit

snmp-agent

dis tcp status (查看tcp端口信息)

snmp-agent community (v1和v2 c版本使用v3版本是用group) read public (自定义比较好但是应该与前边一样)

snmp-agent community write private (自定义比权限较好但是应该与前边一样)

snmp-agent sys-info contact xiaozhuA (自定义联络员)

snmp-agent sys-info location jiaoshi-B (自定义所在地址)

snmp-agent sys-info version all (选择支持版本)

snmp-agent trap enable

snmp-agent target-host trap address udp-domin 192.168.2.200 udp-port 162 params securityname public

snmp-agent trap enable standard linkdown linkup warmstart

dis cu (查看一下配置)

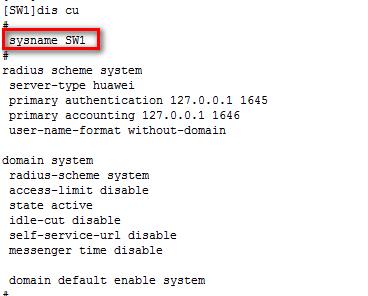

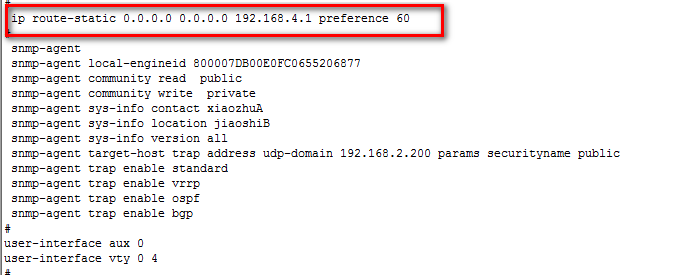

交换机(SW-1)配置:

system-view

sysname SW-1

int valn-interface 1

ip add 192.168.4.2 24

quit

ip route-static 0.0.0.0 0 192.168.4.1

snmp-agent

dis tcp status (查看tcp端口信息)

snmp-agent community (v1和v2 c版本使用v3版本是用group) read public (自定义比较好但是应该与前边一样)

snmp-agent community write private (自定义比权限较好但是应该与前边一样)

snmp-agent sys-info contact xiaozhuA (自定义联络员)

snmp-agent sys-info location jiaoshi-B (自定义所在地址)

snmp-agent sys-info version all (选择支持版本)

snmp-agent trap enable

snmp-agent target-host trap address udp-domin 192.168.2.200 params securityname public

snmp-agent trap enable standard linkdown linkup warmstart

然后需要我们把我们的监控主机NMS以及被监控的web服务器配置好,这里这两个主机我们都是用的windowsserver2003来代替,分别在两台电脑上来实现。

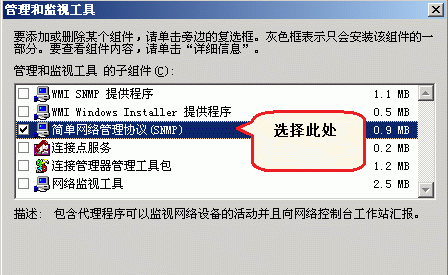

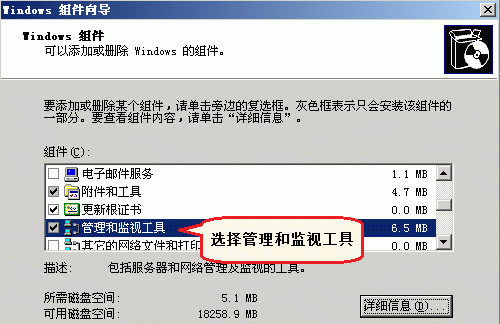

首先我们来配置web服务器,在windowsserver2003的【控制面板】---->【添加或删除程序】----->【添加/windows组件】------>【管理和监管工具】----->【详细信息】----->【简单网络管理协议(snmp)】------>【完成】

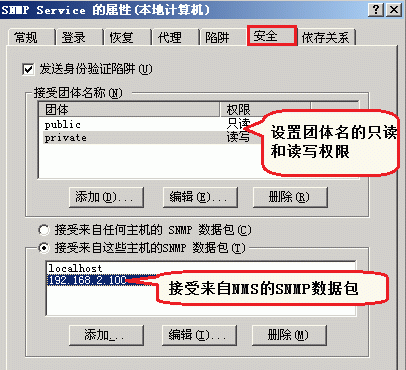

然后查看一下安装的服务,并设置相关参数右击【我的电脑】----->【管理】------->【服务和应用程序】------->【服务】-------->【snmp server】------>在其中的【安全】中添加团体名称并设置其权限,团体名称自定,在这里提醒尽量不要设置成默认的public和private因为这样比较不安全哦下面我们就要在web服务器上设置一个监管我们的主机了,同样是在上面已经来到的【安全】选项里面找到【接受来自这些主机的snmp数据包(T)】------>【添加】在此添加我们需要对我们的设备进行监管的主机ip地址

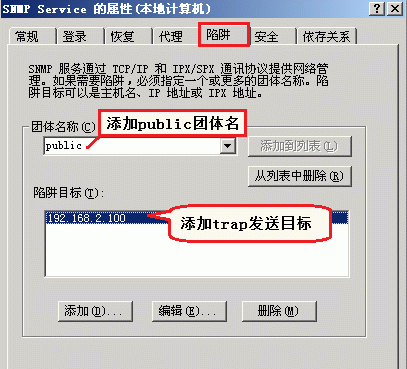

设置完成此时我们还需要一个当有错误报告时能够接收错误报告(trap发送目标)的主机,以便我们及时清楚的了解到监管的设备的详细情况。因此和上面几乎一样我们要来到【我的电脑】----->【管理】------->【服务和应用程序】------->【服务】-------->【snmp server】------>【陷阱】里面添加一个【团体名称】(名字自己决定)和一个【陷阱目标】(用于接收错误报告的ip地址)

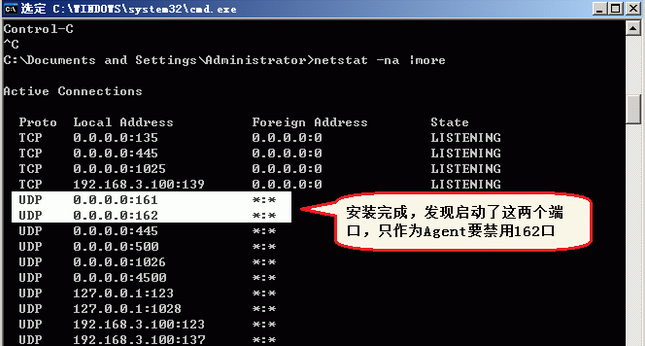

此时我们可以再查看一下开启的端口,会发现有一个【161】和【162】的端口都已经启动了,

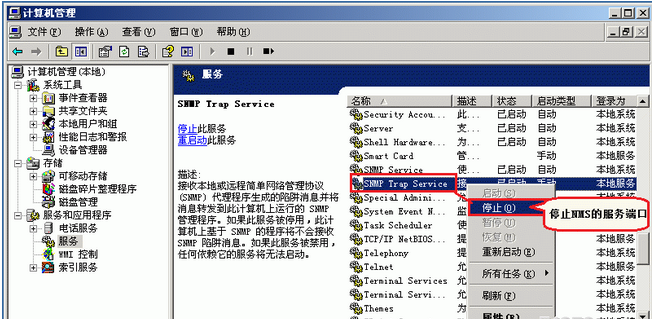

因为我们这台主机只是用来做web服务器的,因此只是一个被监管的主机,那么我们就把其中的162端口禁止了就行即来到【我的电脑】----->【管理】------->【服务和应用程序】------->【服务】-------->【snmp trap server】点击右键【停止】

下面我们来配置监管主机NMS,这个监管主机设置和上面的受监管web服务器几乎一样,只是我们把其中的监管功能打开,用来对其他的设备和主机服务器进行监管。配置如下:

在windowsserver2003的【控制面板】---->【添加或删除程序】----->【添加/windows组件】------>【管理和监管工具】----->【详细信息】----->【简单网络管理协议(snmp)】------>【完成】

然后查看一下安装的服务,并设置相关参数右击【我的电脑】----->【管理】------->【服务和应用程序】------->【服务】-------->【snmp server】------>在其中的【安全】中添加团体名称并设置其权限,团体名称要和web服务器上的设置一样,【在这里提醒尽量不要设置成默认的public和private因为这样比较不安全哦】

服务安装之后我们就要对监管主机进行设置了,同样是在上面已经来到的【安全】选项里面找到

【接受来自这些主机的snmp数据包(T)】------>【添加】在此添加我们的监管主机ip地址也就是本机的ip地址

设置完成后我们还要对接收错误报告进行设置,以便我们及时清楚的在这台主机上了解到监管的设备的详细情况。因此和上面几乎一样我们要来到【我的电脑】----->【管理】------->【服务和应用程序】------->【服务】-------->【snmp server】------>【陷阱】里面添加【团体名称】(与web服务器上的要一样)和【陷阱目标】(即本机地址)此时我们可以查看一下开启的端口,会发现【161】和【162】端口都已经启动了

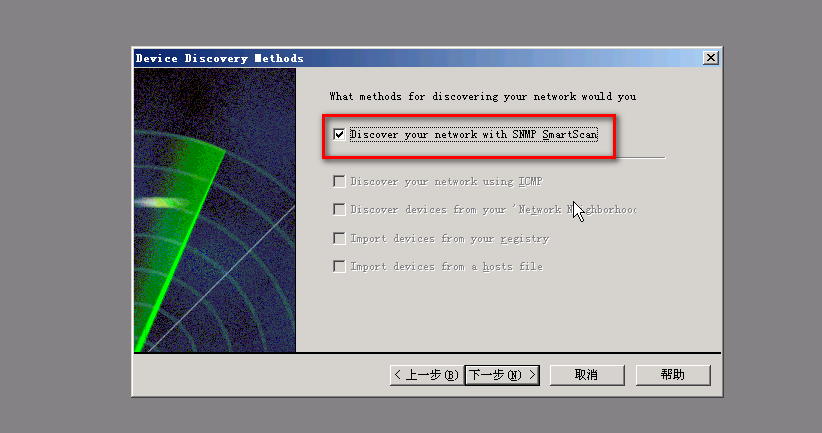

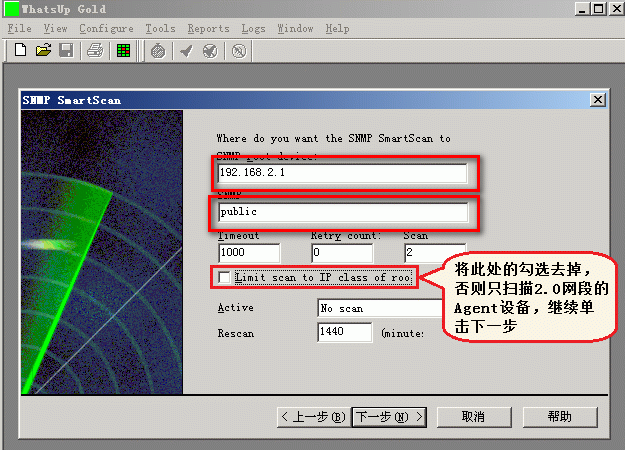

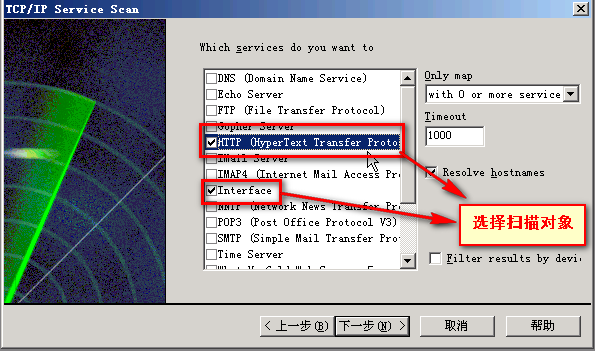

接着,我们将What's_up_Gold_v8.01网管工具上传到监管PC上,进行安装,安装过程如下:

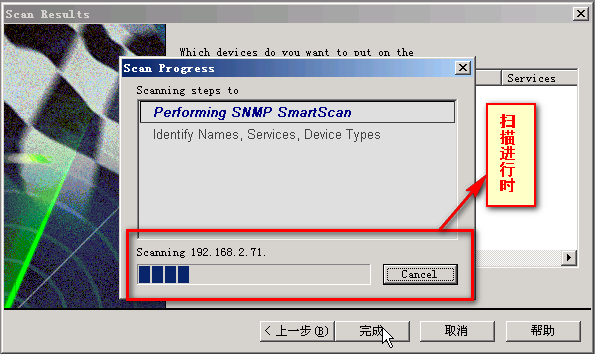

安装好之后进行扫描设备和主机等。。。。。。

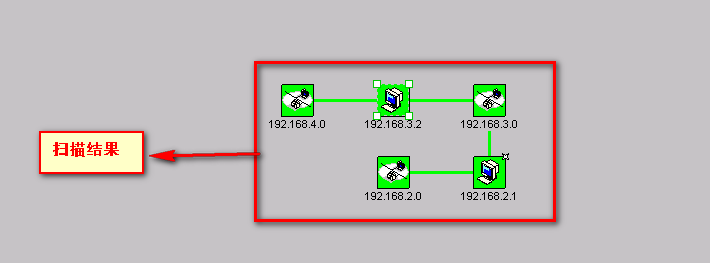

下面是扫描的结果,我们扫描到了交换机、防火墙、主机、web服务器等:

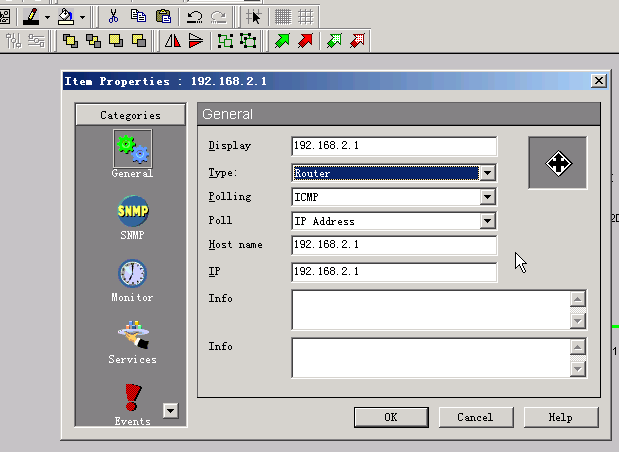

在扫描结果上我们会看到有许多的扫描到的设备页面,它们并不是把所有扫描到的设备和主机、服务器等呈现在一个图上,而是零散的分布在不同的页面上,所以我们需要通过复制剪贴等把所有的设备整合到一个页面上来,可以通过右击其中的任何一个设备图标修改其属性如:图标样式、大小、名字等一便我们能够更直观的查看,如下图:

选择其中的一个设备我们可以查看它的详细信息和改变其内容以及添加功能:

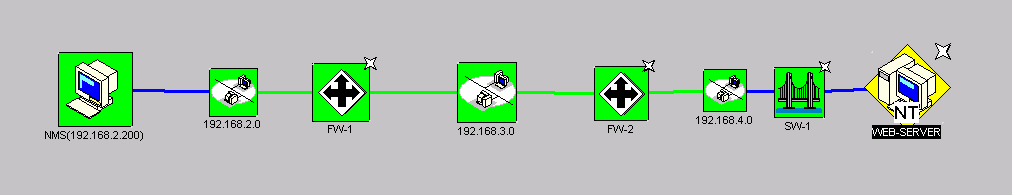

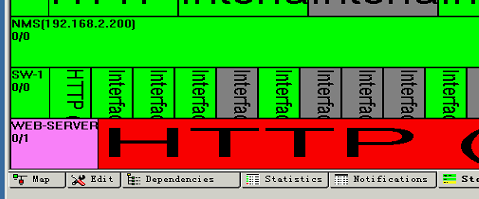

当我们对其中的一个设备进行破坏和终止时在监管设备上就会立马得到相应的反馈,表示某某设备异常,下图是将web服务器停止时在监管主机上得到的结果:

【当与web服务器失去联系的时候图标变成了黄色】:

【当web服务器停止的时候图标变成了红色】

【当web服务器停止的时候图标变成了红色】

同时我们可以在状态上看到http的颜色成了红色:

通过上面的例子,我们就明白了NMS监控可以让我们通过很直观的变化来了解到我们所监管的设备和服务器主机等的运行状况以及发生何种异常,非常的方便和智能化。