扫描器 nmap -v1

nmap [ <扫描类型> ...] [ <选项> ] { <扫描目标说明> }

nmap scanme.nmap.org 192.168.0.0/8 10.0.0,1,3-7.0-255

nmap -sS -PS80 -iR 0 -p 80

( 随机地找一些网站浏览 )

默认情况下,Nmap用指定的协议对端口1到1024以及nmap-services 文件中列出的更高的端口在扫描。

(Ping扫描)

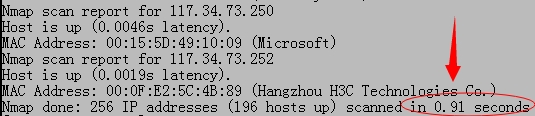

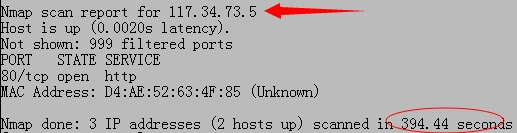

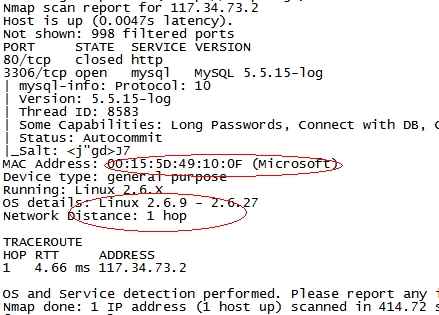

# nmap -sP 117.34.73.0/24

……

(TCP SYN Ping)

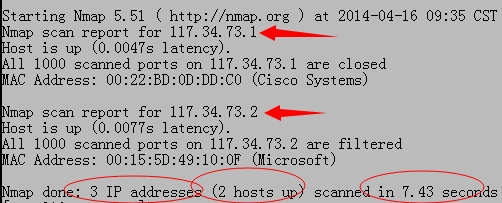

# nmap -PS 117.34.73.1-3

……

(TCP ACK Ping)

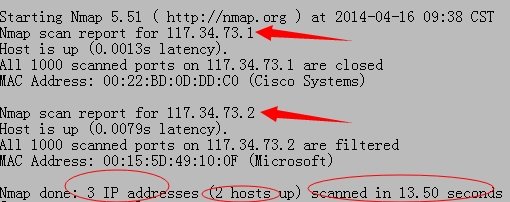

# nmap -PA 117.34.73.1-3

……

(UDP Ping)

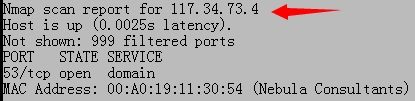

# nmap -PU 117.34.73.3-5

……

(TCP SYN扫描)常常被称为半开放扫描,因为它不打开一个完全的TCP连接。

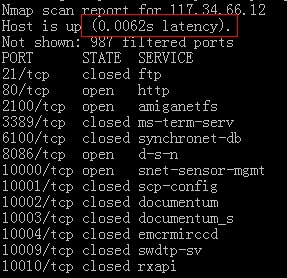

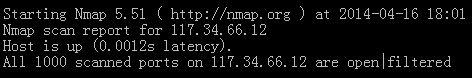

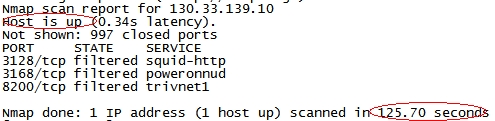

# nmap -sS 10.34.66.12

(TCP connect()扫描) 这个是个连接扫描

# nmap -sT 10.3.66.12

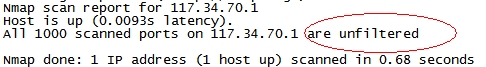

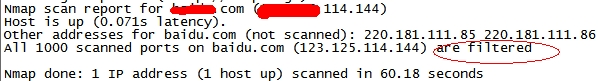

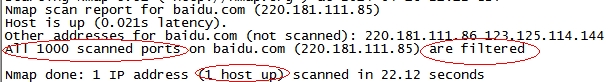

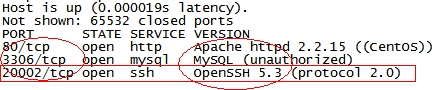

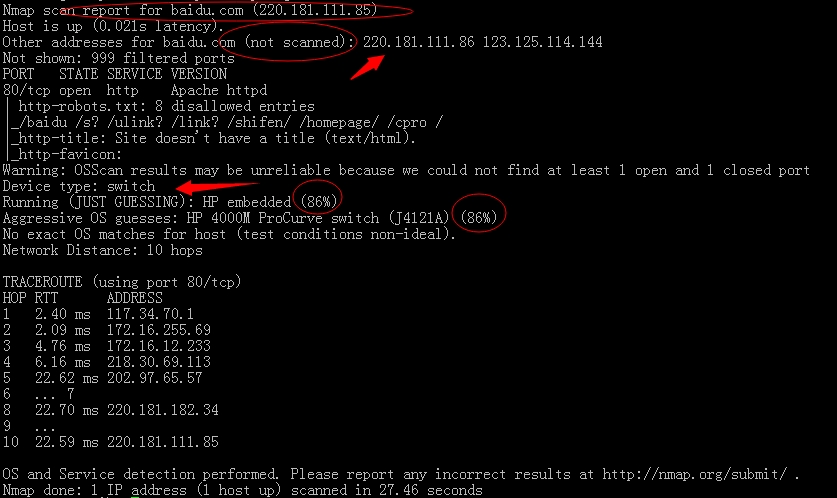

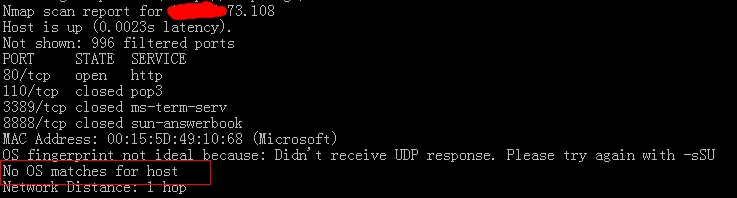

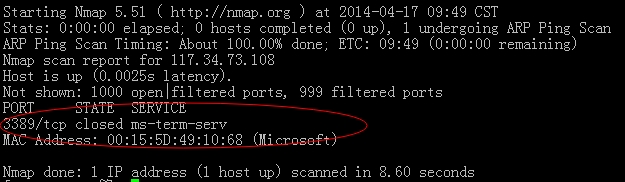

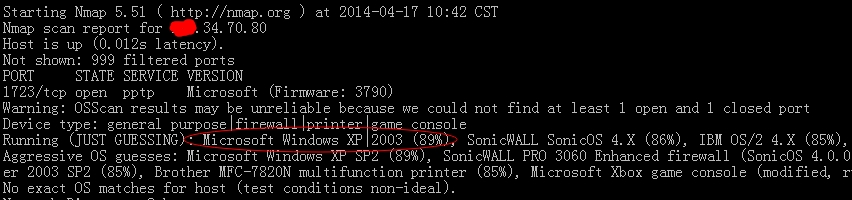

这个红色方框处跟上图对比。

这个红色方框处跟上图对比。

(UDP扫描)

# nmap -sU 10.10.66.12

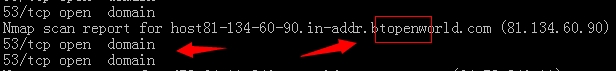

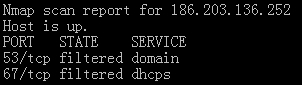

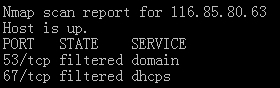

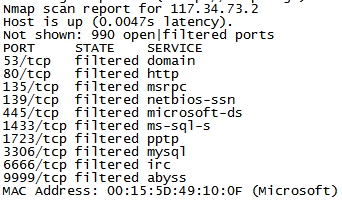

# nmap -p53,67 -iR 0 -Pn | grep -i open( 这个命令是个错误看不到想要的结果 )

# nmap -p53,67 -iR 0 -Pn

……

……

# namep -sU -iR 0

-sN; -sF; -sX

(TCP Null,FIN,and Xmas扫描)

Null扫描 (-sN) 不设置任何标志位(tcp标志头是0) FIN扫描 (-sF) 只设置TCP FIN标志位。 Xmas扫描 (-sX) 设置FIN,PSH,和URG标志位,就像点亮圣诞树上所有的灯一样。 |

除了探测报文的标志位不同,这三种扫描在行为上完全一致。如果收到一个RST报文,该端口被认为是 closed(关闭的),而没有响应则意味着端口是open|filtered(开放或者被过滤的)。如果收到ICMP不可到达错误(类型 3,代号 1,2,3,9,10,或者13),该端口就被标记为 被过滤的。

# nmap -sN 192.168.73.193

# namp -sF 192.168.0.34

# nmap -sX 192.168.0.34

-sA (TCP ACK扫描)

这种扫描与目前为止讨论的其它扫描的不同之处在于它不能确定open(开放的)或者 open|filtered(开放或者过滤的))端口。它用于发现防火墙规则,确定它们是有状态的还是无状态的,哪些端口是被过滤的。

ACK扫描探测报文只设置ACK标志位(除非您使用 --scanflags)。当扫描未被过滤的系统时, open(开放的)和closed(关闭的) 端口 都会返回RST报文。Nmap把它们标记为 unfiltered(未被过滤的),意思是 ACK报文不能到达,但至于它们是open(开放的)或者 closed(关闭的) 无法确定。不响应的端口 或者发送特定的ICMP错误消息(类型3,代号1,2,3,9,10, 或者13)的端口,标记为 filtered(被过滤的)。

# namp -sA 10.23.23.233

(TCP窗口扫描)

除了利用特定系统的实现细节来区分开放端口和关闭端口,当收到RST时不总是打印unfiltered, 窗口扫描和ACK扫描完全一样。 它通过检查返回的RST报文的TCP窗口域做到这一点。 在某些系统上,开放端口用正数表示窗口大小(甚至对于RST报文) 而关闭端口的窗口大小为0。因此,当收到RST时,窗口扫描不总是把端口标记为 unfiltered, 而是根据TCP窗口值是正数还是0,分别把端口标记为open或者 closed。

回所有端口closed。 当然,一台机器没有开放端口也是有可能的。 如果大部分被扫描的端口是 closed,而一些常见的端口 (如 22, 25,53) 是 filtered,该系统就非常可疑了。 偶尔地,系统甚至会显示恰恰相反的行为。 如果您的扫描显示1000个开放的端口和3个关闭的或者被过滤的端口, 那么那3个很可能也是开放的端口。

# nmap -sW bdu.com

(Idlescan)

-sI <zombie host[:probeport]>

这种高级的扫描方法允许对目标进行真正的TCP端口盲扫描 (意味着没有报文从您的真实IP地址发送到目标)。相反,side-channel攻击 利用zombie主机上已知的IP分段ID序列生成算法来窥探目标上开放端口的信息。 IDS系统将显示扫描来自您指定的zombie机(必须运行并且符合一定的标准)。 这种奇妙的扫描类型太复杂了,不能在此完全描述,所以我写一篇非正式的论文, 发布在http://nmap.org/book/idlescan.html。

除了极端隐蔽(由于它不从真实IP地址发送任何报文), 该扫描类型可以建立机器间的基于IP的信任关系。 端口列表从zombie 主机的角度。显示开放的端口。 因此您可以尝试用您认为(通过路由器/包过滤规则)可能被信任的 zombies扫描目标。

如果您由于IPID改变希望探测zombie上的特定端口, 您可以在zombie 主机后加上一个冒号和端口号。 否则Nmap会使用默认端口(80)。

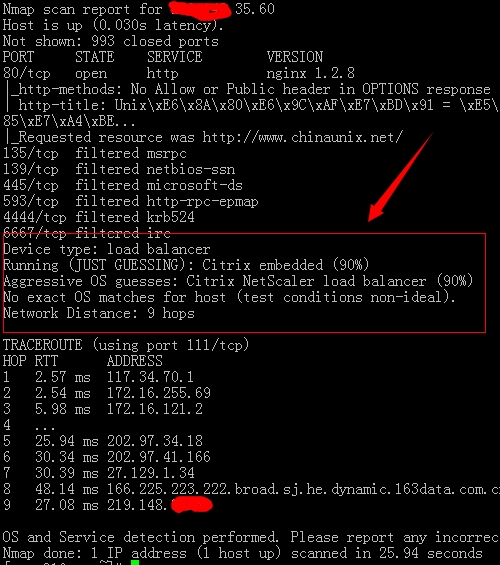

# nmap -sV abc.com.cn

# nmap -A abc.com.cn

# nmap -O abc.com

# nmap -sSU abc.com

(设置时间模板)

-T <Paranoid|Sneaky|Polite|Normal|Aggressive|Insane>

上述优化时间控制选项的功能很强大也很有效,但有些用户会被迷惑。此外, 往往选择合适参数的时间超过了所需优化的扫描时间。因此,Nmap提供了一些简单的 方法,使用6个时间模板,使用时采用-T选项及数字(0 - 5) 或名称。模板名称有paranoid (0)、sneaky (1)、polite (2)、normal(3)、 aggressive (4)和insane (5)。前两种模式用于IDS躲避,Polite模式降低了扫描 速度以使用更少的带宽和目标主机资源。默认模式为Normal,因此-T3 实际上是未做任何优化。Aggressive模式假设用户具有合适及可靠的网络从而加速 扫描。Insane模式假设用户具有特别快的网络或者愿意为获得速度而牺牲准确性。

用户可以根据自己的需要选择不同的模板,由Nmap负责选择实际的时间值。 模板也会针对其它的优化控制选项进行速度微调。例如,-T4 针对TCP端口禁止动态扫描延迟超过10ms,-T5对应的值为5ms。 模板可以和优化调整控制选项组合使用,但模板必须首先指定,否则模板的标准值 会覆盖用户指定的值。建议在扫描可靠的网络时使用 -T4,即使 在自己要增加优化控制选项时也使用(在命令行的开始),从而从这些额外的较小的优化 中获益。

如果用于有足够的带宽或以太网连接,仍然建议使用-T4选项。 有些用户喜欢-T5选项,但这个过于强烈。有时用户考虑到避免使主机 崩溃或者希望更礼貌一些会采用-T2选项。他们并没意识到-T Polite选项是如何的慢,这种模式的扫描比默认方式实际上要多花10倍的时间。默认时间 选项(-T3)很少有主机崩溃和带宽问题,比较适合于谨慎的用户。不进行 版本检测比进行时间调整能更有效地解决这些问题。

虽然-T0和-T1选项可能有助于避免IDS告警,但 在进行上千个主机或端口扫描时,会显著增加时间。对于这种长时间的扫描,宁可设定确切的时间 值,而不要去依赖封装的-T0和-T1选项。

T0选项的主要影响是对于连续扫描,在一个时间只能扫描一个端口, 每个探测报文的发送间隔为5分钟。T1和T2选项比较类似, 探测报文间隔分别为15秒和0.4秒。T3是Nmap的默认选项,包含了并行扫描。 T4选项与 --max-rtt-timeout 1250 --initial-rtt-timeout 500 等价,最大TCP扫描延迟为10ms。T5等价于 --max-rtt-timeout 300 --min-rtt-timeout 50 --initial-rtt-timeout 250 --host-timeout 900000,最大TCP扫描延迟为5ms。

# nmap -T4 abc.com.cn

=============================================

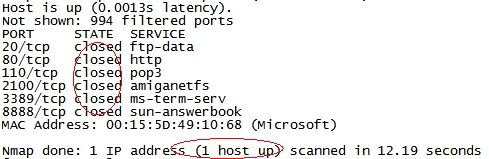

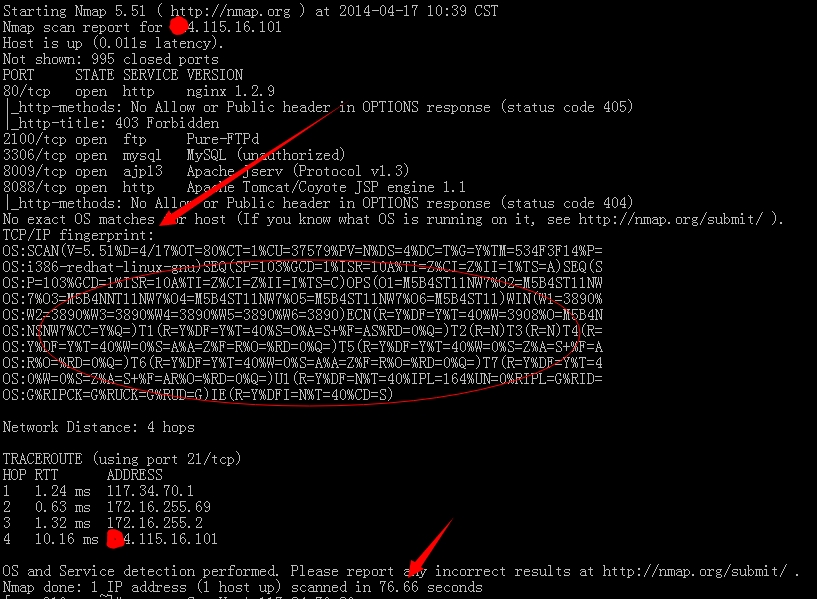

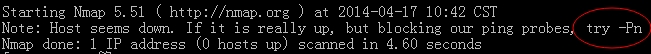

# nmap -sS -sV -A 10.11.16.10

# nmap -sS -sV -A 10.3.7.8

# nmap -sS -sV -A 10.3.7.8 -Pn

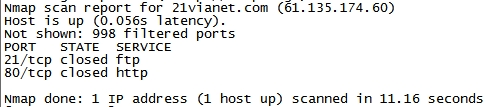

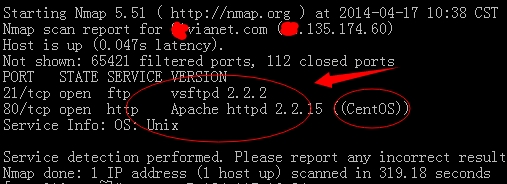

# nmap -p- -sV vianet.bb

本文出自 “小崔的实验笔记” 博客,谢绝转载!