CCNA学习笔记-ACL

Cisco安全产品及程序

1.NAC:网络准入控制

2.ISR:集成式的服务路由器

3.ASA:自适应式安全设备,PIX的升级版本

4.IPS:入侵防护系统

5.CSA:Cisco安全代理(软件)

2.ISR:集成式的服务路由器

3.ASA:自适应式安全设备,PIX的升级版本

4.IPS:入侵防护系统

5.CSA:Cisco安全代理(软件)

使用ACL 3P原则

-每种协议(例如IP或IPX)一个ACL

-每个接口(例如FastEthernet0/0)一个ACl

-每个方向(例如进站或出站)一个ACL

ACL的特点

-更好的为企业控制流量的入出

-为穿越路由器或交换机的流量实施过滤

-提供基本的网络访问安全性

-应用到路由器接口的指令列表

-不能控制路由器本身产生的流量

-更好的为企业控制流量的入出

-为穿越路由器或交换机的流量实施过滤

-提供基本的网络访问安全性

-应用到路由器接口的指令列表

-不能控制路由器本身产生的流量

常用应用程序/协议对应端口号

FTP:TCP20 21

Telnet:TCP 23

SMTP:TCP 25

HTTP:TCP 80

HTTPS:TCP 443

POP3:TCP 110

DNS:TCP/UDP 53

TFTP:UDP 69

RIP:UDP 520

SNMP:TCP/UDP 161

Telnet:TCP 23

SMTP:TCP 25

HTTP:TCP 80

HTTPS:TCP 443

POP3:TCP 110

DNS:TCP/UDP 53

TFTP:UDP 69

RIP:UDP 520

SNMP:TCP/UDP 161

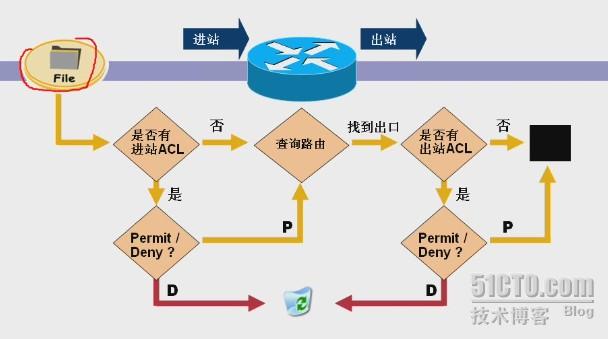

ACL工作原理(如图):

ACL类型:

1.标准访问列表(Standard access lists)

-只检查分组的源地址信息

-允许或拒绝的是整个协议栈

2.扩展访问列表(Extended access lists)

-可检查包括协议类型、源地址、目标地址、源端口、目的端口、已建立

-只检查分组的源地址信息

-允许或拒绝的是整个协议栈

2.扩展访问列表(Extended access lists)

-可检查包括协议类型、源地址、目标地址、源端口、目的端口、已建立

连接的和IP优先级等

-针对于三层或四层协议信息进行控制。

-针对于三层或四层协议信息进行控制。

标准IP访问控制列表(1-99/1300-1399)

扩展IP访问控制列表(101-199/2000-2699)

扩展IP访问控制列表(101-199/2000-2699)

标准访问列表参数

(config)#access-list access-list-number permit/deny 源地址 反掩码

(config-if)#协议 access-group access-list-number in/out 应用到接口

(config)#access-list access-list-number permit/deny 源地址 反掩码

(config-if)#协议 access-group access-list-number in/out 应用到接口

扩展访问列表参数

(config)#access-list access-list-number permit/deny 协议 源地址 反掩码 运算符 端 口号 目的地址 反掩码 运算符 目的端口 established

(config-if)#协议 access-group access-list-number in/out 应用到接口

(config-if)#协议 access-group access-list-number in/out 应用到接口

运算符:

eq等于 lt小于 gt大于 neq不等于

established只适用于入站TCP访问列表,允许已建立连接的的TCP分组

访问控制列表过滤流程

1.按顺序比较:先比较第一行,如果不匹配,再比较第二行,依次类推直到

最后一行

2.从第一行起,直到找到一个符合条件的行,符合以后,其余的行就不再比

2.从第一行起,直到找到一个符合条件的行,符合以后,其余的行就不再比

较下去

3.默认在每个ACL中的最后一行为隐含的拒绝(Deny),如果之前没有找到

3.默认在每个ACL中的最后一行为隐含的拒绝(Deny),如果之前没有找到

一条许可(Permit)语句,意味着包将丢弃。所以每个ACl必须有一条

Permit,除非丢弃数据包

ACLs的放置位置

扩展的ACL尽可能靠近拒绝流量的源

标准的ACL尽可能靠近目的地

把最精确的列表写在上面

扩展的ACL尽可能靠近拒绝流量的源

标准的ACL尽可能靠近目的地

把最精确的列表写在上面