iptables详解

一

iptables_1 linux 2.4_2.6

原文http://man.chinaunix.net/network/iptables-tutorial-cn-1.1.19.html#RCFIREWALLTXT

iptables 3Table表 filter nat mangle 可自定义表;默认的表是filter

表包含Chain链也能包含用户定义的链。

filter表设计用来过滤,包含INPUT(主机目的包) OUTPUT(外出包) FORWARD(转发包)链。DROP、LOG、ACCEPT和REJECT等操作

nat表仅用于NAT,只有流的第一个包会被这个链匹配,其后的包会自动被做相同的处理。包含PREROUTING POSTROUTING OUTPUT链。nat表包含三种操作DNAT SNAT MASQUERADE

DNAT操作主要用在这样一种情况,你有一个合法的IP地址,要把对防火墙的访问重定向到其他的机子上(比如DMZ)。也就是说,我们改变的是目的地址,以使包能重路由到某台主机。

SNAT改变包的源地址,这在极大程度上可以隐藏你的本地网络或者DMZ等。一个很好的例子是我们知道防火墙的外部地址,但必须用这个地址替换本地网络地址。有了这个操作,防火墙就能自动地对包做SNAT和De-SNAT(就是反向的SNAT),以使LAN能连接到Internet。如果使用类似 192.168.0.0/24这样的地址,是不会从Internet得到任何回应的。因为IANA定义这些网络(还有其他的)为私有的,只能用于LAN内部。

MASQUERADE的作用和SNAT完全一样,只是计算机的负荷稍微多一点。因为对每个匹配的包,MASQUERADE都要查找可用的IP地址,而不象SNAT用的IP地址是配置好的。当然,这也有好处,就是我们可以使用通过PPP、 PPPOE、SLIP等拨号得到的地址,这些地址可是由ISP的DHCP随机分配的。

mangle表包含PREROUTING,POSTROUTING, OUTPUT,INPUT FORWARD链。mangle表包含三种操作TOS TTL MARK,与路由关。

TOS操作用来设置或改变数据包的服务类型域。TTL操作用来改变数据包的生存时间域。MARK用来给包设置特殊的标记。

链 是一个规则列表

iptalbes命令是用来设置、维护和检查Linux内核的IP包过滤规则的。把Netfilter内核空间中的整个规则集都提取出来,然后再插入或附加,或做其他的改动,最后,再把新的规则集从它的内存空间插入到内核空间中。

iptables-save iptables-restore命令一次保存、一次提交

数据包的4种状态:NEW,ESTABLISHED,RELATED 和INVALID

NEW 连接的第一个包。ESTABLISHED 有回应包,有双向传输。

RELATED ESTABLISHED连接再产生一个主连接之外的连接。

INVALID说明数据包不能被识别属于哪个连接或没有任何状态。

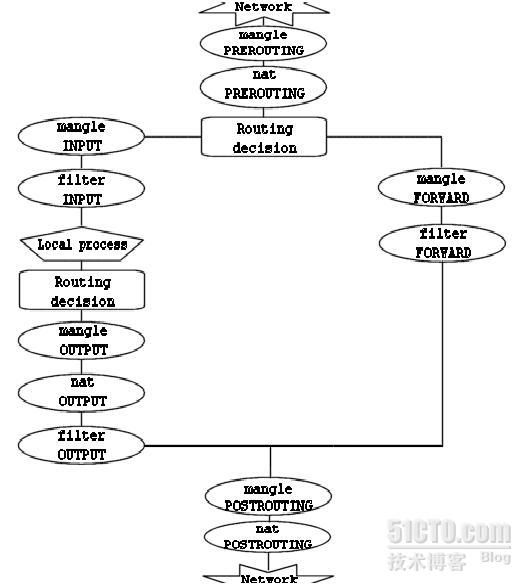

以本地为目标的包 必经INPUT

Step(步骤) Table(表) Chain(链) Comment(注释)

1 在线路上传输(比如,Internet)

2 进入接口 (比如, eth0)

3 mangle表 PREROUTING链 这个链用来mangle数据包,比如改变TOS等

4 nat表 PREROUTING链 这个链主要用来做DNAT。不要在这个链做过虑操作,因为某些情况下包会溜过去。

5 路由判断,比如,包是发往本地的,还是要转发的。

6 mangle表 INPUT链 在路由之后,被送往本地程序之前,mangle数据包。

7 filter表 INPUT链所有以本地为目的的包都要经过这个链,不管它们从哪儿来,对这些包的过滤条件就设在这里。

8 到达本地程序了(比如,服务程序或客户程序)

以本地为源的包 必经OUTPUT

Step(步骤) Table(表) Chain(链) Comment(注释)

1 本地程序(比如,服务程序或客户程序)

2 路由判断,要使用源地址,外出接口,还有其他一些信息。

3 mangle表 OUTPUT链 在这儿可以mangle包。建议不要在这儿做过滤,可能有副作用哦。

4 nat表 OUTPUT链 这个链对从防火墙本身发出的包进行DNAT操作。

5 filter表 OUTPUT链 对本地发出的包过滤。

6 mangle表 POSTROUTING链这条链主要在包DNAT之后(译者注:作者把这一次DNAT称作实际的路由,虽然在前面有一次路由。对于本地的包,一旦它被生成,就必须经过路由代码的处理,但这个包具体到哪儿去,要由NAT代码处理之后才能确定。所以把这称作实际的路由。),离开本地之前,对包 mangle。有两种包会经过这里,防火墙所在机子本身产生的包,还有被转发的包。

7 nat表 POSTROUTING链在这里做SNAT。但不要在这里做过滤,因为有副作用,而且有些包是会溜过去的,即使你用了DROP策略。

8 离开接口(比如: eth0)

9 在线路上传输(比如,Internet)

被转发的包 必经FORWARD

Step(步骤) Table(表) Chain(链) Comment(注释)

1 在线路上传输(比如,Internet)

2 进入接口(比如, eth0)

3 mangle表 PREROUTING链 mangle数据包,,比如改变TOS等。

4 nat表 PREROUTING链 这个链主要用来做DNAT。不要在这个链做过虑操作,因为某些情况下包会溜过去。稍后会做SNAT。

5 路由判断,比如,包是发往本地的,还是要转发的。

6 mangle表 FORWARD链包继续被发送至mangle表的FORWARD链,这是非常特殊的情况才会用到的。在这里,包被mangle(还记得mangle的意思吗)。这次mangle发生在最初的路由判断之后,在最后一次更改包的目的之前(译者注:就是下面的FORWARD链所做的,因其过滤功能,可能会改变一些包的目的地,如丢弃包)。

7 filter表 FORWARD链包继续被发送至这条FORWARD链。只有需要转发的包才会走到这里,并且针对这些包的所有过滤也在这里进行。注意,所有要转发的包都要经过这里,不管是外网到内网的还是内网到外网的。在你自己书写规则时,要考虑到这一点。

8 mangle表 POSTROUTING链这个链也是针对一些特殊类型的包(译者注:参考第6步,我们可以发现,在转发包时,mangle表的两个链都用在特殊的应用上)。这一步mangle是在所有更改包的目的地址的操作完成之后做的,但这时包还在本地上。

9 nat表 POSTROUTING链这个链就是用来做SNAT的,当然也包括Masquerade(伪装)。但不要在这儿做过滤,因为某些包即使不满足条件也会通过。

10 离开接口(比如: eth0)

11 又在线路上传输了(比如,LAN)

二

原文http://hi.baidu.com/9812658/blog/item/7ff68d2cad4d155c4fc226cf.html

一、iptables命令格式(较为复杂)

iptables [-t table] command [chain] [rules] [-j target]

(1)table ------- 指定表名(raw表、mangle表、nat表、filter表)

(2)command ------- 对链的操作命令(-A:追加规则(最下面进行追加规则)、-I:插入(一般在相应的哪条规则前后插入))

(3)chain ------- 链名(prerouting链、forward链、input链、output链、postrouting链)

(4)rules ------- 规则

(5)target ------- 动作如何进行

1、表选项(table)

表选项用于指定命令应用于哪个iptables内置表,iptables内置包括:filter表、nat表、mangle表和raw表

使用的参数为: -t + 表名,如果不使用-t参数,那么默认是使用filter表

2、命令选项(command)

| 命令 |

说明 |

| -P或--policy + <链名> |

定义默认策略 |

| -L或--list + <链名> |

查看iptables规则列表 |

| -A或--append + <链名> |

在规则列表的最后增加1条规则 |

| -I或--insert + <链名> |

在指定的位置插入1条规则 |

| -D或--delete + <链名> + number |

从规则列表中删除1条规则 |

| -R或--replace + <链名> + number |

替换规则列表中的某条规则 |

| -F或--flush + <链名> |

删除表中所有规则(注意:无法清空默认规则) |

| -Z或--zero + <链名> |

将表中数据包计数器和流量计数器归零 |

3、匹配选项(rules)

| 匹配 |

说明 |

| -i或--in-interface + <网络接口名> |

指定数据包从哪个网络接口进入,如ppp0、eth0和eth1等 |

| -o或--out-interface + <网络接口名> |

指定数据包从哪块网络接口输出,如ppp0、eth0和eth1等 |

| -p或---prot + < 协议类型> |

指定数据包匹配的协议,如TCP、UDP和ICMP等 |

| -s或--source + <源地址或子网> |

指定数据包匹配的源地址 |

| --sport + <源端口号> |

指定数据包匹配的源端口号,可以使用 "起始端口号:结束端口号" 的格式指定一个范围的端口 |

| -d或--destination + <目标地址或子网> |

指定数据包匹配的目标地址 |

| --dport + 目标端口号 |

指定数据包匹配的目标端口号,可以使用 "起始端口号:结束端口号" 的格式指定一个范围的端口 |

4、动作选项(-j target)

| 动作 |

说明 |

| ACCEPT |

接受数据包 |

| DROP |

丢弃数据包 |

| REDIRECT |

与DROP基本一样,区别在于它除了阻塞包之外, 还向发送者返回错误信息 |

| SNAT |

源地址转换,即改变数据包的源地址 |

| DNAT |

目标地址转换,即改变数据包的目的地址 |

| MASQUERADE + IP |

伪装,即是常说的NAT技术,MASQUERADE只能用于ADSL等拨号上网的IP伪装,也就是主机的IP是由ISP分配动态的;如果主机的IP地址是静态固定的,就要使用SNAT |

| LOG |

日志功能,将符合规则的数据包的相关信息记录在日志中,以便管理员的分析和排错 |

二、iptables的语法

1.定义默认策略

1)作用:当数据包不符合链中任一条规则时,iptables将根据该链预先定义的默认策略来处理数据包

2)默认策略的定义格式: iptables [-t 表名] <-P> <链名> <动作>

参数说明如下:

(1)[-t 表名]

指默认策略将应用于哪个表,可以使用filter、nat和mangle,如果没有指定使用哪个表,iptables就默认使用filter表

(2)<-P>

定义默认策略

(3)<链名>

指默认策略将应用于哪个链,可以使用INPUT、OUTPUT、FORWARD、PREROUTING、OUTPUT和POSTROUTING

(4)<动作>

处理数据包的动作,可以使用ACCEPT(接受数据包)和DROP(丢弃数据包)

2.查看iptables规则

查看iptables规则的命令格式为:iptables [-t 表名] <-L> [链名]

参数说明如下:

(1)[-t 表名]

指查看哪个表的规则列表,表名用可以使用filter、nat和mangle,如果没有指定使用哪个表,iptables就默认查看filter表的规则列表

(2)<-L>

查看指定表和指定链的规则列表

(3)[链名]

指查看指定表中哪个链的规则列表,可以使用INPUT、OUTPUT、FORWARD、PREROUTING、OUTPUT和POSTROUTING,如果不指明哪个链,则将查看某个表中所有链的规则列表

3.增加、插入、删除、替换iptables规则

iptables [-t表名] <-A | I | D | R> 链名 [规则编号] [-i | o 网卡名称] [-p 协议类型] [-s 源IP地址 | 源子网] [--sport 源端口号] [-d目标IP地址 | 目标子网] [--dport目标端口号] <-j动作>

例如:

iptables -t filter -I INPUT 3 -p tcp --dport 80 -j ACCEPT(#在INPUT链第3条规则之前插入)

iptables -t filter -I INPUT -p tcp --dport 80 -j ACCEPT (#在INPUT链规则的第1条规则之前插入)

iptables -t filter -R INPUT 3 -p tcp --dport 22 -j ACCEPT

参数说明如下:

(1)[-t 表名]

定义默认策略将应用于哪个表,可以使用filter、nat和mangle,如果没有指定使用哪个表,iptables就默认使用filter表

(2)-A

新增加一条规则,该规则将会增加到规则列表的最后一行,该参数不能使用规则编号

(3)-I

插入一条规则,原本该位置上的规则将会往后顺序移动,如果没有指定规则编号,则在第一条规则前插入

(4)-D

从规则列表中删除一条规则,可以输入完整规则,或直接指定规则编号加以删除

(5)-R

替换某条规则,规则被替换并不会改变顺序,必须要指定替换的规则编号

(6)<链名>

指定查看指定表中哪个链的规则列表,可以使用INPUT、OUTPUT、FORWARD、PREROUTING、OUTPUT和POSTROUTING

(7)[规则编号]

规则编号用于插入、删除和替换规则时用,编号是按照规则列表的顺序排列,规则列表中第一条规则的编号为1

(8)[-i | o 网卡名称]

i是指定数据包从哪块网卡进入,o是指定数据包从哪块网卡输出。网卡名称可以使用ppp0、eth0和eth1等

(9)[-p 协议类型]

可以指定规则应用的协议,包含TCP、UDP和ICMP等

(10)[-s 源IP地址 | 源子网]

源主机的IP地址或子网地址

(11)[--sport 源端口号]

数据包的IP的源端口号

(12)[-d目标IP地址 | 目标子网]

目标主机的IP地址或子网地址

(13)[--dport目标端口号]

数据包的IP的目标端口号

(14)<-j动作>

处理数据包的动作,各个动作的详细说明可以参考前面的说明

4、清除规则和计数器

在新建规则时,往往需要清除原有的、旧的规则,以免它们影响新设定的规则。如果规则比较多,一条条删除就会十分麻烦,这时可以使用iptables提供的清除规则参数达到快速删除所有的规则的目的。

定义参数的格式为:iptables [-t 表名] <-F | Z>

参数说明如下:

(1)[-t 表名]

指定默认策略将应用于哪个表,可以使用filter、nat和mangle,如果没有指定使用哪个表,iptables就默认使用filter表

(2)-F

删除指定表中所有规则

(3)-Z

将指定表中的数据包计数器和流量计数器归零

三、NAT

1、什么是NAT

2、NAT的类型

1) 静态NAT(Static NAT,SNAT)(局域网的IP==>广域网的IP)

静态NAT设置起来最为简单和最容易实现的一种,内部网络中的每个主机都被永久映射成外部网络中的某个合法的地址

2)动态地址NAT(Pooled NAT,DNAT)(广域网的IP==>局域网的IP)

(1)动态地址NAT是在外部网络中定义了一系列的合法地址,采用动态分配的方法映射到内部网络

(2)动态地址NAT只是转换IP地址,它为每一个内部的IP地址分配一个临时的外部IP地址,主要应用于拨号,对于频繁的远程联接也可以采用动态NAT

3)网络地址端口转换NAPT(Port-Level NAT)

NAPT是把内部地址映射到外部网络的一个IP地址的不同端口上

最熟悉的一种转换方式。NAPT普遍应用于接入设备中,它可以将中小型的网络隐藏在一个合法的IP地址后面。NAPT与动态地址NAT不同,它将内部连接映射到外部网络中的一个单独的IP地址上,同时在该地址上加上一个由NAT设备选定的TCP端口号

三、规则走向 规则的应用顺序:从上到下的,最后才是默认规则

四、INPUT与OUTPUT区别

对于input而言

--dport -d都是指你自己的端口和地址

--sport和-s指的是发起连接者的端口和地址

对于output而言

--sport -s都是指你自己的端口和地址

--dport -d指的dest地址

三

原文http://www.linux.gov.cn/netweb/iptables.htm

iptables 指令语法

iptables [-t table] command [match] [-j target/jump]

[-t table] 指定规则表

-t 参数用来,内建的规则表有三个,分别是:nat、mangle 和 filter,当未指定规则表时,则一律视为是 filter。个规则表的功能如下:

nat:此规则表拥有 PREROUTING 和 POSTROUTING 两个规则链,主要功能为进行一对一、一对多、多对多等网址转换工作(SNAT、DNAT),这个规则表除了作网址转换外,请不要做其它用途。

mangle:此规则表拥有 PREROUTING、FORWARD 和 POSTROUTING 三个规则链。除了进行网址转换工作会改写封包外,在某些特殊应用可能也必须去改写封包(TTL、TOS)或者是设定 MARK(将封包作记号,以进行后续的过滤),这时就必须将这些工作定义在 mangle 规则表中,由于使用率不高,我们不打算在这里讨论 mangle 的用法。

filter: 这个规则表是默认规则表,拥有 INPUT、FORWARD 和 OUTPUT 三个规则链,这个规则表顾名思义是用来进行封包过滤的处理动作(例如:DROP、 LOG、 ACCEPT 或 REJECT),我们会将基本规则都建立在此规则表中。

command 常用命令列表:

命令 -A, --append

范例 iptables -A INPUT ...

说明 新增规则到某个规则链中,该规则将会成为规则链中的最后一条规则。

命令 -D, --delete

范例 iptables -D INPUT --dport 80 -j DROP

iptables -D INPUT 1

说明 从某个规则链中删除一条规则,可以输入完整规则,或直接指定规则编号加以删除。

命令 -R, --replace

范例 iptables -R INPUT 1 -s 192.168.0.1 -j DROP

说明 取代现行规则,规则被取代后并不会改变顺序。

命令 -I, --insert

范例 iptables -I INPUT 1 --dport 80 -j ACCEPT

说明 插入一条规则,原本该位置上的规则将会往后移动一个顺位。

命令 -L, --list

范例1 iptables -L INPUT

说明 列出某规则链中的所有规则。

范例2 iptables -t nat -L

说明 列出nat表所有链中的所有规则。

命令 -F, --flush

范例 iptables -F INPUT

说明 删除filter表中INPUT链的所有规则。

命令 -Z, --zero

范例 iptables -Z INPUT

说明 将封包计数器归零。封包计数器是用来计算同一封包出现次数,是过滤阻断式攻击不可或缺的工具。

命令 -N, --new-chain

范例 iptables -N allowed

说明 定义新的规则链。

命令 -X, --delete-chain

范例 iptables -X allowed

说明 删除某个规则链。

命令 -P, --policy

范例 iptables -P INPUT DROP

说明 定义过滤政策。 也就是未符合过滤条件之封包, 默认的处理方式。

命令 -E, --rename-chain

范例 iptables -E allowed disallowed

说明 修改某 自定义规则链的名称。

[match] 常用封包匹配参数

参数 -p, --protocol

范例 iptables -A INPUT -p tcp

说明 匹配通讯协议类型是否相符,可以使用 ! 运算符进行反向匹配,例如:

-p !tcp

意思是指除 tcp 以外的其它类型,如udp、icmp ...等。

如果要匹配所有类型,则可以使用 all 关键词,例如:

-p all

参数 -s, --src, --source

范例 iptables -A INPUT -s 192.168.1.1

说明 用来匹配封包的来源 IP,可以匹配单机或网络,匹配网络时请用数字来表示 子网掩码,例如:

-s 192.168.0.0/24

匹配 IP 时可以使用 ! 运算符进行反向匹配,例如:

-s !192.168.0.0/24。

参数 -d, --dst, --destination

范例 iptables -A INPUT -d 192.168.1.1

说明 用来匹配封包的目的地 IP,设定方式同上。

参数 -i, --in-interface

范例 iptables -A INPUT -i eth0

说明 用来匹配封包是从哪块网卡进入,可以使用通配字符 + 来做大范围匹配,例如:

-i eth+

表示所有的 ethernet 网卡

也可以使用 ! 运算符进行反向匹配,例如:

-i !eth0

参数 -o, --out-interface

范例 iptables -A FORWARD -o eth0

说明 用来匹配封包要从哪 块网卡送出,设定方式同上。

参数 --sport, --source-port

范例 iptables -A INPUT -p tcp --sport 22

说明 用来匹配封包的源端口,可以匹配单一端口,或是一个范围,例如:

--sport 22:80

表示从 22 到 80 端口之间都算是符合条件,如果要匹配不连续的多个端口,则必须使用 --multiport 参数,详见后文。匹配端口号时,可以使用 ! 运算符进行反向匹配。

参数 --dport, --destination-port

范例 iptables -A INPUT -p tcp --dport 22

说明 用来匹配封包的目的地端口号,设定方式同上

参数 --tcp-flags

范例 iptables -p tcp --tcp-flags SYN,FIN,ACK SYN

说明匹配 TCP 封包的状态标志,参数分为两个部分,第一个部分列举出想匹配的标志,第二部分则列举前述标志中哪些有被设置,未被列举的标志必须是空的。TCP 状态标志包括:SYN(同步)、ACK(应答)、FIN(结束)、RST(重设)、URG(紧急) 、PSH(强迫推送)等均可使用于参数中,除此之外还可以使用关键词 ALL 和 NONE 进行匹配。匹配标志时,可以使用 ! 运算符行反向匹配。

参数 --syn

范例 iptables -p tcp --syn

说明 用来表示TCP通信协议中,SYN位被打开,而ACK与FIN位关闭的分组,即TCP的初始连接,与 iptables -p tcp --tcp-flags SYN,FIN,ACK SYN 的作用完全相同,如果使用 !运算符,可用来匹配非要求连接封包。

参数 -m multiport --source-port

范例 iptables -A INPUT -p tcp -m multiport --source-port 22,53,80,110

说明用来匹配不连续的多个源端口,一次最多可以匹配 15 个端口,可以使用 ! 运算符进行反向匹配。

参数 -m multiport --destination-port

范例 iptables -A INPUT -p tcp -m multiport --destination-port 22,53,80,110

说明用来 匹配不连续的多个目的地端口号,设定方式同上

参数 -m multiport --port

范例 iptables -A INPUT -p tcp -m multiport --port 22,53,80,110

说明 这个参数比较特殊,用来匹配源端口和目的端口号相同的封包,设定方式同上。注意:在本范例中,如果来源端口号为 80目的地端口号为 110,这种封包并不算符合条件。

参数 --icmp-type

范例 iptables -A INPUT -p icmp --icmp-type 8

说明用来匹配 ICMP 的类型编号,可以使用代码或数字编号来进行 匹配。请打 iptables -p icmp --help 来查看有哪些代码可用。

参数 -m limit --limit

范例 iptables -A INPUT -m limit --limit 3/hour

说明 用来匹配某段时间内封包的平均流量,上面的例子是用来 匹配:每小时平均流量是否超过一次 3 个封包。除了每小时平均次外,也可以每秒钟、每分钟或每天平均一次,默认值为每小时平均一次,参数如后: /second、 /minute、/day。 除了进行封包数量的匹配外,设定这个参数也会在条件达成时,暂停封包的匹配动作,以避免因骇客使用洪水攻击法,导致服务被阻断。

参数 --limit-burst

范例 iptables -A INPUT -m limit --limit-burst 5

说明 用来匹配瞬间大量封包的数量,上面的例子是用来匹配一次同时涌入的封包是否超过 5 个(这是默认值),超过此上限的封包将被直接丢弃。使用效果同上。

参数 -m mac --mac-source

范例 iptables -A INPUT -m mac --mac-source 00:00:00:00:00:01

说明 用来匹配封包来源网络接口的硬件地址,这个参数不能用在 OUTPUT 和 POSTROUTING 规则链上,这是因为封包要送到网卡后,才能由网卡驱动程序透过 ARP 通讯协议查出目的地的 MAC 地址,所以 iptables 在进行封包匹配时,并不知道封包会送到哪个网络接口去。

参数 --mark

范例 iptables -t mangle -A INPUT -m mark --mark 1

说明 用来匹配封包是否被表示某个号码,当封包被 匹配成功时,我们可以透过 MARK 处理动作,将该封包标示一个号码,号码最大不可以超过 4294967296。

参数 -m owner --uid-owner

范例

iptables -A OUTPUT -m owner --uid-owner 500

说明 用来匹配来自本机的封包,是否为某特定使用者所产生的,这样可以避免服务器使用 root 或其它身分将敏感数据传送出,可以降低系统被骇的损失。可惜这个功能无法 匹配出来自其它主机的封包。

参数 -m owner --gid-owner

范例 iptables -A OUTPUT -m owner --gid-owner 0

说明 用来匹配来自本机的封包,是否为某特定使用者群组所产生的,使用时机同上。

参数 -m owner --pid-owner

范例

iptables -A OUTPUT -m owner --pid-owner 78

说明 用来匹配来自本机的封包,是否为某特定进程所产生的,使用时机同上。

参数 -m owner --sid-owner

范例

iptables -A OUTPUT -m owner --sid-owner 100

说明 用来匹配来自本机的封包,是否为某特定 连接(Session ID)的响应封包,使用时机同上。

参数 -m state --state

范例

iptables -A INPUT -m state --state RELATED,ESTABLISHED

说明 用来匹配连接状态, 连接状态共有四种:INVALID、ESTABLISHED、NEW 和 RELATED。

INVALID 表示该封包的连接编号(Session ID)无法辨识或编号不正确。

ESTABLISHED 表示该封包属于某个已经建立的连接。

NEW 表示该封包想要起始一个连接(重设连接或将连接重导向)。

RELATED 表示该封包是属于某个已经建立的连接,所建立的新连接。例如:FTP-DATA 连接必定是源自某个 FTP 连接。

[-j target/jump] 常用的处理动作:

-j 参数用来指定要进行的处理动作,常用的处理动作包括:ACCEPT、REJECT、DROP、REDIRECT、MASQUERADE、LOG、DNAT、SNAT、MIRROR、QUEUE、RETURN、MARK,分别说明如下:

ACCEPT: 将封包放行,进行完此处理动作后,将不再匹配其它规则,直接跳往下一个规则链(natostrouting)。

REJECT: 拦阻该封包,并传送封包通知对方,可以传送的封包有几个选择:ICMP port-unreachable、ICMP echo-reply 或是tcp-reset(这个封包会要求对方关闭连接),进行完此处理动作后,将不再匹配其它规则,直接中断过滤程序。 范例如下:

iptables -A FORWARD -p TCP --dport 22 -j REJECT --reject-with tcp-reset

DROP: 丢弃封包不予处理,进行完此处理动作后,将不再匹配其它规则,直接中断过滤程序。

REDIRECT: 将封包重新导向到另一个端口(PNAT),进行完此处理动作后,将会继续匹配其它规则。这个功能可以用来实现透明代理或用来保护 web 服务器。例如:

iptables -t nat -A PREROUTING -p tcp --dport 80 -j REDIRECT --to-ports 8080

MASQUERADE: 改写封包来源 IP 为防火墙 NIC IP,可以指定 port 对应的范围,进行完此处理动作后,直接跳往下一个规则 链(manglepostrouting)。这个功能与SNAT 略有不同,当进行 IP 伪装时,不需指定要伪装成哪个 IP,IP会从网卡直接读取,当使用拨 号接连时,IP通常是由ISP公司的DHCP 服务器指派的,这个时候 MASQUERADE 特别有用。范例如下:

iptables -t nat -A POSTROUTING -p TCP -j MASQUERADE --to-ports 1024-31000

LOG: 将封包相关讯息纪录在 /var/log 中,详细位置请查阅 /etc/syslog.conf 配置文件,进行完此处理动作后,将会继续匹配其规则。例如:

iptables -A INPUT -p tcp -j LOG --log-prefix "INPUT packets"

SNAT: 改写封包来源 IP 为某特定 IP 或 IP 范围,可以指定 port 对应的范围,进行完此处理动作后,将直接跳往下一个规则(mangleostrouting)。范例如下:

iptables -t nat -A POSTROUTING -p tcp -o eth0 -j SNAT --to-source?194.236.50.155-194.236.50.160:1024-32000

DNAT: 改写封包目的地 IP 为某特定 IP 或 IP 范围,可以指定 port 对应的范围,进行完此处理动作后,将会直接跳往下一个规则链(filter:input 或 filter:forward)。范例如下:

iptables -t nat -A PREROUTING -p tcp -d 15.45.23.67 --dport 80 -j DNAT --to-destination 192.168.1.1-192.168.1.10:80-100

MIRROR: 镜射封包,也就是将来源 IP 与目的地 IP 对调后,将封包送回,进行完此处理动作后,将会中断过滤程序。

QUEUE:中断过滤程序,将封包放入队列,交给其它程序处理。通过自行开发的处理程序,可以进行其它应用,例如:计算连接费用等。

RETURN:结束在目前规则链中的过滤程序,返回主规则链继续过滤,如果把自定义规则链看成是一个子程序,那么这个动作,就相当于提前结束子程序并返回到主程序中。

MARK:将封包标上某个代号,以便提供作为后续过滤的条件判断依据,进行完此处理动作后,将会继续匹配其它规则。范例如下:

iptables -t mangle -A PREROUTING -p tcp --dport 22 -j MARK --set-mark 2