CCNA之旅-交换机的基本配置0

一、交换机和网桥的区别

跟网桥使用软件来创建和管理过滤表不一样,交换机使用专用集成电路(ASIC)来创建并维护其过滤表。但把第二层交换机视为多端口网桥任然是可以的,因为他们的用途是一样的----------用来分割冲突域。

二层交换机和网桥转发数据的速度要比路由器快一些,因为他们不花时间查看网络层报头的信息。相反,在决定是转发帧或是丢弃他之前,他们查看帧的硬件地址。

交换机能够创建专用的冲突域,并在每个端口上提供独立的带宽,这跟集线器不一样。

第二层交换提供的性能如下:

.基于硬件的桥接(ASIC)

.线速(wire speed)

.低延迟

.低成本

第二层交换之所以这样有效,是因为没有对数据包做任何修改。设备只是读取了封装了数据包的帧,与路由选择过程相比,这就使得交换过程非常快,而且不容易出错。

第二层交换机的三中功能:

地址学习(Address learning) 第二层交换机和网桥能够记住在一个接口上所收到的每个帧的源设备硬件地址,而且他们会将这个硬件地址信息输入到被称为转发/过滤表的MAC数据库中。

转发/过滤决定(Forward/filter decision) 当在某个接口上收到帧时,交换机就查看其目的的硬件地址,并在MAC数据库中找到其外出的接口。帧只被转发到指定的目的端口。

避免环路(Loop avoidance) 如果为了提供冗余而在交换机之间创建了多个连接,网络中就产生环路。在提供冗余的同时,可使用生成树协议(spanning tree protocol,STP)来防止产生这样的环路。

生成树协议:

生成树协议(STP)最早是由数字设备公司(Digital Equipment Corporation,DEC)开发的,这个公司后来呗收购改名为Compaq公司。IEEE后来开发了它自己的STP版本,称为802.1d。坏消息是,默认时,Cisco交换机运行STP的IEEE802.1D版本,它与DEC版本不兼容。好消息是,Cisco在其新出品的交换机上使用了另一个工业标准,称为802.1W。

生成树术语:

根桥(Root bridge)根桥是桥ID最低的网桥,对于STP来说,关键的问题是为了网络中所有的交换机推选一个根桥,并让根桥称为网络中的焦点。在网络中,所有其他的决定----比如哪一个端口要被阻塞,哪一个端口要被配置为转发模式---都是根据根桥的判断来做出选择的。

BPDU(桥协议数据单元)所有交换机相互之间都交换信息,并利用这些信息来选出根交换机,也根据这些信息来进行网络的后续配置。每台交换机都对桥协议数据单元中的参数进行比较,他们将BPDU传送给某个邻居,并在期中放入他们从其他邻居那里收到的BPDU.

桥ID,STP利用桥ID来跟踪网络中所有交换机。桥ID由桥优先级(在所有的CISCO交换机上,默认的优先级为32768)和MAC地址的组合来决定的。在网络中,桥ID最小的网桥就称为根桥。

非根桥(Nnonroot bridge)除了根桥外,其他所有的网桥都是非根桥。

端口开销(Port cost)当两台交换机中间有多条链路且都不是根端口时,就根据端口开销来决定最佳路径,链路的开销取决于链路的带宽。

根端口(Root port) 根端口是指直接连接到根桥的链路所在的端口,或者根桥的路径最短的端口。

非指定端口(Nondesignated port)开销比其他指定端口高的端口,非指定端口将被置为阻塞状态,它不是转发端口

转发端口(forwarding port)指能够转发帧的端口

阻塞端口(Blocked port)阻塞端口是指不能转发帧的端口,这样做为了防止环路。然而被阻塞的端口将始终监听帧。

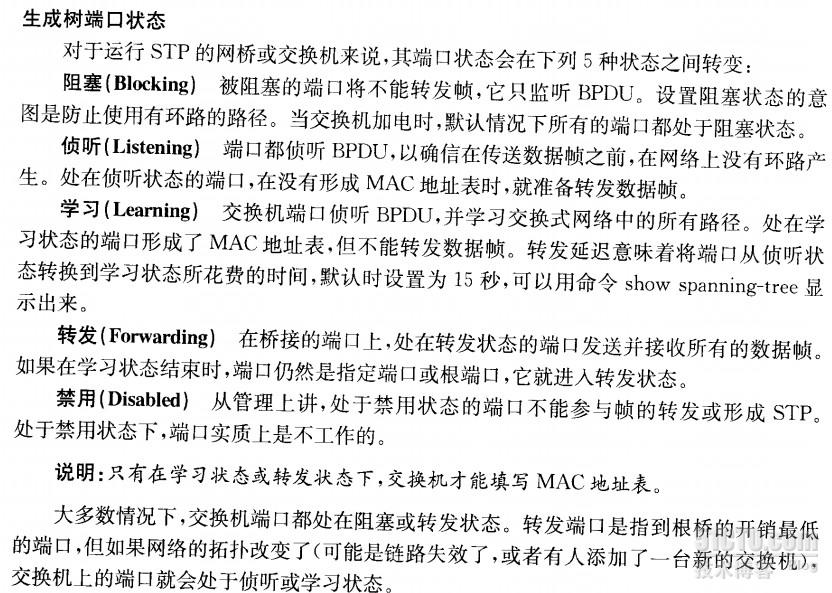

生成树的操作:

STP的任务是找到网络中的所有链路,并关闭任何冗余的链路,这样就可以防止网络环路的产生。

为了达到这个目的,STP首先选举一个根桥,有根桥负责决定网络拓扑。一旦所有的交换机都同意将某台交换机选举为根桥,其余的每台交换机就必须找到唯一的跟端口。在两台交换机之间的每一条链路必须有唯一的指定端口

我们通常说的MAC地址和交换机端口绑定其实就是交换机端口安全功能。端口安全功能能让你设置一个端口只允许一台或几台确定的设备访问那个交换机;能根据MAC地址确定允许访问的设备;允许访问的设备的MAC地址既能手工设置,也能从交换机“学到”;当一个未批准的MAC地址试图访问端口的时候,交换机会挂起或禁用该端口等等。

一、首先必须明白两个概念:

可靠的MAC地址 设置时候有三种类型。

静态可靠的MAC地址:在交换机接口模式下手动设置,这个设置会被保存在交换机MAC地址表和运行设置文件中,交换机重新启动后不丢失(当然是在保存设置完成后),具体命令如下:

Switch(config-if)#switchport port-security mac-address Mac地址

动态可靠的MAC地址:这种类型是交换机默认的类型。在这种类型下,交换机会动态学习MAC地址,不过这个设置只会保存在MAC地址表中,不会保存在运行设置文件中,并且交换机重新启动后,这些MAC地址表中的MAC地址自动会被清除。

黏性可靠的MAC地址:这种类型下,能手动设置MAC地址和端口的绑定,也能让交换机自动学习来绑定,这个设置会被保存在MAC地址中和运行设置文件中,如果保存设置,交换机重起动后不用再自动重新学习MAC地址,虽然黏性的可靠的MAC地址能手动设置,不过CISCO官方不推荐这样做。具体命令如下:

Switch(config-if)#switchport port-security mac-address sticky

其实在上面这条命令设置后并且该端口得到MAC地址后,会自动生成一条设置命令

Switch(config-if)#switchport port-security mac-address sticky Mac地址

这也是为何在这种类型下 CISCO不推荐手动设置MAC地址的原因。

二、违反MAC安全采取的措施:

当超过设定MAC地址数量的最大值,或访问该端口的设备MAC地址不是这个MAC地址表中该端口的MAC地址,或同一个VLAN中一个MAC地址被设置在几个端口上时,就会引发违反MAC地址安全,这个时候采取的措施有三种:

1.保护模式(protect):丢弃数据包,不发警告。

2.限制模式(restrict):丢弃数据包,发警告,发出SNMP trap,同时被记录在syslog日志里。

3.关闭模式(shutdown):这是交换机默认模式,在这种情况下端口即时变为err-disable状态,并且关掉端口灯,发出SNMP trap,同时被记录在syslog日志里,除非管理员手工激活,否则该端口失效。

具体命令如下:

Switch(config-if)#switchport port-security violation {protect | restrict | shutdown }

下面这个表一就是具体的对比

Violation Mode Traffic is forwarded Sends SNMP trap Sends syslog message Displays error

message Shuts down port

protect No No No No No

restrict No Yes Yes No No

shutdown No Yes Yes No Yes

表一 bitscn.com

设置端口安全时还要注意以下几个问题:

端口安全仅仅设置在静态Access端口;在trunk端口、SPAN端口、快速以太通道、吉比特以太通道端口组或被动态划给一个VLAN的端口上不能设置端口安全功能;不能基于每VLAN设置端口安全;交换机不支持黏性可靠的MAC地址老化时间。protect和restrict模式不能同时设置在同一端口上。

下面把上面的知识点连接起来谈谈实现设置步骤的全部命令。

1.静态可靠的MAC地址的命令步骤:

Switch#config terminal

Switch(config)#interface interface-id 进入需要设置的端口

Switch(config-if)#switchport mode Access 设置为交换模式

Switch(config-if)#switchport port-security 打开端口安全模式

Switch(config-if)#switchport port-security violation {protect | restrict | shutdown }

上面这一条命令是可选的,也就是能不用设置,默认的是shutdown模式,不过在实际设置中推荐用restrict。

Switch(config-if)#switchport port-security maximum value

上面这一条命令也是可选的,也就是能不用设置,默认的maximum是个MAC地址,2950和3550交换机的这个最大值是132。

其实上面这几条命令在静态、黏性下都是相同的,

Switch(config-if)#switchport port-security mac-address MAC地址

上面这一条命令就说明是设置为静态可靠的MAC地址

2.动态可靠的MAC地址设置,因为是交换机默认的设置。

3.黏性可靠的MAC地址设置的命令步骤:

Switch#config terminal

Switch(config)#interface interface-id

Switch(config-if)#switchport mode Access

Switch(config-if)#switchport port-security

Switch(config-if)#switchport port-security violation {protect | restrict | shutdown }

Switch(config-if)#switchport port-security maximum value

上面这几条命令解释和前面静态讲到原因相同,不再说明。

Switch(config-if)#switchport port-security mac-address sticky

上面这一条命令就说明是设置为黏性可靠的MAC地址。

最后,说说企业中怎么快速MAC地址和交换机端口绑定。在实际的运用中常用黏性可靠的MAC地址绑定,目前我们在一台2950EMI上绑定。

方法1:在CLI方式下设置

2950 (config)#int rang fa0/1 - 48

2950 (config-if-range)#switchport mode Access

2950 (config-if-range)#switchport port-security

2950 (config-if-range)#switchport port-security mac-address violation restrict

2950 (config-if-range)#switchport port-security mac-address sticky

这样交换机的48个端口都绑定了,注意:在实际运用中需求把连在交换机上的PC机都打开,这样才能学到MAC地址,并且要在学到MAC地址后保存设置文件,这样下次就不用再学习MAC地址了,然后用show port-security address查看绑定的端口,确认设置正确。

方法2:在WEB界面下设置,也就是CMS(集群管理单元)

我们通过在IE浏览器中输入交换机IP地址,就能进入,然后在port?port security下能选定交换机端口,在Status和Sticky MAC Address中选Enable或Disabled,Violation Action能选Shutdown、Restrict、Protect中的一种,Maximum Address Count(1-132)能填写这个范围的数值。 bbs.bitsCN.com

当然更有需求绑定IP地址和MAC地址的,这个就需要三层或以上的交换了,因为我们知道普通的交换机都是工作在第二层,也就是使数据链路层,是不可能绑定IP的。如果企业是星型的网络,中心交换机是带三层或以上功能的。我们就能在上绑定,

Switch(config)#arp Ip地址 Mac地址 arpa

配置生成树的实验: