SpringSecurity初识

最近项目中用到了SpringSecurity作为权限控制模块,学习下,记录下。

-

HelloWorld

<dependency>

<groupId>org.springframework.security</groupId>

<artifactId>spring-security-web</artifactId>

<version>4.0.3.RELEASE</version>

</dependency>

<dependency>

<groupId>javax.servlet</groupId>

<artifactId>servlet-api</artifactId>

<version>2.3</version>

</dependency>

<dependency>

<groupId>commons-logging</groupId>

<artifactId>commons-logging-api</artifactId>

<version>1.1</version>

</dependency>

<dependency>

<groupId>org.springframework.security</groupId>

<artifactId>spring-security-config</artifactId>

<version>4.0.3.RELEASE</version>

</dependency><dependency>

<groupId>org.springframework.security</groupId>

<artifactId>spring-security-web</artifactId>

<version>4.0.3.RELEASE</version>

</dependency>

<dependency>

<groupId>javax.servlet</groupId>

<artifactId>servlet-api</artifactId>

<version>2.3</version>

</dependency>

<dependency>

<groupId>commons-logging</groupId>

<artifactId>commons-logging-api</artifactId>

<version>1.1</version>

</dependency>

<dependency>

<groupId>org.springframework.security</groupId>

<artifactId>spring-security-config</artifactId>

<version>4.0.3.RELEASE</version>

</dependency>

注意,这里需要引入spring-security-config.jar这个jar包,不然会一直报Configuration problem: Unable to locate Spring NamespaceHandler for XML schema namespace [http://www.springframework.org/schema/security]这个错误,这里使用的是最新的4.0.3.RELEASE这个版本作为测试

<beans xmlns="http://www.springframework.org/schema/beans"

xmlns:security="http://www.springframework.org/schema/security"

xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance"

xsi:schemaLocation="http://www.springframework.org/schema/beans

http://www.springframework.org/schema/beans/spring-beans-3.1.xsd

http://www.springframework.org/schema/security

http://www.springframework.org/schema/security/spring-security-3.1.xsd">

</beans>

Spring Security命名空间的引入可以简化我们的开发,它涵盖了大部分Spring Security常用的功能。它的设计是基于框架内大范围的依赖的,可以被划分为以下几块。

Ø Web/Http 安全:这是最复杂的部分。通过建立filter和相关的service bean来实现框架的认证机制。当访问受保护的URL时会将用户引入登录界面或者是错误提示界面。

Ø 业务对象或者方法的安全:控制方法访问权限的。

Ø AuthenticationManager:处理来自于框架其他部分的认证请求。

Ø AccessDecisionManager:为Web或方法的安全提供访问决策。会注册一个默认的,但是我们也可以通过普通bean注册的方式使用自定义的AccessDecisionManager。

Ø AuthenticationProvider:AuthenticationManager是通过它来认证用户的。

Ø UserDetailsService:跟AuthenticationProvider关系密切,用来获取用户信息的。

引入了Spring Security的NameSpace之后我们就可以使用该命名空间下的元素来配置Spring Security了。首先我们来定义一个http元素,security只是我们使用命名空间的一个前缀。http元素是用于定义Web相关权限控制的。

<security:httpauto-config="true"use-expressions="false">

<security:intercept-urlpattern="/**"access="ROLE_USER"/>

</security:http>

如上定义中,intercept-url定义了一个权限控制的规则。pattern属性表示我们将对哪些url进行权限控制,其也可以是一个正则表达式,如上的写法表示我们将对所有的URL进行权限控制;access属性表示在请求对应的URL时需要什么权限,默认配置时它应该是一个以逗号分隔的角色列表,请求的用户只需拥有其中的一个角色就能成功访问对应的URL。这里的“ROLE_USER”表示请求的用户应当具有ROLE_USER角色。“ROLE_”前缀是一个提示Spring使用基于角色的检查的标记。

有了权限控制的规则了后,接下来我们需要定义一个AuthenticationManager用于认证。我们先来看如下定义:

<security:authentication-manager>

<security:authentication-provider>

<security:user-service>

<security:username="user"password="user"authorities="ROLE_USER"/>

<security:username="admin"password="admin"authorities="ROLE_USER, ROLE_ADMIN"/>

</security:user-service>

</security:authentication-provider>

</security:authentication-manager>

authentication-manager元素指定了一个AuthenticationManager,其需要一个AuthenticationProvider(对应authentication-provider元素)来进行真正的认证,默认情况下authentication-provider对应一个DaoAuthenticationProvider,其需要UserDetailsService(对应user-service元素)来获取用户信息UserDetails(对应user元素)。这里我们只是简单的使用user元素来定义用户,而实际应用中这些信息通常都是需要从数据库等地方获取的,这个将放到后续再讲。我们可以看到通过user元素我们可以指定user对应的用户名、密码和拥有的权限。user-service还支持通过properties文件来指定用户信息,如:

<security:user-serviceproperties="/WEB-INF/config/users.properties"/>

其中属性文件应遵循如下格式:

username=password,grantedAuthority[,grantedAuthority][,enabled|disabled]

所以,对应上面的配置文件,我们的users.properties文件的内容应该如下所示:

#username=password,grantedAuthority[,grantedAuthority][,enabled|disabled]

user=user,ROLE_USER

admin=admin,ROLE_USER,ROLE_ADMIN

至此,我们的Spring Security配置文件的配置就完成了。完整配置文件将如下所示。

<beans xmlns="http://www.springframework.org/schema/beans"

xmlns:security="http://www.springframework.org/schema/security"

xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance"

xsi:schemaLocation="http://www.springframework.org/schema/beans

http://www.springframework.org/schema/beans/spring-beans-3.1.xsd

http://www.springframework.org/schema/security

http://www.springframework.org/schema/security/spring-security-3.1.xsd">

<security:httpauto-config="true"use-expressions="false">

<security:intercept-urlpattern="/**"access="ROLE_USER"/>

</security:http>

<security:authentication-manager>

<security:authentication-provider>

<security:user-service>

<security:username="user"password="user"authorities="ROLE_USER"/>

<security:username="admin"password="admin"authorities="ROLE_USER, ROLE_ADMIN"/>

</security:user-service>

</security:authentication-provider>

</security:authentication-manager>

</beans>

之后我们告诉Spring加载这个配置文件。通常,我们可以在web.xml文件中通过context-param把它指定为Spring的初始配置文件,也可以在对应Spring的初始配置文件中引入它。这里我们采用前者。

< context-param >

<param-name>contextConfigLocation</param-name>

<param-value>classpath:spring-security.xml</param-value>

</context-param>

<listener>

<listener-class>org.springframework.web.context.ContextLoaderListener</listener-class>

</listener>

Spring的配置文件是通过对应的ContextLoaderListener来加载和初始化的,上述代码中的applicationContext.xml文件就是对应的Spring的配置文件,如果没有可以不用配置。接下来我们还需要在web.xml中定义一个filter用来拦截需要交给Spring Security处理的请求,需要注意的是该filter一定要定义在其它如SpringMVC等拦截请求之前。这里我们将拦截所有的请求,具体做法如下所示:

<filter>

<filter-name>springSecurityFilterChain</filter-name>

<filter-class>org.springframework.web.filter.DelegatingFilterProxy</filter-class>

</filter>

<filter-mapping>

<filter-name>springSecurityFilterChain</filter-name>

<url-pattern>/*</url-pattern>

</filter-mapping>

接下来可以启动我们的应用,然后在浏览器中访问我们的主页。你会看到如下页面。

因为我们的spring-security.xml文件中配置好了所有的请求都需要“ROLE_USER”权限,所以当我们在请求主页的时候,Spring Security发现我们还没有登录,Spring会引导我们到登录界面。使用正确的用户名和密码(如上面配置的user/user或admin/admin)登录后,如果符合对应的权限我们就可以访问主页了,否则将出现403(禁止访问)界面。

可能你会奇怪,我们没有建立上面的登录页面,为什么Spring Security会跳到上面的登录页面呢?这是我们设置http的auto-config=”true”时Spring Security自动为我们生成的。

当指定http元素的auto-config=”true”时,就相当于如下内容的简写。

<security:http>

<security:form-login/>

<security:http-basic/>

<security:logout/>

</security:http>

这些元素负责建立表单登录、基本的认证和登出处理。它们都可以通过指定对应的属性来改变它们的行为。

-

关于登录

1.1 form-login元素介绍

http元素下的form-login元素是用来定义表单登录信息的。当我们什么属性都不指定的时候Spring Security会为我们生成一个默认的登录页面。如果不想使用默认的登录页面,我们可以指定自己的登录页面。

1.1.1使用自定义登录页面

自定义登录页面是通过login-page属性来指定的。提到login-page我们不得不提另外几个属性。

Ø username-parameter:表示登录时用户名使用的是哪个参数,默认是“j_username”。

Ø password-parameter:表示登录时密码使用的是哪个参数,默认是“j_password”。

Ø login-processing-url:表示登录时提交的地址,默认是“/j-spring-security-check”。这个只是Spring Security用来标记登录页面使用的提交地址,真正关于登录这个请求是不需要用户自己处理的。

所以,我们可以通过如下定义使Spring Security在需要用户登录时跳转到我们自定义的登录页面。

<security:httpauto-config="true">

<security:form-loginlogin-page="/login.jsp"

login-processing-url="/login.do"username-parameter="username"

password-parameter="password"/>

<!-- 表示匿名用户可以访问 -->

<security:intercept-urlpattern="/login.jsp"access="IS_AUTHENTICATED_ANONYMOUSLY"/>

<security:intercept-urlpattern="/**"access="ROLE_USER"/>

</security:http>

需要注意的是,我们之前配置的是所有的请求都需要ROLE_USER权限,这意味着我们自定义的“/login.jsp”也需要该权限,这样就会形成一个死循环了。解决办法是我们需要给“/login.jsp”放行。通过指定“/login.jsp”的访问权限为“IS_AUTHENTICATED_ANONYMOUSLY”或“ROLE_ANONYMOUS”可以达到这一效果。此外,我们也可以通过指定一个http元素的安全性为none来达到相同的效果。如:

<security:httpsecurity="none"pattern="/login.jsp"/>

<security:httpauto-config="true">

<security:form-loginlogin-page="/login.jsp"

login-processing-url="/login.do"username-parameter="username"

password-parameter="password"/>

<security:intercept-urlpattern="/**"access="ROLE_USER"/>

</security:http>

它们两者的区别是前者将进入Spring Security定义的一系列用于安全控制的filter,而后者不会。当指定一个http元素的security属性为none时,表示其对应pattern的filter链为空。从3.1开始,Spring Security允许我们定义多个http元素以满足针对不同的pattern请求使用不能的filter链。当为指定pattern属性时表示对应的http元素定义将对所有的请求发生作用。

根据上面的配置,我们自定义的登录页面的内容应该是这样子的:

<form action="login.do" method="post">

<table>

<tr>

<td>用户名:</td>

<td><inputtype="text"name="username"/></td>

</tr>

<tr>

<td>密码:</td>

<td><inputtype="password"name="password"/></td>

</tr>

<tr>

<tdcolspan="2"align="center">

<inputtype="submit"value="登录"/>

<inputtype="reset"value="重置"/>

</td>

</tr>

</table>

</form>

1.1.2指定登录后的页面

通过default-target-url指定

默认情况下,我们在登录成功后会返回到原本受限制的页面。但如果用户是直接请求登录页面,登录成功后应该跳转到哪里呢?默认情况下它会跳转到当前应用的根路径,即欢迎页面。通过指定form-login元素的default-target-url属性,我们可以让用户在直接登录后跳转到指定的页面。如果想让用户不管是直接请求登录页面,还是通过Spring Security引导过来的,登录之后都跳转到指定的页面,我们可以通过指定form-login元素的always-use-default-target属性为true来达到这一效果。

通过authentication-success-handler-ref指定

authentication-success-handler-ref对应一个AuthencticationSuccessHandler实现类的引用。如果指定了authentication-success-handler-ref,登录认证成功后会调用指定AuthenticationSuccessHandler的onAuthenticationSuccess方法。我们需要在该方法体内对认证成功做一个处理,然后返回对应的认证成功页面。使用了authentication-success-handler-ref之后认证成功后的处理就由指定的AuthenticationSuccessHandler来处理,之前的那些default-target-url之类的就都不起作用了。

以下是自定义的一个AuthenticationSuccessHandler的实现类。

publicclass AuthenticationSuccessHandlerImplimplements

AuthenticationSuccessHandler {

publicvoid onAuthenticationSuccess(HttpServletRequest request,

HttpServletResponse response, Authentication authentication)

throws IOException, ServletException {

response.sendRedirect(request.getContextPath());

}

}

其对应使用authentication-success-handler-ref属性的配置是这样的:

<security:httpauto-config="true">

<security:form-loginlogin-page="/login.jsp"

login-processing-url="/login.do"username-parameter="username"

password-parameter="password"

authentication-success-handler-ref="authSuccess"/>

<!-- 表示匿名用户可以访问 -->

<security:intercept-urlpattern="/login.jsp"

access="IS_AUTHENTICATED_ANONYMOUSLY"/>

<security:intercept-urlpattern="/**"access="ROLE_USER"/>

</security:http>

<!-- 认证成功后的处理类 -->

<bean id="authSuccess" class="com.xxx.AuthenticationSuccessHandlerImpl"/>

1.1.3指定登录失败后的页面

除了可以指定登录认证成功后的页面和对应的AuthenticationSuccessHandler之外,form-login同样允许我们指定认证失败后的页面和对应认证失败后的处理器AuthenticationFailureHandler。

通过authentication-failure-url指定

默认情况下登录失败后会返回登录页面,我们也可以通过form-login元素的authentication-failure-url来指定登录失败后的页面。需要注意的是登录失败后的页面跟登录页面一样也是需要配置成在未登录的情况下可以访问,否则登录失败后请求失败页面时又会被Spring Security重定向到登录页面。

<security:httpauto-config="true">

<security:form-loginlogin-page="/login.jsp"

login-processing-url="/login.do"username-parameter="username"

password-parameter="password"

authentication-failure-url="/login_failure.jsp"

/>

<!-- 表示匿名用户可以访问 -->

<security:intercept-urlpattern="/login*.jsp*"

access="IS_AUTHENTICATED_ANONYMOUSLY"/>

<security:intercept-urlpattern="/**"access="ROLE_USER"/>

</security:http>

通过authentication-failure-handler-ref指定

类似于authentication-success-handler-ref,authentication-failure-handler-ref对应一个用于处理认证失败的AuthenticationFailureHandler实现类。指定了该属性,Spring Security在认证失败后会调用指定AuthenticationFailureHandler的onAuthenticationFailure方法对认证失败进行处理,此时authentication-failure-url属性将不再发生作用。

1.2 http-basic

之前介绍的都是基于form-login的表单登录,其实Spring Security还支持弹窗进行认证。通过定义http元素下的http-basic元素可以达到这一效果。

<security:httpauto-config="true">

<security:http-basic/>

<security:intercept-urlpattern="/**"access="ROLE_USER"/>

</security:http>

此时,如果我们访问受Spring Security保护的资源时,系统将会弹出一个窗口来要求我们进行登录认证。效果如下:

当然此时我们的表单登录也还是可以使用的,只不过当我们访问受包含资源的时候Spring Security不会自动跳转到登录页面。这就需要我们自己去请求登录页面进行登录。

需要注意的是当我们同时定义了http-basic和form-login元素时,form-login将具有更高的优先级。即在需要认证的时候Spring Security将引导我们到登录页面,而不是弹出一个窗口。

- 核心类简介

1.1 Authentication

Authentication是一个接口,用来表示用户认证信息的,在用户登录认证之前相关信息会封装为一个Authentication具体实现类的对象,在登录认证成功之后又会生成一个信息更全面,包含用户权限等信息的Authentication对象,然后把它保存在SecurityContextHolder所持有的SecurityContext中,供后续的程序进行调用,如访问权限的鉴定等。

1.2 SecurityContextHolder

SecurityContextHolder是用来保存SecurityContext的。SecurityContext中含有当前正在访问系统的用户的详细信息。默认情况下,SecurityContextHolder将使用ThreadLocal来保存SecurityContext,这也就意味着在处于同一线程中的方法中我们可以从ThreadLocal中获取到当前的SecurityContext。因为线程池的原因,如果我们每次在请求完成后都将ThreadLocal进行清除的话,那么我们把SecurityContext存放在ThreadLocal中还是比较安全的。这些工作Spring Security已经自动为我们做了,即在每一次request结束后都将清除当前线程的ThreadLocal。

SecurityContextHolder中定义了一系列的静态方法,而这些静态方法内部逻辑基本上都是通过SecurityContextHolder持有的SecurityContextHolderStrategy来实现的,如getContext()、setContext()、clearContext()等。而默认使用的strategy就是基于ThreadLocal的ThreadLocalSecurityContextHolderStrategy。另外,Spring Security还提供了两种类型的strategy实现,GlobalSecurityContextHolderStrategy和InheritableThreadLocalSecurityContextHolderStrategy,前者表示全局使用同一个SecurityContext,如C/S结构的客户端;后者使用InheritableThreadLocal来存放SecurityContext,即子线程可以使用父线程中存放的变量。

一般而言,我们使用默认的strategy就可以了,但是如果要改变默认的strategy,Spring Security为我们提供了两种方法,这两种方式都是通过改变strategyName来实现的。SecurityContextHolder中为三种不同类型的strategy分别命名为MODE_THREADLOCAL、MODE_INHERITABLETHREADLOCAL和MODE_GLOBAL。第一种方式是通过SecurityContextHolder的静态方法setStrategyName()来指定需要使用的strategy;第二种方式是通过系统属性进行指定,其中属性名默认为“spring.security.strategy”,属性值为对应strategy的名称。

Spring Security使用一个Authentication对象来描述当前用户的相关信息。SecurityContextHolder中持有的是当前用户的SecurityContext,而SecurityContext持有的是代表当前用户相关信息的Authentication的引用。这个Authentication对象不需要我们自己去创建,在与系统交互的过程中,Spring Security会自动为我们创建相应的Authentication对象,然后赋值给当前的SecurityContext。但是往往我们需要在程序中获取当前用户的相关信息,比如最常见的是获取当前登录用户的用户名。在程序的任何地方,通过如下方式我们可以获取到当前用户的用户名。

public String getCurrentUsername() {

Object principal = SecurityContextHolder.getContext().getAuthentication().getPrincipal();

if (principal instanceof UserDetails) {

return ((UserDetails) principal).getUsername();

}

if (principal instanceof Principal) {

return ((Principal) principal).getName();

}

return String.valueOf(principal);

}

通过Authentication.getPrincipal()可以获取到代表当前用户的信息,这个对象通常是UserDetails的实例。获取当前用户的用户名是一种比较常见的需求,关于上述代码其实Spring Security在Authentication中的实现类中已经为我们做了相关实现,所以获取当前用户的用户名最简单的方式应当如下。

public String getCurrentUsername() {

return SecurityContextHolder.getContext().getAuthentication().getName();

}

此外,调用SecurityContextHolder.getContext()获取SecurityContext时,如果对应的SecurityContext不存在,则Spring Security将为我们建立一个空的SecurityContext并进行返回。

1.3 AuthenticationManager和AuthenticationProvider

AuthenticationManager是一个用来处理认证(Authentication)请求的接口。在其中只定义了一个方法authenticate(),该方法只接收一个代表认证请求的Authentication对象作为参数,如果认证成功,则会返回一个封装了当前用户权限等信息的Authentication对象进行返回。

Authentication authenticate(Authentication authentication) throws AuthenticationException;

在Spring Security中,AuthenticationManager的默认实现是ProviderManager,而且它不直接自己处理认证请求,而是委托给其所配置的AuthenticationProvider列表,然后会依次使用每一个AuthenticationProvider进行认证,如果有一个AuthenticationProvider认证后的结果不为null,则表示该AuthenticationProvider已经认证成功,之后的AuthenticationProvider将不再继续认证。然后直接以该AuthenticationProvider的认证结果作为ProviderManager的认证结果。如果所有的AuthenticationProvider的认证结果都为null,则表示认证失败,将抛出一个ProviderNotFoundException。校验认证请求最常用的方法是根据请求的用户名加载对应的UserDetails,然后比对UserDetails的密码与认证请求的密码是否一致,一致则表示认证通过。Spring Security内部的DaoAuthenticationProvider就是使用的这种方式。其内部使用UserDetailsService来负责加载UserDetails,UserDetailsService将在下节讲解。在认证成功以后会使用加载的UserDetails来封装要返回的Authentication对象,加载的UserDetails对象是包含用户权限等信息的。认证成功返回的Authentication对象将会保存在当前的SecurityContext中。

当我们在使用NameSpace时, authentication-manager元素的使用会使Spring Security 在内部创建一个ProviderManager,然后可以通过authentication-provider元素往其中添加AuthenticationProvider。当定义authentication-provider元素时,如果没有通过ref属性指定关联哪个AuthenticationProvider,Spring Security默认就会使用DaoAuthenticationProvider。使用了NameSpace后我们就不要再声明ProviderManager了。

<security:authentication-manageralias="authenticationManager">

<security:authentication-provider

user-service-ref="userDetailsService"/>

</security:authentication-manager>

如果我们没有使用NameSpace,那么我们就应该在ApplicationContext中声明一个ProviderManager。

1.3.1 认证成功后清除凭证

默认情况下,在认证成功后ProviderManager将清除返回的Authentication中的凭证信息,如密码。所以如果你在无状态的应用中将返回的Authentication信息缓存起来了,那么以后你再利用缓存的信息去认证将会失败,因为它已经不存在密码这样的凭证信息了。所以在使用缓存的时候你应该考虑到这个问题。一种解决办法是设置ProviderManager的eraseCredentialsAfterAuthentication属性为false,或者想办法在缓存时将凭证信息一起缓存。

1.4 UserDetailsService

通过Authentication.getPrincipal()的返回类型是Object,但很多情况下其返回的其实是一个UserDetails的实例。UserDetails是Spring Security中一个核心的接口。其中定义了一些可以获取用户名、密码、权限等与认证相关的信息的方法。Spring Security内部使用的UserDetails实现类大都是内置的User类,我们如果要使用UserDetails时也可以直接使用该类。在Spring Security内部很多地方需要使用用户信息的时候基本上都是使用的UserDetails,比如在登录认证的时候。登录认证的时候Spring Security会通过UserDetailsService的loadUserByUsername()方法获取对应的UserDetails进行认证,认证通过后会将该UserDetails赋给认证通过的Authentication的principal,然后再把该Authentication存入到SecurityContext中。之后如果需要使用用户信息的时候就是通过SecurityContextHolder获取存放在SecurityContext中的Authentication的principal。

通常我们需要在应用中获取当前用户的其它信息,如Email、电话等。这时存放在Authentication的principal中只包含有认证相关信息的UserDetails对象可能就不能满足我们的要求了。这时我们可以实现自己的UserDetails,在该实现类中我们可以定义一些获取用户其它信息的方法,这样将来我们就可以直接从当前SecurityContext的Authentication的principal中获取这些信息了。上文已经提到了UserDetails是通过UserDetailsService的loadUserByUsername()方法进行加载的。UserDetailsService也是一个接口,我们也需要实现自己的UserDetailsService来加载我们自定义的UserDetails信息。然后把它指定给AuthenticationProvider即可。如下是一个配置UserDetailsService的示例。

<!-- 用于认证的AuthenticationManager -->

<security:authentication-manageralias="authenticationManager">

<security:authentication-provider

user-service-ref="userDetailsService"/>

</security:authentication-manager>

<bean id="userDetailsService"

class="org.springframework.security.core.userdetails.jdbc.JdbcDaoImpl">

<propertyname="dataSource"ref="dataSource"/>

</bean>

上述代码中我们使用的JdbcDaoImpl是Spring Security为我们提供的UserDetailsService的实现,另外Spring Security还为我们提供了UserDetailsService另外一个实现,InMemoryDaoImpl。

其作用是从数据库中加载UserDetails信息。其中已经定义好了加载相关信息的默认脚本,这些脚本也可以通过JdbcDaoImpl的相关属性进行指定。关于JdbcDaoImpl使用方式会在讲解AuthenticationProvider的时候做一个相对详细一点的介绍。

1.4.1 JdbcDaoImpl

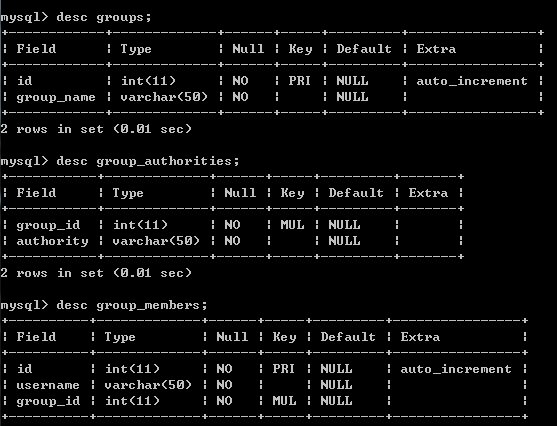

JdbcDaoImpl允许我们从数据库来加载UserDetails,其底层使用的是Spring的JdbcTemplate进行操作,所以我们需要给其指定一个数据源。此外,我们需要通过usersByUsernameQuery属性指定通过username查询用户信息的SQL语句;通过authoritiesByUsernameQuery属性指定通过username查询用户所拥有的权限的SQL语句;如果我们通过设置JdbcDaoImpl的enableGroups为true启用了用户组权限的支持,则我们还需要通过groupAuthoritiesByUsernameQuery属性指定根据username查询用户组权限的SQL语句。当这些信息都没有指定时,将使用默认的SQL语句,默认的SQL语句如下所示。

select username, password, enabledfrom users where username=?--根据username查询用户信息

select username, authorityfrom authorities where username=?--根据username查询用户权限信息

select g.id, g.group_name, ga.authorityfrom groups g, groups_members gm, groups_authorities gawhere gm.username=? and g.id=ga.group_idand g.id=gm.group_id --根据username查询用户组权限

使用默认的SQL语句进行查询时意味着我们对应的数据库中应该有对应的表和表结构,Spring Security为我们提供的默认表的创建脚本如下。

createtable users(

username varchar_ignorecase(50) notnullprimarykey,

password varchar_ignorecase(50) notnull,

enabled booleannotnull);

createtable authorities (

username varchar_ignorecase(50) notnull,

authority varchar_ignorecase(50) notnull,

constraint fk_authorities_usersforeignkey(username)references users(username));

createuniqueindex ix_auth_usernameon authorities (username,authority);

createtable groups (

id bigint generated bydefaultas identity(startwith 0) primarykey,

group_name varchar_ignorecase(50) notnull);

createtable group_authorities (

group_id bigint notnull,

authority varchar(50) notnull,

constraint fk_group_authorities_groupforeignkey(group_id)references groups(id));

createtable group_members (

id bigint generated bydefaultas identity(startwith 0) primarykey,

username varchar(50) notnull,

group_id bigint notnull,

constraint fk_group_members_groupforeignkey(group_id)references groups(id));

此外,使用jdbc-user-service元素时在底层Spring Security默认使用的就是JdbcDaoImpl。

<security:authentication-manageralias="authenticationManager">

<security:authentication-provider>

<!-- 基于Jdbc的UserDetailsService实现,JdbcDaoImpl -->

<security:jdbc-user-servicedata-source-ref="dataSource"/>

</security:authentication-provider>

</security:authentication-manager>

1.4.2 InMemoryDaoImpl

InMemoryDaoImpl主要是测试用的,其只是简单的将用户信息保存在内存中。使用NameSpace时,使用user-service元素Spring Security底层使用的UserDetailsService就是InMemoryDaoImpl。此时,我们可以简单的使用user元素来定义一个UserDetails。

<security:user-service>

<security:username="user"password="user"authorities="ROLE_USER"/>

</security:user-service>

如上配置表示我们定义了一个用户user,其对应的密码为user,拥有ROLE_USER的权限。此外,user-service还支持通过properties文件来指定用户信息,如:

<security:user-serviceproperties="/WEB-INF/config/users.properties"/>

其中属性文件应遵循如下格式:

username=password,grantedAuthority[,grantedAuthority][,enabled|disabled]

所以,对应上面的配置文件,我们的users.properties文件的内容应该如下所示:

#username=password,grantedAuthority[,grantedAuthority][,enabled|disabled]

user=user,ROLE_USER

1.5 GrantedAuthority

Authentication的getAuthorities()可以返回当前Authentication对象拥有的权限,即当前用户拥有的权限。其返回值是一个GrantedAuthority类型的数组,每一个GrantedAuthority对象代表赋予给当前用户的一种权限。GrantedAuthority是一个接口,其通常是通过UserDetailsService进行加载,然后赋予给UserDetails的。

GrantedAuthority中只定义了一个getAuthority()方法,该方法返回一个字符串,表示对应权限的字符串表示,如果对应权限不能用字符串表示,则应当返回null。

Spring Security针对GrantedAuthority有一个简单实现SimpleGrantedAuthority。该类只是简单的接收一个表示权限的字符串。Spring Security内部的所有AuthenticationProvider都是使用SimpleGrantedAuthority来封装Authentication对象。

- 认证简介

1.1 认证过程

1、用户使用用户名和密码进行登录。

2、Spring Security将获取到的用户名和密码封装成一个实现了Authentication接口的UsernamePasswordAuthenticationToken。

3、将上述产生的token对象传递给AuthenticationManager进行登录认证。

4、AuthenticationManager认证成功后将会返回一个封装了用户权限等信息的Authentication对象。

5、通过调用SecurityContextHolder.getContext().setAuthentication(...)将AuthenticationManager返回的Authentication对象赋予给当前的SecurityContext。

上述介绍的就是Spring Security的认证过程。在认证成功后,用户就可以继续操作去访问其它受保护的资源了,但是在访问的时候将会使用保存在SecurityContext中的Authentication对象进行相关的权限鉴定。

1.2 Web应用的认证过程

如果用户直接访问登录页面,那么认证过程跟上节描述的基本一致,只是在认证完成后将跳转到指定的成功页面,默认是应用的根路径。如果用户直接访问一个受保护的资源,那么认证过程将如下:

1、引导用户进行登录,通常是重定向到一个基于form表单进行登录的页面,具体视配置而定。

2、用户输入用户名和密码后请求认证,后台还是会像上节描述的那样获取用户名和密码封装成一个UsernamePasswordAuthenticationToken对象,然后把它传递给AuthenticationManager进行认证。

3、如果认证失败将继续执行步骤1,如果认证成功则会保存返回的Authentication到SecurityContext,然后默认会将用户重定向到之前访问的页面。

4、用户登录认证成功后再次访问之前受保护的资源时就会对用户进行权限鉴定,如不存在对应的访问权限,则会返回403错误码。

在上述步骤中将有很多不同的类参与,但其中主要的参与者是ExceptionTranslationFilter。

1.2.1 ExceptionTranslationFilter

ExceptionTranslationFilter是用来处理来自AbstractSecurityInterceptor抛出的AuthenticationException和AccessDeniedException的。AbstractSecurityInterceptor是Spring Security用于拦截请求进行权限鉴定的,其拥有两个具体的子类,拦截方法调用的MethodSecurityInterceptor和拦截URL请求的FilterSecurityInterceptor。当ExceptionTranslationFilter捕获到的是AuthenticationException时将调用AuthenticationEntryPoint引导用户进行登录;如果捕获的是AccessDeniedException,但是用户还没有通过认证,则调用AuthenticationEntryPoint引导用户进行登录认证,否则将返回一个表示不存在对应权限的403错误码。

1.2.2在request之间共享SecurityContext

可能你早就有这么一个疑问了,既然SecurityContext是存放在ThreadLocal中的,而且在每次权限鉴定的时候都是从ThreadLocal中获取SecurityContext中对应的Authentication所拥有的权限,并且不同的request是不同的线程,为什么每次都可以从ThreadLocal中获取到当前用户对应的SecurityContext呢?在Web应用中这是通过SecurityContextPersistentFilter实现的,默认情况下其会在每次请求开始的时候从session中获取SecurityContext,然后把它设置给SecurityContextHolder,在请求结束后又会将SecurityContextHolder所持有的SecurityContext保存在session中,并且清除SecurityContextHolder所持有的SecurityContext。这样当我们第一次访问系统的时候,SecurityContextHolder所持有的SecurityContext肯定是空的,待我们登录成功后,SecurityContextHolder所持有的SecurityContext就不是空的了,且包含有认证成功的Authentication对象,待请求结束后我们就会将SecurityContext存在session中,等到下次请求的时候就可以从session中获取到该SecurityContext并把它赋予给SecurityContextHolder了,由于SecurityContextHolder已经持有认证过的Authentication对象了,所以下次访问的时候也就不再需要进行登录认证了。

- 异常信息本地化

Spring Security支持将展现给终端用户看的异常信息本地化,这些信息包括认证失败、访问被拒绝等。而对于展现给开发者看的异常信息和日志信息(如配置错误)则是不能够进行本地化的,它们是以英文硬编码在Spring Security的代码中的。在Spring-Security-core-xxx.jar包的org.springframework.security包下拥有一个以英文异常信息为基础的messages.properties文件,以及其它一些常用语言的异常信息对应的文件,如messages_zh_CN.properties文件。那么对于用户而言所需要做的就是在自己的ApplicationContext中定义如下这样一个bean。

<bean id="messageSource"

class="org.springframework.context.support.ReloadableResourceBundleMessageSource">

<propertyname="basename"

value="classpath:org/springframework/security/messages"/>

</bean>

如果要自己定制messages.properties文件,或者需要新增本地化支持文件,则可以copy Spring Security提供的默认messages.properties文件,将其中的内容进行修改后再注入到上述bean中。比如我要定制一些中文的提示信息,那么我可以在copy一个messages.properties文件到类路径的“com/xxx”下,然后将其重命名为messages_zh_CN.properties,并修改其中的提示信息。然后通过basenames属性注入到上述bean中,如:

<bean id="messageSource"

class="org.springframework.context.support.ReloadableResourceBundleMessageSource">

<propertyname="basenames">

<array>

<!-- 将自定义的放在Spring Security内置的之前 -->

<value>classpath:com/xxx/messages</value>

<value>classpath:org/springframework/security/messages</value>

</array>

</property>

</bean>

有一点需要注意的是将自定义的messages.properties文件路径定义在Spring Security内置的message.properties路径定义之前

-

AuthenticationProvider

认证是由AuthenticationManager来管理的,但是真正进行认证的是AuthenticationManager中定义的AuthenticationProvider。AuthenticationManager中可以定义有多个AuthenticationProvider。当我们使用authentication-provider元素来定义一个AuthenticationProvider时,如果没有指定对应关联的AuthenticationProvider对象,Spring Security默认会使用DaoAuthenticationProvider。DaoAuthenticationProvider在进行认证的时候需要一个UserDetailsService来获取用户的信息UserDetails,其中包括用户名、密码和所拥有的权限等。所以如果我们需要改变认证的方式,我们可以实现自己的AuthenticationProvider;如果需要改变认证的用户信息来源,我们可以实现UserDetailsService。

实现了自己的AuthenticationProvider之后,我们可以在配置文件中这样配置来使用我们自己的AuthenticationProvider。其中myAuthenticationProvider就是我们自己的AuthenticationProvider实现类对应的bean。

<security:authentication-manager>

<security:authentication-providerref="myAuthenticationProvider"/>

</security:authentication-manager>

实现了自己的UserDetailsService之后,我们可以在配置文件中这样配置来使用我们自己的UserDetailsService。其中的myUserDetailsService就是我们自己的UserDetailsService实现类对应的bean。

<security:authentication-manager>

<security:authentication-provideruser-service-ref="myUserDetailsService"/>

</security:authentication-manager>

1.1 用户信息从数据库获取

通常我们的用户信息都不会向第一节示例中那样简单的写在配置文件中,而是从其它存储位置获取,比如数据库。根据之前的介绍我们知道用户信息是通过UserDetailsService获取的,要从数据库获取用户信息,我们就需要实现自己的UserDetailsService。幸运的是像这种常用的方式Spring Security已经为我们做了实现了。

1.1.1 使用jdbc-user-service获取

在Spring Security的命名空间中在authentication-provider下定义了一个jdbc-user-service元素,通过该元素我们可以定义一个从数据库获取UserDetails的UserDetailsService。jdbc-user-service需要接收一个数据源的引用。

<security:authentication-manager>

<security:authentication-provider>

<security:jdbc-user-servicedata-source-ref="dataSource"/>

</security:authentication-provider>

</security:authentication-manager>

上述配置中dataSource是对应数据源配置的bean引用。使用此种方式需要我们的数据库拥有如下表和表结构。

这是因为默认情况下jdbc-user-service将使用SQL语句“select username, password, enabled from users where username = ?”来获取用户信息;使用SQL语句“select username, authority from authorities where username = ?”来获取用户对应的权限;使用SQL语句“select g.id, g.group_name, ga.authority from groups g, group_members gm, group_authorities ga where gm.username = ? and g.id = ga.group_id and g.id = gm.group_id”来获取用户所属组的权限。需要注意的是jdbc-user-service定义是不支持用户组权限的,所以使用jdbc-user-service时用户组相关表也是可以不定义的。如果需要使用用户组权限请使用JdbcDaoImpl,这个在后文后讲到。

当然这只是默认配置及默认的表结构。如果我们的表名或者表结构跟Spring Security默认的不一样,我们可以通过以下几个属性来定义我们自己查询用户信息、用户权限和用户组权限的SQL。

| 属性名 |

说明 |

| users-by-username-query |

指定查询用户信息的SQL |

| authorities-by-username-query |

指定查询用户权限的SQL |

| group-authorities-by-username-query |

指定查询用户组权限的SQL |

假设我们的用户表是t_user,而不是默认的users,则我们可以通过属性users-by-username-query来指定查询用户信息的时候是从用户表t_user查询。

<security:authentication-manager>

<security:authentication-provider>

<security:jdbc-user-service

data-source-ref="dataSource"

users-by-username-query="select username, password, enabled from t_user where username = ?"/>

</security:authentication-provider>

</security:authentication-manager>

role-prefix属性

jdbc-user-service还有一个属性role-prefix可以用来指定角色的前缀。这是什么意思呢?这表示我们从库里面查询出来的权限需要加上什么样的前缀。举个例子,假设我们库里面存放的权限都是“USER”,而我们指定了某个URL的访问权限access=”ROLE_USER”,显然这是不匹配的,Spring Security不会给我们放行,通过指定jdbc-user-service的role-prefix=”ROLE_”之后就会满足了。当role-prefix的值为“none”时表示没有前缀,当然默认也是没有的。

1.1.2 直接使用JdbcDaoImpl

JdbcDaoImpl是UserDetailsService的一个实现。其用法和jdbc-user-service类似,只是我们需要把它定义为一个bean,然后通过authentication-provider的user-service-ref进行引用。

<security:authentication-manager>

<security:authentication-provideruser-service-ref="userDetailsService"/>

</security:authentication-manager>

<bean id="userDetailsService" class="org.springframework.security.core.userdetails.jdbc.JdbcDaoImpl">

<propertyname="dataSource"ref="dataSource"/>

</bean>

如你所见,JdbcDaoImpl同样需要一个dataSource的引用。如果就是上面这样配置的话我们数据库表结构也需要是标准的表结构。当然,如果我们的表结构和标准的不一样,可以通过usersByUsernameQuery、authoritiesByUsernameQuery和groupAuthoritiesByUsernameQuery属性来指定对应的查询SQL。

用户权限和用户组权限

JdbcDaoImpl使用enableAuthorities和enableGroups两个属性来控制权限的启用。默认启用的是enableAuthorities,即用户权限,而enableGroups默认是不启用的。如果需要启用用户组权限,需要指定enableGroups属性值为true。当然这两种权限是可以同时启用的。需要注意的是使用jdbc-user-service定义的UserDetailsService是不支持用户组权限的,如果需要支持用户组权限的话需要我们使用JdbcDaoImpl。

<security:authentication-manager>

<security:authentication-provideruser-service-ref="userDetailsService"/>

</security:authentication-manager>

<bean id="userDetailsService" class="org.springframework.security.core.userdetails.jdbc.JdbcDaoImpl">

<propertyname="dataSource"ref="dataSource"/>

<propertyname="enableGroups"value="true"/>

</bean>

1.2 PasswordEncoder

1.2.1 使用内置的PasswordEncoder

通常我们保存的密码都不会像之前介绍的那样,保存的明文,而是加密之后的结果。为此,我们的AuthenticationProvider在做认证时也需要将传递的明文密码使用对应的算法加密后再与保存好的密码做比较。Spring Security对这方面也有支持。通过在authentication-provider下定义一个password-encoder我们可以定义当前AuthenticationProvider需要在进行认证时需要使用的password-encoder。password-encoder是一个PasswordEncoder的实例,我们可以直接使用它,如:

<security:authentication-manager>

<security:authentication-provideruser-service-ref="userDetailsService">

<security:password-encoderhash="md5"/>

</security:authentication-provider>

</security:authentication-manager>

其属性hash表示我们将用来进行加密的哈希算法,系统已经为我们实现的有plaintext、sha、sha-256、md4、md5、{sha}和{ssha}。它们对应的PasswordEncoder实现类如下:

| 加密算法 |

PasswordEncoder实现类 |

| plaintext |

PlaintextPasswordEncoder |

| sha |

ShaPasswordEncoder |

| sha-256 |

ShaPasswordEncoder,使用时new ShaPasswordEncoder(256) |

| md4 |

Md4PasswordEncoder |

| md5 |

Md5PasswordEncoder |

| {sha} |

LdapShaPasswordEncoder |

| {ssha} |

LdapShaPasswordEncoder |

使用BASE64编码加密后的密码

此外,使用password-encoder时我们还可以指定一个属性base64,表示是否需要对加密后的密码使用BASE64进行编码,默认是false。如果需要则设为true。

<security:password-encoder hash="md5" base64="true"/>

加密时使用salt

加密时使用salt也是很常见的需求,Spring Security内置的password-encoder也对它有支持。通过password-encoder元素下的子元素salt-source,我们可以指定当前PasswordEncoder需要使用的salt。这个salt可以是一个常量,也可以是当前UserDetails的某一个属性,还可以通过实现SaltSource接口实现自己的获取salt的逻辑,SaltSource中只定义了如下一个方法。

public Object getSalt(UserDetails user);

下面来看几个使用salt-source的示例。

(1)下面的配置将使用常量“abc”作为salt。

<security:authentication-manager>

<security:authentication-provideruser-service-ref="userDetailsService">

<security:password-encoderhash="md5"base64="true">

<security:salt-sourcesystem-wide="abc"/>

</security:password-encoder>

</security:authentication-provider>

</security:authentication-manager>

(2)下面的配置将使用UserDetails的username作为salt。

<security:authentication-manager>

<security:authentication-provideruser-service-ref="userDetailsService">

<security:password-encoderhash="md5"base64="true">

<security:salt-sourceuser-property="username"/>

</security:password-encoder>

</security:authentication-provider>

</security:authentication-manager>

(3)下面的配置将使用自己实现的SaltSource获取salt。其中mySaltSource就是SaltSource实现类对应的bean的引用。

<security:authentication-manager>

<security:authentication-provideruser-service-ref="userDetailsService">

<security:password-encoderhash="md5"base64="true">

<security:salt-sourceref="mySaltSource"/>

</security:password-encoder>

</security:authentication-provider>

</security:authentication-manager>

需要注意的是AuthenticationProvider进行认证时所使用的PasswordEncoder,包括它们的算法和规则都应当与我们保存用户密码时是一致的。也就是说如果AuthenticationProvider使用Md5PasswordEncoder进行认证,我们在保存用户密码时也需要使用Md5PasswordEncoder;如果AuthenticationProvider在认证时使用了username作为salt,那么我们在保存用户密码时也需要使用username作为salt。如:

Md5PasswordEncoder encoder = new Md5PasswordEncoder();

encoder.setEncodeHashAsBase64(true);

System.out.println(encoder.encodePassword("user","user"));

1.2.2 使用自定义的PasswordEncoder

除了通过password-encoder使用Spring Security已经为我们实现了的PasswordEncoder之外,我们也可以实现自己的PasswordEncoder,然后通过password-encoder的ref属性关联到我们自己实现的PasswordEncoder对应的bean对象。

<security:authentication-manager>

<security:authentication-provideruser-service-ref="userDetailsService">

<security:password-encoderref="passwordEncoder"/>

</security:authentication-provider>

</security:authentication-manager>

<bean id="passwordEncoder" class="com.xxx.MyPasswordEncoder"/>

在Spring Security内部定义有两种类型的PasswordEncoder,分别是org.springframework.security.authentication.encoding.PasswordEncoder和org.springframework.security.crypto.password.PasswordEncoder。直接通过password-encoder元素的hash属性指定使用内置的PasswordEncoder都是基于org.springframework.security.authentication.encoding.PasswordEncoder的实现,然而它现在已经被废弃了,Spring Security推荐我们使用org.springframework.security.crypto.password.PasswordEncoder,它的设计理念是为了使用随机生成的salt。关于后者Spring Security也已经提供了几个实现类,更多信息请查看Spring Security的API文档。我们在通过password-encoder使用自定义的PasswordEncoder时两种PasswordEncoder的实现类都是支持的。

-

缓存UserDetails

Spring Security提供了一个实现了可以缓存UserDetails的UserDetailsService实现类,CachingUserDetailsService。该类的构造接收一个用于真正加载UserDetails的UserDetailsService实现类。当需要加载UserDetails时,其首先会从缓存中获取,如果缓存中没有对应的UserDetails存在,则使用持有的UserDetailsService实现类进行加载,然后将加载后的结果存放在缓存中。UserDetails与缓存的交互是通过UserCache接口来实现的。CachingUserDetailsService默认拥有UserCache的一个空实现引用,NullUserCache。以下是CachingUserDetailsService的类定义。

publicclass CachingUserDetailsServiceimplements UserDetailsService {

private UserCache userCache = new NullUserCache();

privatefinal UserDetailsServicedelegate;

CachingUserDetailsService(UserDetailsService delegate) {

this.delegate = delegate;

}

public UserCache getUserCache() {

returnuserCache;

}

publicvoid setUserCache(UserCache userCache) {

this.userCache = userCache;

}

public UserDetails loadUserByUsername(String username) {

UserDetails user = userCache.getUserFromCache(username);

if (user == null) {

user = delegate.loadUserByUsername(username);

}

Assert.notNull(user, "UserDetailsService " +delegate + " returned null for username " + username +". " +

"This is an interface contract violation");

userCache.putUserInCache(user);

return user;

}

}

我们可以看到当缓存中不存在对应的UserDetails时将使用引用的UserDetailsService类型的delegate进行加载。加载后再把它存放到Cache中并进行返回。除了NullUserCache之外,Spring Security还为我们提供了一个基于Ehcache的UserCache实现类,EhCacheBasedUserCache,其源码如下所示。

publicclass EhCacheBasedUserCacheimplements UserCache, InitializingBean {

privatestaticfinal Loglogger = LogFactory.getLog(EhCacheBasedUserCache.class);

private Ehcache cache;

publicvoid afterPropertiesSet()throws Exception {

Assert.notNull(cache, "cache mandatory");

}

public Ehcache getCache() {

returncache;

}

public UserDetails getUserFromCache(String username) {

Element element = cache.get(username);

if (logger.isDebugEnabled()) {

logger.debug("Cache hit: " + (element !=null) + "; username: " + username);

}

if (element == null) {

returnnull;

} else {

return (UserDetails) element.getValue();

}

}

publicvoid putUserInCache(UserDetails user) {

Element element = new Element(user.getUsername(), user);

if (logger.isDebugEnabled()) {

logger.debug("Cache put: " + element.getKey());

}

cache.put(element);

}

publicvoid removeUserFromCache(UserDetails user) {

if (logger.isDebugEnabled()) {

logger.debug("Cache remove: " + user.getUsername());

}

this.removeUserFromCache(user.getUsername());

}

publicvoid removeUserFromCache(String username) {

cache.remove(username);

}

publicvoid setCache(Ehcache cache) {

this.cache = cache;

}

}

从上述源码我们可以看到EhCacheBasedUserCache所引用的Ehcache是空的,所以,当我们需要对UserDetails进行缓存时,我们只需要定义一个Ehcache实例,然后把它注入给EhCacheBasedUserCache就可以了。接下来我们来看一下定义一个支持缓存UserDetails的CachingUserDetailsService的示例。

<security:authentication-manageralias="authenticationManager">

<!-- 使用可以缓存UserDetails的CachingUserDetailsService -->

<security:authentication-provider

user-service-ref="cachingUserDetailsService"/>

</security:authentication-manager>

<!-- 可以缓存UserDetails的UserDetailsService -->

<bean id="cachingUserDetailsService"class="org.springframework.security.config.authentication.CachingUserDetailsService">

<!-- 真正加载UserDetails的UserDetailsService -->

<constructor-argref="userDetailsService"/>

<!-- 缓存UserDetails的UserCache -->

<propertyname="userCache">

<beanclass="org.springframework.security.core.userdetails.cache.EhCacheBasedUserCache">

<!-- 用于真正缓存的Ehcache对象 -->

<propertyname="cache"ref="ehcache4UserDetails"/>

</bean>

</property>

</bean>

<!-- 将使用默认的CacheManager创建一个名为ehcache4UserDetails的Ehcache对象 -->

<bean id="ehcache4UserDetails" class="org.springframework.cache.ehcache.EhCacheFactoryBean"/>

<!-- 从数据库加载UserDetails的UserDetailsService -->

<bean id="userDetailsService"

class="org.springframework.security.core.userdetails.jdbc.JdbcDaoImpl">

<propertyname="dataSource"ref="dataSource"/>

</bean>

在上面的配置中,我们通过EhcacheFactoryBean定义的Ehcache bean对象采用的是默认配置,其将使用默认的CacheManager,即直接通过CacheManager.getInstance()获取当前已经存在的CacheManager对象,如不存在则使用默认配置自动创建一个,当然这可以通过cacheManager属性指定我们需要使用的CacheManager,CacheManager可以通过EhCacheManagerFactoryBean进行定义。此外,如果没有指定对应缓存的名称,默认将使用beanName,在上述配置中即为ehcache4UserDetails,可以通过cacheName属性进行指定。此外,缓存的配置信息也都是使用的默认的。

-

intercept-url配置

1.1指定拦截的url

通过pattern指定当前intercept-url定义应当作用于哪些url。

<security:intercept-url pattern="/**" access="ROLE_USER"/>

1.2 指定访问权限

可以通过access属性来指定intercept-url对应URL访问所应当具有的权限。access的值是一个字符串,其可以直接是一个权限的定义,也可以是一个表达式。常用的类型有简单的角色名称定义,多个名称之间用逗号分隔,如:

<security:intercept-urlpattern="/secure/**"access="ROLE_USER,ROLE_ADMIN"/>

在上述配置中就表示secure路径下的所有URL请求都应当具有ROLE_USER或ROLE_ADMIN权限。当access的值是以“ROLE_”开头的则将会交由RoleVoter进行处理。

此外,其还可以是一个表达式,上述配置如果使用表达式来表示的话则应该是如下这个样子。

<security:httpuse-expressions="true">

<security:form-login/>

<security:logout/>

<security:intercept-urlpattern="/secure/**"access="hasAnyRole('ROLE_USER','ROLE_ADMIN')"/>

</security:http>

或者是使用hasRole()表达式,然后中间以or连接,如:

<security:intercept-urlpattern="/secure/**"access="hasRole('ROLE_USER') or hasRole('ROLE_ADMIN')"/>

需要注意的是使用表达式时需要指定http元素的use-expressions=”true”。更多关于使用表达式的内容将在后文介绍。当intercept-url的access属性使用表达式时默认将使用WebExpressionVoter进行处理。

此外,还可以指定三个比较特殊的属性值,默认情况下将使用AuthenticatedVoter来处理它们。IS_AUTHENTICATED_ANONYMOUSLY表示用户不需要登录就可以访问;IS_AUTHENTICATED_REMEMBERED表示用户需要是通过Remember-Me功能进行自动登录的才能访问;IS_AUTHENTICATED_FULLY表示用户的认证类型应该是除前两者以外的,也就是用户需要是通过登录入口进行登录认证的才能访问。如我们通常会将登录地址设置为IS_AUTHENTICATED_ANONYMOUSLY。

<security:http>

<security:form-loginlogin-page="/login.jsp"/>

<!-- 登录页面可以匿名访问 -->

<security:intercept-urlpattern="/login.jsp*"access="IS_AUTHENTICATED_ANONYMOUSLY"/>

<security:intercept-urlpattern="/**"access="ROLE_USER"/>

</security:http>

1.3 指定访问协议

如果你的应用同时支持Http和Https访问,且要求某些URL只能通过Https访问,这个需求可以通过指定intercept-url的requires-channel属性来指定。requires-channel支持三个值:http、https和any。any表示http和https都可以访问。

<security:httpauto-config="true">

<security:form-login/>

<!-- 只能通过https访问 -->

<security:intercept-urlpattern="/admin/**"access="ROLE_ADMIN"requires-channel="https"/>

<!-- 只能通过http访问 -->

<security:intercept-urlpattern="/**"access="ROLE_USER"requires-channel="http"/>

</security:http>

需要注意的是当试图使用http请求限制了只能通过https访问的资源时会自动跳转到对应的https通道重新请求。如果所使用的http或者https协议不是监听在标准的端口上(http默认是80,https默认是443),则需要我们通过port-mapping元素定义好它们的对应关系。

<security:httpauto-config="true">

<security:form-login/>

<!-- 只能通过https访问 -->

<security:intercept-urlpattern="/admin/**"access="ROLE_ADMIN"requires-channel="https"/>

<!-- 只能通过http访问 -->

<security:intercept-urlpattern="/**"access="ROLE_USER"requires-channel="http"/>

<security:port-mappings>

<security:port-mappinghttp="8899" https="9988"/>

</security:port-mappings>

</security:http>

1.4 指定请求方法

通常我们都会要求某些URL只能通过POST请求,某些URL只能通过GET请求。这些限制Spring Security也已经为我们实现了,通过指定intercept-url的method属性可以限制当前intercept-url适用的请求方式,默认为所有的方式都可以。

<security:httpauto-config="true">

<security:form-login/>

<!-- 只能通过POST访问 -->

<security:intercept-urlpattern="/post/**"method="POST"/>

<!-- 只能通过GET访问 -->

<security:intercept-urlpattern="/**"access="ROLE_USER"method="GET"/>

</security:http>

method的可选值有GET、POST、DELETE、PUT、HEAD、OPTIONS和TRACE。

Spring Security的底层是通过一系列的Filter来管理的,每个Filter都有其自身的功能,而且各个Filter在功能上还有关联关系,所以它们的顺序也是非常重要的。-

Filter

1.1 Filter顺序

Spring Security已经定义了一些Filter,不管实际应用中你用到了哪些,它们应当保持如下顺序。

(1)ChannelProcessingFilter,如果你访问的channel错了,那首先就会在channel之间进行跳转,如http变为https。

(2)SecurityContextPersistenceFilter,这样的话在一开始进行request的时候就可以在SecurityContextHolder中建立一个SecurityContext,然后在请求结束的时候,任何对SecurityContext的改变都可以被copy到HttpSession。

(3)ConcurrentSessionFilter,因为它需要使用SecurityContextHolder的功能,而且更新对应session的最后更新时间,以及通过SessionRegistry获取当前的SessionInformation以检查当前的session是否已经过期,过期则会调用LogoutHandler。

(4)认证处理机制,如UsernamePasswordAuthenticationFilter,CasAuthenticationFilter,BasicAuthenticationFilter等,以至于SecurityContextHolder可以被更新为包含一个有效的Authentication请求。

(5)SecurityContextHolderAwareRequestFilter,它将会把HttpServletRequest封装成一个继承自HttpServletRequestWrapper的SecurityContextHolderAwareRequestWrapper,同时使用SecurityContext实现了HttpServletRequest中与安全相关的方法。

(6)JaasApiIntegrationFilter,如果SecurityContextHolder中拥有的Authentication是一个JaasAuthenticationToken,那么该Filter将使用包含在JaasAuthenticationToken中的Subject继续执行FilterChain。

(7)RememberMeAuthenticationFilter,如果之前的认证处理机制没有更新SecurityContextHolder,并且用户请求包含了一个Remember-Me对应的cookie,那么一个对应的Authentication将会设给SecurityContextHolder。

(8)AnonymousAuthenticationFilter,如果之前的认证机制都没有更新SecurityContextHolder拥有的Authentication,那么一个AnonymousAuthenticationToken将会设给SecurityContextHolder。

(9)ExceptionTransactionFilter,用于处理在FilterChain范围内抛出的AccessDeniedException和AuthenticationException,并把它们转换为对应的Http错误码返回或者对应的页面。

(10)FilterSecurityInterceptor,保护Web URI,并且在访问被拒绝时抛出异常。

1.2 添加Filter到FilterChain

当我们在使用NameSpace时,Spring Security是会自动为我们建立对应的FilterChain以及其中的Filter。但有时我们可能需要添加我们自己的Filter到FilterChain,又或者是因为某些特性需要自己显示的定义Spring Security已经为我们提供好的Filter,然后再把它们添加到FilterChain。使用NameSpace时添加Filter到FilterChain是通过http元素下的custom-filter元素来定义的。定义custom-filter时需要我们通过ref属性指定其对应关联的是哪个Filter,此外还需要通过position、before或者after指定该Filter放置的位置。诚如在上一节《Filter顺序》中所提到的那样,Spring Security对FilterChain中Filter顺序是有严格的规定的。Spring Security对那些内置的Filter都指定了一个别名,同时指定了它们的位置。我们在定义custom-filter的position、before和after时使用的值就是对应着这些别名所处的位置。如position=”CAS_FILTER”就表示将定义的Filter放在CAS_FILTER对应的那个位置,before=”CAS_FILTER”就表示将定义的Filter放在CAS_FILTER之前,after=”CAS_FILTER”就表示将定义的Filter放在CAS_FILTER之后。此外还有两个特殊的位置可以指定,FIRST和LAST,分别对应第一个和最后一个Filter,如你想把定义好的Filter放在最后,则可以使用after=”LAST”。

接下来我们来看一下Spring Security给我们定义好的FilterChain中Filter对应的位置顺序、它们的别名以及将触发自动添加到FilterChain的元素或属性定义。下面的定义是按顺序的。

| 别名 |

Filter类 |

对应元素或属性 |

| CHANNEL_FILTER |

ChannelProcessingFilter |

http/intercept-url@requires-channel |

| SECURITY_CONTEXT_FILTER |

SecurityContextPersistenceFilter |

http |

| CONCURRENT_SESSION_FILTER |

ConcurrentSessionFilter |

http/session-management/concurrency-control |

| LOGOUT_FILTER |

LogoutFilter |

http/logout |

| X509_FILTER |

X509AuthenticationFilter |

http/x509 |

| PRE_AUTH_FILTER |

AstractPreAuthenticatedProcessingFilter的子类 |

无 |

| CAS_FILTER |

CasAuthenticationFilter |

无 |

| FORM_LOGIN_FILTER |

UsernamePasswordAuthenticationFilter |

http/form-login |

| BASIC_AUTH_FILTER |

BasicAuthenticationFilter |

http/http-basic |

| SERVLET_API_SUPPORT_FILTER |

SecurityContextHolderAwareRequestFilter |

http@servlet-api-provision |

| JAAS_API_SUPPORT_FILTER |

JaasApiIntegrationFilter |

http@jaas-api-provision |

| REMEMBER_ME_FILTER |

RememberMeAuthenticationFilter |

http/remember-me |

| ANONYMOUS_FILTER |

AnonymousAuthenticationFilter |

http/anonymous |

| SESSION_MANAGEMENT_FILTER |

SessionManagementFilter |

http/session-management |

| EXCEPTION_TRANSLATION_FILTER |

ExceptionTranslationFilter |

http |

| FILTER_SECURITY_INTERCEPTOR |

FilterSecurityInterceptor |

http |

| SWITCH_USER_FILTER |

SwitchUserFilter |

无 |

1.3 DelegatingFilterProxy

可能你会觉得奇怪,我们在web应用中使用Spring Security时只在web.xml文件中定义了如下这样一个Filter,为什么你会说是一系列的Filter呢?

<filter>

<filter-name>springSecurityFilterChain</filter-name>

<filter-class>org.springframework.web.filter.DelegatingFilterProxy</filter-class>

</filter>

<filter-mapping>

<filter-name>springSecurityFilterChain</filter-name>

<url-pattern>/*</url-pattern>

</filter-mapping>

而且如果你不在web.xml文件声明要使用的Filter,那么Servlet容器将不会发现它们,它们又怎么发生作用呢?这就是上述配置中DelegatingFilterProxy的作用了。

DelegatingFilterProxy是Spring中定义的一个Filter实现类,其作用是代理真正的Filter实现类,也就是说在调用DelegatingFilterProxy的doFilter()方法时实际上调用的是其代理Filter的doFilter()方法。其代理Filter必须是一个Spring bean对象,所以使用DelegatingFilterProxy的好处就是其代理Filter类可以使用Spring的依赖注入机制方便自由的使用ApplicationContext中的bean。那么DelegatingFilterProxy如何知道其所代理的Filter是哪个呢?这是通过其自身的一个叫targetBeanName的属性来确定的,通过该名称,DelegatingFilterProxy可以从WebApplicationContext中获取指定的bean作为代理对象。该属性可以通过在web.xml中定义DelegatingFilterProxy时通过init-param来指定,如果未指定的话将默认取其在web.xml中声明时定义的名称。

<filter>

<filter-name>springSecurityFilterChain</filter-name>

<filter-class>org.springframework.web.filter.DelegatingFilterProxy</filter-class>

</filter>

<filter-mapping>

<filter-name>springSecurityFilterChain</filter-name>

<url-pattern>/*</url-pattern>

</filter-mapping>

在上述配置中,DelegatingFilterProxy代理的就是名为SpringSecurityFilterChain的Filter。

需要注意的是被代理的Filter的初始化方法init()和销毁方法destroy()默认是不会被执行的。通过设置DelegatingFilterProxy的targetFilterLifecycle属性为true,可以使被代理Filter与DelegatingFilterProxy具有同样的生命周期。

1.4 FilterChainProxy

Spring Security底层是通过一系列的Filter来工作的,每个Filter都有其各自的功能,而且各个Filter之间还有关联关系,所以它们的组合顺序也是非常重要的。

使用Spring Security时,DelegatingFilterProxy代理的就是一个FilterChainProxy。一个FilterChainProxy中可以包含有多个FilterChain,但是某个请求只会对应一个FilterChain,而一个FilterChain中又可以包含有多个Filter。当我们使用基于Spring Security的NameSpace进行配置时,系统会自动为我们注册一个名为springSecurityFilterChain类型为FilterChainProxy的bean(这也是为什么我们在使用SpringSecurity时需要在web.xml中声明一个name为springSecurityFilterChain类型为DelegatingFilterProxy的Filter了。),而且每一个http元素的定义都将拥有自己的FilterChain,而FilterChain中所拥有的Filter则会根据定义的服务自动增减。所以我们不需要显示的再定义这些Filter对应的bean了,除非你想实现自己的逻辑,又或者你想定义的某个属性NameSpace没有提供对应支持等。

Spring security允许我们在配置文件中配置多个http元素,以针对不同形式的URL使用不同的安全控制。Spring Security将会为每一个http元素创建对应的FilterChain,同时按照它们的声明顺序加入到FilterChainProxy。所以当我们同时定义多个http元素时要确保将更具有特性的URL配置在前。

<security:httppattern="/login*.jsp*"security="none"/>

<!-- http元素的pattern属性指定当前的http对应的FilterChain将匹配哪些URL,如未指定将匹配所有的请求 -->

<security:httppattern="/admin/**">

<security:intercept-urlpattern="/**"access="ROLE_ADMIN"/>

</security:http>

<security:http>

<security:intercept-urlpattern="/**"access="ROLE_USER"/>

</security:http>

需要注意的是http拥有一个匹配URL的pattern,未指定时表示匹配所有的请求,其下的子元素intercept-url也有一个匹配URL的pattern,该pattern是在http元素对应pattern基础上的,也就是说一个请求必须先满足http对应的pattern才有可能满足其下intercept-url对应的pattern。

1.5 Spring Security定义好的核心Filter

通过前面的介绍我们知道Spring Security是通过Filter来工作的,为保证Spring Security的顺利运行,其内部实现了一系列的Filter。这其中有几个是在使用Spring Security的Web应用中必定会用到的。接下来我们来简要的介绍一下FilterSecurityInterceptor、ExceptionTranslationFilter、SecurityContextPersistenceFilter和UsernamePasswordAuthenticationFilter。在我们使用http元素时前三者会自动添加到对应的FilterChain中,当我们使用了form-login元素时UsernamePasswordAuthenticationFilter也会自动添加到FilterChain中。所以我们在利用custom-filter往FilterChain中添加自己定义的这些Filter时需要注意它们的位置。

1.5.1 FilterSecurityInterceptor

FilterSecurityInterceptor是用于保护Http资源的,它需要一个AccessDecisionManager和一个AuthenticationManager的引用。它会从SecurityContextHolder获取Authentication,然后通过SecurityMetadataSource可以得知当前请求是否在请求受保护的资源。对于请求那些受保护的资源,如果Authentication.isAuthenticated()返回false或者FilterSecurityInterceptor的alwaysReauthenticate属性为true,那么将会使用其引用的AuthenticationManager再认证一次,认证之后再使用认证后的Authentication替换SecurityContextHolder中拥有的那个。然后就是利用AccessDecisionManager进行权限的检查。

我们在使用基于NameSpace的配置时所配置的intercept-url就会跟FilterChain内部的FilterSecurityInterceptor绑定。如果要自己定义FilterSecurityInterceptor对应的bean,那么该bean定义大致如下所示:

<bean id="filterSecurityInterceptor"

class="org.springframework.security.web.access.intercept.FilterSecurityInterceptor">

<propertyname="authenticationManager"ref="authenticationManager"/>

<propertyname="accessDecisionManager"ref="accessDecisionManager"/>

<propertyname="securityMetadataSource">

<security:filter-security-metadata-source>

<security:intercept-urlpattern="/admin/**"access="ROLE_ADMIN"/>

<security:intercept-urlpattern="/**"access="ROLE_USER,ROLE_ADMIN"/>

</security:filter-security-metadata-source>

</property>

</bean>

filter-security-metadata-source用于配置其securityMetadataSource属性。intercept-url用于配置需要拦截的URL与对应的权限关系。

1.5.2 ExceptionTranslationFilter

通过前面的介绍我们知道在Spring Security的Filter链表中ExceptionTranslationFilter就放在FilterSecurityInterceptor的前面。而ExceptionTranslationFilter是捕获来自FilterChain的异常,并对这些异常做处理。ExceptionTranslationFilter能够捕获来自FilterChain所有的异常,但是它只会处理两类异常,AuthenticationException和AccessDeniedException,其它的异常它会继续抛出。如果捕获到的是AuthenticationException,那么将会使用其对应的AuthenticationEntryPoint的commence()处理。如果捕获的异常是一个AccessDeniedException,那么将视当前访问的用户是否已经登录认证做不同的处理,如果未登录,则会使用关联的AuthenticationEntryPoint的commence()方法进行处理,否则将使用关联的AccessDeniedHandler的handle()方法进行处理。

AuthenticationEntryPoint是在用户没有登录时用于引导用户进行登录认证的,在实际应用中应根据具体的认证机制选择对应的AuthenticationEntryPoint。

AccessDeniedHandler用于在用户已经登录了,但是访问了其自身没有权限的资源时做出对应的处理。ExceptionTranslationFilter拥有的AccessDeniedHandler默认是AccessDeniedHandlerImpl,其会返回一个403错误码到客户端。我们可以通过显示的配置AccessDeniedHandlerImpl,同时给其指定一个errorPage使其可以返回对应的错误页面。当然我们也可以实现自己的AccessDeniedHandler。

<bean id="exceptionTranslationFilter"

class="org.springframework.security.web.access.ExceptionTranslationFilter">

<propertyname="authenticationEntryPoint">

<beanclass="org.springframework.security.web.authentication.LoginUrlAuthenticationEntryPoint">

<propertyname="loginFormUrl"value="/login.jsp"/>

</bean>

</property>

<propertyname="accessDeniedHandler">

<beanclass="org.springframework.security.web.access.AccessDeniedHandlerImpl">

<propertyname="errorPage"value="/access_denied.jsp"/>

</bean>

</property>

</bean>

在上述配置中我们指定了AccessDeniedHandler为AccessDeniedHandlerImpl,同时为其指定了errorPage,这样发生AccessDeniedException后将转到对应的errorPage上。指定了AuthenticationEntryPoint为使用表单登录的LoginUrlAuthenticationEntryPoint。此外,需要注意的是如果该filter是作为自定义filter加入到由NameSpace自动建立的FilterChain中时需把它放在内置的ExceptionTranslationFilter后面,否则异常都将被内置的ExceptionTranslationFilter所捕获。

<security:http>

<security:form-loginlogin-page="/login.jsp"

username-parameter="username"password-parameter="password"

login-processing-url="/login.do"/>

<!-- 退出登录时删除session对应的cookie -->

<security:logoutdelete-cookies="JSESSIONID"/>

<!-- 登录页面应当是不需要认证的 -->

<security:intercept-urlpattern="/login*.jsp*"

access="IS_AUTHENTICATED_ANONYMOUSLY"/>

<security:intercept-urlpattern="/**"access="ROLE_USER"/>

<security:custom-filterref="exceptionTranslationFilter"after="EXCEPTION_TRANSLATION_FILTER"/>

</security:http>

在捕获到AuthenticationException之后,调用AuthenticationEntryPoint的commence()方法引导用户登录之前,ExceptionTranslationFilter还做了一件事,那就是使用RequestCache将当前HttpServletRequest的信息保存起来,以至于用户成功登录后需要跳转到之前的页面时可以获取到这些信息,然后继续之前的请求,比如用户可能在未登录的情况下发表评论,待用户提交评论的时候就会将包含评论信息的当前请求保存起来,同时引导用户进行登录认证,待用户成功登录后再利用原来的request包含的信息继续之前的请求,即继续提交评论,所以待用户登录成功后我们通常看到的是用户成功提交了评论之后的页面。Spring Security默认使用的RequestCache是HttpSessionRequestCache,其会将HttpServletRequest相关信息封装为一个SavedRequest保存在HttpSession中。

1.5.3 SecurityContextPersistenceFilter

SecurityContextPersistenceFilter会在请求开始时从配置好的SecurityContextRepository中获取SecurityContext,然后把它设置给SecurityContextHolder。在请求完成后将SecurityContextHolder持有的SecurityContext再保存到配置好的SecurityContextRepository,同时清除SecurityContextHolder所持有的SecurityContext。在使用NameSpace时,Spring Security默认会给SecurityContextPersistenceFilter的SecurityContextRepository设置一个HttpSessionSecurityContextRepository,其会将SecurityContext保存在HttpSession中。此外HttpSessionSecurityContextRepository有一个很重要的属性allowSessionCreation,默认为true。这样需要把SecurityContext保存在session中时,如果不存在session,可以自动创建一个。也可以把它设置为false,这样在请求结束后如果没有可用的session就不会保存SecurityContext到session了。SecurityContextRepository还有一个空实现,NullSecurityContextRepository,如果在请求完成后不想保存SecurityContext也可以使用它。

这里再补充说明一点为什么SecurityContextPersistenceFilter在请求完成后需要清除SecurityContextHolder的SecurityContext。SecurityContextHolder在设置和保存SecurityContext都是使用的静态方法,具体操作是由其所持有的SecurityContextHolderStrategy完成的。默认使用的是基于线程变量的实现,即SecurityContext是存放在ThreadLocal里面的,这样各个独立的请求都将拥有自己的SecurityContext。在请求完成后清除SecurityContextHolder中的SucurityContext就是清除ThreadLocal,Servlet容器一般都有自己的线程池,这可以避免Servlet容器下一次分发线程时线程中还包含SecurityContext变量,从而引起不必要的错误。

下面是一个SecurityContextPersistenceFilter的简单配置。

<bean id="securityContextPersistenceFilter"

class="org.springframework.security.web.context.SecurityContextPersistenceFilter">

<propertyname='securityContextRepository'>

<bean

class='org.springframework.security.web.context.HttpSessionSecurityContextRepository'>

<propertyname='allowSessionCreation'value='false'/>

</bean>

</property>

</bean>

1.5.4 UsernamePasswordAuthenticationFilter

UsernamePasswordAuthenticationFilter用于处理来自表单提交的认证。该表单必须提供对应的用户名和密码,对应的参数名默认为j_username和j_password。如果不想使用默认的参数名,可以通过UsernamePasswordAuthenticationFilter的usernameParameter和passwordParameter进行指定。表单的提交路径默认是“j_spring_security_check”,也可以通过UsernamePasswordAuthenticationFilter的filterProcessesUrl进行指定。通过属性postOnly可以指定只允许登录表单进行post请求,默认是true。其内部还有登录成功或失败后进行处理的AuthenticationSuccessHandler和AuthenticationFailureHandler,这些都可以根据需求做相关改变。此外,它还需要一个AuthenticationManager的引用进行认证,这个是没有默认配置的。

<bean id="authenticationFilter"

class="org.springframework.security.web.authentication.UsernamePasswordAuthenticationFilter">

<propertyname="authenticationManager"ref="authenticationManager"/>

<propertyname="usernameParameter"value="username"/>

<propertyname="passwordParameter"value="password"/>

<propertyname="filterProcessesUrl"value="/login.do"/>

</bean>

如果要在http元素定义中使用上述AuthenticationFilter定义,那么完整的配置应该类似于如下这样子。

<beans xmlns="http://www.springframework.org/schema/beans"

xmlns:security="http://www.springframework.org/schema/security"

xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance"

xsi:schemaLocation="http://www.springframework.org/schema/beans

http://www.springframework.org/schema/beans/spring-beans-3.1.xsd

http://www.springframework.org/schema/security

http://www.springframework.org/schema/security/spring-security-3.1.xsd">

<!-- entry-point-ref指定登录入口 -->

<security:httpentry-point-ref="authEntryPoint">

<security:logoutdelete-cookies="JSESSIONID"/>

<security:intercept-urlpattern="/login*.jsp*"

access="IS_AUTHENTICATED_ANONYMOUSLY"/>

<security:intercept-urlpattern="/**"access="ROLE_USER"/>

<!-- 添加自己定义的AuthenticationFilter到FilterChain的FORM_LOGIN_FILTER位置 -->

<security:custom-filterref="authenticationFilter"position="FORM_LOGIN_FILTER"/>

</security:http>

<!-- AuthenticationEntryPoint,引导用户进行登录 -->

<bean id="authEntryPoint" class="org.springframework.security.web.authentication.LoginUrlAuthenticationEntryPoint">

<propertyname="loginFormUrl"value="/login.jsp"/>

</bean>

<!-- 认证过滤器 -->

<bean id="authenticationFilter"

class="org.springframework.security.web.authentication.UsernamePasswordAuthenticationFilter">

<propertyname="authenticationManager"ref="authenticationManager"/>

<propertyname="usernameParameter"value="username"/>

<propertyname="passwordParameter"value="password"/>

<propertyname="filterProcessesUrl"value="/login.do"/>

</bean>

<security:authentication-manageralias="authenticationManager">

<security:authentication-provider

user-service-ref="userDetailsService">

<security:password-encoderhash="md5"

base64="true">

<security:salt-sourceuser-property="username"/>

</security:password-encoder>

</security:authentication-provider>

</security:authentication-manager>

<bean id="userDetailsService"

class="org.springframework.security.core.userdetails.jdbc.JdbcDaoImpl">

<propertyname="dataSource"ref="dataSource"/>

</bean>

</beans>

-

退出登录logout

要实现退出登录的功能我们需要在http元素下定义logout元素,这样Spring Security将自动为我们添加用于处理退出登录的过滤器LogoutFilter到FilterChain。当我们指定了http元素的auto-config属性为true时logout定义是会自动配置的,此时我们默认退出登录的URL为“/j_spring_security_logout”,可以通过logout元素的logout-url属性来改变退出登录的默认地址。

<security:logoutlogout-url="/logout.do"/>

此外,我们还可以给logout指定如下属性:

| 属性名 |

作用 |

| invalidate-session |

表示是否要在退出登录后让当前session失效,默认为true。 |

| delete-cookies |

指定退出登录后需要删除的cookie名称,多个cookie之间以逗号分隔。 |

| logout-success-url |

指定成功退出登录后要重定向的URL。需要注意的是对应的URL应当是不需要登录就可以访问的。 |

| success-handler-ref |

指定用来处理成功退出登录的LogoutSuccessHandler的引用。 |

-

匿名认证

对于匿名访问的用户,Spring Security支持为其建立一个匿名的AnonymousAuthenticationToken存放在SecurityContextHolder中,这就是所谓的匿名认证。这样在以后进行权限认证或者做其它操作时我们就不需要再判断SecurityContextHolder中持有的Authentication对象是否为null了,而直接把它当做一个正常的Authentication进行使用就OK了。

1.1 配置

使用NameSpace时,http元素的使用默认就会启用对匿名认证的支持,不过我们也可以通过设置http元素下的anonymous元素的enabled属性为false停用对匿名认证的支持。以下是anonymous元素可以配置的属性,以及它们的默认值。

<security:anonymousenabled="true"key="doesNotMatter"username="anonymousUser"granted-authority="ROLE_ANONYMOUS"/>

key用于指定一个在AuthenticationFilter和AuthenticationProvider之间共享的值。username用于指定匿名用户所对应的用户名,granted-authority用于指定匿名用户所具有的权限。

与匿名认证相关的类有三个,AnonymousAuthenticationToken将作为一个Authentication的实例存放在SecurityContextHolder中;过滤器运行到AnonymousAuthenticationFilter时,如果SecurityContextHolder中持有的Authentication还是空的,则AnonymousAuthenticationFilter将创建一个AnonymousAuthenticationToken并存放在SecurityContextHolder中。最后一个相关的类是AnonymousAuthenticationProvider,其会添加到ProviderManager的AuthenticationProvider列表中,以支持对AnonymousAuthenticationToken的认证。AnonymousAuthenticationToken的认证是在AbstractSecurityInterceptor中的beforeInvocation()方法中进行的。使用http元素定义时这些bean都是会自动定义和添加的。如果需要手动定义这些bean的话,那么可以如下定义:

<bean id="anonymousAuthFilter"

class="org.springframework.security.web.authentication.AnonymousAuthenticationFilter">

<propertyname="key"value="doesNotMatter"/>

<propertyname="userAttribute"value="anonymousUser,ROLE_ANONYMOUS"/>

</bean>

<bean id="anonymousAuthenticationProvider"

class="org.springframework.security.authentication.AnonymousAuthenticationProvider">

<propertyname="key"value="doesNotMatter"/>

</bean>

key是在AnonymousAuthenticationProvider和AnonymousAuthenticationFilter之间共享的,它们必须保持一致,AnonymousAuthenticationProvider将使用本身拥有的key与传入的AnonymousAuthenticationToken的key作比较,相同则认为可以进行认证,否则将抛出异常BadCredentialsException。userAttribute属性是以usernameInTheAuthenticationToken,grantedAuthority[,grantedAuthority]的形式进行定义的。

1.2 AuthenticationTrustResolver

AuthenticationTrustResolver是一个接口,其中定义有两个方法,isAnonymous()和isRememberMe(),它们都接收一个Authentication对象作为参数。它有一个默认实现类AuthenticationTrustResolverImpl,Spring Security就是使用它来判断一个SecurityContextHolder持有的Authentication是否AnonymousAuthenticationToken或RememberMeAuthenticationToken。如当ExceptionTranslationFilter捕获到一个AccessDecisionManager后就会使用它来判断当前Authentication对象是否为一个AnonymousAuthenticationToken,如果是则交由AuthenticationEntryPoint处理,否则将返回403错误码。

-

Remember-Me功能

1.1 概述

Remember-Me是指网站能够在Session之间记住登录用户的身份,具体来说就是我成功认证一次之后在一定的时间内我可以不用再输入用户名和密码进行登录了,系统会自动给我登录。这通常是通过服务端发送一个cookie给客户端浏览器,下次浏览器再访问服务端时服务端能够自动检测客户端的cookie,根据cookie值触发自动登录操作。Spring Security为这些操作的发生提供必要的钩子,并且针对于Remember-Me功能有两种实现。一种是简单的使用加密来保证基于cookie的token的安全,另一种是通过数据库或其它持久化存储机制来保存生成的token。

需要注意的是两种实现都需要一个UserDetailsService。如果你使用的AuthenticationProvider不使用UserDetailsService,那么记住我将会不起作用,除非在你的ApplicationContext中拥有一个UserDetailsService类型的bean。

1.2 基于简单加密token的方法

当用户选择了记住我成功登录后,Spring Security将会生成一个cookie发送给客户端浏览器。cookie值由如下方式组成:

base64(username+":"+expirationTime+":"+md5Hex(username+":"+expirationTime+":"+password+":"+key))

Ø username:登录的用户名。

Ø password:登录的密码。

Ø expirationTime:token失效的日期和时间,以毫秒表示。

Ø key:用来防止修改token的一个key。

这样用来实现Remember-Me功能的token只能在指定的时间内有效,且必须保证token中所包含的username、password和key没有被改变才行。需要注意的是,这样做其实是存在安全隐患的,那就是在用户获取到实现记住我功能的token后,任何用户都可以在该token过期之前通过该token进行自动登录。如果用户发现自己的token被盗用了,那么他可以通过改变自己的登录密码来立即使其所有的记住我token失效。如果希望我们的应用能够更安全一点,可以使用接下来要介绍的持久化token方式,或者不使用Remember-Me功能,因为Remember-Me功能总是有点不安全的。

使用这种方式时,我们只需要在http元素下定义一个remember-me元素,同时指定其key属性即可。key属性是用来标记存放token的cookie的,对应上文提到的生成token时的那个key。

<security:httpauto-config="true">

<security:form-login/>

<!-- 定义记住我功能 -->

<security:remember-mekey="elim"/>

<security:intercept-urlpattern="/**"access="ROLE_USER"/>

</security:http>

这里有两个需要注意的地方。第一,如果你的登录页面是自定义的,那么需要在登录页面上新增一个名为“_spring_security_remember_me”的checkbox,这是基于NameSpace定义提供的默认名称,如果要自定义可以自己定义TokenBasedRememberMeServices或PersistentTokenBasedRememberMeServices对应的bean,然后通过其parameter属性进行指定,具体操作请参考后文关于《Remember-Me相关接口和实现类》部分内容。第二,上述功能需要一个UserDetailsService,如果在你的ApplicationContext中已经拥有一个了,那么Spring Security将自动获取;如果没有,那么当然你需要定义一个;如果拥有在ApplicationContext中拥有多个UserDetailsService定义,那么你需要通过remember-me元素的user-service-ref属性指定将要使用的那个。如:

<security:httpauto-config="true">

<security:form-login/>

<!-- 定义记住我功能,通过user-service-ref指定将要使用的UserDetailsService-->

<security:remember-mekey="elim"user-service-ref="userDetailsService"/>

<security:intercept-urlpattern="/**"access="ROLE_USER"/>

</security:http>

<bean id="userDetailsService" class="org.springframework.security.core.userdetails.jdbc.JdbcDaoImpl">

<propertyname="dataSource"ref="dataSource"/>

</bean>

1.3 基于持久化token的方法

持久化token的方法跟简单加密token的方法在实现Remember-Me功能上大体相同,都是在用户选择了“记住我”成功登录后,将生成的token存入cookie中并发送到客户端浏览器,待到下次用户访问系统时,系统将直接从客户端cookie中读取token进行认证。所不同的是基于简单加密token的方法,一旦用户登录成功后,生成的token将在客户端保存一段时间,如果用户不点击退出登录,或者不修改密码,那么在cookie失效之前,他都可以使用该token进行登录,哪怕该token被别人盗用了,用户与盗用者都同样可以进行登录。而基于持久化token的方法采用这样的实现逻辑:

(1)用户选择了“记住我”成功登录后,将会把username、随机产生的序列号、生成的token存入一个数据库表中,同时将它们的组合生成一个cookie发送给客户端浏览器。

(2)当下一次没有登录的用户访问系统时,首先检查cookie,如果对应cookie中包含的username、序列号和token与数据库中保存的一致,则表示其通过验证,系统将重新生成一个新的token替换数据库中对应组合的旧token,序列号保持不变,同时删除旧的cookie,重新生成包含新生成的token,就的序列号和username的cookie发送给客户端。

(3)如果检查cookie时,cookie中包含的username和序列号跟数据库中保存的匹配,但是token不匹配。这种情况极有可能是因为你的cookie被人盗用了,由于盗用者使用你原本通过认证的cookie进行登录了导致旧的token失效,而产生了新的token。这个时候Spring Security就可以发现cookie被盗用的情况,它将删除数据库中与当前用户相关的所有token记录,这样盗用者使用原有的cookie将不能再登录,同时提醒用户其帐号有被盗用的可能性。

(4)如果对应cookie不存在,或者包含的username和序列号与数据库中保存的不一致,那么将会引导用户到登录页面。

从以上逻辑我们可以看出持久化token的方法比简单加密token的方法更安全,因为一旦你的cookie被人盗用了,你只要再利用原有的cookie试图自动登录一次,原有的token将失效导致盗用者不能再使用原来盗用的cookie进行登录了,同时用户可以发现自己的cookie有被盗用的可能性。但因为cookie被盗用后盗用者还可以在用户下一次登录前顺利的进行登录,所以如果你的应用对安全性要求比较高就不要使用Remember-Me功能了。

使用持久化token方法时需要我们的数据库中拥有如下表及其表结构。

create table persistent_logins (username varchar(64) not null,

series varchar(64) primary key,

token varchar(64) not null,

last_used timestamp not null)

然后还是通过remember-me元素来使用,只是这个时候我们需要其data-source-ref属性指定对应的数据源,同时别忘了它也同样需要ApplicationContext中拥有UserDetailsService,如果拥有多个,请使用user-service-ref属性指定remember-me使用的是哪一个。

<security:httpauto-config="true">

<security:form-login/>

<!-- 定义记住我功能 -->

<security:remember-medata-source-ref="dataSource"/>

<security:intercept-urlpattern="/**"access="ROLE_USER"/>

</security:http>

1.4 Remember-Me相关接口和实现类

在上述介绍中,我们实现Remember-Me功能是通过Spring Security为了简化Remember-Me而提供的NameSpace进行定义的。而底层实际上还是通过RememberMeServices、UsernamePasswordAuthenticationFilter和RememberMeAuthenticationFilter的协作来完成的。RememberMeServices是Spring Security为Remember-Me提供的一个服务接口,其定义如下。

publicinterface RememberMeServices {

/**

* 自动登录。在实现这个方法的时候应该判断用户提供的Remember-Me cookie是否有效,如果无效,应当直接忽略。

* 如果认证成功应当返回一个AuthenticationToken,推荐返回RememberMeAuthenticationToken;

* 如果认证不成功应当返回null。

*/

Authentication autoLogin(HttpServletRequest request, HttpServletResponse response);

/**

* 在用户登录失败时调用。实现者应当做一些类似于删除cookie之类的处理。

*/

void loginFail(HttpServletRequest request, HttpServletResponse response);

/**

* 在用户成功登录后调用。实现者可以在这里判断用户是否选择了“Remember-Me”登录,然后做相应的处理。

*/

void loginSuccess(HttpServletRequest request, HttpServletResponse response,

Authentication successfulAuthentication);

}

UsernamePasswordAuthenticationFilter拥有一个RememberMeServices的引用,默认是一个空实现的NullRememberMeServices,而实际当我们通过remember-me定义启用Remember-Me时,它会是一个具体的实现。用户的请求会先通过UsernamePasswordAuthenticationFilter,如认证成功会调用RememberMeServices的loginSuccess()方法,否则调用RememberMeServices的loginFail()方法。UsernamePasswordAuthenticationFilter是不会调用RememberMeServices的autoLogin()方法进行自动登录的。之后运行到RememberMeAuthenticationFilter时如果检测到还没有登录,那么RememberMeAuthenticationFilter会尝试着调用所包含的RememberMeServices的autoLogin()方法进行自动登录。关于RememberMeServices Spring Security已经为我们提供了两种实现,分别对应于前文提到的基于简单加密token和基于持久化token的方法。

1.4.1 TokenBasedRememberMeServices

TokenBasedRememberMeServices对应于前文介绍的使用namespace时基于简单加密token的实现。TokenBasedRememberMeServices会在用户选择了记住我成功登录后,生成一个包含token信息的cookie发送到客户端;如果用户登录失败则会删除客户端保存的实现Remember-Me的cookie。需要自动登录时,它会判断cookie中所包含的关于Remember-Me的信息是否与系统一致,一致则返回一个RememberMeAuthenticationToken供RememberMeAuthenticationProvider处理,不一致则会删除客户端的Remember-Me cookie。TokenBasedRememberMeServices还实现了Spring Security的LogoutHandler接口,所以它可以在用户退出登录时立即清除Remember-Me cookie。

如果把使用namespace定义Remember-Me改为直接定义RememberMeServices和对应的Filter来使用的话,那么我们可以如下定义。

<security:http>

<security:form-loginlogin-page="/login.jsp"/>

<security:intercept-urlpattern="/login*.jsp*"access="IS_AUTHENTICATED_ANONYMOUSLY"/>

<security:intercept-urlpattern="/**"access="ROLE_USER"/>

<!-- 把usernamePasswordAuthenticationFilter加入FilterChain -->

<security:custom-filterref="usernamePasswordAuthenticationFilter"before="FORM_LOGIN_FILTER"/>

<security:custom-filterref="rememberMeFilter"position="REMEMBER_ME_FILTER"/>

</security:http>

<!-- 用于认证的AuthenticationManager -->

<security:authentication-manageralias="authenticationManager">

<security:authentication-provider

user-service-ref="userDetailsService"/>

<security:authentication-providerref="rememberMeAuthenticationProvider"/>

</security:authentication-manager>

<bean id="userDetailsService"

class="org.springframework.security.core.userdetails.jdbc.JdbcDaoImpl">

<propertyname="dataSource"ref="dataSource"/>

</bean>

<bean id="usernamePasswordAuthenticationFilter"class="org.springframework.security.web.authentication.UsernamePasswordAuthenticationFilter">

<propertyname="rememberMeServices"ref="rememberMeServices"/>

<propertyname="authenticationManager"ref="authenticationManager"/>

<!-- 指定request中包含的用户名对应的参数名 -->

<propertyname="usernameParameter"value="username"/>

<propertyname="passwordParameter"value="password"/>

<!-- 指定登录的提交地址 -->

<propertyname="filterProcessesUrl"value="/login.do"/>

</bean>

<!-- Remember-Me对应的Filter -->

<bean id="rememberMeFilter"

class="org.springframework.security.web.authentication.rememberme.RememberMeAuthenticationFilter">

<propertyname="rememberMeServices"ref="rememberMeServices"/>

<propertyname="authenticationManager"ref="authenticationManager"/>

</bean>

<!-- RememberMeServices的实现 -->

<bean id="rememberMeServices"

class="org.springframework.security.web.authentication.rememberme.TokenBasedRememberMeServices">

<propertyname="userDetailsService"ref="userDetailsService"/>

<propertyname="key"value="elim"/>

<!-- 指定request中包含的用户是否选择了记住我的参数名 -->

<propertyname="parameter"value="rememberMe"/>

</bean>

<!-- key值需与对应的RememberMeServices保持一致 -->

<bean id="rememberMeAuthenticationProvider"

class="org.springframework.security.authentication.RememberMeAuthenticationProvider">

<propertyname="key"value="elim"/>

</bean>

需要注意的是RememberMeAuthenticationProvider在认证RememberMeAuthenticationToken的时候是比较它们拥有的key是否相等,而RememberMeAuthenticationToken的key是TokenBasedRememberMeServices提供的,所以在使用时需要保证RememberMeAuthenticationProvider和TokenBasedRememberMeServices的key属性值保持一致。需要配置UsernamePasswordAuthenticationFilter的rememberMeServices为我们定义好的TokenBasedRememberMeServices,把RememberMeAuthenticationProvider加入AuthenticationManager的providers列表,并添加RememberMeAuthenticationFilter和UsernamePasswordAuthenticationFilter到FilterChainProxy。

1.4.2 PersistentTokenBasedRememberMeServices

PersistentTokenBasedRememberMeServices是RememberMeServices基于前文提到的持久化token的方式实现的。具体实现逻辑跟前文介绍的以NameSpace的方式使用基于持久化token的Remember-Me是一样的,这里就不再赘述了。此外,如果单独使用,其使用方式和上文描述的TokenBasedRememberMeServices是一样的,这里也不再赘述了。

需要注意的是PersistentTokenBasedRememberMeServices是需要将token进行持久化的,所以我们必须为其指定存储token的PersistentTokenRepository。Spring Security对此有两种实现,InMemoryTokenRepositoryImpl和JdbcTokenRepositoryImpl。前者是将token存放在内存中的,通常用于测试,而后者是将token存放在数据库中。PersistentTokenBasedRememberMeServices默认使用的是前者,我们可以通过其tokenRepository属性来指定使用的PersistentTokenRepository。

使用JdbcTokenRepositoryImpl时我们可以使用在前文提到的默认表结构。如果需要使用自定义的表,那么我们可以对JdbcTokenRepositoryImpl进行重写。定义JdbcTokenRepositoryImpl时需要指定一个数据源dataSource,同时可以通过设置参数createTableOnStartup的值来控制是否要在系统启动时创建对应的存入token的表,默认创建语句为“create table persistent_logins (username varchar(64) not null, series varchar(64) primary key, token varchar(64) not null, last_used timestamp not null)”,但是如果自动创建时对应的表已经存在于数据库中,则会抛出异常。createTableOnStartup属性默认为false。

直接显示地使用PersistentTokenBasedRememberMeServices和上文提到的直接显示地使用TokenBasedRememberMeServices的方式是一样的,我们只需要将上文提到的配置中RememberMeServices实现类TokenBasedRememberMeServices换成PersistentTokenBasedRememberMeServices即可。

<!-- RememberMeServices的实现 -->

<bean id="rememberMeServices"

class="org.springframework.security.web.authentication.rememberme.PersistentTokenBasedRememberMeServices">

<propertyname="userDetailsService"ref="userDetailsService"/>

<propertyname="key"value="elim"/>

<!-- 指定request中包含的用户是否选择了记住我的参数名 -->

<propertyname="parameter"value="rememberMe"/>

<!-- 指定PersistentTokenRepository -->

<propertyname="tokenRepository">

<beanclass="org.springframework.security.web.authentication.rememberme.JdbcTokenRepositoryImpl">

<!-- 数据源 -->

<propertyname="dataSource"ref="dataSource"/>

<!-- 是否在系统启动时创建持久化token的数据库表 -->

<propertyname="createTableOnStartup"value="false"/>

</bean>

</property>

</bean>

-

session管理

Spring Security通过http元素下的子元素session-management提供了对Http Session管理的支持。

1.1 检测session超时

Spring Security可以在用户使用已经超时的sessionId进行请求时将用户引导到指定的页面。这个可以通过如下配置来实现。

<security:http>

...

<!-- session管理,invalid-session-url指定使用已经超时的sessionId进行请求需要重定向的页面 -->

<security:session-management invalid-session-url="/session_timeout.jsp"/>

...

</security:http>

需要注意的是session超时的重定向页面应当是不需要认证的,否则再重定向到session超时页面时会直接转到用户登录页面。此外如果你使用这种方式来检测session超时,当你退出了登录,然后在没有关闭浏览器的情况下又重新进行了登录,Spring Security可能会错误的报告session已经超时。这是因为即使你已经退出登录了,但当你设置session无效时,对应保存session信息的cookie并没有被清除,等下次请求时还是会使用之前的sessionId进行请求。解决办法是显示的定义用户在退出登录时删除对应的保存session信息的cookie。

<security:http>

...

<!-- 退出登录时删除session对应的cookie -->

<security:logout delete-cookies="JSESSIONID"/>

...

</security:http>

此外,Spring Security并不保证这对所有的Servlet容器都有效,到底在你的容器上有没有效,需要你自己进行实验。

1.2 concurrency-control

通常情况下,在你的应用中你可能只希望同一用户在同时登录多次时只能有一个是成功登入你的系统的,通常对应的行为是后一次登录将使前一次登录失效,或者直接限制后一次登录。Spring Security的session-management为我们提供了这种限制。

首先需要我们在web.xml中定义如下监听器。

<listener>

<listener-class>org.springframework.security.web.session.HttpSessionEventPublisher</listener-class>

</listener>

在session-management元素下有一个concurrency-control元素是用来限制同一用户在应用中同时允许存在的已经通过认证的session数量。这个值默认是1,可以通过concurrency-control元素的max-sessions属性来指定。

<security:http auto-config="true">

...

<security:session-management>

<security:concurrency-control max-sessions="1"/>

</security:session-management>

...

</security:http>

当同一用户同时存在的已经通过认证的session数量超过了max-sessions所指定的值时,Spring Security的默认策略是将先前的设为无效。如果要限制用户再次登录可以设置concurrency-control的error-if-maximum-exceeded的值为true。

<security:http auto-config="true">

...

<security:session-management>

<security:concurrency-control max-sessions="1" error-if-maximum-exceeded="true"/>

</security:session-management>

...

</security:http>

设置error-if-maximum-exceeded为true后如果你之前已经登录了,然后想再次登录,那么系统将会拒绝你的登录,同时将重定向到由form-login指定的authentication-failure-url。如果你的再次登录是通过Remember-Me来完成的,那么将不会转到authentication-failure-url,而是返回未授权的错误码401给客户端,如果你还是想重定向一个指定的页面,那么你可以通过session-management的session-authentication-error-url属性来指定,同时需要指定该url为不受Spring Security管理,即通过http元素设置其secure=”none”。

<security:http security="none" pattern="/none/**" />

<security:http>

<security:form-login/>

<security:logout/>

<security:intercept-url pattern="/**" access="ROLE_USER"/>

<!-- session-authentication-error-url必须是不受Spring Security管理的 -->

<security:session-management session-authentication-error-url="/none/session_authentication_error.jsp">

<security:concurrency-control max-sessions="1" error-if-maximum-exceeded="true"/>

</security:session-management>

<security:remember-me data-source-ref="dataSource"/>

</security:http>

在上述配置中我们配置了session-authentication-error-url为“/none/session_authentication_error.jsp”,同时我们通过<security:http security="none" pattern="/none/**" />指定了以“/none”开始的所有URL都不受Spring Security控制,这样当用户进行登录以后,再次通过Remember-Me进行自动登录时就会重定向到“/none/session_authentication_error.jsp”了。

在上述配置中为什么我们需要通过<security:http security="none" pattern="/none/**" />指定我们的session-authentication-error-url不受Spring Security控制呢?把它换成<security:intercept-url pattern="/none/**" access="IS_AUTHENTICATED_ANONYMOUSLY"/>不行吗?这就涉及到之前所介绍的它们两者之间的区别了。前者表示不使用任何Spring Security过滤器,自然也就不需要通过Spring Security的认证了,而后者是会被Spring Security的FilterChain进行过滤的,只是其对应的URL可以匿名访问,即不需要登录就可访问。使用后者时,REMEMBER_ME_FILTER检测到用户没有登录,同时其又提供了Remember-Me的相关信息,这将使得REMEMBER_ME_FILTER进行自动登录,那么在自动登录时由于我们限制了同一用户同一时间只能登录一次,后来者将被拒绝登录,这个时候将重定向到session-authentication-error-url,重定向访问session-authentication-error-url时,经过REMEMBER_ME_FILTER时又会自动登录,这样就形成了一个死循环。所以session-authentication-error-url应当使用<security:http security="none" pattern="/none/**" />设置为不受Spring Security控制,而不是使用<security:intercept-url pattern="/none/**" access="IS_AUTHENTICATED_ANONYMOUSLY"/>。

此外,可以通过expired-url属性指定当用户尝试使用一个由于其再次登录导致session超时的session时所要跳转的页面。同时需要注意设置该URL为不需要进行认证。

<security:http auto-config="true">

<security:form-login/>

<security:logout/>

<security:intercept-url pattern="/expired.jsp" access="IS_AUTHENTICATED_ANONYMOUSLY"/>

<security:intercept-url pattern="/**" access="ROLE_USER"/>

<security:session-management>

<security:concurrency-control max-sessions="1" expired-url="/expired.jsp" />

</security:session-management>

</security:http>

1.3 session 固定攻击保护

session固定是指服务器在给客户端创建session后,在该session过期之前,它们都将通过该session进行通信。session 固定攻击是指恶意攻击者先通过访问应用来创建一个session,然后再让其他用户使用相同的session进行登录(比如通过发送一个包含该sessionId参数的链接),待其他用户成功登录后,攻击者利用原来的sessionId访问系统将和原用户获得同样的权限。Spring Security默认是对session固定攻击采取了保护措施的,它会在用户登录的时候重新为其生成一个新的session。如果你的应用不需要这种保护或者该保护措施与你的某些需求相冲突,你可以通过session-management的session-fixation-protection属性来改变其保护策略。该属性的可选值有如下三个。

l migrateSession:这是默认值。其表示在用户登录后将新建一个session,同时将原session中的attribute都copy到新的session中。

l none:表示继续使用原来的session。

l newSession:表示重新创建一个新的session,但是不copy原session拥有的attribute。

-

权限鉴定基础

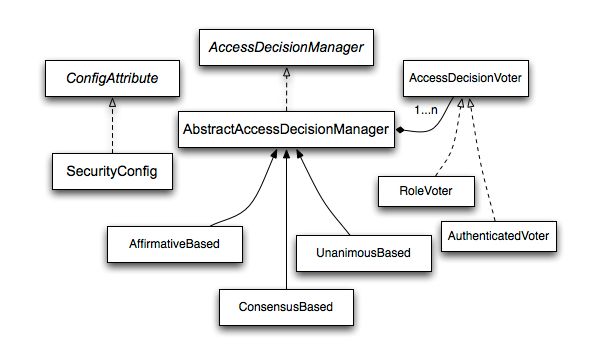

Spring Security的权限鉴定是由AccessDecisionManager接口负责的。具体来说是由其中的decide()方法负责,其定义如下。

void decide(Authentication authentication, Object object, Collection<ConfigAttribute> configAttributes)

throws AccessDeniedException, InsufficientAuthenticationException;

如你所见,该方法接收三个参数,第一个参数是包含当前用户信息的Authentication对象;第二个参数表示当前正在请求的受保护的对象,基本上来说是MethodInvocation(使用AOP)、JoinPoint(使用Aspectj)和FilterInvocation(Web请求)三种类型;第三个参数表示与当前正在访问的受保护对象的配置属性,如一个角色列表。

1.1 Spring Security的AOP Advice思想

对于使用AOP而言,我们可以使用几种不同类型的advice:before、after、throws和around。其中around advice是非常实用的,通过它我们可以控制是否要执行方法、是否要修改方法的返回值,以及是否要抛出异常。Spring Security在对方法调用和Web请求时也是使用的around advice的思想。在方法调用时,可以使用标准的Spring AOP来达到around advice的效果,而在进行Web请求时是通过标准的Filter来达到around advice的效果。

对于大部分人而言都比较喜欢对Service层的方法调用进行权限控制,因为我们的主要业务逻辑都是在Service层进行实现的。如果你只是想保护Service层的方法,那么使用Spring AOP就可以了。如果你需要直接保护领域对象,那么你可以考虑使用Aspectj。

你可以选择使用Aspectj或Spring AOP对方法调用进行鉴权,或者选择使用Filter对Web请求进行鉴权。当然,你也可以选择使用这三种方式的任意组合进行鉴权。通常的做法是使用Filter对Web请求进行一个比较粗略的鉴权,辅以使用Spring AOP对Service层的方法进行较细粒度的鉴权。

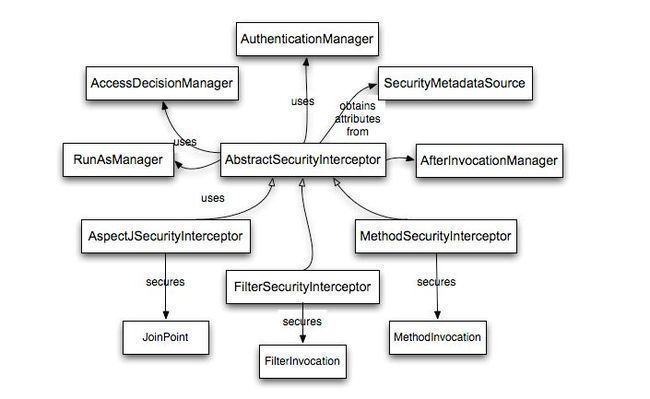

1.2 AbstractSecurityInterceptor