【Android病毒分析报告】--CoinMiner “掘金僵尸”手机变“挖矿机”

近日百度安全实验室查杀了一批“掘金僵尸”手机木马,该木马通过控制大量手机构建“掘金僵尸网络”,感染该木马的手机即成该“掘金僵尸网络”的肉鸡。黑客通过僵尸网络,远程控制用户手机持续在后台挖掘数字货币(包括莱特币“Litecoin”、狗币“Dogecoin”、以及卡斯币“Casinocoin”等),挖掘货币过程会持续占用CPU、GPU资源,造成手机电量过快耗尽,使得被感染的“肉鸡”成为了帮黑客赚钱的工具,感染的用户越多,病毒制造者牟利越快。

内容详情:

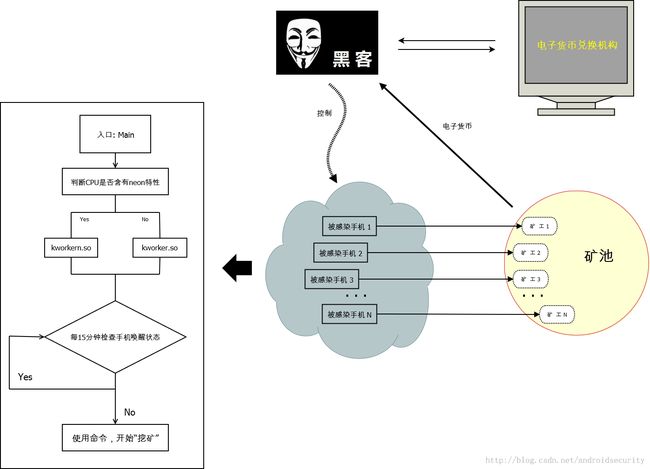

1、从整体来看,该类恶意程序的运作逻辑如下:

2、“掘金僵尸”会判断CPU是否含有NEON特性,并在含有NEON特性CPU的手机上执行针对NEON优化的代码,能够大幅度提高挖矿效率,以达到利益最大化。

关于NEON技术:NEON可加速多媒体和信号处理算法(如视频编码/解码、2D/3D图形、游戏、音频和语音处理、图像处理技术),含有NEON特性的CPU,在单个简单DSP 算法可实现更大的性能提升(4倍-8倍)。

代码结构:

├── com

│ ├── ads

│ │ ├── BootReceiver

│ │ ├── CoinJNI

│ │ ├── ConnectivityAlarm

│ │ ├── ConnectivityListener

│ │ ├── ConnectivityManage

│ │ ├── Constants

│ │ ├── Debug

│ │ ├── FileManage

│ │ ├── Krypt

│ │ ├── Main

│ │ ├── PreferenceManagement

│ │ ├── ServiceAlarm

│ │ ├── Talk

│ │ └── Utils

代码片段:

1、该程序后台服务启动后,检查CPU型号,采用不同的so文件执行“挖矿”指令:

2、该程序还会在后台启动定时器,每15分钟检查手机的唤醒状态,若是手机正处于空闲状态,就会开始后台“挖矿”。

3、“挖矿”过程的运行会占用CPU或GPU资源,造成屏幕卡顿,容易被用户察觉,为了不被发现,该程序会在用户唤醒手机后立即停止“挖矿”:

4、下载可执行文件,后台执行“挖矿”指令,以下是部分解密后的网址和指令:

http://fl****rf.o**py.net/miner.php

/lib***miner.so–a**o=scrypt -o http://f**w.lo***to.me:9555 -OD7N6U92Apqwh1AmB4RyZXsVNKHsLQhGLrA:x -r 20 -t 1 -B -q

/Se***********er–url=http://91.***.***.69:9327 –us****ss=LbHYxYGuYUEErdpk9Y63piJ1A4qJ3tNgj1:x–th***ds=1 –re***es=5