2010年11月(下半年)计算机技术与软件专业技术资格(水平)考试 软件设计师 答案(上午卷)

2010年11月(下半年)计算机技术与软件专业技术资格(水平)考试 软件设计师 上午答案交流

下午卷参考答案:http://blog.csdn.net/Sunny_chenpeng/archive/2010/11/18/6017953.aspx

大家敬请关注~ 错误肯定有,希望大家指正,谢谢~

1. 选C。 DMA(直接主存存取)是指数据在主存与I/O设备间的直接成块传送,即在主存与I/O设备间传送一个数据块的过程中,不需要CPU的任何干涉,只需要CPU在过程开始启动与过程结束时的处理,实际操作有DMA硬件直接执行完成,CPU在此传送过程中可做别的事情。

2. 选C。 127的补码表示为01111111,加1后溢出;-127的补码表示为10000001,无论加1还是减1都不会溢出。

3. 选A。 地址总线和数据总线的宽度都是32位

4. 选B。 (网友:bluesky 提供)每个2k*4位的芯片容量为1k,1k=0400H,地址为0000H到03FFH,所以第二个芯片地址为0400H到07FFH,第三片为0800H到0BFFH,0B1FH地址包含在第三片地址段内,因此该片最小地址为0800H

5. 选A。 (网友:yooho 提供)。(网友:yanjingshe22 提供)我的汇编经验告诉我,在X86体系结构中,PC是不能被程序访问的,在ARM体系结构中,PC是可以被程序访问的。这就看出题者到底怎么想了

6. 选C。 常识,磁盘分区和格式化会清除磁盘数据。

7. 选A。

8. 选B。

9. 选C。 参见2006年上半年网络管理员第48题。最有效的方法是数据加密(网友:恋上哲学家 提供)安装防火墙。一般信息被分为了几段发送,然后防火墙只是检查第一部分是否有安全隐患,一般的都是通过第二段,第三段数据包。但是数据加密只是能看到密文,但是没有私钥。监听到的只是加密了的。但是除非你有私钥才行 。(网友:bluesky 提供)……二是被动防御,主要是采取数据加密技术,数据加密是对付监听的最有效的办法。

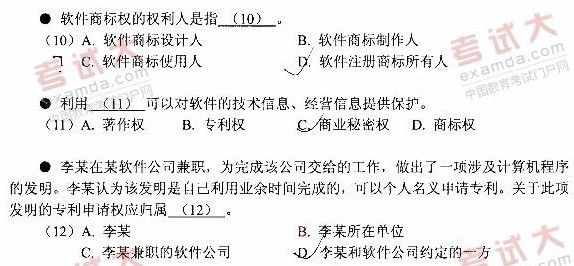

10. 选D。

11. 选C。

12. 选C。

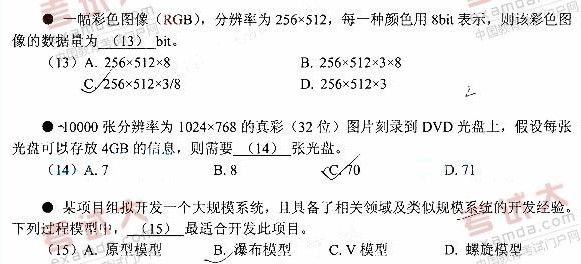

13. 选A。注意是每种颜色用8bit表示。

14. 选B。 (10000*1024*768*32/8) / (4*1024*1024*1024)=7.3242

15. 选D。 教程原文:对于复杂的大型软件,开发一个原型往往达不到要求。螺旋模型将瀑布模型和演化模型结合起来,加入了两种模型均忽略的风险分析,弥补了这两种模型的不足。原型化开发比较适合于用于需求不清、业务理论不确定、需求经常变化的情况。当系统规模不是很大也不太复杂时,采用该方法是比较好的。

16. 选C。

17. 选B。

18. 选C。 极限编程(XP)中,小型发布:系统的设计要能够尽可能早的交付。

19. 选D。 可参照07年上半年19题。风险控制:包括对风险发生的监督和对风险管理的监督,前者是对已识别的风险源进行监视和控制,后者是在项目实施过程中监督人们认真执行风险管理的组织和技术措施。

20. 选B。 const相对于define的优势有一点在于 编译器可以进行类型检查。常量的定义如下:const int i=5; (网友:宫泊功 提供)在c中 常量的引用只有define 而在c++中有引入了const,但不分配空间,除非你强制 const较define多了类型 和安全检查 等等

21. 选A。 顺序如下:词法分析->语法分析->语义分析->中间代码生成->代码优化->目标代码生成。

22. 选B。

23-25. 选CBC。(网友:tinrey提供)

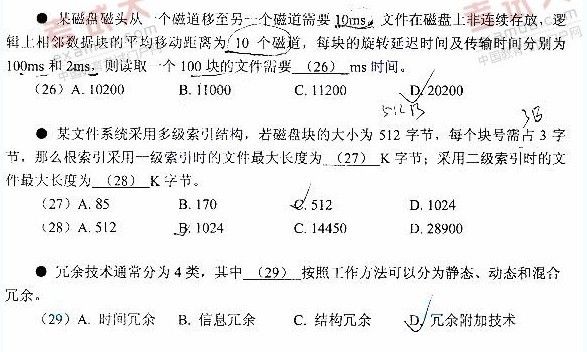

26. 选D。(网友:为爱婷留 提供)可以参考06年上半年第24题。

27-28. 选AC。(网友:tinrey提供)

29. 选C。 结构冗余是通常采用的冗余技术,按其工作方法,可以分为静态、动态和混合冗余三种。

30. 选A。

31. 选B。

32. 选A。 9-7+2=4。

33. 选C。 系统的可维护性评价指标为:可理解性,可测试性,可修改性。

34. 选C。

35. 选C。成功的测试是发现了至今尚未发现的错误的测试,即一个成功的测试能发现至今尚未发现的错误。

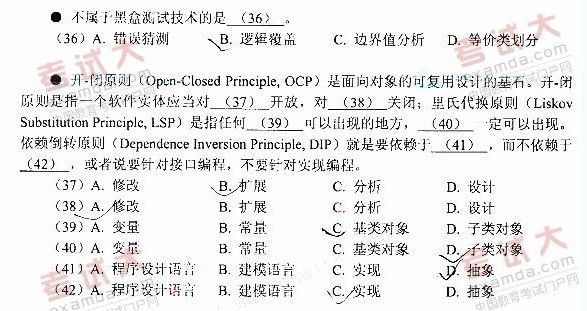

36. 选B。逻辑测试属于白盒测试。

37-42. 选BACDDC。 可参考08年下半年37-38题。依赖原则:在进行业务设计时,与特定业务有关的依赖关系应该尽量依赖接口和抽象类,而不是以来具体类。本题考查的是,面向对象设计的五大原则:单一职责原则、开放封闭原则、替换原则、依赖原则、接口分离原则。

43-45. 选BAD

46. 选D。

47. 选*。可参考09下半年46-47题。C是正确的,因为多个观察者对象同时监听某一个主体对象。

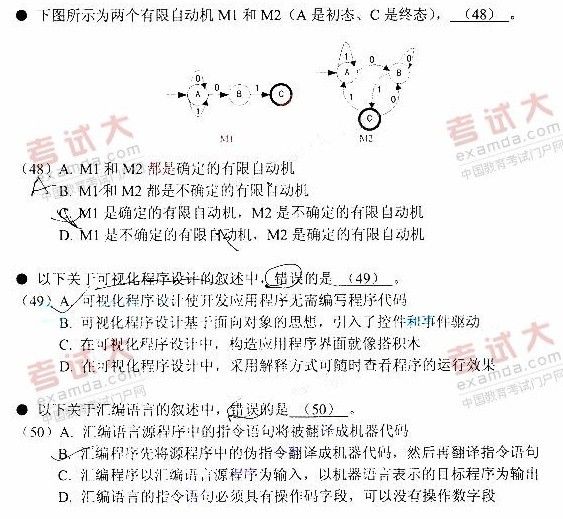

48. 选D。(网友:为爱婷留 提供)就是A那边两个输入0,状态都不定,可能转到B或A,而且B处就一个转换条件,万一B输入0 呢也没有说明,所以是不确定的。M2 中每个转换条件都很全,且唯一。

49. 选A。

50. 选B。

51. 选D。

52. 选C。

53. 选D。

54. 选D。

55. 选A.

56. 选B.

57. 选D。

58. 选C。

59. 选A。

60. 选D。注意要从r[mid+1...n]中再进行查找。

61. 选B。

62. 选A。(网友:tinrey提供)

63. 选C。(网友:为爱婷留 提供)C可以先得到小数组,要机动的改变词序。

64. 选A。

65. 选B。

66-67. 选AD。(网友:tinrey提供) 李磊老师网工版本有详细解释。另一种说法是选BC,(网友:为爱婷留 提供)可以参照05年下半年下午卷第三题。数字签名用的是发送方的密钥对 ,发送方用自己的 私有密钥进行加密 ,接收方用发送方的公开迷药进行解密

68. 选B。

69. 选*。帧中继的优点有降低网络互联费用、简化网络功能、提高网络性能、采用国际标准、各厂商产品相互兼容。

70. 选A。

71-75. 选CABAB。(网友:Alex_zou1 提供)原文如下:

下午卷参考答案:http://blog.csdn.net/Sunny_chenpeng/archive/2010/11/18/6017953.aspx

^_^ 感谢各位网友的支持,谢谢~