一次Rootkit实施失败记(图解)

一 首先参阅资料搞一次Rootkit实施

参阅

http://security.ctocio.com.cn/tips/331/8238331.shtml

其目的在于:在系统中新建一个除了黑客自己之外谁也看不到的隐藏的管理员用户

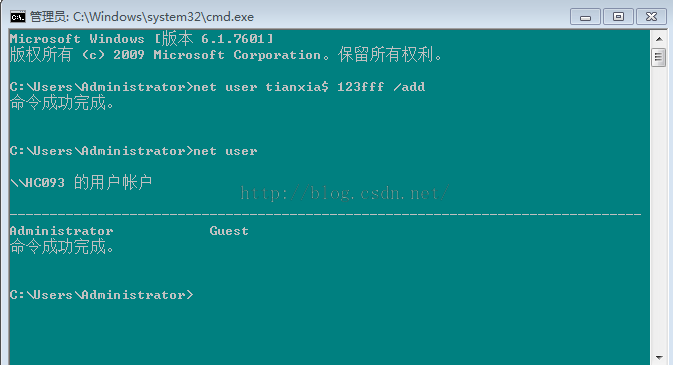

在命令提示符(cmd.exe)下输入如下图命令;

建立了一个用户,密码为123fff的普通用户。为了达到初步的隐藏我们在用户名的后面加了“$”号,这样在命令提示符下通过net user是看不到该用户的,当然在“本地用户和组”及其注册表的“SAM”项下还可以看到。

命令行输入lusrmgr.msc可打开本地组;

下面通过注册表对tianxia$用户提权,使其成为一个比较隐蔽(在命令行和“本地用户和组”中看不到)的管理员用户。

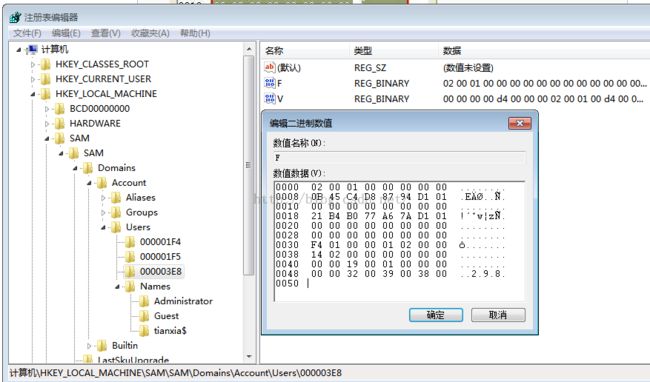

打开注册表编辑器,命令行输入regedit,定位到HKEY_LOCAL_MACHINE\SAM\SAM项。默认情况下管理员组对SAM项是没有操作权限的,因此我们要赋权。右键点击该键值选择“权限”,然后添加“administrators”组,赋予其“完全控制”权限,最后刷新注册表,就能够进入SAM项下的相关键值了。

定位到注册表HKEY_LOCAL_MACHINE\SAM\SAM\Domains\Account\Users项,点击“000001F4”

注册表项,双击其右侧的“F”键值,复制其值,然后点击“00000404”注册表项(该项不一定相同),双击其右侧的“F”键值,用刚才复制键值进行替换其值。

分别导出tianxia$、00000404注册表项为1.reg和2.reg。在命令行下输入命令"net user tianxia$ /del"删除tianxia$用户,然后分别双击1.reg和2.reg导入注册表,最后取消administrators对SAM注册表项的访问权限。

这样就把tianxia$用户提升为管理员,并且该用户非常隐蔽,除了注册表在命令下及“本地用户和组”是看不到的。这样的隐藏的超级管理员用户是入侵者经常使用的,对于一个水平不是很高的管理员这样的用户他是很难发现的。这样的用户他不属于任何组,但却有管理员权限,是可以进行登录的。

删除上面建的用户;

导入注册表;

到目前为止;注册表中可见该用户;

本地用户和组里面确实没有了;

二 高级隐藏用户失败

综上所述,创建的tianxia$用户虽然比较隐蔽,但是通过注册表可以看见。下面利用RootKit工具进行高级隐藏,即在注册表中隐藏该用户。在Hacker defende工具包中也很多工具,我们隐藏注册表键值只需其中的两个文件,hxdef100.exe和

hxdef100.ini。其中hxdef100.ini是配置文件,hxdef100.exe是程序文件。打开hxdef100.ini文件定位到[Hidden RegKeys]项下,添加我们要隐藏的注册表键值gslw$和00000404即用户在注册表的项然后保存退出。

......

[Hi:dden R/">>egKeys]

Ha:"c<kerDef\e/nder100

LE":GACY_H\ACK/ERDEFE\ND:ER100

Ha:"c<kerDef\e/nderDrv100

LE":GACY_H\ACK/ERDEFE\ND:ERDRV100

tianxia$

000003E8

......

原文:

然后双击运行hxdef100.exe,可以看到tianxia$用户在注册表中的键值“消失”了,同时这两个文件也“不见”了。这样我们就利用RootKit实现了高级管理员用户的彻底隐藏,管理员是无从知晓在系统中存在一个管理员用户的。

但是看下注册表:

tianxia$用户还能看到;没有隐藏;

此应为版本的原因;该文发表于2008年;现已是Win7以上时代;

三 试下反Rootkit工具

网上下个RootKit Hook Analyzer,运行,不能安装,如下图;以后再搞吧;

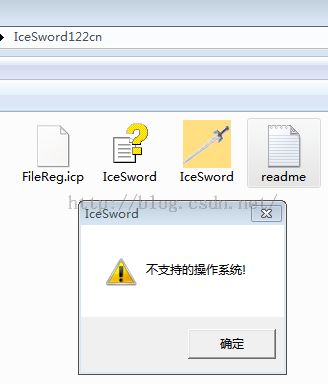

下个冰刃,不能运行;看来要搞个与时俱进的高级工具还真不容易;

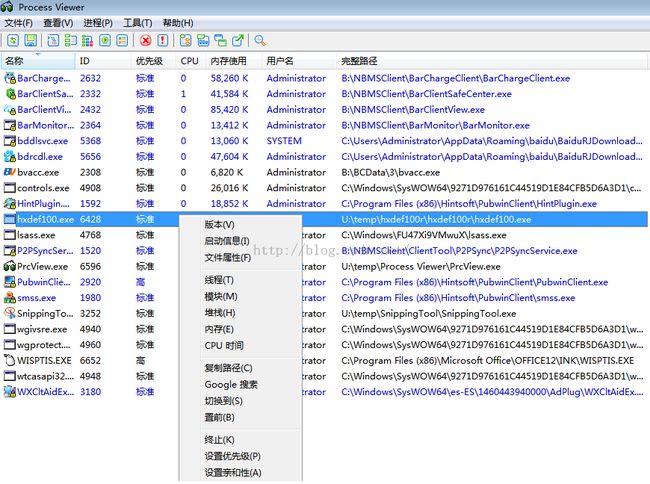

看下任务管理器,该Rootkit进程正在其中;hxdef100.exe;

四 用进程查看工具分析一下

此工具能显示进程的详细信息;模块信息;msvcrt.dll是微软在windows操作系统中提供的C语言运行库执行文件; 那么此进程也许是VC++编写;

调用了kernel32,输入法模块,GDI模块,.....,有WS2_32.dll,那么应该实现了网络通信功能,......;怎么样能看出这个hxdef100是危险进程呢?偶看不出;

2 下面这个工具很强大;

能显示进程详细信息;但是也不会自动提示哪个是可疑进程;

3

下面这个据说可提示可疑进程;使用前先要运行补丁;

运行该工具;蓝屏死机;看来也是老版本;

4

下了一个工具,据说能自动提示可疑进程;

一打开,这家伙先自动删了两个进程;偶好崩溃;

想起来重启电脑,hxdef100未加载;重新加载hxdef100,再打开该工具;此工具确实把hxdef100删除了;但是顺带连我的截图工具也删除;

5

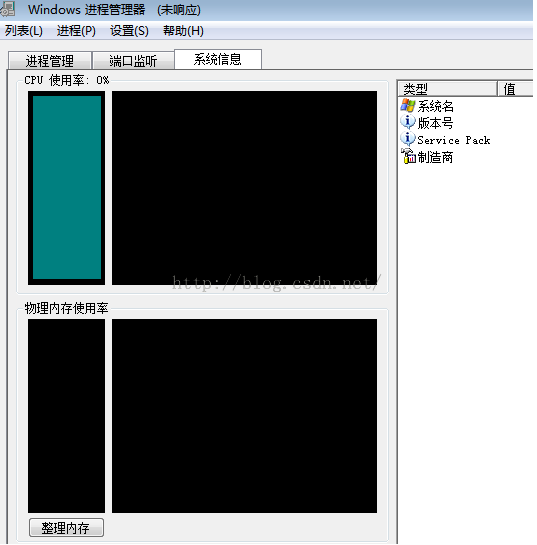

又下了个新一些版本的 Windows进程管理器 ,切换到端口监听选项卡时,挂了;要搞个好工具还真难;

上述相关工具下载,搞崩溃电脑自己负责;

http://pan.baidu.com/s/1skZx4TZ

另;

VirusTotal是一个提供免费的可疑文件分析服务的网站。

virustotal.com网站允许用户上传恶意样本,然后返回46个病毒扫描器的扫描报告。

利用virustotal.com网站提供的公共API,可以编写python脚本自动获取这个扫描报告。